هر چه ایالت ها بیشتر تلاش کنند اینترنت را کنترل کنند و سانسور خود را در آنجا برقرار کنند، سرویس های مختلف دور زدن محبوبیت بیشتری پیدا می کنند. یکی از راه حل های رایگان برای سازماندهی سیستم های مجازی خصوصی OpenVPN است. میتوانید از یکی از سرورهایی که قبلاً در شبکه مستقر شدهاند استفاده کنید یا نرمافزار را روی سیستم خود مستقر کنید.

در مقاله قبلی به بررسی آن پرداختیم. در همین مقاله با جزئیات بیشتری در مورد راه اندازی اتصال به سرور با استفاده از برنامه های مختلف در لینوکس و اندروید صحبت خواهیم کرد و همچنین سعی خواهیم کرد نحوه عملکرد این سرویس را درک کنیم.

می دانید که این برنامه یک شبکه مجازی را بین رایانه ها سازماندهی می کند و تمام داده های این شبکه رمزگذاری شده و برای کاربران خارج از آن غیرقابل دسترسی است. برای دستیابی به این هدف، برنامه یک دستگاه مجازی tun0 بر روی سیستم ایجاد می کند. این همان رابط کاربری eth0 یا wlan0 است، آدرس IP مخصوص به خود را دارد. تمام ترافیکی که به این رابط ارسال می شود رمزگذاری شده و به شبکه مجازی ارسال می شود.

بنابراین، برای انتقال ترافیک از طریق OpenVPN، کافی است چندین قانون اضافه کنید که ترافیک را مجبور به عبور از رابط tun0 کند.

نحوه استفاده از OpenVPN در لینوکس

ابتدا، بیایید نحوه اتصال به OpenVPN از اوبونتو یا هر توزیع لینوکس دیگر از طریق ترمینال را بررسی کنیم. فرض کنید فایل پیکربندی سرور .ovpn را دانلود کرده اید و می خواهید به آن شبکه متصل شوید. برای این کار باید کلاینت openvpn را نصب کنید:

sudo openvpn ~ / دانلودها / config.ovpn

پس از آن، پنجره ترمینال قابل بسته شدن نیست و اگر سرور OpenVPN به درستی پیکربندی شده باشد، از قبل مسیرهای صحیح را به دستگاه منتقل کرده است و ترافیک شما از طریق شبکه مجازی می رود. بیایید مسیرها را ببینیم:

در اینجا دو خط قابل توجه است:

0.0.0.0/1 از طریق 192.168.243.1 dev tun0

169.254.0.0/16 توسعه دهنده enp2s0 محدوده پیوند متریک 1000

اولی تمام ترافیک سیستم را به رابط tun0 هدایت می کند و دومی جالب تر است، ترافیک شبکه IP 169.254.0.0 را به رابط واقعی مستقر می کند. اگر آنجا نباشد، تمام ترافیک به tun0 می رود، از جمله ترافیک برنامه OpenVPN، که قبلاً از این رابط عبور کرده است و شما یک حلقه دریافت می کنید. برای قطع اتصال به این روش، کافیست Ctrl + C را در ترمینالی که openvpn را شروع کرده اید فشار دهید.

راه دوم برای استفاده از OpenVPN در لینوکس، نصب افزونه openvpn برای NetworkManager و اتصال با استفاده از آن است. برای نصب این بسته در اوبونتو دستور زیر را اجرا کنید:

sudo apt-get install network-manager-openvpn

حالا اپلت Network Manager را باز کنید، آن را گسترش دهید "اتصال VPN"و انتخاب کنید "پیکربندی اتصال":

در پنجره باز شده روی دکمه کلیک کنید "+" :

سپس برچسب را انتخاب کنید "VPN".

بیایید دوباره به جدول مسیریابی نگاه کنیم:

به طور کلی، NetworkManager قوانین مختلفی ایجاد می کند، اما آنها به یک شکل عمل می کنند. راه اندازی سرویس گیرنده Openvpn در اوبونتو کامل شده است.

استفاده از OpenVPN در اندروید

می توانید از OpenVPN در هر پلتفرمی از جمله اندروید استفاده کنید. برنامه رسمی OpenVPN Connect برای دستگاه ها منتشر شده است. با استفاده از آن می توانید مانند نسخه قبلی با استفاده از فایل ovpn به شبکه متصل شوید. می توانید این برنامه را از Google Play نصب کنید:

برنامه را باز کنید، روی دکمه منو کلیک کنید، سپس انتخاب کنید "وارد كردن" -> "وارد کردن نمایه از SDCard":

فایل مورد نظر خود را انتخاب کرده و کلیک کنید "انتخاب کنید":

سپس فشار دادن باقی می ماند "اتصال"برای اتصال به شبکه:

راه اندازی کلاینت openvpn فقط شامل وارد کردن فایل پیکربندی است، هیچ چیز دیگری لازم نیست. علاوه بر این، ترافیک شما از طریق VPN هدایت می شود، در اینجا همچنین می توانید جدول مسیریابی را در صورت نصب یک شبیه ساز ترمینال مشاهده کنید:

راه اندازی کلاینت openvpn فقط شامل وارد کردن فایل پیکربندی است، هیچ چیز دیگری لازم نیست. علاوه بر این، ترافیک شما از طریق VPN هدایت می شود، در اینجا همچنین می توانید جدول مسیریابی را در صورت نصب یک شبیه ساز ترمینال مشاهده کنید:

درست است، در اینجا ما شاهد چنین وضعیتی مانند لینوکس نخواهیم بود، مسیریابی به VPN در اندروید کمی متفاوت انجام می شود.

نحوه استفاده از OpenVPN در ویندوز

غیرممکن بود که در این مقاله نگوییم که چگونه از رابط کاربری گرافیکی OpenVPN در ویندوز استفاده کنید، به خصوص که خیلی پیچیده تر از اندروید نیست. ما باید کلاینت OpenVPN را نصب کنیم. می توانید آن را از وب سایت رسمی دانلود کنید:

پس از دانلود، برنامه را به عنوان مدیر اجرا کنید و تمام مراحل ویزارد را طی کنید:

OpenVPN زمانی که لازم است دفاتر راه دور را با کانال های VPN به سرعت و کارآمد متصل کنید، محبوبیت شایسته ای در بین مدیران سیستم دارد. امروز مقاله ای از خواننده خود را به شما پیشنهاد می کنیم که در آن به شما می گوید که چگونه یک کانال امن بین دفاتر با محافظت از رمز عبور اضافی در پلت فرم ویندوز راه اندازی کنید.

و بنابراین ما باید یک کانال VPN را بین دو دفتر سازماندهی کنیم. Network Office 1 (بیایید آن را С_OF1 بنامیم) و Network Office 2 (بیایید آن را С_OF2 بنامیم).

من بلافاصله می گویم که در مورد من، OpenVPN در هر دو دفتر روی ویندوز 7 نصب شده است.

S_OF1شامل می شود:

دستگاهی که OpenVPN Server را در آن قرار دادیم دارای 2 رابط شبکه است.

همچنین دارای یک سرور پراکسی است که اینترنت را در LAN توزیع می کند، بنابراین دروازه اصلی برای همه ماشین های موجود در LAN است (192.168.0.100)

192.168.0.100 به شبکه نگاه می کند

192.168.1.2 از طریق روتر به جهان نگاه می کند. روتر یک IP ثابت دارد، مثلاً 111.222.333.444. پورت 1190 روی روتر فوروارد شد (در مورد من، پورت 1190 به 192.168.1.2 ارسال شد)

کاربر آنلاین: 192.168.0.50

S_OF2شامل می شود:

دستگاهی که OpenVPN Client را در آن نصب می کنیم دارای 2 رابط شبکه است.

همچنین دارای یک سرور پراکسی است که اینترنت را در LAN توزیع می کند، بنابراین دروازه اصلی برای همه ماشین های موجود در LAN است (172.17.10.10)

172.17.10.10 به شبکه نگاه می کند

192.168.1.2 از طریق روتر به جهان نگاه می کند.

کاربر آنلاین: 172.17.10.50

وظیفه:کاربر S_OF1 (192.168.0.50) باید منابع مشترک در کاربر S_OF2 (172.17.10.50) را ببیند و بالعکس.

شروع به راه اندازی

OpenVPN را با توجه به بیت سیستم دانلود کنید.

نصب را شروع می کنیم، در مرحله 3 موارد غیر فعال را فعال می کنیم.

نصب را شروع می کنیم، در مرحله 3 موارد غیر فعال را فعال می کنیم.

مرحله بعدی مسیر نصب است. برای سهولت در زندگی آینده خود، درایو C را در روت نصب می کنیم.

در طی مراحل نصب، یک آداپتور شبکه مجازی در سیستم نصب می شود. آداپتور TAP-Win32 V9و بر این اساس، راننده برای آن. برنامه OpenVPN آدرس IP و ماسک شبکه مجازی OpenVPN را به این رابط اختصاص می دهد. در مورد ما، آدرس 10.10.10.1 با ماسک 255.255.255.0 در سرور С_OF1 و 10.10.10.2 با ماسک مشابه در سرویس گیرنده С_OF2 اختصاص داده شده است.

بیایید نام آن را به "VPN" تغییر دهیم

در پوشه "C: \ OpenVPN" باید فوراً یک پوشه اضافی ایجاد کنید ssl(این جایی است که ما کلیدهای احراز هویت را ذخیره خواهیم کرد). سی سی دی(پیکربندی تنظیمات سرور برای مشتری در اینجا قرار خواهد گرفت).

در پوشه easy-rsaیک فایل ایجاد کنید vars.bat، این فایل دسته ای متغیرهای جلسه تولید گواهی را در قسمت مربوط به سازمان و مکان که با داده های خود پر می کنیم تنظیم می کند.

HOME = C: \ OpenVPN \ easy-rsa را تنظیم کنید

تنظیم KEY_CONFIG = openssl-1.0.0.cnf

تنظیم KEY_DIR = C: \ OpenVPN \ ssl

تنظیم KEY_SIZE = 1024

تنظیم KEY_COUNTRY = RU

مجموعه KEY_PROVINCE = استاوروپل

مجموعه KEY_CITY = استاوروپل

KEY_ORG = ServerVPN را تنظیم کنید

تنظیم [ایمیل محافظت شده]

تنظیم KEY_CN = تست

تنظیم KEY_NAME = تست

تنظیم KEY_OU = تست

تنظیم PKCS11_MODULE_PATH = تست

PKCS11_PIN = 1234 را تنظیم کنید

خط فرمان را به عنوان مدیر اجرا کنید.

مسیر C: \ OpenVPN \ easy-rsa را با تایپ دستور برای رفتن به خط فرمان دنبال می کنیم.

سی دی C: \ OpenVPN \ easy-rsa

راه اندازی vars.bat:

حالا می دویم build-ca.bat... از آنجایی که تمام اطلاعات مربوط به سرور قبلاً پر شده است، همه چیز را بدون تغییر می گذاریم:

پس از آن دو فایل در پوشه ssl خواهیم داشت ca.crtو ca.key.

پس از آن دو فایل در پوشه ssl خواهیم داشت ca.crtو ca.key.

راه اندازی build-dh.bat:

در نتیجه یک فایل در پوشه ssl ظاهر می شود dh1024.pem.

ما یک کلید سرور ایجاد می کنیم، برای این دستور را وارد می کنیم:

Build-key-server.bat ServerVPN

جایی که " ServerVPN"این نام سرور VPN ما است، مانند مورد من،

مهم!ما پارامتر "commonname" را مشخص می کنیم - نام سرور VPN خود را می نویسیم. ما تمام پارامترهای دیگر را به طور پیش فرض ترک می کنیم، به همه سؤالات پاسخ مثبت دهید

در نتیجه فایل ها در پوشه ssl ظاهر می شوند ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

بیایید شروع به تولید کلیدهای مشتری کنیم.

دستور را اجرا می کنیم:

Build-key.bat UserVPN_1

جایی که " UserVPN_1"نام مشتری ما.

مهم!ما پارامتر "commonname" را مشخص می کنیم - نام مشتری VPN خود را می نویسیم (UserVPN_1). تمام پارامترهای دیگر را به طور پیش فرض رها کنید، به همه سؤالات پاسخ دهید بله

در نتیجه فایل ها در پوشه ssl ظاهر می شوند UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

اگر چندین مشتری دارید، تشکیل کلیدها را تکرار می کنیم. فراموش نکنید که به هر مشتری نام اختصاص دهید

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

ایجاد کلید tls-auth (ta.key) برای احراز هویت بسته، برای این کار، به پوشه ریشه OpenVPN بروید:

و دستور را اجرا کنید:

Openvpn --genkey --secret ssl / ta.key

در نتیجه در پوشه ssl فایل شناور است ta.key.

بیایید شروع به ایجاد پیکربندی سرور کنیم. در پوشه config، یک فایل ایجاد کنید OpenVPN.ovpn:

# پورت برای کار OpenVPN

پورت 1190

پروتو udp

# نوع رابط

dev tun

# نام رابط

dev-node "VPN"

# گواهی برای رمزگذاری اتصال

dh C: \\ OpenVPN \\ ssl \\ dh1024.pem

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# گواهی سرور

گواهی C: \\ OpenVPN \\ ssl \\ ServerVPN.crt

# کلید سرور

کلید C: \\ OpenVPN \\ ssl \\ ServerVPN.key

# محافظت در برابر حملات DOS (برای سرور، بعد از مسیر کلید، 0 و برای مشتری 1 قرار دهید)

tls-server

tls-auth C: \\ OpenVPN \\ keys \\ ta.key 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

# محدوده آدرس های IP برای شبکه VPN

سرور 10.10.10.0 255.255.255.0

رمز AES-256-CBC

#لوگ ها

# دایرکتوری حاوی فایل با نام مشتری ما، در مورد من UserVPN_1 بدون پسوند، و در آن دستوراتی را که روی کلاینت اجرا می شود بنویسید:

client-config-dir "C: \\ OpenVPN \\ ccd"

فعل 3

بی صدا 20

# حداکثر تعداد مشتریان متصل همزمان که می خواهیم اجازه دهیم

حداکثر مشتریان 2

# طول عمر یک جلسه غیرفعال

keepalive 10 120

# به مشتریان اجازه دهید یکدیگر را ببینند

مشتری به مشتری

# فشرده سازی را روشن کنید

comp-lzo

کلید ماندگار

تداوم-تن

# مسیرها از طریق .exe اضافه می شوند، اگر بدون آن باشند، پس همه مسیرها ثبت نمی شوند

مسیر-روش exe

# تاخیر قبل از اضافه کردن یک مسیر

تاخیر در مسیر 5

# دستوری که به مشتریان اطلاع می دهد که پشت سرور یک شبکه محلی با آدرس های 192.168.0.0 255.255.255.0 قرار دارد.

فشار "route 192.168.0.0 255.255.255.0"

# مسیری را روی سرور ثبت میکند تا شبکه پشت کلاینت را ببیند

مسیر 172.17.10.0 255.255.255.0 10.10.10.2

#دروازه

route-gateway 10.10.10.1

# به هر مشتری 1 آدرس داده می شود، بدون پورت های روتر مجازی

زیر شبکه توپولوژی

در پوشه سی سی دییک فایل بدون پسوند ایجاد کنید و آن را دقیقاً به عنوان مشتری نامگذاری کنید UserVPN_1آن را با notepad باز کنید و موارد زیر را بنویسید:

# اختصاص IP دائمی به مشتری 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

# به سرور اطلاع دهید که شبکه پشت کلاینت 172.17.10.0 است

iroute 172.17.10.0 255.255.255.0

# اگر خط زیر را لغو کامنت کنید، کلاینت قطع خواهد شد (در صورت نیاز به قطع ارتباط این کلاینت از سرور، و بقیه کار خواهند کرد)

#غیرفعال کردن

ما یک پیکربندی مشتری ایجاد می کنیم.

# ما به مشتری می گوییم که اطلاعات مسیریابی را از سرور بگیرد (گزینه های فشار)

مشتری

# پورت برای کار OpenVPN

پورت 1190

# مشخص کنید که OpenVPN روی کدام پروتکل کار می کند

پروتو udp

# نوع رابط

dev tun

# نام رابط

dev-node "VPN"

# آدرس سروری که به آن وصل می شویم

ریموت 444.333.222.111 1190

#حفاظت

سرور remote-cert-tls

# گواهی مرجع صدور گواهینامه

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# گواهی سرور

گواهی C: \\ OpenVPN \\ ssl \\ UserVPN_1.crt

#کلید

کلید C: \\ OpenVPN \\ ssl \\ UserVPN_1.key

# محافظت در برابر حملات DOS

tls-auth C: \\ OpenVPN \\ keys \\ ta.key 1

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

پینگ ری استارت 60

پینگ 10

# فشرده سازی را روشن کنید

comp-lzo

کلید ماندگار

تداوم-تن

# انتخاب رمز رمزنگاری شده

رمز AES-256-CBC

#لوگ ها

وضعیت C: \\ OpenVPN \\ log \\ openvpn-status.log

log C: \\ OpenVPN \\ log \\ openvpn.log

# سطح اطلاعات اشکال زدایی

فعل 3

# تعداد پیام های تکراری

بی صدا 20

روی کلاینت OpenVPN نصب کنید، به آن انتقال دهید ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

ما فایروال ها و آنتی ویروس ها را روی کلاینت و سرور برای عبور راحت بسته ها پیکربندی می کنیم. من توضیح نمی دهم که همه چیز به آنتی ویروس ها و فایروال های نصب شده بستگی دارد.

بعد از همه اینها سرور و کلاینت خود را راه اندازی می کنیم.

اگر همه چیز به درستی انجام شود سرور ما IP 10.10.10.1 را دریافت می کند و کلاینت به آن متصل می شود و IP 10.10.10.2 را دریافت می کند. و به این ترتیب اتصال انجام شد، اکنون سرور و کلاینت از طریق IP شبکه VPN ما، یعنی 10.10.10.1 و 10.10.10.2، یکدیگر را پینگ می کنند.

برای اینکه پینگ به آدرس های داخلی S_OF1 و S_OF2 ما برود، باید سرویس را فعال کنید. مسیریابی و دسترسی از راه دور.

شما باید به ویژگی های سرویس بروید، آن را پیکربندی کنید تا به طور خودکار روشن و راه اندازی شود.

پس از آن می توانیم IP های داخلی سرور و کلاینت (کلاینت 172.17.10.10 و سرور 192.168.0.100) را پینگ کنیم.

پس از آن می توانیم IP های داخلی سرور و کلاینت (کلاینت 172.17.10.10 و سرور 192.168.0.100) را پینگ کنیم.

اما این روش یک اشکال کوچک دارد: پس از فعال کردن این سرویس و اتصال به کانال VPN ما، یک ضربدر قرمز روی نماد اتصال شبکه تا زمانی که VPN قطع شود آویزان می شود.

![]() در عین حال، همه شبکه ها به طور عادی کار می کنند. شخصاً این ضربدر من را آزار می دهد و گاهی اوقات من را گیج می کند.

در عین حال، همه شبکه ها به طور عادی کار می کنند. شخصاً این ضربدر من را آزار می دهد و گاهی اوقات من را گیج می کند.

راه دومی وجود دارد که شبکه های IP داخلی سرور و کلاینت خود را قابل مشاهده کنیم.

برای انجام این کار، به رجیستری بروید، شعبه رجیستری را باز کنید:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ TcpIP \ Parameters

پارامتر را پیدا کنید و مقدار را تغییر دهید: IPEnableRouterنوع REG_DWORDمعنی 1 .

فراموش نکنید که دستگاه خود را مجدداً راه اندازی کنید تا تنظیمات اعمال شوند!

این باید هم روی سرور و هم روی کلاینت انجام شود.

بنابراین ما شبکههای خود را از طریق IP داخلی پینگ میکنیم، و از آنجایی که سرور و کلاینت ما دروازههایی برای شبکههای خود هستند، ماشینهای شبکه 1 میتوانند ماشینهای شبکه 2 را ببینند و بالعکس. یعنی کاربر С_OF1 (192.168.0.50) می تواند پوشه های مشترک User С_OF2 (172.17.10.50) را ببیند و بالعکس.

اگر سرور و کلاینت دروازهای برای شبکههای خود نیستند، باید مسیرها را به صورت دستی ثبت کنید.

مثال برای S_OF1:

Route -p 172.17.10.0 255.255.255.0 192.168.0.100 (دستگاهی که OpenVPN در آن نصب شده است)

مثال برای S_OF2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10 (دستگاهی که OpenVPN در آن نصب شده است)

در مورد من نیازی به آن نبود.

برای راه اندازی خودکار سرور و کلاینت، باید سرویس OpenVPN را فعال کنیم

در حال حاضر، هنگامی که دستگاه بوت می شود، سرور به طور خودکار راه اندازی می شود و هنگامی که دستگاه مشتری روشن است، به طور خودکار به سرور متصل می شود.

در حال حاضر، هنگامی که دستگاه بوت می شود، سرور به طور خودکار راه اندازی می شود و هنگامی که دستگاه مشتری روشن است، به طور خودکار به سرور متصل می شود.

حفاظت اضافی

همانطور که می دانید OpenVPN قابلیت احراز هویت توسط گواهی ها را دارد، همانطور که در بالا توضیح داده شد و همچنین با ورود و رمز عبور، اما می توانید آنها را با هم ترکیب کنید. تا آنجایی که من می دانم، فقط در لینوکس می توان با استفاده از ابزارهای استاندارد، احراز هویت را با لاگین و رمز عبور پیکربندی کرد، اما در ویندوز این مشکل نیز قابل حل است. برای انجام این کار، در پوشه پیکربندییک فایل ایجاد کنید auth.vbsو موارد زیر را در آن بنویسید

"VBscript auth.vbs for OpenVPN authentication - auth-user-pass-verify auth.vbs via-file" (c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "پشتیبانی: http://forum.ixbt.com/topic.cgi?id=14:49976 "اسکریپت نام کاربری را به روشی غیر حساس با حروف بزرگ مقایسه می کند. "اگر به غیر از این نیاز دارید - حذف UCase (...) در 2 یا 4 مکان در خطای رزومه بعدی" فایلی را باز کنید که نام آن توسط OpenVPN از طریق Set fso = CreateObject ("scripting.filesystemobject" به اسکریپت ارسال شده است. ) پارامتر تنظیم CurrentUserPasswordFile = fso .OpenTextFile (WScript.Arguments (0), 1) "1 = برای خواندن اگر Err.Number<>0 سپس WScript.Quit (1) "دو خط از این فایل را بخوانید - نام و رمز عبور وارد شده توسط کاربر" در انتهای دیگر "اگر CurrentUserPasswordFile.AtEndOfStream سپس WScript.Quit (1) UserName = CurrentUserPasswordFile.ReadLines if CurrentUserPasswordFile.ReadLines if CurrentUserPasswordFile.AtEndOfStream سپس WScript .Quit (1) Password = CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile. "متغیر محیطی را باز کنید common_name (این CN گواهی ارائه شده توسط مشتری است)" و آن را با نام کاربری وارد شده مقایسه کنید. "اگر این مقایسه مورد نیاز نیست. ، سپس 2 خط بعدی را حذف کنید یا نظر دهید CurrentCommonName = CreateObject ("Wscript.Shell"). ExpandEnvironmentStrings ("% common_name%") اگر UCase (CurrentCommonName)<>UCase (UserName) سپس WScript.Quit (1) "فایل ما را با پایگاه داده ورود و رمز عبور باز کنید" به طور پیش فرض در فهرست فعلی Users.pw است. UserPasswordFileBase = fso.OpenTextFile ("Users.pw"، 1) " 1 = برای خواندن اگر Err.Number<>0 سپس WScript.Quit (1) "دو خط را در یک حلقه بخوانید، از خالی بین این پارامترها بگذرید" و آنها را با آنچه کاربر وارد کرده است مقایسه کنید. در حالی که نه (UserPasswordFileBase.AtEndOfStream) NextUserName = UserPasswordFileBase.ReadLine اگر Err.Number<>0 سپس WScript.Quit (1) اگر NextUserName باشد<>"" سپس "اگر قرار است نام کاربری به حروف کوچک و بزرگ مقایسه شود، اگر نام و رمز عبور با یک مطابقت داشتند، UCase (...) را حذف کنید اگر UCase (UserName) = UCase (NextUserName) سپس اگر Password = UserPasswordFileBase.ReadLine سپس" از پایه جفت می کنیم، سپس اسکریپت را با نتیجه 0 پایان می دهیم "این همان چیزی است که OpenVPN به آن نیاز دارد" a، این نشانه احراز هویت موفق UserPasswordFileBase است. بستن WScript.Quit (0) در غیر این صورت UserPasswordFileBase.ReadLine end if end if Loop "اگر جستجو ناموفق به پایان رسید، سپس اسکریپت را با نتیجه 1 پایان می دهیم "پس برای OpenVPN ضروری است" a، این نشانه احراز هویت ناموفق است UserPasswordFileBase.Close WScript.Quit (1)

همچنین در پوشه config ما فایل Users.pw را در آنجا ایجاد می کنیم، ورود و رمز عبور مشتری خود را می نویسیم.

UserVPN_1

123456

اگر چندین مشتری وجود دارد، پس:

UserVPN_1

123456

UserVPN_2

365214

UserVPN_3

14578

بعد، باید خط را در تنظیمات مشتری بنویسید auth-user-pass، اکنون وقتی مشتری به سرور متصل می شود، یک پنجره مجوز ظاهر می شود که در آن باید لاگین و رمز عبوری را که به او اختصاص داده اید وارد کنید. Users.pw، باید به مشتری اطلاع داده شود.

من آن را پیکربندی کرده ام که نام کاربری (ورود به سیستم) با نام مشتری در گواهی مطابقت داشته باشد، یعنی UserVPN_1... اما میتوانید نام دیگری متفاوت از نام در گواهی تنظیم کنید، برای این کار باید به تنظیمات موجود در آن نگاه کنید auth.vbs.

من آن را پیکربندی کرده ام که نام کاربری (ورود به سیستم) با نام مشتری در گواهی مطابقت داشته باشد، یعنی UserVPN_1... اما میتوانید نام دیگری متفاوت از نام در گواهی تنظیم کنید، برای این کار باید به تنظیمات موجود در آن نگاه کنید auth.vbs.

"متغیر محیطی common_name را باز کنید (این CN گواهی ارائه شده توسط مشتری است)

و آن را با نام کاربری وارد شده مقایسه کنید.

"اگر این مقایسه لازم نیست، 2 خط بعدی را حذف یا نظر دهید

CurrentCommonName = CreateObject ("WscrIPt.Shell"). ExpandEnvironmentStrings ("% common_name%")

if UCase (CurrentCommonName)<>UCase (UserName) سپس WScrIPt.Quit (1)

WScrIPt.Echo "اشکال زدایی: CurrentCommonName =" & CurrentCommonName

و برای اینکه احراز هویت هم از طریق گواهی و هم از طریق ورود با رمز عبور کار کند، اما در عین حال پنجره مجوز کاربر ظاهر نمی شود، زیرا این امر اتصال مشتری به سرور را به تاخیر می اندازد اگر، برای مثال، خودکار را فعال کرده باشید. بارگیری سرویس OpenVPN (همانطور که در من پیکربندی شده است) یا فقط نمی خواهید هر بار نام کاربری و رمز عبور خود را وارد کنید، در این مورد، روی کلاینت، در پوشه sslیک فایل ایجاد کنید pass.txtو لاگین و رمز عبور ما را به صورت زیر در آن بنویسید:

UserVPN_1

123456

و در تنظیمات مشتری خط را تغییر می دهیم auth-user-passبر روی auth-user-pass C: \\ OpenVPN \\ ssl \\ pass.txt.

اکنون دستگاهی را که OpenVPN -Server در آن نصب شده است روشن می کنم، سرویس راه اندازی می شود و سرور VPN به طور خودکار بالا می آید. کلاینت دستگاه را راه اندازی می کند و همچنین به طور خودکار به سرور من متصل می شود. اکنون می توانید به پوشه های مشترک بروید یا از RDP برای کار استفاده کنید، به عنوان مثال، در 1C نصب شده در سازمان دیگری.

مخاطب [ایمیل محافظت شده]

برچسب ها:

- اجرای رایگان فناوری شبکه خصوصی مجازی منبع باز (VPN) برای ایجاد کانال های نقطه به نقطه یا سرور به مشتری رمزگذاری شده بین رایانه ها. این به شما امکان می دهد بین رایانه های پشت فایروال NAT بدون نیاز به تغییر تنظیمات آنها ارتباط برقرار کنید. OpenVPN توسط James Yonan ایجاد شده و تحت مجوز GNU GPL توزیع شده است.

در این مقاله به شکلی ساده و در دسترس سعی می کنیم به شما بگوییم چگونه سرور OpenVPN خود را راه اندازی کنید. هدف ما در پایان خواندن این مقاله این نیست که شما به طور کامل تمام اصول "چگونگی کار" را درک کنید یا پیچیدگی های شبکه را درک کنید، اما می خواهیم که بتوانید یک سرور OpenVPN را "از ابتدا" راه اندازی کنید. نتیجه. بنابراین این مقاله را می توان نوعی راهنمای گام به گام برای کاربران در نظر گرفت. در واقع، اسناد، دستورالعملهای زیادی در مورد استقرار OpenVPN در شبکه وجود دارد، اما آنها یا کاربران پیشرفته یا مدیران سیستم را هدف قرار میدهند، یا از سیستمهای لینوکس به عنوان نمونه برای نمایش استفاده میکنند. ما راه دیگر را می رویم و به شما می گوییم که چگونه OpenVPN را در رایانه یک کاربر معمولی راه اندازی کنید. ایستگاه کاری با نصب ویندوز چرا این اطلاعات ممکن است برای شما مفید باشد؟ خوب، به عنوان مثال، شما می خواهید یک بازی را با دوستان خود انجام دهید که بازی را از طریق اینترنت پشتیبانی نمی کند، بلکه فقط از طریق یک شبکه محلی پشتیبانی می کند، یا به عنوان مثال، شما درگیر پشتیبانی از راه دور کاربر هستید، اما به دلایلی این کار را نمی کنید. از آن زمان می خواهید از نرم افزارهایی مانند TeamViewer یا Ammyy Admin استفاده کنید نمیخواهید سرورهای شخص ثالث در فرآیند انتقال دادههای شما یا برقراری ارتباط درگیر شوند. در هر صورت، تجربه عملی سازماندهی خود را دارید شبکه خصوصی مجازی(VPN) برای شما مفید خواهد بود.

تنظیم سرور

بنابراین، بیایید شروع کنیم. در مثال ما، دستگاهی با Windows XP Professional SP3 (x86) نصب شده به عنوان سرور OpenVPN عمل می کند و چندین دستگاه با Windows 7 x64 و Windows 7 x86 به عنوان کلاینت عمل می کنند (اگرچه در واقع، طرح توضیح داده شده در مقاله کار خواهد کرد. در تنظیمات دیگر نیز) ... فرض کنید رایانه شخصی که به عنوان یک سرور OpenVPN عمل می کند دارای یک آدرس IP ثابت سفید در اینترنت است (اگر آدرس IP ارائه شده توسط ارائه دهنده شما پویا است، پس باید با آن ثبت نام کنید. DynDNSیا بدون IP، اگر این شرط برآورده شود، اما رایانه شخصی پشت یک روتر یا فایروال سخت افزاری قرار دارد، باید پورت های لازم را فوروارد کنید (در این مورد کمی بعداً وقتی مستقیماً به راه اندازی سرور می رویم) صحبت خواهیم کرد. هیچ ایده ای برای چیست و برای چه استفاده می شود، توصیه می کنیم مقاله را در وب سایت ما بخوانید.

- ما به وب سایت رسمی پروژه OpenVPN، به بخش دانلودها - می رویم. کیت توزیع مربوط به نسخه سیستم عامل ویندوز شما (نصب کننده 32 بیتی یا 64 بیتی) را از آنجا دانلود کنید. در زمان نگارش این مقاله، توزیع openvpn-install-2.3_rc1-I002-i686.exe برای سیستم عامل های 32 بیتی و openvpn-install-2.3_rc1-I002-x86_64.exe برای سیستم عامل های 64 بیتی موجود بود. به ترتیب. زیرا ما تصمیم گرفتیم که سرور را روی WinXP x86 افزایش دهیم، یعنی. در یک سیستم عامل 32 بیتی، سپس توزیع را از لینک اول دانلود کنید.

- نصب کننده دانلود شده را اجرا کنید. در مرحله ای که مسیر نصب انتخاب شده است، وارد شوید ج: \ OpenVPN(نگاه کنید به تصویر)، این تنظیمات ما را در آینده ساده می کند: سپس روی "بعدی" کلیک کنید تا نصب کامل شود. اگر در مرحله نصب، در مرحله انتخاب یک جزء برای نصب، یک "پنجره خالی" داشتید، به عنوان مثال، موارد زیر:

سپس، به احتمال زیاد، کیت توزیع "اشتباه" را دانلود کرده اید، در این مورد، سعی کنید آخرین نسخه نسخه openvpn-2.2.2-install.exe را دانلود کنید (بر روی هر دو سیستم x86 و x64 نصب شده است). اگر به درستی نصب شده باشد، پنجره انتخاب کامپوننت باید به شکل زیر باشد:

سپس، به احتمال زیاد، کیت توزیع "اشتباه" را دانلود کرده اید، در این مورد، سعی کنید آخرین نسخه نسخه openvpn-2.2.2-install.exe را دانلود کنید (بر روی هر دو سیستم x86 و x64 نصب شده است). اگر به درستی نصب شده باشد، پنجره انتخاب کامپوننت باید به شکل زیر باشد:  تمام چک باکس های موجود در آن در هنگام نصب به طور پیش فرض هستند، شما نیازی به تغییر چیزی ندارید. اگر نصب با موفقیت انجام شد، در Control Panel -> Network Connections (یا اگر سرور را روی Windows 7 یا Windows Vista نصب می کنید، در Network and Sharing Center -> Change adapter settings) باید TAP-Win32 Adapter V9 را ببینید. که "Local Area Connection X" نامیده می شود (X عددی است که به طور خودکار توسط سیستم تخصیص داده می شود):

تمام چک باکس های موجود در آن در هنگام نصب به طور پیش فرض هستند، شما نیازی به تغییر چیزی ندارید. اگر نصب با موفقیت انجام شد، در Control Panel -> Network Connections (یا اگر سرور را روی Windows 7 یا Windows Vista نصب می کنید، در Network and Sharing Center -> Change adapter settings) باید TAP-Win32 Adapter V9 را ببینید. که "Local Area Connection X" نامیده می شود (X عددی است که به طور خودکار توسط سیستم تخصیص داده می شود):  وضعیت آن "کابل شبکه متصل نیست" خواهد بود. ما هنوز سرور خود را پیکربندی نکرده ایم.

وضعیت آن "کابل شبکه متصل نیست" خواهد بود. ما هنوز سرور خود را پیکربندی نکرده ایم. - یک زیر پوشه SSL در پوشه OpenVPN ایجاد کنید، کلیدها و گواهی های صادر شده توسط سرور را ذخیره می کند. سپس دفترچه یادداشت را اجرا کنید و متن زیر را در آن کپی کنید: #dev tun dev tap # dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method مسیر exe # برای سرور برای دیدن شبکههای پشت کلاینت # route 192.168.x.0 255.255.255.0 10.10.10.x # مسیر به جدول مسیریابی هر کلاینت اضافه شد تا شبکه پشت سرور را ببیند # مسیر فشاری 192.168.x.0 255.255.255.0 "# به کلاینت های vpn اجازه می دهد یکدیگر را ببینند، در غیر این صورت همه سرویس گیرندگان vpn فقط دایرکتوری سرور مشتری-به-کلینت را با توضیحاتی در مورد تنظیمات هر کلاینت-config-dir C: \\ OpenVPN \\ config می بینند. \\ ccd # فایلی که شبکههای بین کلاینت و سرور را توصیف میکند ifconfig-pool-persist C: \\ OpenVPN \\ config \\ ccd \\ ipp.txt # مسیر برای کلیدها و گواهیهای سرور dh C: \\ OpenVPN \\ ssl \\ dh1024 .pem ca C: \\ OpenVPN \\ ssl \\ ca.crt گواهی C: \\ OpenVPN \\ ssl \\ کلید Server.crt C: \\ OpenVPN \\ ssl \\ Server.key # persist-key tls - auth C: \\ OpenVPN \\ ssl \\ ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 status C: \\ OpenVPN \\ log \\ openvpn-status.log log C: \\ OpenVPN \\ log \\ openvpn.log فعل 3 ما کمی روی پارامترهایی که در اینجا توضیح داده شده است صحبت خواهیم کرد. بعدا... سپس آن را در یک فایل ذخیره می کنیم ج: \ OpenVPN \ Config \ Server.ovpn، توجه کنید که فایل باید دقیقاً با پسوند باشد ovpnبرای این کار، گزینه های موجود در محاوره ذخیره باید دقیقاً مطابق تصویر باشد:

اگر از ویندوز 7 / ویندوز ویستا استفاده می کنید، دفترچه یادداشت به شما اجازه ذخیره فایل را نمی دهد Server.ovpnبه پوشه ج: \ OpenVPN \ Config \، بنابراین باید با حقوق مدیر اجرا شود. برای انجام این کار، روی میانبر Notepad در منوی Start کلیک راست کرده و "Run as administrator" را انتخاب کنید:

اگر از ویندوز 7 / ویندوز ویستا استفاده می کنید، دفترچه یادداشت به شما اجازه ذخیره فایل را نمی دهد Server.ovpnبه پوشه ج: \ OpenVPN \ Config \، بنابراین باید با حقوق مدیر اجرا شود. برای انجام این کار، روی میانبر Notepad در منوی Start کلیک راست کرده و "Run as administrator" را انتخاب کنید:  اکنون با استفاده از notepad یک فایل ایجاد کنید ج: \ OpenVPN \ easy-rsa \ vars.batبا کپی کردن متن زیر در آن: @echo off set path =% path%؛ c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf set KEY_DIR = c: \ OpenVPN \ ssl مجموعه KEY_SIZE = 1024 مجموعه KEY_COUNTRY = RU مجموعه KEY_PROVINCE = مجموعه کالوگا KEY_CITY = مجموعه کالوگا KEY_ORG = مجموعه CompKaluga [ایمیل محافظت شده]سایت و همچنین فایل ج: \ OpenVPN \ easy-rsa \ openssl.cnf : # # فایل پیکربندی نمونه OpenSSL. # این بیشتر برای تولید درخواست های گواهی استفاده می شود. # # اگر HOME "t # تعریف نشده باشد" این تعریف خفه شدن خطوط زیر را متوقف می کند. HOME =. RANDFILE = $ ENV :: HOME / .rnd # اطلاعات شناسه شیء اضافی: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # برای استفاده از این فایل پیکربندی با گزینه "-extfile" از ابزار # "openssl x509"، بخش حاوی پسوندهای # X.509v3 را در اینجا نامگذاری کنید: # پسوند = # (در روش دیگر، از یک فایل پیکربندی استفاده کنید که فقط دارای # افزونههای X.509v3 در بخش اصلی [= پیشفرض] خود.) [New_oids] # میتوانیم OIDهای جدیدی را در اینجا برای استفاده توسط "ca" و "req" اضافه کنیم. # یک OID ساده مانند این اضافه کنید: # testoid1 = 1.2. 3.4 # یا از جایگزینی فایل پیکربندی مانند این استفاده کنید: # testoid2 = $ (testoid1). 5.6 ############################# ############################################[ca] default_ca = CA_default # بخش پیشفرض ca ## #################################################################### ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # جایی که همه چیز نگهداری می شود گواهی ها = $ dir # جایی که گواهی های صادر شده نگهداری می شوند crl_dir = $ dir # کجا crl صادر شده پایگاه داده نگهداری می شود = $ dir / index.txt # فایل فهرست پایگاه داده. new_certs_dir = $ dir # مکان پیشفرض برای گواهیهای جدید. گواهی = $ dir / ca.crt # سریال گواهینامه CA = $ dir / سریال # شماره سریال فعلی crl = $ dir / crl.pem # کلید خصوصی CRL فعلی = $ dir / ca.key # کلید خصوصی RANDFILE = $ dir / .rand # فایل اعداد تصادفی خصوصی x509_extensions = usr_cert # گسترشهایی که باید به گواهی اضافه شوند # برنامههای افزودنی برای افزودن به یک CRL. توجه: ارتباط Netscape روی V2 CRL # خفه میشود، بنابراین به طور پیشفرض نظر داده میشود تا یک V1 CRL باقی بماند. # crl_extensions = crl_ext default_days = 3650 # مدت زمان تایید برای default_crl_days = 30 # چه مدت قبل از CRL بعدی default_md = md5 # از کدام md استفاده شود. حفظ = بدون # نگه داشتن تصویب شده ترتیب DN # چند روش متفاوت برای مشخص کردن اینکه درخواست چقدر باید شبیه باشد # برای نوع CA، ویژگیهای فهرست شده باید یکسان باشند، و # اختیاری و فیلدهای ارائه شده دقیقاً همین هستند:-) Policy = Policy_Match # برای خط مشی CA [policy_match] countryName = مطابقت stateOrProvinceName = مطابقت سازمانName = مطابقت organUnitName = اختیاری commonName = ارائه ایمیلAddress = اختیاری # برای خط مشی "هر چیزی" # در این مرحله از زمان، باید همه نوع "شی" قابل قبول را فهرست کنید ... [policy_anything] countryName = اختیاری stateOrProvinceName = اختیاری localityName = اختیاری OrganizationName = اختیاری OrganizationalUnitName = اختیاری commonName = ارائه آدرس ایمیل = اختیاری ####################################### ## ############################################################################ [قیمت] پیش فرض بیت = $ ENV: : KEY_SIZE default_keyfile = privkey.pem متمایز_نام = ویژگی های req_distinguished_name = req_attributes x509_extensions = v3_ca # گسترش هایی که باید به گواهی امضا شده خود اضافه شود # گذرواژه برای کلیدهای خصوصی در صورت عدم وجود، از آنها خواسته می شود #گذرواژه_مخفی_خروجی #رمز ورودی = رمز ورودی این یک ماسک برای انواع رشته های مجاز تنظیم می کند. چندین گزینه وجود دارد. # پیش فرض: PrintableString، T61String، BMPString. # pkix: PrintableString، BMPString. # utf8only: فقط UTF8Strings. # nombstr: PrintableString، T61String (بدون BMPStrings یا UTF8Strings). # MASK: XXXX یک مقدار ماسک تحت اللفظی است. # هشدار: نسخههای فعلی Netscape در BMPStrings یا UTF8Strings # خراب میشوند، بنابراین از این گزینه با احتیاط استفاده کنید! string_mask = nombstr # req_extensions = v3_req # برنامههای افزودنی برای افزودن به درخواست گواهی [req_distinguished_name] countryName = نام کشور (کد 2 حرفی) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2 StateName_max 2Province_EnOme localityName = نام محل (به عنوان مثال، شهر) localityName_default = $ ENV :: KEY_CITY 0.organizationName = نام سازمان (به عنوان مثال، شرکت) 0.organizationName_default = $ ENV :: KEY_ORG # ما می توانیم این کار را انجام دهیم اما به طور معمول نیازی به آن نیست :-) # 1.organizationName = نام سازمان دوم (به عنوان مثال، شرکت) # 1.organizationName_default = وب جهانی Pty Ltd OrganizationalUnitName = نام واحد سازمانی (به عنوان مثال، بخش) #organizationalUnitName_default = نام مشترک = نام مشترک (به عنوان مثال، نام شما یا سرور شما \ " نام میزبان) commonName_max = 64 آدرس ایمیل = آدرس ایمیل emailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = تنظیم شماره برنامه افزودنی 3 [req_attributes] challengePassword = رمز عبور چالشی challengePassword_min = 4 challengePassword_max = 20 unstructuredName = نام شرکت اختیاری [usr_cert] # این پسوندها زمانی اضافه می شوند که "ca" درخواستی را امضا کند. # این برخلاف دستورالعملهای PKIX است، اما برخی از CA این کار را انجام میدهند و برخی نرمافزار # برای جلوگیری از تفسیر گواهی کاربر نهایی بهعنوان CA این کار را میطلبند. BasicConstraints = CA: FALSE # در اینجا چند نمونه از استفاده از nsCertType آورده شده است. اگر # حذف شود، گواهی می تواند برای هر چیزی * به جز * امضای شی مورد استفاده قرار گیرد. # این برای سرور SSL مشکلی ندارد. # nsCertType = سرور # برای گواهی امضای شی از این مورد استفاده می شود. # # keyUsage = non Repudiation، DigitalSignature، KeyEncipherment # این در لیست نظرات Netscape نمایش داده می شود. برای SubjectAltName و issuerAltname است. # آدرس ایمیل را وارد کنید. # subjectAltName = ایمیل: کپی # کپی جزئیات موضوع # issuerAltName = صادرکننده: کپی #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsCaPolicyUrlMED] یک گواهی با nsCertType تنظیم شده روی "سرور" BasicConstraints = CA: FALSE nsCertType = سرور nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = hash authorKeyIdentifier = keyid، صادرکننده: همیشه [v3_req] درخواست اولیه برای اضافه کردن CA: FALSE keyUsage = non Repudiation، DigitalSignature، keyEncipherment [v3_ca] # برنامههای افزودنی برای یک توصیه معمولی CA # PKIX. SubjectKeyIdentifier = هش اتوریتیKeyIdentifier = keyid: همیشه، صادرکننده: همیشه # این چیزی است که PKIX توصیه میکند، اما برخی از نرمافزارهای خراب در # برنامههای افزودنی حیاتی خفه میشوند. #basicConstraints = بحرانی، CA: true # بنابراین ما این کار را به جای آن انجام می دهیم. BasicConstraints = CA: true # استفاده از کلید: این برای یک گواهینامه CA معمولی است. با این حال، از آنجایی که # از استفاده آن به عنوان گواهینامه خودامضای آزمایشی جلوگیری می کند، بهتر است # به طور پیش فرض کنار گذاشته شود. # keyUsage = cRLSign, keyCertSign # برخی ممکن است این را نیز بخواهند # nsCertType = sslCA, emailCA # آدرس ایمیل را در نام جایگزین موضوع اضافه کنید: یک توصیه دیگر PKIX # subjectAltName = ایمیل: کپی # جزئیات صادرکننده کپی # صادرکنندهAltName = صادرکننده: کپی # رمزگذاری هگز DER یک برنامه افزودنی: مراقب باشید فقط کارشناسان! # obj = DER: 02: 03 # جایی که "obj" یک شی استاندارد یا اضافه شده است # حتی می توانید یک برنامه افزودنی پشتیبانی شده را لغو کنید: # basicConstraints = بحرانی، DER: 30: 03: 01: 01: FF [crl_ext] # پسوندهای CRL ... # فقط issuerAltName و AuthorKeyIdentifier در CRL معنا دارند. # issuerAltName = صادرکننده: copy authorKeyIdentifier = keyid: همیشه، صادرکننده: همیشه تبریک میگوییم! شما به تازگی فایل های پیکربندی اصلی را برای سرور خود ایجاد کرده اید. بیایید به پیکربندی آن ادامه دهیم.

اکنون با استفاده از notepad یک فایل ایجاد کنید ج: \ OpenVPN \ easy-rsa \ vars.batبا کپی کردن متن زیر در آن: @echo off set path =% path%؛ c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf set KEY_DIR = c: \ OpenVPN \ ssl مجموعه KEY_SIZE = 1024 مجموعه KEY_COUNTRY = RU مجموعه KEY_PROVINCE = مجموعه کالوگا KEY_CITY = مجموعه کالوگا KEY_ORG = مجموعه CompKaluga [ایمیل محافظت شده]سایت و همچنین فایل ج: \ OpenVPN \ easy-rsa \ openssl.cnf : # # فایل پیکربندی نمونه OpenSSL. # این بیشتر برای تولید درخواست های گواهی استفاده می شود. # # اگر HOME "t # تعریف نشده باشد" این تعریف خفه شدن خطوط زیر را متوقف می کند. HOME =. RANDFILE = $ ENV :: HOME / .rnd # اطلاعات شناسه شیء اضافی: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # برای استفاده از این فایل پیکربندی با گزینه "-extfile" از ابزار # "openssl x509"، بخش حاوی پسوندهای # X.509v3 را در اینجا نامگذاری کنید: # پسوند = # (در روش دیگر، از یک فایل پیکربندی استفاده کنید که فقط دارای # افزونههای X.509v3 در بخش اصلی [= پیشفرض] خود.) [New_oids] # میتوانیم OIDهای جدیدی را در اینجا برای استفاده توسط "ca" و "req" اضافه کنیم. # یک OID ساده مانند این اضافه کنید: # testoid1 = 1.2. 3.4 # یا از جایگزینی فایل پیکربندی مانند این استفاده کنید: # testoid2 = $ (testoid1). 5.6 ############################# ############################################[ca] default_ca = CA_default # بخش پیشفرض ca ## #################################################################### ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # جایی که همه چیز نگهداری می شود گواهی ها = $ dir # جایی که گواهی های صادر شده نگهداری می شوند crl_dir = $ dir # کجا crl صادر شده پایگاه داده نگهداری می شود = $ dir / index.txt # فایل فهرست پایگاه داده. new_certs_dir = $ dir # مکان پیشفرض برای گواهیهای جدید. گواهی = $ dir / ca.crt # سریال گواهینامه CA = $ dir / سریال # شماره سریال فعلی crl = $ dir / crl.pem # کلید خصوصی CRL فعلی = $ dir / ca.key # کلید خصوصی RANDFILE = $ dir / .rand # فایل اعداد تصادفی خصوصی x509_extensions = usr_cert # گسترشهایی که باید به گواهی اضافه شوند # برنامههای افزودنی برای افزودن به یک CRL. توجه: ارتباط Netscape روی V2 CRL # خفه میشود، بنابراین به طور پیشفرض نظر داده میشود تا یک V1 CRL باقی بماند. # crl_extensions = crl_ext default_days = 3650 # مدت زمان تایید برای default_crl_days = 30 # چه مدت قبل از CRL بعدی default_md = md5 # از کدام md استفاده شود. حفظ = بدون # نگه داشتن تصویب شده ترتیب DN # چند روش متفاوت برای مشخص کردن اینکه درخواست چقدر باید شبیه باشد # برای نوع CA، ویژگیهای فهرست شده باید یکسان باشند، و # اختیاری و فیلدهای ارائه شده دقیقاً همین هستند:-) Policy = Policy_Match # برای خط مشی CA [policy_match] countryName = مطابقت stateOrProvinceName = مطابقت سازمانName = مطابقت organUnitName = اختیاری commonName = ارائه ایمیلAddress = اختیاری # برای خط مشی "هر چیزی" # در این مرحله از زمان، باید همه نوع "شی" قابل قبول را فهرست کنید ... [policy_anything] countryName = اختیاری stateOrProvinceName = اختیاری localityName = اختیاری OrganizationName = اختیاری OrganizationalUnitName = اختیاری commonName = ارائه آدرس ایمیل = اختیاری ####################################### ## ############################################################################ [قیمت] پیش فرض بیت = $ ENV: : KEY_SIZE default_keyfile = privkey.pem متمایز_نام = ویژگی های req_distinguished_name = req_attributes x509_extensions = v3_ca # گسترش هایی که باید به گواهی امضا شده خود اضافه شود # گذرواژه برای کلیدهای خصوصی در صورت عدم وجود، از آنها خواسته می شود #گذرواژه_مخفی_خروجی #رمز ورودی = رمز ورودی این یک ماسک برای انواع رشته های مجاز تنظیم می کند. چندین گزینه وجود دارد. # پیش فرض: PrintableString، T61String، BMPString. # pkix: PrintableString، BMPString. # utf8only: فقط UTF8Strings. # nombstr: PrintableString، T61String (بدون BMPStrings یا UTF8Strings). # MASK: XXXX یک مقدار ماسک تحت اللفظی است. # هشدار: نسخههای فعلی Netscape در BMPStrings یا UTF8Strings # خراب میشوند، بنابراین از این گزینه با احتیاط استفاده کنید! string_mask = nombstr # req_extensions = v3_req # برنامههای افزودنی برای افزودن به درخواست گواهی [req_distinguished_name] countryName = نام کشور (کد 2 حرفی) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2 StateName_max 2Province_EnOme localityName = نام محل (به عنوان مثال، شهر) localityName_default = $ ENV :: KEY_CITY 0.organizationName = نام سازمان (به عنوان مثال، شرکت) 0.organizationName_default = $ ENV :: KEY_ORG # ما می توانیم این کار را انجام دهیم اما به طور معمول نیازی به آن نیست :-) # 1.organizationName = نام سازمان دوم (به عنوان مثال، شرکت) # 1.organizationName_default = وب جهانی Pty Ltd OrganizationalUnitName = نام واحد سازمانی (به عنوان مثال، بخش) #organizationalUnitName_default = نام مشترک = نام مشترک (به عنوان مثال، نام شما یا سرور شما \ " نام میزبان) commonName_max = 64 آدرس ایمیل = آدرس ایمیل emailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = تنظیم شماره برنامه افزودنی 3 [req_attributes] challengePassword = رمز عبور چالشی challengePassword_min = 4 challengePassword_max = 20 unstructuredName = نام شرکت اختیاری [usr_cert] # این پسوندها زمانی اضافه می شوند که "ca" درخواستی را امضا کند. # این برخلاف دستورالعملهای PKIX است، اما برخی از CA این کار را انجام میدهند و برخی نرمافزار # برای جلوگیری از تفسیر گواهی کاربر نهایی بهعنوان CA این کار را میطلبند. BasicConstraints = CA: FALSE # در اینجا چند نمونه از استفاده از nsCertType آورده شده است. اگر # حذف شود، گواهی می تواند برای هر چیزی * به جز * امضای شی مورد استفاده قرار گیرد. # این برای سرور SSL مشکلی ندارد. # nsCertType = سرور # برای گواهی امضای شی از این مورد استفاده می شود. # # keyUsage = non Repudiation، DigitalSignature، KeyEncipherment # این در لیست نظرات Netscape نمایش داده می شود. برای SubjectAltName و issuerAltname است. # آدرس ایمیل را وارد کنید. # subjectAltName = ایمیل: کپی # کپی جزئیات موضوع # issuerAltName = صادرکننده: کپی #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsCaPolicyUrlMED] یک گواهی با nsCertType تنظیم شده روی "سرور" BasicConstraints = CA: FALSE nsCertType = سرور nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = hash authorKeyIdentifier = keyid، صادرکننده: همیشه [v3_req] درخواست اولیه برای اضافه کردن CA: FALSE keyUsage = non Repudiation، DigitalSignature، keyEncipherment [v3_ca] # برنامههای افزودنی برای یک توصیه معمولی CA # PKIX. SubjectKeyIdentifier = هش اتوریتیKeyIdentifier = keyid: همیشه، صادرکننده: همیشه # این چیزی است که PKIX توصیه میکند، اما برخی از نرمافزارهای خراب در # برنامههای افزودنی حیاتی خفه میشوند. #basicConstraints = بحرانی، CA: true # بنابراین ما این کار را به جای آن انجام می دهیم. BasicConstraints = CA: true # استفاده از کلید: این برای یک گواهینامه CA معمولی است. با این حال، از آنجایی که # از استفاده آن به عنوان گواهینامه خودامضای آزمایشی جلوگیری می کند، بهتر است # به طور پیش فرض کنار گذاشته شود. # keyUsage = cRLSign, keyCertSign # برخی ممکن است این را نیز بخواهند # nsCertType = sslCA, emailCA # آدرس ایمیل را در نام جایگزین موضوع اضافه کنید: یک توصیه دیگر PKIX # subjectAltName = ایمیل: کپی # جزئیات صادرکننده کپی # صادرکنندهAltName = صادرکننده: کپی # رمزگذاری هگز DER یک برنامه افزودنی: مراقب باشید فقط کارشناسان! # obj = DER: 02: 03 # جایی که "obj" یک شی استاندارد یا اضافه شده است # حتی می توانید یک برنامه افزودنی پشتیبانی شده را لغو کنید: # basicConstraints = بحرانی، DER: 30: 03: 01: 01: FF [crl_ext] # پسوندهای CRL ... # فقط issuerAltName و AuthorKeyIdentifier در CRL معنا دارند. # issuerAltName = صادرکننده: copy authorKeyIdentifier = keyid: همیشه، صادرکننده: همیشه تبریک میگوییم! شما به تازگی فایل های پیکربندی اصلی را برای سرور خود ایجاد کرده اید. بیایید به پیکربندی آن ادامه دهیم. - برای پیکربندی بیشتر سرور، به مهارت های خط فرمان نیاز داریم. اول از همه، بیایید بفهمیم که چگونه آن را اجرا کنیم؟ راه های مختلفی وجود دارد، برای مثال، روی Start -> Run (یا ترکیبی از دکمه ها) کلیک کنید برد + R) روی صفحه کلید و در فیلد ظاهر شده وارد کنید cmdو روی OK کلیک کنید. با این حال، کاربران ویندوز 7 / ویندوز ویستا باید کنسول را با حقوق مدیر اجرا کنند؛ برای این، ساده ترین راه ایجاد یک میانبر مربوطه در دسکتاپ است. ما روی هر جای خالی دسکتاپ کلیک راست می کنیم و مورد "ایجاد میانبر" را انتخاب می کنیم، در قسمت "مکان شی" به سادگی سه حرف را نشان می دهیم - cmdو میانبر cmd یا خط فرمان را فراخوانی کنید. علاوه بر این، کاربران ویندوز XP به سادگی آن را راه اندازی می کنند، و کاربران ویندوز ویستا و ویندوز 7 آن را به عنوان یک مدیر راه اندازی می کنند، درست همانطور که با notepad بالا انجام شد.

- در مرحله بعد، خطوط را به صورت متوالی در کنسول وارد کنید: cd C: \ OpenVPN \ easy-rsa vars clean-all در این حالت باید روی صفحه به صورت زیر باشد:

علاوه بر این، بدون بستن این پنجره، دستورات تولید کلیدها را به ترتیب وارد کنید: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca آخرین دستور (build-ca) یک گواهی و یک کلید ایجاد می کند. مرجع صدور گواهینامه (CA)، در این فرآیند، با این حال، چندین سوال از شما می پرسد که باید به طور پیش فرض با فشار دادن دکمه Enter به آنها پاسخ دهید:

علاوه بر این، بدون بستن این پنجره، دستورات تولید کلیدها را به ترتیب وارد کنید: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca آخرین دستور (build-ca) یک گواهی و یک کلید ایجاد می کند. مرجع صدور گواهینامه (CA)، در این فرآیند، با این حال، چندین سوال از شما می پرسد که باید به طور پیش فرض با فشار دادن دکمه Enter به آنها پاسخ دهید:  حالا بیایید کلید سرور را ایجاد کنیم: build-key-server server لطفا توجه داشته باشید که آرگومان دوم دستور نام کلید (سرور) است، شما باید در هنگام پاسخ دادن به سؤال Common Name همان نام را وارد کنید (به عنوان مثال، نام یا نام خود یا شما نام میزبان سرور شما)، بقیه سؤالات را می توان به طور پیش فرض با فشار دادن دکمه Enter پاسخ داد. اگر همه چیز را به درستی انجام دادید، دستور امضای گواهی و تأیید درخواست را پیشنهاد می کند، به هر دو سؤال باید پاسخ داده شود. Y(نگاه کنید به اسکرین شات):

حالا بیایید کلید سرور را ایجاد کنیم: build-key-server server لطفا توجه داشته باشید که آرگومان دوم دستور نام کلید (سرور) است، شما باید در هنگام پاسخ دادن به سؤال Common Name همان نام را وارد کنید (به عنوان مثال، نام یا نام خود یا شما نام میزبان سرور شما)، بقیه سؤالات را می توان به طور پیش فرض با فشار دادن دکمه Enter پاسخ داد. اگر همه چیز را به درستی انجام دادید، دستور امضای گواهی و تأیید درخواست را پیشنهاد می کند، به هر دو سؤال باید پاسخ داده شود. Y(نگاه کنید به اسکرین شات):  اگر همه کارها را به درستی انجام داده باشید، تصویر با تصویر یکسان خواهد بود و آخرین خطوط خروجی فرمان حاوی پیامی در مورد افزودن موفقیت آمیز یک رکورد به پایگاه داده خواهد بود.

اگر همه کارها را به درستی انجام داده باشید، تصویر با تصویر یکسان خواهد بود و آخرین خطوط خروجی فرمان حاوی پیامی در مورد افزودن موفقیت آمیز یک رکورد به پایگاه داده خواهد بود. - پس از آن، به بخش خدمات و برنامه های کاربردی کنسول کنترل بروید، می توانید این کار را با کلیک راست بر روی میانبر Computer (My Computer) و انتخاب آیتم منوی Manage یا تایپ کردن دستور کنسول انجام دهید. services.msc، سرویس «OpenVPN Service» را در آنجا پیدا کنید و با کلیک راست، «شروع» را از منو انتخاب کنید. اگر قبلاً همه چیز را به درستی انجام داده باشید، سرویس به حالت "در حال اجرا" می رود. اکنون میتوانید نوع راهاندازی آن را به جای «دستی» که بهطور پیشفرض آنجا بود، به «Auto» تغییر دهید. نتیجه باید به این صورت باشد:

این پیکربندی خود سرور را تکمیل می کند، تنها برای پیکربندی کلاینت ها باقی می ماند. برای این کار باید کلیدها و گواهینامه ها را هم به آنها بدهید، این کار تقریباً مشابه سرور انجام می شود، فقط برای سرور از دستور build-key-server استفاده می کنیم و برای کلاینت ها از دستور build-key استفاده می کنیم.

این پیکربندی خود سرور را تکمیل می کند، تنها برای پیکربندی کلاینت ها باقی می ماند. برای این کار باید کلیدها و گواهینامه ها را هم به آنها بدهید، این کار تقریباً مشابه سرور انجام می شود، فقط برای سرور از دستور build-key-server استفاده می کنیم و برای کلاینت ها از دستور build-key استفاده می کنیم. - فرض کنید دو مشتری داریم، آنها را کلاینت 1 و کلاینت 2 بنامیم. دستورات زیر را به ترتیب اجرا کنید: build-key client1 build-key client2 در این مورد، در سوال Common Name (مثلاً نام شما یا نام میزبان سرور شما)، باید نام مشتری استفاده شده در دستور را نیز مشخص کنید. اگر build-key client1 را وارد کرده اید، سپس به سؤال Common Name به client1 پاسخ می دهیم، اگر client2، سپس client2. می توانید با فشار دادن Enter به سؤالات دیگر پاسخ دهید، در پایان از شما نیز خواسته می شود گواهی را امضا کرده و درخواست را تأیید کنید. ، ما به هر دو نکته پاسخ مثبت می دهیم - Y... اکنون سرویس OpenVPN را مجدداً راه اندازی می کنیم تا تغییرات اعمال شوند، در اسنپ این مدیریت سرویس، در منو با کلیک راست روی «Restart» یا در کنسول به ترتیب وارد کنید: net stop openvpnservice net start openvpnservice

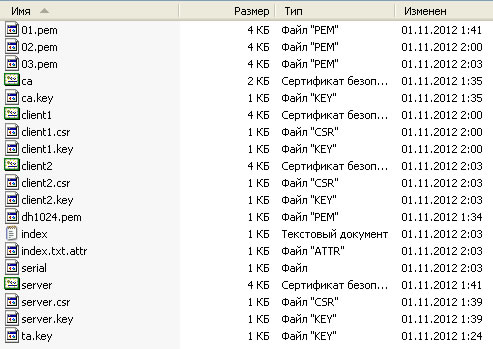

- حال اگر وارد پوشه شویم، فایل های کلید و گواهی که تولید کرده ایم را مشاهده می کنیم:

هر مشتری به فایل های خود نیاز دارد: ca.crt

هر مشتری به فایل های خود نیاز دارد: ca.crt crt .key ta.key یعنی. برای کلاینت 1 فایل های ca.crt، client1.crt، client1.key و ta.key را جمع آوری می کنیم، برای کلاینت 2 - به ترتیب ca.crt، client2.crt، client2.key و ta.key و غیره. و به هر طریقی ما آنها را برای او ارسال می کنیم (یعنی از طریق پست، در بایگانی با رمز عبور یا درایو فلش)، فایل های کلید و گواهی باید از طریق کانال های ارتباطی قابل اعتماد منتقل شوند و نباید به دست "ثالث" بیفتند. "، از آنجا که در واقع، آنها می توانند توسط یک کلاینت برای دسترسی به زیرشبکه مجازی شما استفاده شوند. در بخش بعدی به پیکربندی کلاینت می پردازیم، با این فرض که کلاینت قبلاً فایل های کلید و گواهی را از شما دریافت کرده است. - اگر رایانه شخصی که به عنوان سرور استفاده می شود از فایروال / فایروال استفاده می کند ، باید OpenVPN را به لیست موارد استثنا اضافه کنید. برای فایروال داخلی ویندوز در کنسول، این کار را می توان با دستور زیر انجام داد: netsh firewall add allowprogram program = C: \ OpenVPN \ bin \ openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

پیکربندی مشتریان

راه اندازی یک کلاینت بسیار ساده تر از راه اندازی سرور است، ما نیازی به تولید کلید، گواهینامه و غیره از کلاینت نداریم، زیرا همه چیزهایی که نیاز داریم قبلاً توسط ما روی سرور تولید شده و به مشتری منتقل شده است. بنابراین، دستورالعمل در مورد برای مشتری بسیار کوتاهتر است.

لینک های مفید

- اسناد رسمی برای OpenVPN -

- صفحات انسانی OpenVPN -

- OpenVPN HOWTO (به روسی) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

می توانید سؤالات خود را به ایمیل مشخص شده در بخش ارسال کنید یا در مورد این مقاله در اینجا بحث کنید.

آیا می توان اینترنت را از این طریق توزیع کرد؟

از نویسنده

این مقاله به شرط محفوظ ماندن لینک اصلی مجاز است در هر منبعی به صورت کامل یا جزئی بدون محدودیت درج شود. پیوند باید حاوی نام منبع ما، Kaluga Emergency Computer Help، در قالب پیوند باشد و همچنین حاوی نام مستعار نویسنده مقاله باشد. نمونه ای از چنین پیوندی می تواند باشد:

راه اندازی سرور OpenVPN// دکرتوجه داشته باشید

اخیراً تعداد زیادی سوال در سبک " یک سوال در مورد مقاله شما در مرحله 5 بعد از دستور clean-all، در نتیجه یک فایل از شما کپی می شود. این اتفاق برای من نمی افتد. دستور openvpn --genkey --secret% KEY_DIR% \ ta.key یک کلید برای من ایجاد می کند، اما سپس build-dh و build-ca هیچ نتیجه ای نمی دهند (cmd.exe می نویسد که دستور داخلی یا خارجی نیست. .. یا یک فایل اجرایی) هیچ فایل ca.key ایجاد نمی شود. چه اشتباهی می توانستم انجام دهم؟".

نکته اصلی آن به بی توجهی خود شما برمی گردد. مشکل هنگام اجرای دستورات clean-all، build-key و سایر دستورات این است که هنگام نصب OpenVPN، کادرهای OpenSSL Utilities و OpenVPN RSA Certificate Management Scripts را بررسی نکردید (آنها باید بررسی شوند!). به اسکرین شات با پنجره انتخاب کامپوننت در ابتدای مقاله توجه کنید، این چک باکس ها وجود دارد!

OpenVPN یکی از گزینه های VPN (شبکه خصوصی مجازی یا شبکه های مجازی خصوصی) است که به شما امکان می دهد انتقال داده را از طریق یک کانال رمزگذاری شده مخصوص ایجاد شده پیاده سازی کنید. بنابراین، می توانید دو کامپیوتر را به هم متصل کنید یا یک شبکه متمرکز با یک سرور و چندین مشتری ایجاد کنید. در این مقاله نحوه ایجاد چنین سروری و پیکربندی آن را خواهیم آموخت.

همانطور که در بالا ذکر شد، با استفاده از فناوری مورد بحث، می توانیم اطلاعات را از طریق یک کانال ارتباطی امن انتقال دهیم. این می تواند تبادل فایل یا دسترسی ایمن به اینترنت از طریق سروری باشد که یک دروازه مشترک است. برای ایجاد آن، ما نیازی به تجهیزات اضافی و دانش ویژه نداریم - همه چیز در رایانه ای که قرار است به عنوان سرور VPN استفاده شود انجام می شود.

برای کار بیشتر، پیکربندی بخش مشتری در ماشین های کاربران شبکه نیز ضروری است. همه کارها به ایجاد کلیدها و گواهی ها می رسد که سپس به مشتریان منتقل می شود. این فایلها به هنگام اتصال به سرور اجازه میدهند تا یک آدرس IP به دست آورید و کانال رمزگذاری شده فوق را ایجاد کنید. تمام اطلاعات منتقل شده از طریق آن فقط در صورت وجود کلید قابل خواندن است. این ویژگی می تواند به طور قابل توجهی امنیت را بهبود بخشد و امنیت داده ها را تضمین کند.

نصب OpenVPN بر روی ماشین سرور

نصب یک روش استاندارد با برخی تفاوت های ظریف است که در مورد آنها با جزئیات بیشتر صحبت خواهیم کرد.

راه اندازی سمت سرور

در انجام مراحل زیر نهایت دقت را به خرج دهید. هر گونه نقص منجر به عدم کارکرد سرور می شود. پیش نیاز دیگر این است که حساب شما باید دارای حقوق مدیر باشد.

- به کاتالوگ بروید Easy-rsa، که در مورد ما در واقع شده است

ج: \ OpenVPN \ easy-rsa

فایل را پیدا کنید vars.bat.sample.

نام آن را به vars.bat(کلمه را حذف کنید "نمونه"همراه با یک نقطه).

این فایل را در ویرایشگر باز می کنیم. این مهم است، زیرا این نوت بوک است که به شما امکان می دهد کدها را به درستی ویرایش و ذخیره کنید، که به جلوگیری از خطا در هنگام اجرای آنها کمک می کند.

- اول از همه، ما تمام نظرات برجسته شده با رنگ سبز را حذف می کنیم - آنها فقط با ما تداخل خواهند داشت. موارد زیر را دریافت می کنیم:

- سپس مسیر پوشه را تغییر دهید Easy-rsaبه چیزی که در هنگام نصب نشان دادیم. در این حالت فقط متغیر را حذف می کنیم ٪ فایلهای برنامه٪و آن را به ج:.

- چهار پارامتر بعدی را بدون تغییر رها کنید.

- بقیه خطوط را خودسرانه پر کنید. یک نمونه در اسکرین شات.

- ما فایل را ذخیره می کنیم.

- همچنین باید فایل های زیر را ویرایش کنید:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

آنها باید تیم را تغییر دهند

به مسیر مطلق فایل مربوطه خود openssl.exe... به یاد داشته باشید که تغییرات خود را ذخیره کنید.

- حالا پوشه را باز کنید Easy-rsa، گیره تغییر مکانو روی فضای خالی (نه روی فایل ها) کلیک راست کنید. در منوی زمینه، مورد را انتخاب کنید "باز کردن پنجره فرمان".

آغاز خواهد شد "خط فرمان"با انتقال از قبل تکمیل شده به فهرست هدف.

- دستور زیر را وارد کرده و کلیک کنید وارد.

- در مرحله بعد، یک "فایل دسته ای" دیگر را راه اندازی می کنیم.

- دستور اول را تکرار می کنیم.

- مرحله بعدی ایجاد فایل های مورد نیاز است. برای این کار از دستور استفاده کنید

پس از تکمیل، سیستم پیشنهاد می کند تا داده هایی را که در فایل vars.bat وارد کرده ایم تأیید کند. فقط چند بار فشار دهید واردتا خط اصلی ظاهر شود.

- با اجرای فایل، کلید DH را ایجاد کنید

- تهیه گواهی برای سمت سرور. در اینجا یک نکته مهم وجود دارد. او باید نامی را که ما در آن ثبت نام کردیم را تعیین کند vars.batدر صف "KEY_NAME"... در مثال ما، این است لومپیکس... دستور به شکل زیر است:

build-key-server.bat Lumpics

در اینجا نیز لازم است داده ها را با استفاده از کلید تأیید کنید وارد، و همچنین حرف را دو بار وارد کنید "Y"(بله) در صورت لزوم (به تصویر صفحه مراجعه کنید). خط فرمان می تواند بسته شود.

- در کاتالوگ ما Easy-rsaیک پوشه جدید با نام وجود دارد "کلیدها".

- محتویات آن باید کپی و در یک پوشه جایگذاری شود "Ssl"، که باید در پوشه اصلی برنامه ایجاد شود.

نمای پوشه پس از چسباندن فایل های کپی شده:

- حالا به دایرکتوری بروید

C: \ OpenVPN \ پیکربندی

در اینجا یک سند متنی ایجاد کنید (RMB - Create - Text Document)، نام آن را تغییر دهید server.ovpnو آن را در Notepad ++ باز کنید. کد زیر را معرفی می کنیم:

پورت 443

پروتو udp

dev tun

نود dev "VPN Lumpics"

dh C: \\ OpenVPN \\ ssl \\ dh2048.pem

ca C: \\ OpenVPN \\ ssl \\ ca.crt

گواهی C: \\ OpenVPN \\ ssl \\ Lumpics.crt

کلید C: \\ OpenVPN \\ ssl \\ Lumpics.key

سرور 172.16.10.0 255.255.255.0

حداکثر مشتریان 32

keepalive 10 120

مشتری به مشتری

comp-lzo

کلید ماندگار

تداوم-تن

رمز DES-CBC

وضعیت C: \\ OpenVPN \\ log \\ status.log

log C: \\ OpenVPN \\ log \\ openvpn.log

فعل 4

بی صدا 20لطفاً توجه داشته باشید که نام گواهی ها و کلیدها باید با موارد موجود در پوشه مطابقت داشته باشد "Ssl".

- بعد، باز کنید "صفحه کنترل"و برو به "مرکز کنترل شبکه".

- روی لینک کلیک کنید "تغییر تنظیمات اداپتور".

- در اینجا باید ارتباط را از طریق پیدا کنیم "TAP-Windows Adapter V9"... این کار را می توان با کلیک راست بر روی اتصال و رفتن به ویژگی های آن انجام داد.

- نام آن را به VPN Lumpicsبدون نقل قول. این نام باید با پارامتر مطابقت داشته باشد "گره توسعه دهنده"در پرونده server.ovpn.

- مرحله آخر شروع سرویس است. میانبر صفحه کلید را فشار دهید برد + R، وارد خط زیر شده و کلیک کنید وارد.

- سرویسی با نام پیدا کنید "OpenVpnService"، کلیک راست کرده و به خصوصیات آن بروید.

- نوع راه اندازی را به تغییر دهید "بطور خودکار"، سرویس را راه اندازی کنید و کلیک کنید درخواست دادن.

- اگر همه چیز را به درستی انجام دادیم، یک صلیب قرمز باید در نزدیکی آداپتور ناپدید شود. این بدان معنی است که اتصال آماده است.

پیکربندی سمت مشتری

قبل از شروع پیکربندی کلاینت، باید چندین عمل را روی دستگاه سرور انجام دهید - کلیدها و گواهی را برای پیکربندی اتصال ایجاد کنید.

کارهایی که باید روی دستگاه مشتری انجام شود:

این پیکربندی سرور OpenVPN و کلاینت را تکمیل می کند.

نتیجه

سازماندهی شبکه VPN خود به شما این امکان را می دهد که از اطلاعات ارسالی حداکثر محافظت کنید و همچنین گشت و گذار در اینترنت را ایمن تر کنید. نکته اصلی این است که هنگام تنظیم بخش های سرور و کلاینت دقت بیشتری داشته باشید، با اقدامات صحیح می توانید از تمام مزایای یک شبکه مجازی خصوصی استفاده کنید.

این آموزش نحوه اتصال به سرور رله VPN Gate را با استفاده از سرویس گیرنده OpenVPN در سیستم های Windows XP، 7، 8، 10، Server 2003، 2008، 2012 نشان می دهد.

1. برنامه مشتری OpenVPN را برای سیستم عامل خود نصب کنید.فایل نصب را اجرا کنید. جادوگر نصب باز می شود. برای تکمیل نصب برنامه، دستورات روی صفحه را دنبال کنید.

2. فایل پیکربندی اتصال OpenVPN (فایل ovpn.) را دانلود و آپلود کنید... این روش فقط هنگام تنظیم اتصال برای اولین بار مورد نیاز است.

می توانید فایل پیکربندی (فایل پیکربندی OpenVPN) را در صفحه لیست سرورهای رله رایگان باز http://www.vpngate.net/en/ دانلود کنید. سرور VPN را که می خواهید به آن متصل شوید انتخاب کنید و روی فایل * .ovpn مربوطه کلیک کنید تا آن را در دسکتاپ یا پوشه بارگیری دانلود کنید.

پس از ذخیره فایل در رایانه، به عنوان نماد OpenVPN نمایش داده می شود. با این حال، شما نمی توانید به سادگی با دوبار کلیک کردن بر روی فایل ارتباط برقرار کنید.

شما باید فایل *.ovpn را به پوشه "config" دایرکتوری اصلی نصب OpenVPN منتقل کنید.

پوشه C: \ Program Files \ OpenVPN \ config را باز کنید و فایل * .ovpn را در آن کپی کنید.

روی نماد OpenVPN GUI روی دسکتاپ خود کلیک راست کرده و گزینه Run as administrator را انتخاب کنید. در غیر این صورت، اتصال VPN با شکست مواجه خواهد شد.

یک نماد OpenVPN GUI در قسمت اعلان نوار وظیفه (سینی سیستم) ظاهر می شود. در برخی موارد ممکن است آیکون مخفی باشد، روی نماد فلش کلیک کنید تا تمام آیکون های مخفی نمایش داده شود.

روی نماد OpenVPN GUI کلیک راست کرده و روی Connect کلیک کنید.

اتصال VPN شروع می شود. وضعیت اتصال روی صفحه نمایش داده می شود. اگر کادر محاوره ای را مشاهده کردید که نام کاربری و رمز عبور را می خواهد. در هر دو قسمت “vpn” را وارد کنید. این پنجره به ندرت ظاهر می شود.

اگر اتصال VPN با موفقیت برقرار شود، یک پیام پاپ آپ مانند تصویر ظاهر می شود.

4. اینترنت بدون محدودیت

هنگامی که اتصال VPN برقرار شد، یک آداپتور شبکه مجازی TAP-Windows Adapter V9 در ویندوز ایجاد می شود. این آداپتور یک آدرس IP دریافت می کند که با " شروع می شود 10.211 ". آداپتور مجازی آدرس دروازه پیش فرض را دریافت می کند.

می توانید با اجرای دستور ipconfig / all از یک خط فرمان ویندوز، پیکربندی شبکه خود را بررسی کنید.

هنگامی که اتصال برقرار شد، تمام ترافیک از طریق سرور VPN انجام می شود. شما می توانید این را با استفاده از دستور tracert 8.8.8.8 در خط فرمان ویندوز تأیید کنید.

همانطور که در تصویر بالا نشان داده شده است، اگر بسته ها از طریق "10.211.254.254" عبور کنند، اتصال شما از طریق یکی از سرورهای VPN Gate منتقل می شود. همچنین می توانید برای مشاهده آدرس IP جهانی به صفحه اصلی VPN Gate بروید.

شما می توانید مکان قابل مشاهده از شبکه را ببینید که با مکان واقعی شما متفاوت خواهد بود.

راه اندازی OpenVPN برای MacOS

این آموزش نحوه اتصال به سرور رله VPN Gate را با استفاده از برنامه Tunnelblick نشان می دهد. Tunnelblick یک نسخه رابط کاربری گرافیکی از سرویس گیرنده OpenVPN است. برای سیستم های macOS

1. برنامه Tunnelblick را نصب کنید

آخرین برنامه Tunnelblick را دانلود و نصب کنید. دستورالعمل های روی صفحه در حین نصب نشان داده می شود.

پس از اتمام نصب، صفحه زیر ظاهر می شود. گزینه "I have configuration files" را انتخاب کنید.

صفحه نمایش دستورالعمل هایی را برای افزودن یک پیکربندی به Tunnelblick نشان می دهد.

روی OK کلیک کنید تا پنجره بسته شود.

2. فایل پیکربندی اتصال OpenVPN (فایل ovpn.) را دانلود و آپلود کنید.این روش فقط هنگام تنظیم اتصال برای اولین بار مورد نیاز است.

برای اتصال به سرور رله VPN Gate از طریق پروتکل OpenVPN به یک فایل پیکربندی * .ovpn نیاز دارید.

می توانید فایل پیکربندی (فایل پیکربندی OpenVPN) را در صفحه لیست سرورهای رله رایگان باز http://www.vpngate.net/en/ دانلود کنید. سرور VPN را که می خواهید به آن متصل شوید انتخاب کنید و روی فایل * .ovpn مربوطه کلیک کنید تا آن را در پوشه Downloads خود دانلود کنید.

برای نصب فایل پیکربندی * .ovpn، آن را به نماد Tunnelblick در نوار منو یا به لیست تنظیمات در تب تنظیمات پنجره جزئیات VPN بکشید. اگر نیاز به نصب چندین فایل پیکربندی همزمان دارید، همه آنها را انتخاب کنید و سپس بکشید و رها کنید.

در حین افزودن، باید نام کاربری و رمز عبور حساب MacOS خود را وارد کنید.

روی نماد Tunnelblick در نوار ابزار بالای MacOS کلیک کنید و گزینه "Connect [configuration name]" را انتخاب کنید. اتصال VPN شروع می شود.

وضعیت اتصال VPN همانطور که در تصویر نشان داده شده است ظاهر می شود. پس از برقراری موفقیت آمیز اتصال، وضعیت "Connected" در پنجره اصلی Tunnelblick نشان داده می شود.

4. اینترنت بدون محدودیت

هنگامی که اتصال برقرار شد، تمام ترافیک از طریق سرور VPN انجام می شود. همچنین می توانید برای مشاهده آدرس IP جهانی به صفحه اصلی VPN Gate بروید. شما می توانید مکان قابل مشاهده از شبکه را ببینید که با مکان واقعی شما متفاوت خواهد بود.

هنگامی که به یک VPN متصل می شوید، می توانید از وب سایت های مسدود شده بازدید کنید و بازی های مسدود شده را انجام دهید.

اشتباه تایپی پیدا کردید؟ هایلایت کرده و Ctrl + Enter را فشار دهید