در حال حاضر، بسیاری از سازمان ها و شرکت های مدرن عملاً از چنین ویژگی بسیار مفید و اغلب ضروری مانند سازماندهی یک مجازی (VLAN) در چارچوب یک زیرساخت یکپارچه که توسط اکثر سوئیچ های مدرن ارائه می شود، استفاده نمی کنند. این به دلیل عوامل زیادی است، بنابراین ارزش دارد که این فناوری را از منظر امکان استفاده از آن برای چنین اهدافی مورد بررسی قرار دهیم.

توضیحات کلی

اول، ارزش این را دارد که VLAN ها چیستند. این به معنای گروهی از رایانه های متصل به یک شبکه است که به طور منطقی در یک دامنه برای ارسال پیام های پخش بر اساس یک معیار خاص متحد می شوند. به عنوان مثال، گروه ها را می توان بسته به ساختار شرکت یا بر اساس نوع کار روی یک پروژه یا کار با هم متمایز کرد. VLAN ها چندین مزیت را ارائه می دهند. برای شروع، ما در مورد استفاده بسیار کارآمدتر از پهنای باند (در مقایسه با شبکه های محلی سنتی)، افزایش درجه حفاظت از اطلاعات منتقل شده و همچنین یک طرح مدیریت ساده صحبت می کنیم.

از آنجایی که هنگام استفاده از VLAN، کل شبکه به حوزه های پخش تقسیم می شود، اطلاعات درون چنین ساختاری فقط بین اعضای آن و نه به همه رایانه های موجود در شبکه فیزیکی منتقل می شود. معلوم می شود که ترافیک پخشی که توسط سرورها ایجاد می شود به یک دامنه از پیش تعریف شده محدود می شود، یعنی به همه ایستگاه های این شبکه پخش نمی شود. این امکان دستیابی به توزیع بهینه پهنای باند شبکه را بین گروه های انتخاب شده از رایانه ها فراهم می کند: سرورها و ایستگاه های کاری از VLAN های مختلف به سادگی یکدیگر را نمی بینند.

همه فرآیندها چگونه پیش می روند؟

در چنین شبکه ای، اطلاعات به خوبی از این واقعیت محافظت می شود که تبادل داده ها در یک گروه خاص از رایانه ها انجام می شود، یعنی آنها نمی توانند ترافیک ایجاد شده در ساختار مشابه دیگری را دریافت کنند.

اگر در مورد آنچه VLAN ها هستند صحبت کنیم، پس مناسب است به مزیت این روش سازماندهی توجه کنیم که شبکه ساده شده بر وظایفی مانند افزودن عناصر جدید به شبکه، انتقال آنها و حذف آنها تأثیر می گذارد. به عنوان مثال، اگر یک کاربر VLAN به مکان دیگری نقل مکان کند، مدیر شبکه نیازی به اتصال مجدد کابل ها نخواهد داشت. او باید به سادگی تجهیزات شبکه را از محل کار خود پیکربندی کند. در برخی از پیاده سازی های چنین شبکه هایی، حرکت اعضای گروه را می توان به طور خودکار کنترل کرد، حتی بدون نیاز به مداخله مدیر. او فقط باید بداند که چگونه VLAN را پیکربندی کند تا بتواند تمام عملیات لازم را انجام دهد. او می تواند گروه های کاربری منطقی جدیدی ایجاد کند، حتی بدون اینکه صندلی خود را ترک کند. همه اینها باعث صرفه جویی زیادی در زمان کار می شود که می تواند برای حل مشکلات کم اهمیت مفید باشد.

روش های سازماندهی VLAN

سه گزینه مختلف وجود دارد: بر اساس پورت ها، پروتکل های لایه 3 یا آدرس های MAC. هر روش به ترتیب مربوط به یکی از سه لایه پایین مدل OSI است: پیوند فیزیکی، شبکه و داده. اگر در مورد آنچه VLAN ها هستند صحبت کنیم، شایان ذکر است که چهارمین روش سازماندهی - بر اساس قوانین است. امروزه به ندرت مورد استفاده قرار می گیرد، اگرچه انعطاف پذیری زیادی را فراهم می کند. می توانید هر یک از روش های ذکر شده را با جزئیات بیشتری در نظر بگیرید تا متوجه شوید که آنها چه ویژگی هایی دارند.

VLAN مبتنی بر پورت

این شامل ترکیبی منطقی از پورت های سوئیچ فیزیکی خاصی است که برای ارتباط انتخاب شده اند. به عنوان مثال، می تواند تعیین کند که پورت های خاصی، به عنوان مثال، 1، 2، و 5 از VLAN1 تشکیل می دهند، و اعداد 3، 4 و 6 برای VLAN2 و غیره استفاده می شوند. از یک پورت سوئیچ می توان برای اتصال چندین کامپیوتر استفاده کرد که برای آن از یک هاب استفاده می کنند. همه آنها به عنوان اعضای یک شبکه مجازی تعریف می شوند که پورت سرویس سوئیچ در آن ثبت شده است. چنین اتصال سفت و سخت عضویت شبکه مجازی، نقطه ضعف اصلی چنین طرح سازمانی است.

VLAN بر اساس آدرس های MAC

این روش مبتنی بر استفاده از آدرسهای سطح پیوند هگزادسیمال منحصر به فرد موجود در هر سرور یا ایستگاه کاری در شبکه است. اگر در مورد VLAN ها صحبت کنیم، شایان ذکر است که این روش در مقایسه با روش قبلی انعطاف پذیرتر است، زیرا اتصال رایانه های متعلق به شبکه های مجازی مختلف به یک پورت سوئیچ کاملاً امکان پذیر است. علاوه بر این، به طور خودکار حرکت رایانه ها را از یک پورت به پورت دیگر ردیابی می کند که به شما امکان می دهد عضویت مشتری را در یک شبکه خاص بدون دخالت مدیر حفظ کنید.

اصل کار در اینجا بسیار ساده است: سوئیچ جدولی از مکاتبات بین آدرس های MAC ایستگاه های کاری و شبکه های مجازی را حفظ می کند. به محض اینکه رایانه به پورت دیگری سوئیچ می شود، فیلد آدرس MAC با داده های جدول مقایسه می شود و پس از آن نتیجه گیری صحیح در مورد عضویت رایانه در یک شبکه خاص انجام می شود. نقطه ضعف این روش پیچیدگی پیکربندی VLAN است که در ابتدا می تواند باعث ایجاد خطا شود. با توجه به اینکه سوئیچ به طور مستقل جداول آدرس را می سازد، مدیر شبکه باید همه آن را بررسی کند تا مشخص کند کدام آدرس ها با کدام گروه های مجازی مطابقت دارند و پس از آن آنها را به VLAN های مناسب اختصاص می دهد. و این جایی است که جایی برای خطا وجود دارد، که گاهی اوقات در VLAN های سیسکو رخ می دهد، پیکربندی آن بسیار ساده است، اما توزیع مجدد بعدی دشوارتر از استفاده از پورت ها خواهد بود.

VLAN بر اساس پروتکل های لایه 3

این روش به ندرت در سوئیچ های سطح گروه کاری یا بخش استفاده می شود. این برای شبکه های اصلی مجهز به ابزارهای مسیریابی داخلی برای پروتکل های اصلی شبکه محلی - IP، IPX و AppleTalk است. این روش فرض می کند که گروهی از پورت های سوئیچ که به یک VLAN خاص تعلق دارند با برخی از زیرشبکه های IP یا IPX مرتبط می شوند. در این حالت، انعطاف پذیری با این واقعیت فراهم می شود که حرکت کاربر به پورت دیگری که متعلق به همان شبکه مجازی است توسط سوئیچ نظارت می شود و نیازی به پیکربندی مجدد ندارد. مسیریابی VLAN در این مورد بسیار ساده است، زیرا سوئیچ در این مورد آدرس های شبکه رایانه هایی را که برای هر یک از شبکه ها تعریف شده است، تجزیه و تحلیل می کند. این روش همچنین از تعامل بین VLAN های مختلف بدون استفاده از ابزار اضافی پشتیبانی می کند. یک اشکال برای این روش وجود دارد - هزینه بالای سوئیچ هایی که در آن اجرا می شود. VLAN های Rostelecom از عملیات در این سطح پشتیبانی می کنند.

نتیجه گیری

همانطور که قبلاً متوجه شدید، شبکه های مجازی ابزار نسبتاً قدرتمندی هستند که می توانند مشکلات مربوط به امنیت انتقال داده ها، مدیریت، کنترل دسترسی و افزایش کارایی استفاده را حل کنند.

9) مسیریابی: ایستا و پویا با استفاده از مثال RIP، OSPF و EIGRP.

10) ترجمه آدرس شبکه: NAT و PAT.

11) پروتکل های رزرو اولین هاپ: FHRP.

12) امنیت شبکه کامپیوتری و شبکه های خصوصی مجازی: VPN.

13) شبکه ها و پروتکل های جهانی مورد استفاده: PPP، HDLC، Frame Relay.

14) مقدمه ای بر IPv6، پیکربندی و مسیریابی.

15) مدیریت شبکه و نظارت بر شبکه.

P.S. شاید با گذشت زمان این لیست گسترش یابد.

در مقالههای قبلی، ما قبلاً با بسیاری از دستگاههای شبکه کار کردهایم، تفاوت آنها با یکدیگر را درک کردهایم و به بررسی فریمها، بستهها و سایر PDUها پرداختهایم. در اصل، با این دانش می توانید یک شبکه محلی ساده را سازماندهی کنید و در آن کار کنید. اما جهان ثابت نمی ماند. روز به روز دستگاه های بیشتری ظاهر می شوند که شبکه را بارگیری می کنند یا حتی بدتر، تهدیدی امنیتی ایجاد می کنند. و به عنوان یک قاعده، "خطر" قبل از "ایمنی" ظاهر می شود. اکنون این را با استفاده از یک مثال بسیار ساده نشان خواهم داد.

ما در حال حاضر به روترها و زیرشبکه های مختلف دست نخواهیم داد. فرض کنید همه گره ها در یک زیر شبکه قرار دارند.

اجازه دهید لیستی از آدرس های IP را به شما ارائه دهم:

- PC1 - 192.168.1.2/24

- PC2 - 192.168.1.3/24

- PC3 - 192.168.1.4/24

- PC4 - 192.168.1.5/24

- PC5 - 192.168.1.6/24

- PC6 - 192.168.1.7/24

کسی که می خواهد این را در انیمیشن ببیند، اسپویلر را باز کند (پینگ از PC1 به PC5 را نشان می دهد).

عملیات شبکه در یک دامنه پخش

قشنگه درسته؟ در مقالات قبلی ما قبلاً بیش از یک بار در مورد عملکرد پروتکل ARP صحبت کرده ایم ، اما این در سال گذشته بود ، بنابراین به طور خلاصه توضیح خواهم داد. از آنجایی که PC1 آدرس MAC (یا آدرس لایه پیوند) PC2 را نمی داند، یک ARP را به شناسایی می فرستد تا بتواند آن را تشخیص دهد. به سوییچ می آید، از آنجا به تمام پورت های فعال یعنی PC2 و سوئیچ مرکزی رله می شود. از سوئیچ مرکزی به سمت سوئیچ های همسایه پرواز می کند و به همین ترتیب تا زمانی که به همه برسد. این مقدار کمی از ترافیک ناشی از یک پیام ARP نیست. همه شرکت کنندگان شبکه آن را دریافت کردند. ترافیک زیاد و غیر ضروری اولین مشکل است. مشکل دوم امنیت است. فکر می کنم متوجه شده اند که این پیام حتی به بخش حسابداری رسیده است که کامپیوترهای آنها اصلاً درگیر این موضوع نیستند. هر مهاجمی که به هر یک از سوئیچ ها متصل شود به کل شبکه دسترسی خواهد داشت. در اصل، شبکه ها به این شکل کار می کردند. کامپیوترها در یک محیط کانال قرار داشتند و فقط توسط روترها از هم جدا می شدند. اما زمان گذشت و لازم بود این مشکل در سطح لینک حل شود. سیسکو، به عنوان یک پیشگام، پروتکل خود را ارائه کرد که فریم ها را برچسب گذاری می کرد و تعلق به یک محیط کانال خاص را تعیین می کرد. نامیده شد ISL (لینک بین سوئیچ). همه این ایده را دوست داشتند و IEEE تصمیم گرفت یک استاندارد باز مشابه را توسعه دهد. استاندارد نامگذاری شد 802.1q. محبوبیت بسیار زیادی به دست آورد و سیسکو نیز تصمیم گرفت به آن روی بیاورد.

و این فناوری VLAN است که مبتنی بر عملکرد پروتکل 802.1q است. بیایید از قبل در مورد او صحبت کنیم.

در قسمت 3 نشان دادم که قاب اترنت چگونه به نظر می رسد. به آن نگاه کنید و حافظه خود را تازه کنید. این همان چیزی است که یک قاب بدون برچسب به نظر می رسد.

حالا بیایید نگاهی به تگ شده بیندازیم.

همانطور که می بینید، تفاوت این است که مشخص است برچسب بزنید. این چیزی است که برای ما جالب است. بیایید عمیق تر کاوش کنیم. از 4 قسمت تشکیل شده است.

1) TPID (شناسه پروتکل برچسب) یا شناسه پروتکل برچسب شده- از 2 بایت تشکیل شده و برای VLAN همیشه برابر با 0x8100 است.

2) PCP (نقطه کد اولویت) یا مقدار اولویت- شامل 3 بیت است. برای اولویت بندی ترافیک استفاده می شود. مدیران سیستم باحال و ریش دار می دانند که چگونه آن را به درستی مدیریت کنند و زمانی که ترافیک متفاوتی در شبکه وجود دارد (صدا، ویدئو، داده و غیره) از آن استفاده کنند.

3) CFI (شاخص فرمت متعارف) یا نشانگر قالب متعارف- یک فیلد ساده متشکل از یک بیت. اگر 0 باشد، این فرمت آدرس مک استاندارد است.

4) VID (شناسه VLAN انگلیسی) یا شناسه VLAN- شامل 12 بیت است و نشان می دهد که فریم در کدام VLAN قرار دارد.

من می خواهم به این واقعیت توجه کنم که برچسب گذاری فریم بین دستگاه های شبکه (سوئیچ ها، روترها و غیره) انجام می شود، اما فریم ها بین گره انتهایی (رایانه، لپ تاپ) و دستگاه شبکه برچسب گذاری نمی شوند. بنابراین، یک پورت دستگاه شبکه می تواند در 2 حالت باشد: دسترسی داشته باشیدیا تنه.

- پورت دسترسی یا پورت دسترسی- پورتی که در یک VLAN خاص قرار دارد و فریم های بدون برچسب را ارسال می کند. معمولاً این پورت رو به روی دستگاه کاربر است.

- پورت ترانک یا پورت ترانک- پورت ترافیک برچسب گذاری شده را انتقال می دهد. به طور معمول، این پورت بین دستگاه های شبکه افزایش می یابد.

من در حال جذب یک تیم هستم نشان دادن vlan.

چند میز ردیف شده اند. در واقع فقط اولین مورد برای ما مهم است. حالا من به شما نشان خواهم داد که چگونه آن را بخوانید.

1 ستونشماره VLAN است. شماره 1 در ابتدا در اینجا وجود دارد - این یک VLAN استاندارد است که در ابتدا در هر سوئیچ وجود دارد. عملکرد دیگری را انجام می دهد که در زیر در مورد آن خواهم نوشت. همچنین موارد رزرو شده از 1002-1005 وجود دارد. این برای سایر رسانه های کانالی است که بعید است امروز از آنها استفاده شود. شما هم نمی توانید آنها را حذف کنید.

Switch(config)#no vlan 1005 VLAN 1005 پیشفرض ممکن است حذف نشود.

هنگام حذف، سیسکو پیغامی را نشان می دهد که این VLAN قابل حذف نیست. بنابراین ما زندگی می کنیم و به این 4 VLAN دست نمی زنیم.

ستون 2نام VLAN است. هنگام ایجاد VLAN، میتوانید از اختیار خود استفاده کنید تا نامهای معنیداری برای آنها پیدا کنید تا بعداً آنها را شناسایی کنید. قبلاً پیشفرض، fddi-default، token-ring-default، fddinet-default، trnet-default وجود دارد.

3 ستون- وضعیت این نشان می دهد که VLAN در چه وضعیتی است. در حال حاضر VLAN 1 یا پیش فرض در حالت فعال است و 4 مورد بعدی act/unsup هستند (اگرچه فعال هستند، اما پشتیبانی نمی شوند).

4 ستون- پورت ها این نشان می دهد که پورت ها به کدام VLAN ها تعلق دارند. اکنون که هنوز چیزی را لمس نکرده ایم، آنها به صورت پیش فرض هستند.

بیایید شروع به تنظیم سوئیچ ها کنیم. این تمرین خوبی است که به سوئیچ های خود اسامی معنی دار بدهید. این کاری است که ما انجام خواهیم داد. من تیم را می آورم.

Switch(config)#hostname CentrSW CentrSW(config)#

بقیه به همین ترتیب پیکربندی شده اند، بنابراین من نمودار توپولوژی به روز شده را به شما نشان خواهم داد.

بیایید راه اندازی را با سوئیچ SW1 شروع کنیم. ابتدا اجازه دهید یک VLAN روی سوئیچ ایجاد کنیم.

SW1(config)#vlan 2 - VLAN 2 را ایجاد کنید (VLAN 1 به طور پیش فرض رزرو شده است، پس مورد بعدی را انتخاب کنید). SW1(config-vlan)#name Dir-ya - وارد تنظیمات VLAN می شویم و به آن نام می دهیم.

VLAN ایجاد شده است. حال به سراغ پورت ها می رویم. رابط FastEthernet0/1 به PC1 نگاه می کند و FastEthernet0/2 به PC2 نگاه می کند. همانطور که قبلا ذکر شد، فریم های بین آنها باید بدون برچسب منتقل شوند، بنابراین اجازه دهید آنها را به حالت Access منتقل کنیم.

SW1(config)#interface fastEthernet 0/1 - به راه اندازی پورت 1 ادامه دهید. دسترسی به حالت SW1(config-if)#switchport - پورت را به حالت دسترسی تغییر دهید. SW1(config-if)#switchport access vlan 2 - VLAN دوم را به پورت اختصاص دهید. SW1(config)#interface fastEthernet 0/2 - راه اندازی پورت دوم را ادامه دهید. دسترسی به حالت SW1(config-if)#switchport - پورت را به حالت دسترسی تغییر دهید. SW1(config-if)#switchport access vlan 2 - VLAN دوم را به پورت اختصاص دهید.

از آنجایی که هر دو پورت به یک VLAN اختصاص داده شده اند، همچنان می توانند به عنوان یک گروه پیکربندی شوند.

SW1(config)#interface range fastEthernet 0/1-2 - یعنی یک Pool را انتخاب کنید و سپس همان را تنظیم کنید. SW1(config-if-range)#switchport mode دسترسی به SW1(config-if-range)#switchport access vlan 2

پورت های دسترسی پیکربندی شده حالا بیایید یک Trunk بین SW1 و CentrSW پیکربندی کنیم.

SW1(config)#interface fastEthernet 0/24 - راه اندازی پورت 24 را ادامه دهید. SW1(config-if)#switchport mode trunk - پورت را به حالت trunk تغییر دهید. %LINEPROTO-5-UPDOWN: پروتکل خط در رابط FastEthernet0/24، تغییر حالت به پایین %LINEPROTO-5-UPDOWN: پروتکل خط در رابط FastEthernet0/24، تغییر حالت به بالا

بلافاصله می بینیم که پورت مجدداً پیکربندی شده است. در اصل، این برای کار کافی است. اما از نقطه نظر امنیتی، تنها VLANهایی که واقعاً مورد نیاز هستند باید مجاز به انتقال باشند. بیا شروع کنیم.

SW1(config-if)#switchport trunk vlan 2 مجاز است - اجازه می دهد فقط VLAN دوم منتقل شود.

بدون این دستور، تمام VLAN های موجود منتقل می شوند. بیایید ببینیم جدول با دستور چگونه تغییر کرده است نشان دادن vlan.

یک VLAN دوم با نام Dir-ya ظاهر شده است که پورت های fa0/1 و fa0/2 متعلق به آن را مشاهده می کنیم.

برای نمایش فقط جدول بالا می توانید از دستور استفاده کنید نمایش مختصر vlan.

اگر شناسه VLAN خاصی را مشخص کنید، می توانید خروجی را کوتاهتر کنید.

یا اسمش

تمام اطلاعات VLAN در حافظه فلش در فایل vlan.dat ذخیره می شود.

همانطور که متوجه شدید، هیچ یک از دستورات حاوی اطلاعات مربوط به trunk نیستند. توسط تیم دیگری قابل مشاهده است نمایش تنه رابط ها.

در اینجا اطلاعاتی در مورد پورت های ترانک و VLAN هایی که آنها ارسال می کنند وجود دارد. در اینجا یک ستون نیز وجود دارد vlan بومی. این دقیقاً همان نوع ترافیکی است که نباید برچسب گذاری شود. اگر یک فریم بدون برچسب به سوئیچ برسد، به طور خودکار به Native Vlan اختصاص داده می شود (به طور پیش فرض، و در مورد ما، این VLAN 1 است). VLAN بومی امکان پذیر است، اما بسیاری می گویند به دلایل امنیتی باید تغییر کند. برای انجام این کار، در حالت پیکربندی پورت ترانک، باید از دستور استفاده کنید - سوئیچ پورت ترانک بومی vlan X، جایی که ایکس- شماره VLAN اختصاص داده شده ما این توپولوژی را تغییر نخواهیم داد، اما دانستن نحوه انجام آن مفید است.

تنها چیزی که باقی می ماند پیکربندی دستگاه های باقی مانده است.

CenterSW:

سوئیچ مرکزی لینک اتصال است، به این معنی که باید در مورد همه VLAN ها بداند. بنابراین ابتدا آنها را ایجاد می کنیم و سپس تمام اینترفیس ها را به حالت ترانک منتقل می کنیم.

CentrSW(config)#vlan 2 CentrSW(config-vlan)# name Dir-ya CentrSW(config)#vlan 3 CentrSW(config-vlan)# name buhgalter CentrSW(config)#vlan 4 CentrSW(config-vlan)# نام otdel -kadrov CentrSW(config)#interface range fastEthernet 0/1-3 CentrSW(config-if-range)#switchport mode trunk

فراموش نکنید که پیکربندی را ذخیره کنید. تیم کپی run-config startup-config.

SW2(config)#vlan 3 SW2(config-vlan)#name buhgalter SW2(config)#interface range fastEthernet 0/1-2 SW2(config-if-range)#switchport mode دسترسی به SW2(config-if-range)# دسترسی سوئیچ پورت vlan 3 SW2(config)#interface fastEthernet 0/24 SW2(config-if)#switchport mode trunk SW2(config-if)#switchport trunk مجاز vlan 3

SW3:

SW3(config)#vlan 4 SW3(config-vlan)#name otdel kadrov SW3(config)#interface range fastEthernet 0/1-2 SW3(config-if-range)#switchport mode دسترسی به SW3(config-if-range) #switchport دسترسی vlan 4 SW3(config)#interface fastEthernet 0/24 SW3(config-if)#switchport mode trunk SW3(config-if)#switchport trunk مجاز vlan 4

لطفاً توجه داشته باشید که ما VLAN را افزایش و پیکربندی کردیم، اما آدرسدهی گرهها را یکسان گذاشتیم. یعنی تقریباً همه گره ها در یک زیر شبکه هستند، اما توسط VLAN از هم جدا شده اند. شما نمی توانید این کار را انجام دهید. به هر VLAN باید یک زیر شبکه جداگانه اختصاص داده شود. من این کار را صرفاً برای اهداف آموزشی انجام دادم. اگر هر دپارتمان در زیرشبکه خودش قرار داشته باشد، آنگاه به طور پیشینی محدود میشوند، زیرا سوئیچ نمیداند چگونه ترافیک را از یک زیرشبکه به زیرشبکه دیگر هدایت کند (به علاوه این یک محدودیت در سطح شبکه است). و ما باید بخش ها را در سطح پیوند محدود کنیم.

من دوباره PC1 را به PC3 پینگ می کنم.

ARP در حال استفاده است، چیزی که اکنون به آن نیاز داریم. بیا بازش کنیم

هنوز چیز جدیدی نیست. ARP در اترنت کپسوله شده است.

فریم به سوئیچ می رسد و برچسب گذاری می شود. اکنون اترنت معمولی وجود ندارد، بلکه 802.1q وجود دارد. فیلدهایی که قبلاً در مورد آنها نوشتم اضافه شده است. این TPIDکه برابر با 8100 است و نشان دهنده 802.1q است. و TCI، که 3 فیلد را ترکیب می کند PCP، CFI و VID. شماره موجود در این قسمت شماره VLAN است. بیایید ادامه دهیم.

بعد از تگ، فریم را به PC2 (چون در همان VLAN است) و از طریق پورت Trunk به سوئیچ مرکزی می فرستد.

از آنجایی که به طور دقیق مشخص نشده بود که کدام نوع VLAN از کدام پورت عبور کند، به هر دو سوئیچ ارسال خواهد شد. و در اینجا سوئیچ ها با دیدن شماره VLAN متوجه می شوند که دستگاه هایی با چنین VLAN ندارند و جسورانه آن را دور می اندازند.

PC1 منتظر پاسخ است، اما هرگز نمی آید. می توانید آن را در زیر اسپویلر به صورت انیمیشن ببینید.

انیمیشن

حالا وضعیت بعدی. یک نفر دیگر برای پیوستن به ریاست استخدام می شود، اما در دفتر ریاست، جایی وجود ندارد و به طور موقت از آنها خواسته می شود که یک نفر را در بخش حسابداری قرار دهند. بیایید این مشکل را حل کنیم.

ما کامپیوتر را به پورت FastEthernet 0/3 سوئیچ وصل کردیم و آدرس IP 192.168.1.8/24 را اختصاص دادیم.

حالا سوئیچ را پیکربندی می کنم SW2. از آنجایی که کامپیوتر باید در VLAN دوم باشد که سوئیچ از آن اطلاعی ندارد، من آن را روی سوئیچ ایجاد خواهم کرد.

SW2(config)#vlan 2 SW2(config-vlan)#name Dir-ya

سپس پورت FastEthernet 0/3 را پیکربندی می کنیم که به PC7 نگاه می کند.

SW2(config)#interface fastEthernet 0/3 SW2(config-if)#switchport mode دسترسی به SW2(config-if)#switchport access vlan 2

و آخرین مورد این است که پورت ترانک را پیکربندی کنید.

SW2(config)#interface fastEthernet 0/24 SW2(config-if)#switchport trunk allow vlan add 2 - به این دستور توجه کنید. یعنی کلمه کلیدی "افزودن". اگر این کلمه را اضافه نکنید، تمام VLAN های مجاز برای انتقال در این پورت را پاک خواهید کرد. بنابراین، اگر قبلاً یک Trunk روی پورت ایجاد شده بود و سایر VLAN ها منتقل شده بودند، باید آن را به این روش اضافه کنید.

برای اینکه فریم ها به زیبایی روان شوند، سوئیچ مرکزی را تنظیم می کنم CentrSW.

CentrSW(config)#interface fastEthernet 0/1 CentrSW(config-if)#switchport trunk مجاز vlan 2 CentrSW(config)#interface fastEthernet 0/2 CentrSW(config-if)#switchport trunk مجاز vlan 2,3CentrS) #interface fastEthernet 0/3 CentrSW(config-if)#switchport trunk allowed vlan 4

زمان را بررسی کنید. من یک پینگ از PC1 به PC7 می فرستم.

تا اینجا کل مسیر مشابه مسیر قبلی است. اما از این لحظه (از تصویر زیر) کلید مرکزی تصمیم دیگری خواهد گرفت. او فریم را دریافت می کند و می بیند که با VLAN دوم تگ شده است. یعنی فقط باید به جایی که مجاز است فرستاده شود، یعنی پورت fa0/2.

و حالا به SW2 می آید. آن را باز می کنیم و می بینیم که هنوز تگ شده است. اما گره بعدی یک کامپیوتر است و تگ باید حذف شود. روی "جزئیات PDU خروجی" کلیک کنید تا ببینید فریم چگونه سوئیچ را ترک می کند.

و در واقع. سوئیچ فریم را به شکل "تمیز"، یعنی بدون برچسب ارسال می کند.

ARP به PC7 می رسد. آن را باز می کنیم و مطمئن می شویم که قاب بدون برچسب PC7 خودش را می شناسد و پاسخ می فرستد.

قاب روی سوئیچ را باز می کنیم و می بینیم که با برچسب ارسال می شود. سپس قاب به همان سمتی که آمده حرکت می کند.

ARP به PC1 می رسد، همانطور که علامت چک روی پاکت نشان می دهد. حالا او آدرس MAC را می داند و از ICMP استفاده می کند.

بسته را روی سوئیچ باز می کنیم و همان تصویر را می بینیم. در لایه پیوند، فریم توسط سوئیچ برچسب گذاری می شود. با هر پیامی این اتفاق خواهد افتاد.

می بینیم که بسته با موفقیت به PC7 می رسد. من راه بازگشت را نشان نمی دهم، زیرا شبیه است. اگر کسی علاقه مند است می توانید کل مسیر را در انیمیشن زیر اسپویلر زیر مشاهده کنید. و اگر می خواهید خودتان این توپولوژی را بررسی کنید، من پیوندی را به آزمایشگاه پیوست می کنم.

منطق عملیات VLAN

این، در اصل، محبوب ترین استفاده از VLAN ها است. صرف نظر از مکان فیزیکی، میتوانید بهطور منطقی گرهها را در گروهها ترکیب کنید و در نتیجه آنها را از دیگران جدا کنید. زمانی که کارکنان از نظر فیزیکی در مکان های مختلف کار می کنند بسیار راحت است، اما باید متحد باشند. و البته از نظر امنیتی، VLAN ها قابل تعویض نیستند. نکته اصلی این است که حلقه محدودی از افراد به دستگاه های شبکه دسترسی دارند، اما این یک موضوع جداگانه است.

ما به محدودیتهایی در سطح پیوند دست یافتیم. ترافیک دیگر به جایی نمی رسد، بلکه دقیقاً مطابق با هدف پیش می رود. اما اکنون این سوال مطرح می شود که ادارات باید با یکدیگر ارتباط برقرار کنند. و از آنجایی که آنها در محیط های مختلف کانال هستند، مسیریابی وارد عمل می شود. اما قبل از شروع، بیایید توپولوژی را مرتب کنیم. اولین چیزی که دست خود را روی آن می گذاریم آدرس دهی گره ها است. باز هم می گویم که هر بخش باید در زیر شبکه خودش باشد. در مجموع دریافت می کنیم:

- اداره - 192.168.1.0/24

- حسابداری - 192.168.2.0/24

- بخش منابع انسانی - 192.168.3.0/24

هنگامی که زیرشبکه ها تعریف شدند، بلافاصله به گره ها آدرس می دهیم.

- PC1:

IP: 192.168.1.2

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.1.1 - PC2:

IP: 192.168.1.3

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.1.1 - PC3:

IP: 192.168.2.2

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.2.1 - PC4:

IP: 192.168.2.3

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.2.1 - PC5:

IP: 192.168.3.2

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.3.1 - PC6:

IP: 192.168.3.3

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.3.1 - PC7:

IP: 192.168.1.4

ماسک: 255.255.255.0 یا /24

دروازه: 192.168.1.1

گره ها اکنون پارامتری مانند آدرس دروازه را اضافه کرده اند. آنها از این آدرس زمانی استفاده می کنند که نیاز به ارسال پیام به گره ای که در زیرشبکه دیگری وجود دارد، باشند. بر این اساس، هر زیر شبکه دروازه مخصوص به خود را دارد.

تنها چیزی که باقی می ماند پیکربندی روتر است و من CLI آن را باز می کنم. طبق سنت من یک اسم معنی دار می گذارم.

روتر(پیکربندی)#نام میزبان دروازه دروازه (پیکربندی)#

در ادامه به راه اندازی رابط ها می رویم.

Gateway(config)#interface fastEthernet 0/0 - به رابط مورد نیاز بروید. Gateway(config-if)#no shutdown - آن را فعال کنید. %LINK-5-CHANGED: رابط FastEthernet0/0، تغییر حالت به بالا %LINEPROTO-5-UPDOWN: پروتکل خط در رابط FastEthernet0/0، تغییر حالت به بالا

حالا توجه! ما رابط را فعال کردیم، اما یک آدرس IP به آن اختصاص ندادیم. واقعیت این است که فقط یک پیوند یا کانال از رابط فیزیکی (fastethernet 0/0) مورد نیاز است. نقش دروازه ها توسط رابط های مجازی یا زیرواسط ها انجام خواهد شد. در حال حاضر 3 نوع VLAN وجود دارد. این بدان معناست که 3 واسط فرعی وجود خواهد داشت. بیایید راه اندازی را شروع کنیم.

Gateway(config)#interface fastEthernet 0/0.2 Gateway(config-if)#encapsulation dot1Q 2 Gateway(config-if)#ip address 192.168.1.1 255.255.255.0 Gateway(config)#interface fastEthernetif. )#encapsulation dot1Q 3 Gateway(config-if)#ip address 192.168.2.1 255.255.255.0 Gateway(config)#interface fastEthernet 0/0.4 Gateway(config-if)#encapsulation dot1Q 4 4 Gateway.1Q 4 Gateway2. 0.3.1 255.255.255.0

روتر پیکربندی شده است. بیایید به سوییچ مرکزی برویم و یک پورت Trunk روی آن پیکربندی کنیم تا فریم های برچسب گذاری شده را به روتر ارسال کند.

CentrSW(config)#interface fastEthernet 0/24 CentrSW(config-if)#switchport mode trunk CentrSW(config-if)#switchport trunk مجاز vlan 2,3,4

پیکربندی کامل شد و بیایید به تمرین برویم. من یک پینگ از PC1 به PC6 می فرستم (یعنی به 192.168.3.3).

PC1 نمی داند PC6 یا 192.168.3.3 کیست، اما می داند که آنها در زیرشبکه های مختلف هستند (همانطور که او متوجه شد در مقاله قبلی توضیح داده شده است). بنابراین از طریق درگاه پیش فرض که آدرس آن در تنظیمات آن مشخص شده است پیام را ارسال می کند. و اگرچه PC1 آدرس IP دروازه اصلی را می داند، اما فاقد آدرس MAC است تا کاملاً خوشحال باشد. و ARP را راه اندازی می کند.

توجه داشته باشید. هنگامی که یک فریم به CentrSW می رسد، سوئیچ آن را برای کسی پخش نمی کند. فقط به آن پورت هایی می فرستد که دومین VLAN مجاز به عبور از آن هستند. یعنی روی روتر و روی SW2 (یک کاربر در VLAN دوم نشسته است).

روتر خود را می شناسد و پاسخی را ارسال می کند (با یک فلش نشان داده شده است). و به قاب پایینی دقت کنید. وقتی SW2 ARP را از سوییچ مرکزی دریافت کرد، به طور مشابه آن را به همه رایانه ها ارسال نکرد، بلکه فقط PC7 را ارسال کرد که در VLAN دوم قرار دارد. اما PC7 آن را رد می کند زیرا برای او نیست. بیایید بیشتر نگاه کنیم.

ARP به PC1 رسید. اکنون او همه چیز را می داند و می تواند ICMP را ارسال کند. اجازه دهید یک بار دیگر توجه شما را به این واقعیت جلب کنم که آدرس MAC مقصد (لایه پیوند) آدرس روتر و آدرس IP مقصد (لایه شبکه) آدرس PC6 خواهد بود.

ICMP به روتر می رسد. او به صفحه گسترده خود نگاه می کند و متوجه می شود که در 192.168.3.3 کسی را نمی شناسد. ICMP ورودی را دور می اندازد و به ARP اجازه شناسایی می دهد.

PC6 خود را می شناسد و پاسخی ارسال می کند.

پاسخ به روتر می رسد و یک ورودی در جدول خود اضافه می کند. با دستور می توانید جدول ARP را مشاهده کنید نشان دادن آرپ.

بیایید ادامه دهیم. PC1 از اینکه کسی به او پاسخ نمی دهد ناراضی است و پیام ICMP زیر را می فرستد.

این بار ICMP بدون مشکل وارد می شود. او همان مسیر بازگشت را دنبال خواهد کرد. من فقط نتیجه نهایی را به شما نشان می دهم.

بسته اول گم شد (در نتیجه ARP)، اما بسته دوم بدون مشکل وارد شد.

کسانی که علاقه مند به دیدن آن در انیمیشن هستند، به اسپویلر خوش آمدید.

مسیریابی InterVLAN

بنابراین. ما به این نتیجه رسیدهایم که اگر گرهها در یک زیرشبکه و در یک VLAN باشند، مستقیماً از طریق سوئیچها عبور میکنند. در صورت نیاز به انتقال پیام به زیر شبکه و VLAN دیگر، از طریق روتر Gateway که مسیریابی "inter-vlan" را انجام می دهد، منتقل می شود. این توپولوژی نامیده می شود "روتر روی چوب"یا "روتر روی چوب". همانطور که متوجه شدید، بسیار راحت است. ما 3 رابط مجازی ایجاد کردیم و فریم های مختلف برچسب گذاری شده را در امتداد یک سیم ارسال کردیم. بدون استفاده از واسط های فرعی و VLAN، باید از یک رابط فیزیکی جداگانه برای هر زیر شبکه استفاده کنید که اصلاً سودآور نیست.

به هر حال، این سوال در این ویدیو به خوبی مورد بحث قرار گرفته است (ویدیو حدود 3 ساعت است، بنابراین لینک دقیقاً به آن لحظه در زمان پیوند داده شده است). اگر بعد از خواندن و تماشای ویدیو می خواهید همه چیز را با دستان خود به پایان برسانید، لینک دانلود را پیوست می کنم.

ما با VLAN ها سروکار داشته ایم و به سراغ یکی از پروتکل هایی می رویم که با آن کار می کند.

DTP (پروتکل Dynamic Trunking)یا به زبان روسی پروتکل ترانک پویا- پروتکل اختصاصی سیسکو که برای پیاده سازی حالت ترانک بین سوئیچ ها استفاده می شود. اگرچه، بسته به وضعیت، می توانند در حالت دسترسی نیز سازگار باشند.

DTP دارای 4 حالت Dynamic auto، Dynamic desirable، Trunk، Access. بیایید ببینیم آنها چگونه با هم هماهنگ می شوند.

| حالت ها | خودکار پویا | پویا مطلوب | تنه | دسترسی داشته باشید |

|---|---|---|---|---|

| خودکار پویا | دسترسی داشته باشید | تنه | تنه | دسترسی داشته باشید |

| پویا مطلوب | تنه | تنه | تنه | دسترسی داشته باشید |

| تنه | تنه | تنه | تنه | بدون اتصال |

| دسترسی داشته باشید | دسترسی داشته باشید | دسترسی داشته باشید | بدون اتصال | دسترسی داشته باشید |

یعنی ستون سمت چپ دستگاه 1 است و خط بالایی دستگاه 2 است. به طور پیش فرض، سوئیچ ها در حالت "خودکار پویا" هستند. اگر به جدول نقشه برداری نگاه کنید، دو سوئیچ در حالت "خودکار پویا" با حالت "دسترسی" مطابقت دارند. بیایید این را بررسی کنیم. من در حال ایجاد یک آزمایشگاه جدید و اضافه کردن 2 سوئیچ هستم.

من هنوز آنها را وصل نمی کنم. باید مطمئن شوم که هر دو سوئیچ در حالت "دینامیک خودکار" هستند. من با تیم بررسی خواهم کرد نمایش پورت سوئیچ رابط ها.

نتیجه این دستور بسیار بزرگ است، بنابراین من آن را کوتاه کردم و نقاط مورد علاقه را برجسته کردم. بیا شروع کنیم با حالت اداری. این خط نشان می دهد که یک پورت معین روی سوئیچ در کدام یک از 4 حالت کار می کند. مطمئن شوید که پورت های هر دو سوئیچ در حالت "Dynamic auto" هستند. و خط حالت عملیاتینشان می دهد که آنها با کدام حالت عملیات موافقت کردند. ما هنوز آنها را به هم وصل نکرده ایم، بنابراین آنها در حالت "پایین" هستند.

من فوراً به شما توصیه خوبی می کنم. هنگام آزمایش هر پروتکل، از فیلترها استفاده کنید. نمایش تمام پروتکل هایی را که نیاز ندارید غیرفعال کنید.

من CPT را به حالت شبیه سازی تغییر می دهم و همه پروتکل ها را به جز DTP فیلتر می کنم.

فکر می کنم اینجا همه چیز روشن است. من سوئیچ ها را با یک کابل وصل می کنم و وقتی لینک ها بالا می روند، یکی از سوئیچ ها یک پیام DTP تولید می کند.

آن را باز می کنم و می بینم که DTP در یک فریم اترنت محصور شده است. او آن را به آدرس چندپخشی "0100.0ccc.cccc" می فرستد، که به پروتکل های DTP، VTP، CDP اشاره دارد.

و اجازه دهید توجه شما را به 2 فیلد در هدر DTP جلب کنم.

1) نوع DTP- در اینجا فرستنده یک پیشنهاد درج می کند. یعنی با چه حالتی می خواهد مطابقت داشته باشد؟ در مورد ما، او پیشنهاد می کند که در مورد "دسترسی" توافق شود.

2) آدرس مک همسایه- در این قسمت آدرس MAC پورت خود را می نویسد.

او آن را می فرستد و منتظر واکنش همسایه اش است.

پیام به SW1 می رسد و پاسخی ایجاد می کند. جایی که همچنین حالت "دسترسی" را مذاکره می کند، آدرس MAC خود را وارد می کند و آن را در راه خود به SW2 می فرستد.

DTP با موفقیت می رسد. در تئوری، آنها باید در حالت "دسترسی" توافق می شدند. من بررسی می کنم.

همانطور که انتظار می رفت، آنها با حالت "دسترسی" موافقت کردند.

برخی افراد می گویند که این فناوری راحت است و از آن استفاده می کنند. اما من به شدت توصیه می کنم از این پروتکل در شبکه خود استفاده نکنید. من تنها کسی نیستم که این را توصیه می کنم، و اکنون دلیل آن را توضیح می دهم. نکته این است که این پروتکل یک حفره امنیتی بزرگ را باز می کند. من آزمایشگاهی را که در آن کار "روتر روی چوب" تجزیه و تحلیل شده است باز می کنم و سوئیچ دیگری را در آنجا اضافه می کنم.

اکنون به تنظیمات سوئیچ جدید می روم و پورت را برای کار در حالت ترانک کد سخت می کنم.

New_SW(config)#interface fastEthernet 0/1 New_SW(config-if)#switchport mode trunk

آنها را وصل می کنم و می بینم که چگونه مطابقت دارند.

درست است. حالتهای «خودکار پویا» و «تنه» با هم هماهنگ شدهاند تنه. حالا منتظریم کسی شروع به فعالیت کند. فرض کنید PC1 تصمیم گرفت برای کسی پیام ارسال کند. یک ARP تولید می کند و آن را در شبکه منتشر می کند.

از مسیر او بگذریم تا به SW2 برسد.

و قسمت جالب اینجاست.

آن را به سوئیچ تازه متصل می فرستد. من توضیح می دهم که چه اتفاقی افتاده است. به محض اینکه با او در مورد یک ترانک به توافق رسیدیم، او شروع به ارسال تمام فریم های دریافتی برای او می کند. اگرچه نمودار نشان میدهد که سوئیچ فریمها را دور میاندازد، اما این معنایی ندارد. می توانید هر وسیله رهگیری (اسنیفر) را به سوئیچ یا به جای سوئیچ متصل کنید و با آرامش آنچه را که در شبکه اتفاق می افتد مشاهده کنید. به نظر می رسد که او یک ARP بی ضرر را رهگیری کرده است. اما اگر عمیقتر نگاه کنید، میبینید که آدرس MAC "0000.0C1C.05DD" و آدرس IP "192.168.1.2" قبلاً شناخته شدهاند. یعنی PC1 بدون فکر خودش را داد. اکنون مهاجم در مورد چنین رایانه ای می داند. علاوه بر این، او می داند که در VLAN 2 نشسته است. سپس او می تواند بسیاری از کارها را انجام دهد. متداول ترین چیز این است که آدرس MAC، آدرس IP خود را جایگزین کنید، به سرعت در Access موافقت کنید و جعل هویت PC1 را نشان دهید. اما جالب ترین چیز. پس از همه، شما ممکن است بلافاصله این را درک نکنید. معمولاً وقتی حالت عملکرد یک پورت را مشخص می کنیم، بلافاصله در پیکربندی نمایش داده می شود. وارد می شوم اجرای پیکربندی را نشان می دهد.

اما اینجا تنظیمات پورت خالی است. وارد می شوم نمایش پورت سوئیچ رابط هاو به fa0/4 بروید.

و در اینجا می بینیم که تنه توافق شده است. show running-config همیشه اطلاعات جامعی را ارائه نمی دهد. بنابراین، دستورات دیگر را نیز به خاطر بسپارید.

من فکر می کنم واضح است که چرا نمی توانید به این پروتکل اعتماد کنید. به نظر می رسد که زندگی را آسان تر می کند، اما در عین حال می تواند مشکل بزرگی ایجاد کند. پس به روش دستی تکیه کنید. هنگام راهاندازی، فوراً تصمیم بگیرید که کدام پورتها در حالت Trunk و کدام در دسترسی کار میکنند. و مهمتر از همه، همیشه آشتی را خاموش کنید. به طوری که سوئیچ ها سعی نمی کنند با کسی توافق کنند. این کار با دستور "switchport nonegotiate" انجام می شود.

بیایید به پروتکل بعدی برویم.

VTP (پروتکل VLAN Trunking)- یک پروتکل اختصاصی از سیسکو که برای تبادل اطلاعات در مورد VLAN ها استفاده می شود.

موقعیتی را تصور کنید که در آن شما 40 سوئیچ و 70 VLAN دارید. به عنوان یک ایده خوب، باید آنها را به صورت دستی روی هر سوئیچ ایجاد کنید و مشخص کنید که کدام پورت ترانک اجازه انتقال را بدهد. این یک فرآیند خسته کننده و طولانی است. بنابراین، VTP می تواند این وظیفه را بر عهده بگیرد. شما یک VLAN را روی یک سوئیچ ایجاد می کنید و بقیه با پایه آن همگام می شوند. به توپولوژی زیر نگاهی بیندازید.

در اینجا 4 سوئیچ وجود دارد. یکی از آنها سرور VTP است و 3 تای دیگر کلاینت هستند. آن دسته از VLANهایی که روی سرور ایجاد خواهند شد به طور خودکار روی کلاینت ها همگام می شوند. من توضیح خواهم داد که VTP چگونه کار می کند و چه کاری می تواند انجام دهد.

بنابراین. VTP می تواند VLAN ها را ایجاد، اصلاح و حذف کند. هر اقدامی از این قبیل باعث افزایش تعداد بازبینی می شود (هر عمل تعداد را 1+ افزایش می دهد). پس از آن، او آگهی های حاوی شماره تجدید نظر را ارسال می کند. مشتریانی که این اعلان را دریافت می کنند، شماره ویرایش خود را با شماره ای که دریافت کرده اند مقایسه می کنند. و اگر عددی که می آید بیشتر باشد، پایگاه داده خود را با آن همگام می کنند. در غیر این صورت از تبلیغ صرف نظر می شود.

اما این همه ماجرا نیست. VTP ها نقش هایی دارند. به طور پیش فرض، همه سوئیچ ها به عنوان یک سرور عمل می کنند. من در مورد آنها به شما خواهم گفت.

- سرور VTP. او می تواند همه چیز را انجام دهد. یعنی ایجاد، تغییر، حذف VLAN. اگر تبلیغی دریافت کند که نسخه ای قدیمی تر از آن باشد، همگام می شود. به طور مداوم اعلامیه ها و رله ها را از همسایگان ارسال می کند.

- مشتری VTP- این نقش در حال حاضر محدود است. شما نمی توانید VLAN ها را ایجاد، تغییر یا حذف کنید. همه VLAN ها از سرور دریافت و همگام سازی می شوند. به صورت دوره ای به همسایگان در مورد پایگاه VLAN خود اطلاع می دهد.

- VTP شفاف- این یک نقش مستقل است. می تواند VLAN ها را فقط در پایگاه داده خود ایجاد، تغییر و حذف کند. او چیزی را بر کسی تحمیل نمی کند و از کسی چیزی نمی پذیرد. اگر نوعی تبلیغات دریافت کند، آن را منتشر می کند، اما آن را با پایگاه داده خود همگام نمی کند. اگر در نقشهای قبلی تعداد بازبینی با هر تغییر افزایش مییابد، در این حالت، شماره ویرایش همیشه 0 است.

ما به اندازه کافی تئوری خوانده ایم و بیایید به سمت عمل برویم. بیایید بررسی کنیم که سوئیچ مرکزی در حالت سرور است. دستور را وارد کنید نمایش وضعیت vtp.

می بینیم که VTP Operating Mode: Server. همچنین می توانید متوجه شوید که نسخه VTP دوم است. متاسفانه نسخه 3 CPT پشتیبانی نمی شود. نسخه ویرایش صفر است.

حالا بیایید سوئیچ های پایینی را پیکربندی کنیم.

سرویس گیرنده حالت SW1(config)#vtp تنظیم دستگاه به حالت VTP CLIENT.

پیغامی می بینیم که دستگاه وارد حالت کلاینت شده است. بقیه دقیقاً به همین ترتیب پیکربندی شده اند.

برای اینکه دستگاه ها بتوانند تبلیغات را مبادله کنند، باید در یک دامنه باشند. و در اینجا یک ویژگی خاص وجود دارد. اگر دستگاه (در حالت سرور یا کلاینت) عضو هیچ دامنه ای نباشد، در اولین آگهی دریافت شده، به دامنه تبلیغ شده می رود. اگر مشتری عضو دامنه خاصی باشد، تبلیغات دامنه های دیگر را نمی پذیرد. بیایید SW1 را باز کنیم و مطمئن شویم که عضو هیچ دامنه ای نیست.

بیایید مطمئن شویم که خالی است.

حالا به سمت سوئیچ مرکزی می رویم و آن را به دامنه منتقل می کنیم.

CentrSW(config)#vtp دامنه cisadmin.ru تغییر نام دامنه VTP از NULL به cisadmin.ru

پیامی می بینیم که او به دامنه cisadmin.ru منتقل شده است.

بیایید وضعیت را بررسی کنیم.

و در واقع. نام دامنه تغییر کرده است. لطفا توجه داشته باشید که شماره ویرایش در حال حاضر صفر است. به محض ایجاد یک VLAN روی آن تغییر خواهد کرد. اما قبل از ایجاد آن، باید شبیه ساز را به حالت شبیه سازی تغییر دهید تا ببینید چگونه تبلیغات ایجاد می کند. ما بیستمین VLAN را ایجاد می کنیم و تصویر زیر را مشاهده می کنیم.

هنگامی که VLAN ایجاد شد و تعداد ویرایش افزایش یافت، سرور تبلیغات تولید می کند. او دو تا از آنها را دارد. اول، بیایید یکی از سمت چپ را باز کنیم. این آگهی را «آگهی خلاصه» یا به روسی «آگهی خلاصه» میگویند. این اعلامیه هر 5 دقیقه یک بار توسط سوئیچ ایجاد می شود، جایی که در مورد نام دامنه و ویرایش فعلی صحبت می کند. بیایید ببینیم چگونه به نظر می رسد.

در فریم اترنت، به آدرس MAC مقصد توجه کنید. زمانی که DTP تولید شد، مانند بالا است. یعنی در مورد ما فقط کسانی که VTP دارند به آن پاسخ می دهند. حالا بیایید به قسمت بعدی نگاه کنیم.

در اینجا تمام اطلاعات است. از مهمترین زمینه ها خواهم گذشت.

- نام دامنه مدیریت - نام خود دامنه (در این مورد cisadmin.ru).

- شناسه Updater - شناسه کسی که به روز می کند. آدرس IP معمولاً در اینجا نوشته می شود. اما از آنجایی که آدرس به سوییچ اختصاص داده نشده است، فیلد خالی است

- به روز رسانی مهر زمان - زمان به روز رسانی. زمان روی سوئیچ تغییر نکرده است، بنابراین روی زمان کارخانه تنظیم شده است.

- MD5 Digest - هش MD5. برای بررسی اعتبار استفاده می شود. یعنی اگر VTP پسورد داشته باشد. ما رمز عبور را تغییر ندادیم، بنابراین هش پیش فرض است.

من فکر می کنم این واضح است. هدر جداگانه برای هر نوع VLAN. لیست به قدری طولانی است که روی صفحه نمایش جا نمی شود. اما آنها به جز نام ها دقیقاً یکسان هستند. من به معنای هر کد کار نمی کنم. و در CPT آنها بیشتر یک کنوانسیون هستند.

ببینیم بعدش چی میشه

مشتریان تبلیغات دریافت می کنند. آنها می بینند که تعداد ویرایش ها از آنها بیشتر است و پایگاه داده را همگام می کنند. و به سرور پیغام میدن که پایه VLAN تغییر کرده.

پروتکل VTP چگونه کار می کند

اساساً پروتکل VTP اینگونه کار می کند. اما معایب بسیار بزرگی دارد. و اینها از نظر امنیت معایب هستند. با استفاده از مثال همین آزمایشگاه توضیح می دهم. ما یک سوئیچ مرکزی داریم که VLAN ها روی آن ایجاد می شوند و سپس از طریق چندپخشی آنها را با همه سوئیچ ها همگام می کند. در مورد ما، او در مورد VLAN 20 صحبت می کند. پیشنهاد می کنم یک نگاه دیگر به پیکربندی آن بیندازید.

توجه داشته باشید. یک پیام VTP به سرور می رسد، جایی که شماره ویرایش بالاتر از شماره خود است. او درک می کند که شبکه تغییر کرده است و باید با آن سازگار شود. بیایید پیکربندی را بررسی کنیم.

کانفیگ سرور مرکزی تغییر کرده و الان دقیقا همین رو پخش میکنه.

حال تصور کنید که ما نه یک VLAN، بلکه صدها VLAN داریم. این یک راه ساده برای نصب شبکه است. البته ممکن است دامنه محافظت شده با رمز عبور داشته باشد و آسیب رساندن به مهاجم برای مهاجم دشوارتر خواهد بود. موقعیتی را تصور کنید که سوئیچ شما خراب است و شما نیاز فوری به تعویض آن دارید. شما یا همکارتان برای خرید یک سوئیچ قدیمی به انبار دوید و فراموش کرده اید که شماره ویرایش را بررسی کنید. معلوم می شود از بقیه بالاتر است. شما قبلاً دیدید که چه اتفاقی می افتد. بنابراین توصیه می کنم از این پروتکل استفاده نکنید. به خصوص در شبکه های شرکت های بزرگ. اگر از VTP نسخه 3 استفاده می کنید، با خیال راحت سوئیچ ها را به حالت "خاموش" تغییر دهید. اگر از نسخه 2 استفاده می کنید، به حالت «شفاف» بروید. افزودن برچسب

امروز یک سری مقالات کوچک در مورد VLAN ها شروع خواهم کرد. بیایید با اینکه چیست، برای چیست، چگونه آن را پیکربندی کنیم، شروع می کنیم و سپس عمیق تر می شویم و به تدریج، اگر نه همه، بیشتر از همه امکاناتی که VLAN ها در اختیار ما قرار می دهند، مطالعه می کنیم.

بنابراین، به یاد داشته باشید، ما در مورد مفهومی مانند؟ فکر کنم یادت هست ما همچنین در مورد این واقعیت صحبت کردیم که چندین نوع آدرس وجود دارد: .

بر این اساس، بیایید یک مفهوم مقدماتی دیگر ایجاد کنیم. دامنه پخش. او واقعاً چیست؟

اگر یک فریم/بسته پخش ارسال شود (اگر فریم باشد، تمام بیتها در قسمت آدرس مقصد برابر با یک هستند، یا در شکل شانزدهم، آدرس MAC برابر است با: FF FF FF FF FF FF)، سپس این فریم به تمام پورت های سوئیچ ارسال می شود، به جز پورت هایی که این فریم از آن دریافت شده است. این در شرایطی اتفاق میافتد که مثلاً سوئیچ ما مدیریت نشده باشد، یا اگر مدیریت شود، اما همه در یک VLAN باشند (در ادامه در مورد آن توضیح خواهیم داد).

این لیست از دستگاه هایی که این فریم های پخش را دریافت می کنند، حوزه پخش نامیده می شود.

حالا بیایید تصمیم بگیریم که VLAN چیست؟

VLAN - شبکه محلی مجازی، یعنی. نوعی شبکه مجازی این برای چیست؟

VLAN به ما امکان می دهد دامنه های پخش را در یک سوئیچ جدا کنیم. آن ها اگر یک سوئیچ داشته باشیم، برخی از پورت ها را به یک VLAN و برخی دیگر را به دیگری اختصاص می دهیم. و دو دامنه پخش متفاوت خواهیم داشت. البته امکانات به همین جا ختم نمی شود. من در مورد آنها بیشتر صحبت خواهم کرد، همه به تدریج.

به طور خلاصه، VLAN به مدیر این امکان را می دهد که یک شبکه را با انعطاف بیشتری ایجاد کند، و آن را به زیرشبکه های خاصی تقسیم کند (به عنوان مثال، شبکه ای از حسابداران، شبکه ای از مدیران و غیره)، به عبارت دیگر، VLAN به متحد کردن دستگاه ها با مجموعه ای مشترک کمک می کند. نیازمندی ها را در یک گروه واحد قرار داده و آن را از سایر گروه های جدا شده مشابه جدا کنید.

اجازه دهید فوراً رزرو کنم که VLAN ها در سطح OSI Layer 2 کار می کنند.

به یاد داشته باشید که وقتی به قاب نگاه کردیم، هیچ فیلدی برای VLAN وجود نداشت. پس چگونه می توانید تعیین کنید که یک فریم خاص به کدام VLAN تعلق دارد؟

چندین استاندارد وجود دارد.

1. IEEE 802.1Q - این استاندارد باز است. این استاندارد یک فریم خاص را مشخص می کند که با برچسب گذاری به برخی از VLAN ها گره خورده است.

برچسب گذاری تابعی از سوییچ (یا هر دستگاه دیگری است که VLAN را "درک" می کند) که یک تگ مشخص متشکل از 4 بایت را در فریم اترنت وارد می کند. روش برچسب گذاری داده های هدر را تغییر نمی دهد، بنابراین تجهیزاتی که از فناوری VLAN پشتیبانی نمی کنند می توانند به راحتی چنین فریمی را در طول شبکه انتقال دهند و برچسب را حفظ کنند.

پس از درج تگ VLAN، قاب به این صورت خواهد بود.

بر اساس شکل آنها می بینیم که تگ VLAN از 4 فیلد تشکیل شده است که آنها را شرح می دهیم:

- 2 بایت شناسه پروتکل برچسب (TPID) - این شناسه پروتکل است، در مورد ما 802.1Q است، در شکل شانزدهم این فیلد به نظر می رسد: 0x8100.

— اولویت — فیلد برای تنظیم اولویت طبق استاندارد 802.1p (در مورد آن در مقالات بعدی). اندازه این فیلد 3 بیت (8 مقدار 0-7) است.

- نشانگر قالب متعارف (CFI). نشانگر قالب کانونی، اندازه این فیلد 1 بیت است. این فیلد فرمت مک آدرس را نشان می دهد (1 متعارف است، 0 متعارف نیست.)

— VLAN ID، این در واقع همان چیزی است که امروز برای آن جمع آوری کرده ایم :) VLAN ID. اندازه فیلد 12 بیت است، می تواند مقداری از 0 تا 4095 داشته باشد.

هنگام استفاده از VLAN (برچسب گذاری) طبق استاندارد 802.1Q تغییراتی در فریم ایجاد می شود بنابراین لازم است مقدار FCS را مجدداً محاسبه کرد که در واقع توسط سوئیچ انجام می شود.

استاندارد 802.1Q چیزی به عنوان Native VLAN دارد، به طور پیش فرض Native VLAN ID برابر با یک است (قابل تغییر است)، Native VLAN با این واقعیت مشخص می شود که این VLAN برچسب گذاری نشده است.

2. پیوند بین سوئیچ (ISL). پروتکلی که توسط سیسکو توسعه یافته است و فقط می تواند روی تجهیزات آن استفاده شود.

این پروتکل قبل از پذیرش 802.1Q توسعه یافته است.

ISL در حال حاضر دیگر در سخت افزارهای جدیدتر پشتیبانی نمی شود، اما ممکن است همچنان در عمل با این پروتکل مواجه شوید، بنابراین ما باید با آن آشنا شویم.

برخلاف 802.1Q، که در آن برچسب گذاری ساده قاب انجام شد (قرار دادن 4 بایت در داخل فریم)، در اینجا از فناوری کپسوله سازی استفاده می شود، یعنی یک هدر خاص اضافه می شود که حاوی اطلاعاتی در مورد VLAN است. VLAN ISL بر خلاف 802.1Q از 1000 VLAN پشتیبانی می کند.

بیایید به قاب به صورت گرافیکی نگاه کنیم تا ببینیم این کپسولاسیون چگونه است.

در اینجا ما می توانیم بلافاصله اولین و شاید اساسی ترین اشکال ISL را ببینیم - فریم را 30 بایت افزایش می دهد (26 بایت هدر و 4 بایت FCS).

بیایید به ISL Header با جزئیات بیشتری نگاه کنیم، بیایید ببینیم چه چیزی در تعداد زیادی بایت در آنجا ذخیره شده است!

- آدرس مقصد (DA) - آدرس گیرنده؛ یک آدرس چندپخشی ویژه در اینجا نشان داده شده است، که نشان می دهد فریم مورد استفاده با استفاده از ISL کپسوله شده است. آدرس چندپخشی می تواند 0x01-00-0C-00-00 یا 0x03-00-0c-00-00 باشد.

- نوع - طول فیلد 4 بیت، نشان دهنده پروتکلی است که در قاب محصور شده است. می تواند چندین مقدار داشته باشد:

0000 - اترنت

0001 - Token-Ring

0010 - FDDI

0011 - دستگاه خودپرداز

در مورد ما، از آنجایی که ما اترنت را در نظر می گیریم، این مقدار برابر با تمام 0 خواهد بود.

- USER نوعی آنالوگ "برداشته شده" از فیلد Priority در 802.1Q است که برای تعیین اولویت یک فریم استفاده می شود. اگرچه این فیلد 4 بیت را اشغال می کند، اما می تواند 4 مقدار را بگیرد (در 802.1Q - 8).

- آدرس منبع (SA) - آدرس منبع؛ مقدار آدرس MAC پورتی که این فریم کپسوله شده از آن ارسال شده است در این مکان جایگزین می شود.

- LEN - طول قاب. فیلدهایی مانند DA، TYPE، USER، SA، LEN، FCS در اینجا در نظر گرفته نمی شوند. بنابراین، معلوم می شود که این مقدار برابر با قاب محصور شده است - 18 بایت.

- AAAA03 (SNAP) - SNAP و LLC (این قسمت حاوی مقدار AAAA03 است).

- HSA - بیت های بالا آدرس منبع - 3 بایت بالای آدرس MAC (به یاد داشته باشید که این بایت ها حاوی کد سازنده هستند)، برای سیسکو 00-00-0C است.

- VLAN - بالاخره به میدان اصلی رسیدیم. شناسه VLAN در واقع در اینجا نشان داده شده است. اندازه فیلد 15 بیت است.

- BPDU - واحد داده پروتکل پل و پروتکل کشف سیسکو. فیلد برای پروتکل های BPDU و CDP. در مقالات بعدی با چیست و چرا آشنا خواهیم شد.

- INDX - Index، نمایه پورت فرستنده را نشان می دهد که برای اهداف تشخیصی استفاده می شود.

- RES - برای Token Ring و FDDI رزرو شده است. زمینه رزرو برای Token Ring و FDDI. اندازه فیلد 16 بیت است. اگر از پروتکل اترنت استفاده شود، تمام صفرها در این قسمت قرار می گیرند.

- فریم محصور شده یک قاب معمولی است که کپسوله شده است. این فریم دارای فیلدهای خاص خود مانند DA، SA، LEN، FCS و غیره است.

- FCS ISL خود FCS است (از آنجایی که فریم به طور کامل تغییر کرده است، یک بررسی فریم جدید مورد نیاز است، 4 بایت آخر برای این کار در نظر گرفته شده است).

ما می توانیم به نفع 802.1Q نتیجه گیری کنیم.

- برچسب گذاری تنها 4 بایت به فریم اضافه می کند، در مقابل ISL (30 بایت).

- 802.1Q در هر تجهیزاتی که از VLAN پشتیبانی می کند پشتیبانی می شود، در حالی که ISL فقط بر روی دستگاه های Cisco کار می کند و نه همه آنها.

در این مقاله به طور مختصر به معرفی مفهوم VLAN پرداختیم. در ادامه به جزئیات آن خواهیم پرداخت.

VLAN (شبکه محلی مجازی، شبکه محلی مجازی) عملکردی در روترها و سوئیچ ها است که به شما امکان می دهد چندین شبکه محلی مجازی را در یک رابط فیزیکی شبکه (اترنت، رابط Wi-Fi) ایجاد کنید.

VLAN بخشی از یک LAN بزرگتر است. ساده ترین مکانیسم برای جداسازی زیرشبکه های مختلف در واسط های اترنت چیست، WI-FI. به منظور سازماندهی یک VLAN، یک سوئیچ شبکه (نحوه انتخاب سوئیچ شبکه (سوئیچ، سوئیچ)) باید از فناوری VLAN و پروتکل 802.1q پشتیبانی کند.

مزایای VLAN:

تعداد دامنههای پخش را افزایش میدهد، اما اندازه هر دامنه پخش را کاهش میدهد، که به نوبه خود ترافیک شبکه را کاهش میدهد و امنیت شبکه را افزایش میدهد (هر دو اثر به دلیل یک دامنه پخش بزرگ به هم گره خوردهاند).

تلاش مدیران برای ایجاد زیرشبکه ها را کاهش می دهد.

مقدار تجهیزات را کاهش می دهد، زیرا شبکه ها را می توان به طور منطقی به جای فیزیکی جدا کرد.

مدیریت انواع مختلف ترافیک را بهبود می بخشد.

شرایط VLAN

Native VLAN چیست - این مفهومی در استاندارد 802.1Q است که نشان دهنده یک VLAN در یک سوئیچ است که در آن همه فریم ها بدون برچسب می روند. ترافیک بدون برچسب منتقل می شود. به طور پیشفرض، این VLAN 1 است. در برخی از مدلهای سوئیچ، به عنوان مثال، سیسکو، میتوان با تعیین یک VLAN دیگر به عنوان بومی، این مورد را تغییر داد.

مدت، اصطلاح بدون برچسب: فقط یک VLAN می تواند تمام بسته هایی را که به هیچ VLAN اختصاص داده نشده اند دریافت کند (در اصطلاحات 3Com، Planet، Zyxel - بدون برچسب، در اصطلاح سیسکو - VLAN بومی). سوئیچ تگ های این VLAN را به تمام فریم های دریافتی که هیچ تگ ندارند اضافه می کند.

تنه VLAN یک کانال فیزیکی است که چندین کانال VLAN از طریق آن منتقل می شود که در برچسب ها (برچسب های اضافه شده به بسته ها) متفاوت هستند. ترانک ها معمولاً بین «پورت های برچسب گذاری شده» دستگاه های VLAN ایجاد می شوند: سوئیچ سوئیچ یا سوئیچ روتر. (در اسناد سیسکو، اصطلاح "Trunk" همچنین به ترکیب چندین کانال فیزیکی در یک کانال منطقی اشاره دارد: Link Aggregation، Port Trunking). یک روتر (سوئیچ لایه سه) به عنوان ستون فقرات شبکه برای ترافیک شبکه VLAN های مختلف عمل می کند.

به بیان ساده، vlan یک کانال منطقی در داخل یک کانال فیزیکی (کابل) و ترانک مجموعه ای از کانال های منطقی (vlan) در داخل یک کانال فیزیکی (کابل) است.

VLAN ها را می توان با موارد زیر شناسایی کرد:

پورتو (بیشتر استفاده می شود). VLAN های مبتنی بر شماره پورت به شما امکان می دهند یک پورت خاص را در یک VLAN شناسایی کنید. پورت ها را می توان به صورت جداگانه، گروهی، در تمام ردیف ها و حتی در سوئیچ های مختلف از طریق یک پروتکل ترانک تعریف کرد. این ساده ترین و رایج ترین روش برای تعریف VLAN است. این رایج ترین استفاده از پیاده سازی VLAN مبتنی بر پورت است که ایستگاه های کاری از پروتکل پیکربندی دینامیک TCP/IP (DHCP) استفاده می کنند. در زیر تصویری از VLAN بر اساس پورت ها مشاهده می شود:

آدرس MAC - آدرس (بسیار نادر). VLANهای مبتنی بر آدرسهای MAC به کاربران این امکان را میدهند که در همان VLAN باقی بمانند حتی اگر کاربر از یک مکان به مکان دیگر نقل مکان کند. این روش به مدیر نیاز دارد که آدرس MAC هر ایستگاه کاری را تعیین کند و سپس این اطلاعات را در سوئیچ وارد کند. اگر کاربر آدرس MAC را تغییر داده باشد، عیب یابی این روش می تواند بسیار دشوار باشد. هر گونه تغییر پیکربندی باید توسط مدیر شبکه تأیید شود، که ممکن است باعث تأخیر اداری شود.

شناسه کاربری (بسیار نادر)

VLAN Linux و D-Link DGS-1100-08P

راه اندازی DGS-1100-08P. بیایید در اولین پورت به آن وصل شویم. بیایید به آن IP 10.90.91.2 اختصاص دهیم. بیایید 3 VLAN ایجاد کنیم: vlan1 (پورت 1 (برچسب شده)) برای استفاده از سرویس، یعنی فقط برای پیکربندی سوئیچ، vlan22 (پورت 1 (برچسب شده)؛ پورت های 2،3،4 (بدون برچسب))، vlan35 (پورت 1 ( برچسب زده شده)؛ پورت های 5،6 (بدون برچسب)). پورت های 7 و 8 استفاده نمی شوند و از طریق منوی تنظیمات پورت (سرعت: غیرفعال) غیرفعال می شوند.  اشاره می کنیم که در آینده D-Link DGS-1100-08P (IP 10.90.91.2) فقط از طریق vlan1 قابل مدیریت است، یعنی در مورد ما، مدیر سیستم باید به اولین پورت DGS-1100 متصل شود. -08P (هنگام اتصال به پورت دیگری - سوئیچ اجازه دسترسی به 10.90.91.2 را نمی دهد).

اشاره می کنیم که در آینده D-Link DGS-1100-08P (IP 10.90.91.2) فقط از طریق vlan1 قابل مدیریت است، یعنی در مورد ما، مدیر سیستم باید به اولین پورت DGS-1100 متصل شود. -08P (هنگام اتصال به پورت دیگری - سوئیچ اجازه دسترسی به 10.90.91.2 را نمی دهد).

ما به پارامترهای vlan های ایجاد شده در فایل ها نگاه می کنیم ls -l / proc/ net/ vlan/ total 0 -rw-------- 1 root root 0 Aug 17 15:06 config -rw----- -- 1 ریشه ریشه 0 اوت 17 15:06 vlan1 -rw------- 1 ریشه ریشه 0 اوت 17 15:06 vlan22

ایجاد vlan از طریق vconfig و بارگذاری خودکار از طریق /etc/network/interfaces کار نمی کند، بنابراین یک فایل راه اندازی ایجاد می کنیم و آن را به راه اندازی سرور اضافه می کنیم. vlan_create.sh #!/bin/sh -e پیوند آیپی افزودن لینک eth4 نام vlan22 نوع vlan id 22 ip addr 192.168.122.254/ 24 dev vlan22 ifconfig vlan22 up

یک VLAN به نام vlan22 ایجاد کنید که به پورت کارت شبکه eth4 متصل است. بیایید IP:192.168.122.254 را به آن اختصاص دهیم. لینک آی پی افزودن لینک eth4 نام vlan22 نوع vlan id 22 ip addr افزودن 192.168.122.254/ 24 dev vlan22 ifconfig vlan22 up

سرویس vlan فقط برای پیکربندی سوئیچ:

لینک آیپی افزودن لینک eth4 نام vlan44 نوع vlan id 1 ip addr افزودن 10.90.91.254/ 24 dev vlan44 ifconfig vlan44 up لینک آیپی افزودن لینک eth4 نام vlan35 نوع vlan id 35 ip addr اضافه کردن 192.168.35.25.25.فناوری VLAN به شما امکان می دهد شبکه را به بخش های منطقی تقسیم کنید. هر یک از این بخش های منطقی دامنه پخش خود را دارد. ترافیک Unicast، Broadcast و Multicast فقط بین دستگاه های موجود در همان VLAN منتقل می شود. VLAN اغلب برای جدا کردن بخش های شبکه IP، با مسیریابی و فیلتر کردن ترافیک بین VLAN های مختلف در روتر یا سوئیچ L3 استفاده می شود.

نحوه پیکربندی VLAN در روتر سیسکو را می توانید در مقاله Cisco VLAN - راه اندازی vlan در روتر سیسکو پیدا کنید. در اینجا ما در مورد راه اندازی VLAN در سوئیچ های Cisco Catalyst صحبت خواهیم کرد.

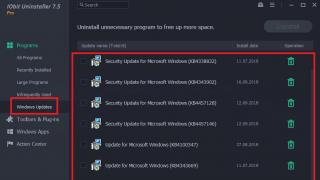

قبل از پیکربندی VLAN روی سوئیچ، باید تصمیم بگیرید که آیا شبکه از VTP (پروتکل VLAN Trunking) استفاده خواهد کرد یا خیر. استفاده از VTP مدیریت (ایجاد، حذف، تغییر نام) VLAN ها را در شبکه آسان تر می کند. با VTP، یک تغییر (اطلاعات VLAN) می تواند به صورت مرکزی روی یک سوئیچ ایجاد شود و این تغییرات به سوییچ های دیگر در شبکه منتشر می شود. اگر از VTP استفاده نمی کنید، در هر سوئیچ باید تغییراتی اعمال شود.

VTP محدودیت های خود را دارد: نسخه های VTP 1 و 2 فقط از محدوده پایه VLAN (از 1 تا 1005) پشتیبانی می کنند، پشتیبانی از محدوده گسترده (از 1006 تا 4094) فقط در پروتکل نسخه 3 امکان پذیر است. پشتیبانی از VTP نسخه 3 با سیسکو آغاز می شود. IOS نسخه 12.2 (52)SE و بالاتر. راه اندازی پروتکل VTP را در مقاله دیگری بررسی خواهیم کرد، اما در این مقاله فرض می کنیم که از VTP استفاده نمی کنیم.

پیکربندی یک VLAN روی یک سوئیچ را می توان به سه مرحله تقسیم کرد: ایجاد VLAN، پیکربندی پورت ها و بررسی.

1. یک VLAN در Cisco Catalyst ایجاد کنید

اعداد VLAN (VLAN ID) می توانند در محدوده 1 تا 4094 باشند:

1 - 1005 محدوده پایه (محدوده نرمال)

1002 - 1005 برای Token Ring و FDDI VLAN رزرو شده است

1006 - 4094 دامنه گسترده

هنگام ایجاد یا تغییر یک VLAN، می توانید پارامترهای زیر را تنظیم کنید:

| VLAN ID | شماره VLAN |

| نام VLAN ( نام) | نام VLAN |

| نوع VLAN ( رسانه ها) | نوع VLAN (اترنت، رابط داده توزیع شده فیبر، عنوان موجودیت شبکه FDDI، TrBRF یا TrCRF، حلقه توکن، حلقه توکن) |

| وضعیت VLAN ( حالت) | وضعیت VLAN (فعال یا معلق) |

| VLAN MTU ( mtu) | حداکثر اندازه یک بلوک داده که می تواند در لایه پیوند داده منتقل شود |

| گفت ( گفت) | شناسه انجمن امنیتی - شناسه انجمن امنیتی (استاندارد IEEE 802.10) |

| SPAN از راه دور ( فاصله از راه دور) | ایجاد یک VLAN برای نظارت از راه دور ترافیک (در آینده، ترافیک یک پورت را می توان به چنین VLAN انعکاس داد و از طریق یک ترانک به سوییچ دیگری منتقل کرد، که در آن ترافیک از این VLAN می تواند با یک اسنیفر متصل به پورت مورد نظر ارسال شود) |

| شماره شناسایی پل برای TrBRF VLAN ( پل) | شناسه شماره پل برای تابع TrBRF (عملکرد رله پل حلقه رمزی). هدف از عملکرد ایجاد یک پل از حلقه ها است. |

| شماره زنگ FDDI و TrCRF VLAN ( حلقه) | شماره حلقه برای انواع VLAN FDDI و TrCRF (عملکردهای رله متمرکز کننده حلقه رمز). TrCRF به حلقه هایی اطلاق می شود که در پل گنجانده شده اند. |

| شماره VLAN والد برای TrCRF VLAN ( والدین) | شماره VLAN والد برای نوع VLAN FDDI یا Token Ring |

| نوع پروتکل درخت پوشا (STP) برای TrCRF VLAN ( نوع stp) | نوع پروتکل درخت پوشا (STP) برای نوع VLAN TrCRF |

| VLAN ترجمه شماره 1 ( tb-vlan1) | شماره VLAN برای نگاشت اولیه از یک نوع VLAN به نوع دیگر |

| VLAN ترجمه شماره 2 ( tb-vlan2) | شماره VLAN برای نگاشت ثانویه از یک نوع VLAN به نوع دیگر |

در عمل، اغلب، هنگام ایجاد یک VLAN، فقط شناسه VLAN و نام VLAN مشخص می شود

مقادیر پیش فرض:

برای ایجاد یک VLAN شما نیاز دارید:

1. وارد حالت ممتاز شده و رمز عبور مورد نیاز را وارد کنید (فرمان " فعال کردن«)

Sw1> sw1> فعال کردن رمز عبور: sw1#

2. به حالت پیکربندی جهانی (فرمان " ترمینال را پیکربندی کنید«)

Sw1# sw1#configure terminal دستورات پیکربندی را وارد کنید، یکی در هر خط. با CNTL/Z پایان دهید. sw1 (پیکربندی)#

3. یک VLAN با دستور “ ایجاد کنید vlan شناسه "، جایی که شناسه - شماره VLAN (پس از ایجاد، کنسول در حالت پیکربندی VLAN قرار می گیرد که می توانید پارامترهای فوق را برای VLAN تنظیم کنید)

Sw1(config)# sw1(config)#vlan 200 sw1(config-vlan)#

4. پارامترهای لازم را برای VLAN ایجاد شده تنظیم کنید (به عنوان مثال، نام)

Sw1(config-vlan)# sw1(config-vlan)#name TESTVLAN sw1(config-vlan)#

اگر علامت سوالی را در حالت پیکربندی VLAN وارد کنید، پارامترهای قابل تنظیم برای این VLAN نمایش داده می شوند:

Sw1(config-vlan)#؟ دستورات پیکربندی VLAN: حداکثر تعداد پرش های All Route Explorer برای این VLAN (یا صفر اگر مشخص نشده باشد) پشتیبان گیری crf حالت پشتیبان CRF از پل VLAN پل زدن ویژگی های خروجی VLAN اعمال تغییرات، شماره ویرایش و خروج از حالت رسانه نوع رسانه VLAN mtu VLAN حداکثر نام واحد انتقال نام Ascii VLAN هیچ دستوری را نفی کنید یا شماره شناسه والد پیشفرض آن را تنظیم کنید VLAN والد FDDI یا Token Ring نوع VLANs private-vlan پیکربندی یک VLAN خصوصی remote-vlan پیکربندی به عنوان Remote SPAN VLAN تعداد حلقه حلقه از نوع VLANهای FDDI یا Token Ring گفته شده IEEE 802.10 SAID shutdown Shutdown وضعیت سوئیچینگ VLAN وضعیت عملیاتی VLAN ste حداکثر تعداد پرش های Spanning Tree Explorer برای این VLAN (یا صفر اگر مشخص نشده باشد) stp ویژگی های درخت پوشا VLAN tb -vlan1 شماره شناسه اولین VLAN ترجمه برای این VLAN (یا صفر اگر وجود نداشت) tb-vlan2 شماره شناسه دومین VLAN ترجمه برای این VLAN (یا صفر اگر وجود نداشت)

5. خروج از حالت پیکربندی vlan (فرمان " خروج"، یا " پایان" - خروج از حالت پیکربندی جهانی)

Sw1(config-vlan)# sw1(config-vlan)#end sw1#

فراموش نکنید که پیکربندی را با دستور "ذخیره کنید. کپی run-config startup-config» در حالت ممتاز

Sw1# sw1#copy running-config startup-config نام فایل مقصد؟ پیکربندی ساختمان ...

شما می توانید یک VLAN را با دستور " حذف کنید بدون vlan شناسه » در حالت پیکربندی جهانی:

Sw1(config)# sw1(config)# no vlan 200 sw1(config)#

2. پیکربندی پورت ها در Cisco Catalyst

پورت روی سوئیچ سیسکو می تواند در یکی از حالت های زیر باشد:

دسترسی داشته باشید- پورت برای اتصال یک دستگاه ترمینال در نظر گرفته شده است. فقط به یک VLAN تعلق دارد. ترافیک ورودی از دستگاه متصل به پورت با VLAN مشخص شده روی پورت مشخص می شود.

تنه- پورت برای اتصال به سوییچ یا روتر دیگری در نظر گرفته شده است. این بندر ترافیک برچسب گذاری شده را حمل می کند. می تواند ترافیک را از یک یا چند VLAN از طریق یک کابل فیزیکی حمل کند.

در Cisco Catalyst، میتوانید حالت پورت را خودتان تنظیم کنید (ترانک یا دسترسی)، یا تشخیص خودکار را تنظیم کنید. هنگام تشخیص خودکار حالت، پورت با همسایه خود (سوئیچ یا دستگاه دیگری متصل به این پورت) مذاکره می کند. مذاکره حالت پورت با ارسال فریم های DTP (پروتکل ترانکینگ پویا) انجام می شود. برای اینکه پروتکل DTP با موفقیت کار کند، لازم است که اینترفیس ها در همان دامنه VTP باشند (یا یکی از دامنه های VTP خالی، نادرست است)

تشخیص خودکار حالت پورت با دستور "تنظیم می شود حالت خودکار پویا سوئیچ پورت" یا "" در حالت پیکربندی رابط.

حالت خودکار پویا سوئیچ پورتتنه"یا " پویا مطلوب«

اگر رابط روی "تنظیم شود حالت پویا سوئیچپورت مطلوب است"- سپس پورت تنها در صورتی به حالت ترانک می رود که پورت سوییچ همسایه روی "تنظیم شود" تنه" یا " پویا مطلوب" یا " پویا خودکار«

همه دستگاهها از DTP پشتیبانی نمیکنند یا ممکن است فریمهای DTP را اشتباه ارسال کنند؛ در این حالت، بهتر است با استفاده از دستورات حالت (دسترسی یا ترانک) را مجبور کنید. دسترسی به حالت سوئیچ پورت" یا " صندوق عقب حالت سوئیچ"در حالت پیکربندی رابط، و انتقال فریم های DTP را با دستور غیرفعال کنید" سوئیچ پورت بدون مذاکره«.

پیکربندی پیش فرض پورت:

پیکربندی پورت در حالت تشخیص خودکار.

اقدامات:

فعال کردن«)

ترمینال را پیکربندی کنید«)

رابط رابط-id "، جایی که رابط-id - نام و شماره رابط، به عنوان مثال "interface GigabitEthernet0/21")

- تنظیم حالت پویا پورت/اینترفیس (فرمان: حالت خودکار پویا سوئیچ پورت" یا " حالت پویا سوئیچپورت مطلوب است«)

— (اختیاری) VLAN را تنظیم کنید که در صورت تغییر پورت از حالت ترانک به حالت دسترسی، به طور پیشفرض VLAN 1 روی رابط قرار میگیرد (فرمان: سوئیچ پورت دسترسی vlan vlan-id "، جایی که vlan-id - شماره VLAN)

— (اختیاری) تنظیم Native VLAN، برای IEEE 802.1q trunk، پیشفرض Native VLAN 1 (فرمان: سوئیچ پورت trunk native vlan vlan-id "، جایی که vlan-id - شماره VLAN بومی)

- افزودن/حذف VLAN در ترانک، به طور پیشفرض تمام شمارههای VLAN مجاز هستند (دستورات: سوئیچ پورت ترانک مجاز vlan add vlan-list » - VLAN های لیست شده را به ترانک اضافه کنید vlan-list « سوئیچ پورت ترانک اجازه حذف vlan را داد vlan-list » - VLAN های فهرست شده در را از ترانک حذف کنید vlan-list V vlan-list vlan ها با کاما و بدون فاصله از هم جدا شده اند و محدوده ها با خط فاصله فهرست می شوند، به عنوان مثال 2,20,30-40,50 ). می توانید بلافاصله لیست VLAN های مورد نیاز را تنظیم کنید (با دستور: سوئیچ پورت ترانک مجاز vlan vlan-list «)

بدون خاموش شدن«)

خروج" یا " پایان»)

Sw1#configure terminal دستورات پیکربندی را در هر خط یکی وارد کنید. با CNTL/Z پایان دهید. sw1(config)#interface gigabitEthernet 0/23 sw1(config-if)#switchport mode پویا مطلوب sw1(config-if)#switchport دسترسی vlan 50 sw1(config-if)#switchport trunk native vlan 100 sw1)(con #switchport trunk مجاز vlan 2.30-35.40 sw1(config-if)#بدون خاموش شدن sw1(config-if)#end sw1#

در این مثال، در صورتی که پورت روی سوئیچ همسایه روی حالت پویا خودکار یا پویا غیرفعال یا ترانک تنظیم شده باشد، پورت 23 در حالت ترانک قرار می گیرد. فقط VLAN 2، VLAN های 30 تا 35 و VLAN 40 در ترانک منتقل می شوند. هنگامی که یک پورت در حالت ترانک کار می کند، ترافیک بدون برچسب (بومی) که به آن می رسد در VLAN 100 قرار می گیرد. سوئیچ همسایه در دسترسی کار می کند، سپس رابط در VLAN 50 قرار می گیرد.

راه اندازی پورت دسترسی

VLAN در یک پورت دسترسی می تواند به صورت استاتیک یا خودکار تنظیم شود. تخصیص خودکار VLAN بر اساس آدرس MAC منبع با استفاده از VQP (پروتکل پرس و جو VLAN) و VMPS (سرور خط مشی مدیریت VLAN) است. فقط سوئیچ های مدل های قدیمی تر مانند سری Catalyst 4000، 5000 و 6500 می توانند به عنوان سرور VMPS عمل کنند.ما در این مقاله پیکربندی خودکار یک پورت دسترسی از طریق VQP را در نظر نخواهیم گرفت. فقط تخصیص VLAN استاتیک در پورت دسترسی در اینجا نشان داده می شود.

برای قرار دادن یک پورت دسترسی در VLAN مورد نیاز، باید انجام دهید:

- حالت ممتاز را وارد کنید (دستور: فعال کردن«)

- وارد حالت پیکربندی جهانی شوید (فرمان: ترمینال را پیکربندی کنید«)

- وارد حالت پیکربندی رابط شبکه (فرمان: " رابط رابط-id "، جایی که رابط-id - نام و شماره رابط)

- حالت پورت/رابط "دسترسی" را تنظیم کنید (فرمان: " دسترسی به حالت سوئیچ پورت«)

- VLAN را روی پورت/اینترفیس تنظیم کنید (فرمان: سوئیچ پورت دسترسی vlan vlan-id "، جایی که vlan-id - شماره VLAN)

- فعال کردن پورت/اینترفیس (فرمان: بدون خاموش شدن«)

- خروج از حالت پیکربندی رابط (فرمان: خروج" یا " پایان»)

اجازه دهید یک سرور به پورت 22 سوئیچ متصل شود که باید در VLAN 200 قرار گیرد.

تنظیم پورت:

Sw1> sw1> فعال کردن رمز عبور: sw1# sw1#configure terminal دستورات پیکربندی را وارد کنید، یکی در هر خط. با CNTL/Z پایان دهید. sw1(config)#interface GigabitEthernet0/22 sw1(config-if)#switchport mode دسترسی sw1(config-if)#switchport access vlan 200 sw1(config-if)#no shutdown sw1(config-if)#exit sw1(config )#خروج sw1#

پیکربندی پورت ترانک

راهاندازی پورت در حالت ترانک مانند راهاندازی پورت در حالت تشخیص خودکار است، با این تفاوت که حالت باید نه به صورت پویا، بلکه به عنوان ترانک مشخص شود.

Sw6# sw6#configure terminal دستورات پیکربندی را در هر خط یکی وارد کنید. با CNTL/Z پایان دهید. sw6(config)#interface gigabitEthernet 0/23 sw6(config-if)#switchport mode trunk sw6(config-if)#switchport trunk allow vlan 2.30-35.40 sw6(config-if)#بدون خاموش شدن sw6)(config -if پایان sw6#

در مثال، یک ترانک روی پورت 23 تنظیم شده است؛ فقط VLAN 2، VLAN 30 تا 35 و VLAN 40 در ترانک مجاز هستند.

افزودن VLAN به پورت ترانک با دستور زیر انجام می شود: سوئیچ پورت ترانک مجاز vlan addVLAN_NUM«

نمونه ای از افزودن vlans 100 و 200 به موارد موجود در پورت ترانک 23:

Sw6# sw6#configure terminal دستورات پیکربندی را در هر خط یکی وارد کنید. با CNTL/Z پایان دهید. sw6(config)#interface Gi0/23 sw6(config-if)#switchport trunk مجاز vlan اضافه کردن 100200 sw6(config-if)# sw6(config-if)#end sw6#

حذف VLAN از پورت ترانک با دستور زیر انجام می شود: سوئیچ پورت ترانک اجازه حذف vlan را دادVLAN_NUM«

نمونه ای از حذف vlans 100 و 200 از موجود در پورت ترانک 23:

Sw6# sw6#configure terminal دستورات پیکربندی را در هر خط یکی وارد کنید. با CNTL/Z پایان دهید. sw6(config)#interface Gi0/23 sw6(config-if)#switchport trunk مجاز vlan حذف 100200 sw6(config-if)# sw6(config-if)#end sw6#

برخی از سوئیچ های سیسکو از دو پروتکل برای کار با VLAN پشتیبانی می کنند: IEEE 802.1q و ISL. پروتکل ISL قبلاً منسوخ شده است و در بسیاری از سوئیچ های مدرن پشتیبانی نمی شود. بنابراین، استفاده از پروتکل IEEE 802.1q ترجیح داده می شود

در چنین سوئیچهایی، قبل از پیکربندی پورت در حالت Trunk، باید نوع کپسولهسازی dot1q را انتخاب کنید (فرمان: کپسوله کردن تنه سوئیچ پورت dot1q» در حالت پیکربندی رابط)

3. تنظیمات VLAN را بررسی کنید

مشاهده اطلاعات مربوط به پروتکل VTP: " نمایش وضعیت vtp«

نمایش اطلاعات در مورد تمام VLAN های روی سوئیچ: نشان دادن vlan«

اطلاعات مربوط به یک VLAN خاص را مشاهده کنید و متوجه شوید که در چه پورت هایی قرار دارد: نشان دادن شناسه vlan vlan-id «

مشاهده حالت عملکرد پورت، vlan بومی، دسترسی vlan و غیره: نمایش رابط ها رابط-id سوئیچ پورت«

گاهی اوقات لازم است یک رابط لایه 3 برای VLAN روی سوئیچ ایجاد شود. به عنوان مثال، برای مسیریابی و فیلتر کردن ترافیک IP بین VLAN های مختلف (باید از سطح L3 هم توسط خود مدل سوئیچ و هم نسخه IOS پشتیبانی شود). یا به سادگی یک رابط برای مدیریت این سوئیچ در یک VLAN ویژه ایجاد کنید.

یک رابط شبکه برای یک VLAN در حالت پیکربندی جهانی با دستور زیر ایجاد می شود: رابط vlan-id "، جایی که vlan-id شماره VLAN است.

نمونه ای از ایجاد یک رابط L3 برای VLAN 200.