ما خوشحالیم که از شما در سایت خود استقبال می کنیم! این راهنما برای کمک به شما در راه اندازی یک اتصال VPN با استفاده از سرویس گیرنده OpenVPN برای سیستم عامل ویندوز 7 طراحی شده است.

راه اندازی یک سرور VPN در ویندوز 7 ممکن است به دلایل مختلفی ضروری باشد، اما اغلب یک سرور VPN برای سازماندهی دسترسی از راه دور به رایانه دیگری در خانه یا دفتر مورد نیاز است. با این حال، قبل از ایجاد یک کانال VPN، باید حقوق سرپرست را بر روی رایانه خود داشته باشید و همچنین در صورت نیاز به انجام انتقال پورت (پورت فوروارد) در طول فرآیند پیکربندی، به روتر خود دسترسی داشته باشید.

به منظور راه اندازی یک کانال VPN از طریق OpenVPN برای ویندوز 7، شما نیاز دارید:

- سیستم عامل ویندوز 7;

- برنامه OpenVPN؛

- فایل پیکربندی از ارائه دهنده

بنابراین، اجازه دهید شروع به راه اندازی یک اتصال VPN با استفاده از OpenVPN کنیم.

1. اولین کاری که باید انجام دهید این است که نصب کننده برنامه OpenVPN را در رایانه خود دانلود کنید (می توانید آن را در دریافت کنید). همانطور که در تصویر زیر نشان داده شده است، یا نصب کننده را در رایانه خود دانلود کنید، یا بلافاصله روی دکمه "Run" کلیک کنید.

2. پس از کلیک بر روی "Run"، روند واقعی دانلود نصب کننده آغاز می شود

3. پس از اتمام دانلود، از شما خواسته می شود که برنامه را بر روی رایانه خود نصب کنید، موافقت می کنید و دوباره روی دکمه "Run" کلیک کنید، شکل زیر را ببینید.

4. در همان ابتدای نصب، روی دکمه C:\Program Files\OpenVPN کلیک کنید.

5. سپس از شما خواسته می شود که مجوز استفاده از نرم افزار در حال نصب را بخوانید، پس از خواندن آن روی "موافقم" ("پذیرش") کلیک کنید.

6. پنجره بعدی مجموعه اجزایی را که روی رایانه شما نصب خواهند شد لیست می کند، در اینجا چیزی را تغییر ندهید و دوباره روی "Next" کلیک کنید.

7. در این پنجره می توانید مسیر نصب برنامه را انتخاب کنید، به طور پیش فرض OpenVPN در پوشه C:\Program Files\OpenVPN نصب می شود. اگر این مسیر برای شما مناسب است، روی دکمه «نصب» کلیک کنید

8. در حین نصب برنامه، پنجره ای روی صفحه ظاهر می شود که باید نصب درایور را تأیید کنید، روی "نصب" کلیک کنید.

9. منتظر بمانید تا مراحل نصب برنامه به پایان برسد و دوباره روی دکمه «Next» کلیک کنید

10. پس از اتمام نصب، روی دکمه "پایان" کلیک کنید

11. اکنون باید فایل پیکربندی دریافتی از ارائه دهنده را در این مسیر در پوشه کپی کنید: C:\Program Files\OpenVPN\config، برای انجام این کار، به پوشه مشخص شده بروید، منوی زمینه را فراخوانی کنید و "Paste" را انتخاب کنید.

12. پس از آن، یک درخواست برای دسترسی را در صفحه مشاهده خواهید کرد که روی "ادامه" کلیک می کنید.

13. برای اینکه OpenVPN به درستی کار کند، باید با حقوق مدیر اجرا شود. در سیستم عامل، باید ویژگی های سازگاری را برای این کار تغییر دهید. برای انجام این کار، به منوی "شروع" بروید و روی میانبر OpenVPN-GUI کلیک راست کرده و "Properties" را انتخاب کنید.

14. به تب "Compatibility" بروید و کادر "Check" را در کنار "Run this program as an administrator" علامت بزنید، سپس روی "OK" کلیک کنید.

15. OpenVPN-GUI را از منوی شروع راه اندازی کنید

16. منوی برنامه را در سینی (در گوشه سمت راست) باز کنید و مورد "اتصال" را انتخاب کنید.

17. پس از آن، پنجره ای با محتویات گزارش اتصال باید بر روی صفحه نمایش شما باز شود

18. اگر همه چیز را به درستی انجام دادید، راهنمایی در مورد اتصال VPN در سینی ظاهر می شود

پس از انجام این هجده مرحله ساده، اکنون می توانید به طور مستقل یک کانال VPN را از طریق پروتکل OpenVPN برای سیستم عامل ویندوز 7 پیکربندی کنید.

هر چه ایالت ها بیشتر تلاش کنند اینترنت را کنترل کنند و سانسور خود را در آنجا برقرار کنند، خدمات مختلف دور زدن محبوبیت بیشتری پیدا می کنند. یکی از راه حل های رایگان برای سازماندهی سیستم های مجازی خصوصی OpenVPN است. میتوانید از یکی از سرورهایی که قبلاً در شبکه مستقر شدهاند استفاده کنید یا میتوانید نرمافزار را در سیستم خود مستقر کنید.

در یکی از مطالب قبلی در نظر گرفتیم. در همین مقاله با جزئیات بیشتری در مورد راه اندازی اتصال به سرور با استفاده از برنامه های مختلف در لینوکس و اندروید صحبت خواهیم کرد و همچنین سعی خواهیم کرد نحوه عملکرد این سرویس را درک کنیم.

می دانید که این برنامه یک شبکه مجازی را بین رایانه ها سازماندهی می کند و تمام داده های این شبکه رمزگذاری شده و برای کاربران خارج از آن غیرقابل دسترسی است. برای رسیدن به این هدف، برنامه یک دستگاه مجازی tun0 در سیستم ایجاد می کند. این همان رابط کاربری eth0 یا wlan0 است، آدرس IP مخصوص به خود را دارد. تمام ترافیکی که به این رابط ارسال می شود رمزگذاری شده و به شبکه مجازی ارسال می شود.

بنابراین، برای انتقال ترافیک از طریق OpenVPN، کافی است چند قانون اضافه کنید که ترافیک را مجبور به عبور از رابط tun0 کند.

نحوه استفاده از OpenVPN در لینوکس

ابتدا، بیایید نحوه اتصال به OpenVPN از اوبونتو یا هر توزیع لینوکس دیگر از طریق ترمینال را بررسی کنیم. فرض کنید فایل پیکربندی سرور .ovpn را دانلود کرده اید و می خواهید به این شبکه متصل شوید. برای این کار باید کلاینت openvpn را نصب کنید:

sudo openvpn ~/Downloads/config.ovpn

پس از آن، پنجره ترمینال قابل بسته شدن نیست و اگر سرور OpenVPN به درستی پیکربندی شده باشد، از قبل مسیرهای صحیح را به دستگاه منتقل کرده است و ترافیک شما از طریق شبکه مجازی می رود. بیایید مسیرها را ببینیم:

در اینجا دو خط قابل توجه است:

0.0.0.0/1 از طریق 192.168.243.1 dev tun0

169.254.0.0/16 توسعه دهنده enp2s0 محدوده پیوند متریک 1000

اولی تمام ترافیک سیستم را به رابط tun0 هدایت می کند و دومی جالب تر است، ترافیک شبکه IP 169.254.0.0 را به رابط واقعی مستقر می کند. اگر وجود نداشته باشد، تمام ترافیک به tun0 می رود، از جمله ترافیک برنامه OpenVPN که قبلاً از این رابط عبور کرده است و یک حلقه ایجاد می شود. برای قطع اتصال در این مورد، کافی است Ctrl + C را در ترمینالی که openvpn را راه اندازی کرده اید فشار دهید.

راه دوم برای استفاده از OpenVPN در لینوکس، نصب افزونه openvpn برای NetworkManager و اتصال با استفاده از آن است. برای نصب این بسته در اوبونتو، دستور زیر را اجرا کنید:

sudo apt-get install network-manager-openvpn

حالا اپلت Network Manager را باز کنید، آن را گسترش دهید "اتصال VPN"و انتخاب کنید "تنظیم اتصال":

در پنجره باز شده روی دکمه کلیک کنید "+" :

سپس یک کتیبه را انتخاب کنید VPN.

بیایید دوباره به جدول مسیریابی نگاه کنیم:

به طور کلی، NetworkManager قوانین مختلفی ایجاد می کند، اما آنها به یک روش کار می کنند. راه اندازی کلاینت openvpn در اوبونتو اکنون کامل شده است.

استفاده از OpenVPN در اندروید

می توانید از OpenVPN در هر پلتفرمی از جمله اندروید استفاده کنید. برنامه رسمی OpenVPN Connect برای دستگاه ها منتشر شده است. با آن می توانید مانند نسخه قبلی با استفاده از فایل ovpn به شبکه متصل شوید. می توانید این برنامه را از Google Play نصب کنید:

برنامه را باز کنید، روی دکمه منو کلیک کنید، سپس انتخاب کنید "وارد كردن" -> "وارد کردن نمایه از SDCard":

فایل مورد نظر را انتخاب کرده و کلیک کنید "انتخاب کنید":

سپس فشار دادن باقی می ماند اتصالبرای اتصال به شبکه:

راهاندازی کلاینت openvpn فقط شامل وارد کردن فایل پیکربندی است، هیچ چیز دیگری لازم نیست. علاوه بر این، ترافیک شما از طریق VPN هدایت می شود، در اینجا همچنین می توانید جدول مسیریابی را در صورت نصب یک شبیه ساز ترمینال مشاهده کنید:

راهاندازی کلاینت openvpn فقط شامل وارد کردن فایل پیکربندی است، هیچ چیز دیگری لازم نیست. علاوه بر این، ترافیک شما از طریق VPN هدایت می شود، در اینجا همچنین می توانید جدول مسیریابی را در صورت نصب یک شبیه ساز ترمینال مشاهده کنید:

درست است، در اینجا ما شاهد چنین وضعیتی مانند لینوکس نخواهیم بود، مسیریابی VPN در اندروید کمی متفاوت انجام می شود.

نحوه استفاده از OpenVPN در ویندوز

در این مقاله غیرممکن بود که نگوییم چگونه از رابط کاربری گرافیکی OpenVPN در ویندوز استفاده کنیم، به خصوص که خیلی پیچیده تر از اندروید نیست. ما باید کلاینت OpenVPN را نصب کنیم. می توانید آن را در وب سایت رسمی دانلود کنید:

پس از دانلود، برنامه را به عنوان مدیر اجرا کنید و تمام مراحل ویزارد را طی کنید:

3. وارد آرشیو فایل های پیکربندی شده و آن را دانلود کنید.

4. بایگانی را با فایل های پیکربندی از حالت فشرده خارج کنید.

5. میانبر برنامه OpenVPN GUI را از دسکتاپ اجرا کنید.

6. در سینی ویندوز (در گوشه سمت چپ پایین دسکتاپ)، نماد برنامه OpenVPN GUI (مانیتور با قفل) را پیدا کنید. ممکن است لازم باشد کل لیست برنامه های موجود در سینی را گسترش دهید.

7. بر روی نماد OpenVPN GUI کلیک راست کرده و "Import Configuration" را انتخاب کنید.

8. فایل های پیکربندی زیپ نشده را یکی یکی وارد کنید. فایل های پیکربندی که به _udp ختم می شوند پروتکل UDP هستند، سرعت بالاتر و پینگ کمتر است.

9. بر روی آیکون OpenVPN GUI tray کلیک راست کرده، سرور مورد نظر را انتخاب کرده و روی connect کلیک کنید.

10. نماد زرد رابط کاربری گرافیکی OpenVPN نشان دهنده فرآیند اتصال است، نماد سبز نشان دهنده اتصال موفق و حفاظت است.

11. برای انتخاب سرور دیگر ابتدا باید از سرور متصل جدا شده و تنها سپس سرور دیگری را انتخاب و به آن متصل شوید.

12. برای قطع ارتباط از سرور، آیکون OpenVPN GUI tray را کلیک کنید، سرور اختصاصی را انتخاب کنید، سپس “disconnect” را انتخاب کنید.

13. اگر نیاز به حذف فایل های پیکربندی دارید، می توانید آنها را با استفاده از: C:\Users\***username***\OpenVPN\config پیدا کنید.

اغلب اوقات، مشتریان ما درخواست هایی را برای نصب و پیکربندی OpenVPN در سرورهای VPS ما ارسال می کنند. اما بسیاری از کاربران دیگر حتی از مزایای استفاده از آن آگاه نیستند. در این مقاله به بررسی خواهیم پرداختچرا به OpenVPN نیاز دارید و زمینه های کاربردی آن را شرح دهید .

openvpn - اجرای رایگان فناوریمنبع باز برای ایجاد کانال های نقطه به نقطه یا سرور به مشتری رمزگذاری شده بین رایانه ها.

OpenVPN امکان برقراری ارتباط بین رایانه های واقع در پشت فایروال NAT را بدون نیاز به تغییر تنظیمات آنها ممکن می کند. این فناوری توسط J. Yonan توسعه یافته و تحت مجوز رایگان GNU GPL منتشر شده است. این ابزار در بسیاری از سیستم عامل های محبوب و پرکاربرد استفاده می شود:Solaris، OpenBSD، FreeBSD، NetBSD، GNU/Linux، Apple Mac OS X، QNX و Microsoft Windows .

اول از همه، OpenVPN برای امنیت استفاده می شود. درست است، راه های زیادی برای حل این مشکل وجود دارد. اما OpenVPN به حق از نظر امنیت مناسب ترین گزینه در نظر گرفته می شود. اجازه دهید در ادامه به چرایی آن نگاه کنیم.

کاربردهای فناوری OpenVPN : برای ترکیب ایمن شبکه ها یا سرورها با استفاده از اینترنت، برای دور زدن مسدود کردن فایروال محلی یا محدودیت های ارائه دهنده، برای کنترل استفاده از ترافیک شبکه در یک شبکه، به عنوان دسترسی ایمن به سرور یا شبکه، و موارد دیگر.

OpenVPN عمدتا به عنوان مکانیزم امنیتی برای یک شبکه خصوصی استفاده می شود. می توانید از یک ابزار منبع باز مشابه برای توسعه کامل یک کانال رمزگذاری شده استفاده کنید. آنها با OpenVPN در حالت ها کار می کنند: نقطه به نقطه یا سرویس گیرندگان سرور. این به درستی یک روش کاملاً مفید برای رمزگذاری بین رایانه ها در یک شبکه خاص در نظر گرفته می شود.

برای کاربر این فناوری، چند نوع احراز هویت ارائه شده است:

روش اول، با استفاده از یک کلید از پیش تعیین شده، اساسا ساده ترین راه است.

مورد دوم احراز هویت گواهی است که در فرآیند پیکربندی بسیار انعطاف پذیر است. و در نهایت، مورد سوم: استفاده از ورود و رمز عبور (می تواند بدون ایجاد گواهی مشتری کار کند، اما گواهی سرور هنوز مورد نیاز است).

OpenVPN از کلیدهای ثابت، از پیش به اشتراک گذاشته شده یا تبادل کلید پویا بر اساس TLS استفاده می کند. پشتیبانی از اتصالات VPN به سایتهای راه دور پویا (DHCP یا سرویس گیرندههای شمارهگیری)، تونلهای روی NAT یا با فایروال کامل وجود دارد.

خدمات VPN رایگان و پولی.

چگونه امنیت و رمزگذاری در OpenVPN حاصل می شود؟ این در درجه اول توسط کتابخانه OpenSSL و پروتکل امنیت لایه حمل و نقل ارائه می شود. اما به جای OpenSSL، نسخه های جدید OpenVPN ممکن است از کتابخانه PolarSSL استفاده کنند. پروتکل TLS یک نسخه بهبود یافته از پروتکل انتقال داده امن Secure Socket Layers است.

OpenVPN به خوبی تراز شده و به کتابخانه های OpenSSL مرتبط است، بنابراین مکانیسم های رمزگذاری بیشتر بر اساس آن است.

ویژگی های استفاده از OpenVPN در سیستم عامل های مختلف . بسته به سیستم عاملی که انتخاب می کنید، تفاوت های ظریفی در کار با یک شبکه خصوصی وجود دارد. به عنوان مثال، حالت fast-io که اتصالات UDP را سرعت می بخشد، فقط می تواند در گنو/لینوکس کار کند. در یک سیستم ویندوز، مشکل در تغییر مسیر بسیار رایج است، برای چنین راه حل هایی از گزینه route-method استفاده می کنم.

OpenVPN به MacOS X منتقل شده است - یک پروژه tunnelblick آزادانه وجود دارد. هیچ پشتیبانی از گزینه TCP_NODELAY توسط هسته این سیستم عامل وجود ندارد. ویسکوسیته پروژه تجاری برای این سیستم عامل توسعه داده شده است. OpenVPN اغلب در روترهای برخی از تولیدکنندگان استفاده می شود: Linksys و Mikrotik و دیگران.

روی یک سرور در یک شبکه مجازی استفاده می شود، بنابراین هیچ راهی برای ارتباط مستقیم بین کلاینت ها وجود ندارد. برای چنین راه حلی از فناوری کاملا متفاوتی به نام CloudVPN استفاده می شود.

علاوه بر تمام مزایای فوق، استفاده از پروتکل های استاندارد TCP و UDP در OpenVPN این امکان را فراهم می کند که در مواردی که ارائه دهنده اینترنت برخی از پروتکل های VPN را مسدود می کند، جایگزین IPsec شود.

openvpn یک نرم افزار نسبتا همه کاره است که بسیاری از گزینه های سفارشی سازی را در دستان باتجربه کاربر فراهم می کند. نحوه نصب VPN از HyperHost در سیستم عامل اندروید. جزئیات بیشتر. اگر برای راه اندازی و نصب این محصول در ما نیاز به کمک داریدبا پشتیبانی فنی تماس بگیرید Hyper Host™. ما خوشحال خواهیم شد که در اسرع وقت و در هر زمانی از روز به شما کمک کنیم!

چگونه امنیت آنلاین را تضمین کنیم؟ برای کار در وب

10465 بار امروز 1 بار مشاهده شده است

OpenVPN در زمانی که مدیران سیستم نیاز به اتصال سریع و کارآمد دفاتر راه دور با کانال های VPN دارند، کاملاً شایسته است. امروز مقاله ای از خواننده خود را به شما پیشنهاد می کنیم که در آن به شما می گوید چگونه یک کانال امن بین دفاتر با محافظت از رمز عبور اضافی در پلت فرم ویندوز راه اندازی کنید.

و بنابراین ما باید یک کانال VPN را بین دو دفتر سازماندهی کنیم. Network Office 1 (بیایید آن را C_OF1 بنامیم) و Network Office 2 (بیایید آن را C_OF2 بنامیم).

من بلافاصله می گویم که در مورد من، OpenVPN در هر دو دفتر روی ویندوز 7 نصب شده است.

C_OF1شامل می شود:

دستگاهی که OpenVPN Server را در آن قرار دادیم دارای 2 رابط شبکه است.

همچنین دارای یک سرور پراکسی نصب شده است که اینترنت را در شبکه LAN توزیع می کند، بنابراین دروازه اصلی برای همه ماشین های موجود در LAN است (192.168.0.100)

192.168.0.100 به شبکه نگاه می کند

192.168.1.2 از طریق روتر به دنیا نگاه می کند. روتر یک IP ثابت دارد، مثلاً 111.222.333.444. پورت 1190 روی روتر فوروارد می شود (در مورد من، پورت 1190 به 192.168.1.2 ارسال می شود)

کاربر آنلاین: 192.168.0.50

C_OF2شامل می شود:

دستگاهی که OpenVPN Client را در آن قرار دادیم دارای 2 رابط شبکه است.

همچنین دارای یک سرور پراکسی نصب شده است که اینترنت را در LAN توزیع می کند، بنابراین دروازه اصلی برای همه ماشین های موجود در LAN است (172.17.10.10)

172.17.10.10 در شبکه به نظر می رسد

192.168.1.2 از طریق روتر به دنیا نگاه می کند.

کاربر آنلاین: 172.17.10.50

وظیفه:کاربر S_OF1 (192.168.0.50) باید منابع مشترک روی کاربر S_OF2 (172.17.10.50) را ببیند و بالعکس.

بیایید راه اندازی را شروع کنیم

OpenVPN را با توجه به بیت سیستم دانلود کنید.

نصب را شروع می کنیم، در مرحله 3 موارد غیر فعال را فعال می کنیم.

نصب را شروع می کنیم، در مرحله 3 موارد غیر فعال را فعال می کنیم.

مرحله بعدی مسیر نصب است. برای سهولت در زندگی آینده خود، آن را در ریشه درایو C نصب کنید.

فرآیند نصب یک آداپتور شبکه مجازی را در سیستم نصب می کند. آداپتور TAP-Win32 V9و بر این اساس، راننده به آن. برنامه OpenVPN آدرس IP و ماسک شبکه مجازی OpenVPN را به این رابط اختصاص می دهد. در مورد ما، آدرس 10.10.10.1 با ماسک 255.255.255.0 در سرور C_OF1 و 10.10.10.2 با ماسک مشابه در کلاینت C_OF2 اختصاص داده شده است.

نام آن را به "VPN" تغییر دهید

در پوشه "C:\OpenVPN" باید بلافاصله یک پوشه اضافی ایجاد کنید ssl(این جایی است که ما کلیدهای احراز هویت را ذخیره خواهیم کرد). سی سی دی(پیکربندی تنظیمات سرور برای مشتری در اینجا قرار خواهد گرفت).

در پوشه easy-rsaیک فایل ایجاد کنید vars.bat، این فایل دسته ای متغیرها را برای جلسه تولید گواهی تنظیم می کند، در قسمتی که مربوط به سازمان و مکان است، آن را با داده های خود پر می کنیم.

HOME=C:\OpenVPN\easy-rsa را تنظیم کنید

تنظیم KEY_CONFIG=openssl-1.0.0.cnf

KEY_DIR=C:\OpenVPN\ssl را تنظیم کنید

تنظیم KEY_SIZE=1024

KEY_COUNTRY=EN را تنظیم کنید

تنظیم KEY_PROVINCE=استاوروپل

تنظیم KEY_CITY= استاوروپل

تنظیم KEY_ORG=ServerVPN

تنظیم [ایمیل محافظت شده]

KEY_CN=تست را تنظیم کنید

تنظیم KEY_NAME=تست

تنظیم KEY_OU=تست

PKCS11_MODULE_PATH=آزمایش را تنظیم کنید

PKCS11_PIN=1234 را تنظیم کنید

خط فرمان را به عنوان مدیر اجرا کنید.

مسیر C:\OpenVPN\easy-rsa را با تایپ دستور در خط فرمان برای رفتن طی می کنیم.

سی دی C:\OpenVPN\easy-rsa

راه اندازی می کنیم vars.bat:

اکنون راه اندازی می کنیم build-ca.bat. از آنجایی که ما قبلاً تمام اطلاعات مربوط به سرور را پر کرده ایم، همه چیز را بدون تغییر می گذاریم:

پس از آن دو فایل در پوشه ssl خواهیم داشت ca.crtو ca.key.

پس از آن دو فایل در پوشه ssl خواهیم داشت ca.crtو ca.key.

راه اندازی می کنیم build-dh.bat:

در نتیجه یک فایل در پوشه ssl خواهیم داشت dh1024.pem.

ما یک کلید سرور ایجاد می کنیم، برای این دستور را وارد می کنیم:

Build-key-server.bat ServerVPN

جایی که " ServerVPN" نام سرور VPN ما است، مانند مورد من،

مهم!پارامتر "commonname" را مشخص کنید - نام سرور VPN خود را می نویسیم. ما تمام پارامترهای دیگر را به طور پیش فرض ترک می کنیم، به همه سؤالات پاسخ مثبت دهید

در نتیجه فایل هایی در پوشه ssl خواهیم داشت ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

ما به تشکیل کلیدهای مشتری ادامه می دهیم.

دستور را اجرا می کنیم:

Build-key.bat UserVPN_1

جایی که " UserVPN_1"نام مشتری ما.

مهم!پارامتر "commonname" را مشخص کنید - نام مشتری VPN خود را می نویسیم (UserVPN_1). ما تمام پارامترهای دیگر را به طور پیش فرض ترک می کنیم، به همه سؤالات پاسخ مثبت دهید

در نتیجه فایل هایی در پوشه ssl خواهیم داشت UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

اگر چندین مشتری دارید، تولید کلیدها را تکرار کنید. فراموش نکنید که نام هر مشتری را برای خود انتخاب کنید

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

با ایجاد یک کلید tls-auth (ta.key) برای احراز هویت بسته، برای این کار به پوشه ریشه OpenVPN می رویم:

و دستور را اجرا کنید:

Openvpn --genkey --secret ssl/ta.key

در نتیجه در پوشه ssl فایل را دریافت می کنیم ta.key.

بیایید شروع به ایجاد پیکربندی سرور کنیم. یک فایل در پوشه config ایجاد کنید OpenVPN.ovpn:

#پورت برای عملیات OpenVPN

پورت 1190

پروتو udp

#نوع رابط

برنامه نویس

#نام رابط

گره توسعه دهنده "VPN"

#گواهی برای رمزگذاری اتصال

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#گواهی سرور

گواهی C:\\OpenVPN\\ssl\\ServerVPN.crt

#کلید سرور

کلید C:\\OpenVPN\\ssl\\ServerVPN.key

# محافظت در برابر حملات DOS (برای سرور، بعد از مسیر کلید، 0 و برای مشتری 1 تنظیم کنید)

سرور tls

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tun mtu 1500

tun-mtu-extra 32

mssfix 1450

#محدوده آدرس های IP برای شبکه VPN

سرور 10.10.10.0 255.255.255.0

رمز AES-256-CBC

#لاگ

#دایرکتوری حاوی فایلی با نام کلاینت ما، در مورد من UserVPN_1 بدون پسوند، و در آن دستوراتی را که روی کلاینت اجرا می شود بنویسید:

client-config-dir "C:\\OpenVPN\\ccd"

فعل 3

بی صدا 20

# حداکثر تعداد مشتریان متصل به طور همزمان که می خواهیم اجازه دهیم

حداکثر مشتریان 2

طول عمر جلسه #غیرفعال

زنده نگه داشتن 10 120

#اجازه دهید مشتریان یکدیگر را ببینند

مشتری به مشتری

#فعال سازی فشرده سازی

comp lzo

کلید ماندگاری

تداوم-تن

اگر بدون آن، #مسیرها از طریق exe. اضافه می شوند، پس همه مسیرهایی ندارند

route-method.exe

#تاخیر قبل از افزودن مسیر

تاخیر در مسیر 5

#فرمان که به مشتریان می گوید که پشت سرور یک شبکه محلی با آدرس های 192.168.0.0 255.255.255.0 وجود دارد.

فشار "route 192.168.0.0 255.255.255.0"

#مسیری را روی سرور برای مشاهده شبکه پشت کلاینت تجویز می کند

مسیر 172.17.10.0 255.255.255.0 10.10.10.2

#دروازه

route-gateway 10.10.10.1

# به هر کلاینت 1 آدرس داده می شود، بدون درگاه مجازی روتر

توپولوژی زیر شبکه

در پوشه سی سی دییک فایل بدون پسوند ایجاد کنید و آن را دقیقاً به عنوان مشتری نامگذاری کنید UserVPN_1آن را با notepad باز کنید و موارد زیر را بنویسید:

#به مشتری یک IP دائمی 10.10.10.2 اختصاص دهید

ifconfig-push 10.10.10.2 255.255.255.0

#به سرور بگویید که شبکه مشتری 172.17.10.0 است

iroute 172.17.10.0 255.255.255.0

#اگر خط زیر را کامنت بردارید، کلاینت غیرفعال می شود (در صورتی که نیاز باشد این کلاینت را از سرور جدا کنید و بقیه کار خواهند کرد)

#غیرفعال کردن

ما یک پیکربندی مشتری ایجاد می کنیم.

#ما به مشتری میگوییم که اطلاعات مسیریابی را از سرور بگیرد (گزینههای فشار)

مشتری

#پورت برای عملیات OpenVPN

پورت 1190

# مشخص کنید که OpenVPN از کدام پروتکل استفاده می کند

پروتو udp

#نوع رابط

برنامه نویس

#نام رابط

گره توسعه دهنده "VPN"

# آدرس سرور برای اتصال

ریموت 444.333.222.111 1190

#حفاظت

سرور remote-cert-tls

گواهی #CA

ca C:\\OpenVPN\\ssl\\ca.crt

#گواهی سرور

گواهی C:\\OpenVPN\\ssl\\UserVPN_1.crt

#کلید

کلید C:\\OpenVPN\\ssl\\UserVPN_1.key

# محافظت در برابر حملات DOS

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tun mtu 1500

tun-mtu-extra 32

mssfix 1450

پینگ ریستارت 60

پینگ 10

#فعال سازی فشرده سازی

comp lzo

کلید ماندگاری

تداوم-تن

# انتخاب رمز رمزنگاری

رمز AES-256-CBC

#لاگ

وضعیت C:\\OpenVPN\\log\\openvpn-status.log

ورود به سیستم C:\\OpenVPN\\log\\openvpn.log

#سطح اطلاعات اشکال زدایی

فعل 3

#تعداد پیام های تکراری

بی صدا 20

روی کلاینت OpenVPN نصب کنید، به او خیانت کنید ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

ما فایروال ها و آنتی ویروس ها را روی کلاینت و سرور برای عبور راحت بسته ها تنظیم می کنیم. من توضیح نمی دهم که همه چیز به آنتی ویروس ها و فایروال های نصب شده بستگی دارد.

بعد از همه اینها سرور و کلاینت خود را راه اندازی می کنیم.

اگر همه چیز به درستی انجام شود، سرور ما IP 10.10.10.1 را دریافت می کند و مشتری به آن متصل می شود و IP 10.10.10.2 را دریافت می کند. و بنابراین اتصال در حال حاضر انجام شده است، سرور و کلاینت روی IP شبکه VPN ما، یعنی 10.10.10.1 و 10.10.10.2، یکدیگر را پینگ می کنند.

برای اینکه پینگ به آدرس های داخلی C_OF1 و C_OF2 ما برود، باید سرویس را فعال کنید. مسیریابی و دسترسی از راه دور.

شما باید به ویژگی های سرویس بروید، آن را تنظیم کنید تا به طور خودکار روشن شود و آن را راه اندازی کنید.

پس از آن می توانیم آی پی های داخلی سرور و کلاینت (کلاینت 172.17.10.10 و سرور 192.168.0.100) را پینگ کنیم.

پس از آن می توانیم آی پی های داخلی سرور و کلاینت (کلاینت 172.17.10.10 و سرور 192.168.0.100) را پینگ کنیم.

اما این روش یک اشکال کوچک دارد: پس از روشن کردن این سرویس و اتصال به کانال VPN ما، یک ضربدر قرمز روی نماد اتصال شبکه تا زمانی که VPN خاموش شود آویزان می شود.

![]() در عین حال، همه شبکه ها به طور عادی کار می کنند. شخصاً این ضربدر من را آزار می دهد و گاهی اوقات من را گیج می کند.

در عین حال، همه شبکه ها به طور عادی کار می کنند. شخصاً این ضربدر من را آزار می دهد و گاهی اوقات من را گیج می کند.

راه دومی برای قابل مشاهده کردن شبکه های IP داخلی سرور و کلاینت ما وجود دارد.

برای انجام این کار، به رجیستری بروید، شعبه رجیستری را باز کنید:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

پارامتر را پیدا کنید و مقدار را تغییر دهید: IPEnableRouterنوع REG_DWORDمعنی 1 .

فراموش نکنید که دستگاه را مجدداً راه اندازی کنید تا تنظیمات اعمال شوند!

این باید هم روی سرور و هم روی کلاینت انجام شود.

بنابراین ما شبکههای خود را از طریق IPهای داخلی پینگ میکنیم، و از آنجایی که سرور و کلاینت هر دو دروازهای برای شبکههای خود هستند، ماشینهای شبکه 1 میتوانند ماشینهای شبکه 2 را ببینند و بالعکس. یعنی کاربر C_OF1 (192.168.0.50) می تواند پوشه های مشترک کاربر C_OF2 (172.17.10.50) را ببیند و بالعکس.

اگر سرور و کلاینت دروازهای برای شبکههای خود نیستند، باید به صورت دستی مسیرها را بنویسید.

مثال برای C_OF1:

Route -p 172.17.10.0 255.255.255.0 192.168.0.100 (دستگاهی که OpenVPN در آن نصب شده است)

مثال برای C_OF2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10 (دستگاهی که OpenVPN در آن نصب شده است)

در مورد من لازم نبود

برای راه اندازی خودکار سرور و کلاینت، باید سرویس OpenVPN را فعال کنیم

در حال حاضر، هنگامی که دستگاه بوت می شود، سرور به طور خودکار راه اندازی می شود و هنگامی که دستگاه مشتری روشن می شود، به طور خودکار به سرور متصل می شود.

در حال حاضر، هنگامی که دستگاه بوت می شود، سرور به طور خودکار راه اندازی می شود و هنگامی که دستگاه مشتری روشن می شود، به طور خودکار به سرور متصل می شود.

حفاظت اضافی

همانطور که می دانید OpenVPN قابلیت احراز هویت توسط گواهی ها را دارد، همانطور که در بالا توضیح داده شد و همچنین با ورود و رمز عبور، اما می توانید آنها را با هم ترکیب کنید. تا جایی که من می دانم، فقط در لینوکس می توان با استفاده از ابزارهای معمولی احراز هویت لاگین و رمز عبور را تنظیم کرد، اما در ویندوز این مشکل نیز قابل حل است. برای انجام این کار، در پوشه پیکربندییک فایل ایجاد کنید auth.vbsو موارد زیر را در آن بنویسید

"VBscript auth.vbs برای احراز هویت در OpenVPN - auth-user-pass-verify auth.vbs via-file" (c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "پشتیبانی : http://forum.ixbt.com/topic.cgi?id=14:49976 "اسکریپت یک مقایسه غیرحساس به حروف بزرگ نام کاربری را انجام می دهد. "اگر به غیر از این نیاز دارید، UCase(...) را در 2 یا 4 مکان حذف کنید. در Error Resume Next" فایلی را که نام آن توسط OpenVPN به اسکریپت ارسال شده است را از طریق پارامتر Set fso = CreateObject("scripting.filesystemobject") باز کنید. CurrentUserPasswordFile = fso .OpenTextFile(WScript.Arguments(0),1) "1 = برای خواندن اگر Err.Number<>0 سپس WScript.Quit(1) "دو خط از این فایل را بخوانید - نام و رمز عبور وارد شده توسط کاربر "در سمت دیگر" اگر CurrentUserPasswordFile.AtEndOfStream سپس WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLinePasswordFile.ReadLineStreefOfCurrentEndOfStream سپس WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile. "متغیر محیطی common_name را باز کنید (این CN گواهی ارائه شده توسط مشتری است)" و آن را با نام کاربری وارد شده مقایسه کنید. "اگر این مقایسه مورد نیاز نیست. ، سپس 2 خط زیر را حذف کنید یا با CurrentCommonName = CreateObject("Wscript.Shell").ExpandEnvironmentStrings("%common_name%") جایگزین کنید، اگر UCase(CurrentCommonName)<>UCase(UserName) سپس WScript.Quit(1) "فایل پایگاه داده ورود و رمز عبور ما را باز کنید" به طور پیش فرض در فهرست فعلی Users.pw است. UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) "1 = برای خواندن اگر Err.Number<>0 سپس WScript.Quit(1) "در یک حلقه جفت خطوط را بخوانید، از جاهای خالی بین این جفت ها پرش کنید" و آنها را با آنچه کاربر وارد کرده مقایسه کنید. در حالی که نه (UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine اگر Err.Number<>0 سپس WScript.Quit(1) if NextUserName<>"" سپس "اگر لازم است نام کاربری با حروف کوچک و بزرگ مقایسه شود، در اینجا UCase(...) را حذف کنید اگر UCase(UserName)=UCase(NextUserName) سپس اگر Password=UserPasswordFileBase.ReadLine سپس "اگر نام کاربری و رمز عبور با یک جفت مطابقت داشتند" از پایگاه داده، سپس اسکریپت را با نتیجه 0 خاتمه می دهیم "بنابراین برای OpenVPN"a لازم است. "اگر جستجو ناموفق بود، اسکریپت را با نتیجه 1 به پایان می رسانیم "در صورت نیاز برای OpenVPN"a، این نشانه عدم موفقیت آمیز بودن احراز هویت است UserPasswordFileBase.Close WScript.Quit(1)

همچنین در پوشه config ما فایل Users.pw را ایجاد می کنیم که در آن لاگین و رمز عبور مشتری خود را می نویسیم.

UserVPN_1

123456

اگر چندین مشتری وجود داشته باشد، پس:

UserVPN_1

123456

UserVPN_2

365214

UserVPN_3

14578

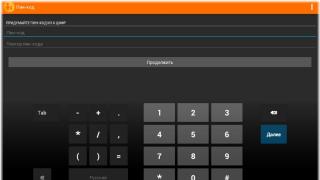

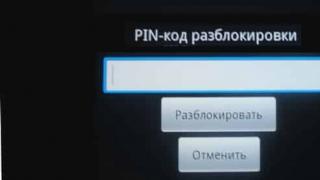

بعد، باید خط را در تنظیمات مشتری بنویسید auth-user-pass، اکنون وقتی مشتری به سرور متصل می شود، یک پنجره مجوز ظاهر می شود که در آن باید لاگین و رمز عبوری را که به او اختصاص داده اید وارد کنید. Users.pw، باید به مشتری اطلاع داده شود.

من پیکربندی کردهام که نام کاربری (ورود به سیستم) با نام مشتری در گواهی مطابقت داشته باشد UserVPN_1. اما میتوانید نام دیگری متفاوت از نام موجود در گواهی تنظیم کنید، برای این کار باید به تنظیمات موجود در آن نگاه کنید auth.vbs.

من پیکربندی کردهام که نام کاربری (ورود به سیستم) با نام مشتری در گواهی مطابقت داشته باشد UserVPN_1. اما میتوانید نام دیگری متفاوت از نام موجود در گواهی تنظیم کنید، برای این کار باید به تنظیمات موجود در آن نگاه کنید auth.vbs.

" متغیر محیطی common_name را باز کنید (این CN گواهی ارائه شده توسط مشتری است)

و آن را با نام کاربری وارد شده مقایسه کنید.

اگر به این مقایسه نیازی نیست، 2 خط زیر را حذف یا نظر دهید

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

if UCase (CurrentCommonName)<>UCase(UserName) سپس WScrIPt.Quit(1)

WScrIPt.Echo "اشکال زدایی: CurrentCommonName=" & CurrentCommonName

و برای اینکه احراز هویت هم از طریق گواهی و هم از طریق ورود با رمز عبور کار کند، اما در عین حال پنجره مجوز کاربر ظاهر نمی شود، زیرا این امر اتصال مشتری به سرور را به تاخیر می اندازد اگر، برای مثال، بارگیری خودکار سرویس OpenVPN فعال است (همانطور که در من پیکربندی شده است) یا فقط نمی خواهید هر بار لاگین و رمز عبور خود را وارد کنید، در این مورد در کلاینت در پوشه sslیک فایل ایجاد کنید pass.txtو نام کاربری و رمز عبور خود را به صورت زیر در آن بنویسید:

UserVPN_1

123456

و در تنظیمات مشتری خط را تغییر دهید auth-user-passبر روی auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

اکنون دستگاهی را که OpenVPN -Server در آن نصب شده است روشن می کنم، سرویس راه اندازی می شود و سرور VPN به طور خودکار بالا می آید. کلاینت دستگاه را راه اندازی می کند و همچنین به طور خودکار به سرور من متصل می شود. اکنون می توانید به پوشه های مشترک بروید یا از طریق RDP کار کنید، به عنوان مثال، در 1C نصب شده در سازمان دیگری.

مخاطب [ایمیل محافظت شده]

برچسب ها: