امروزه تعداد کمی از کاربران رایانه از وجود پروتکلهای خاص مختلف بر روی رایانه میدانند که به آنها اجازه میدهد تا بدون استفاده از رابط گرافیکی یا برنامههای شخص ثالث اقدامات مختلفی را انجام دهند. بنابراین، میل به یادگیری نحوه استفاده از سرویس TELNET بلافاصله با اطلاع از پروتکل مربوطه ایجاد می شود.

در مرحله بعد، یک تئوری کوچک در مورد چیستی TELNET، آنچه که بسیاری از مردم در تلاش برای تسلط بر آن هستند، بیان میکنیم: قابلیتهای سرویس، و همچنین فهرستی از دستورات اساسی که اجازه میدهند این قابلیتها در ویندوز پیادهسازی شوند.

TELNET یک ابزار ارتباطی است که یک اتصال حمل و نقل بین دستگاه های ترمینال، کلاینت ها، یعنی رایانه شما و دستگاه شخص دیگری برقرار می کند، سروری که از این استاندارد اتصال پشتیبانی می کند. این یک برنامه خاص نیست، بلکه فقط یک پروتکل شبکه است، اما کلمه TELNET (شبکه پایانه) نیز به ابزارهای مختلفی اشاره دارد که از این پروتکل نیز استفاده می کنند. امروزه Telnet تقریباً در همه جا وجود دارد، همه سیستم عامل ها، به هر طریقی، از آن استفاده می کنند

TELNET یک رابط متنی را پیاده سازی می کند که با رابط گرافیکی آشنا برای کاربر معمولی متفاوت است زیرا همه دستورات باید به صورت دستی وارد شوند.

همه اینها چه چیزی به ما می دهد؟

پیش از این، این سرویس یکی از معدود راه های اتصال به شبکه بود، اما به مرور زمان ارتباط خود را از دست داد. امروزه برنامه های بسیار راحت تری وجود دارند که همه کارها را برای کاربر انجام می دهند و او را مجبور به حفظ کردن دستورات مختلف برای انجام ساده ترین اقدامات نمی کنند. با این حال، هنوز هم می توان برخی از کارها را با استفاده از Telnet انجام داد.

اتصالات شبکه

با Telnet می توانید:

- اتصال به کامپیوترهای راه دور؛

- پورت را برای دسترسی بررسی کنید.

- از برنامه هایی استفاده کنید که فقط در ماشین های راه دور در دسترس هستند.

- از دایرکتوری های مختلفی استفاده کنید که فقط از این طریق قابل دسترسی هستند.

- ارسال ایمیل بدون استفاده از برنامه های خاص (مشتری)؛

- ماهیت کار بسیاری از پروتکلهایی که امروزه استفاده میشوند را درک کرده و از آن مزایای خاصی به دست آورید.

- دسترسی سایر کاربران را به داده های موجود در رایانه آنها فراهم می کند.

بیایید شروع به استفاده از آن کنیم

راه اندازی

راه اندازی TELNET در ویندوز 7 و هر ویندوز دیگر بسیار ساده است. برای انجام این کار، ابتدا به یک کلاینت نیاز دارید، اگر قبلاً نصب نشده باشد:

- به کنترل پنل بروید.

- "برنامه ها" را انتخاب کنید.

- برگه «روشن یا خاموش کردن ویژگیهای ویندوز» را انتخاب کنید.

- سرویس گیرنده Telnet را پیدا کنید و اگر قبلاً نصب نشده است، یک نشانگر در کنار آن قرار دهید.

سپس روی «OK» کلیک کنید و یک دقیقه صبر کنید تا کلاینت نصب شود.

ترمینال در ویندوز از طریق خط فرمان راه اندازی می شود، در صورتی که هیچ برنامه کاربردی خاصی برای کار با Telnet نصب نکرده باشید. اما از آنجایی که شما در حال خواندن این مقاله هستید، به این معنی است که شما تازه شروع به آشنایی با این موضوع کرده اید و در ابتدا بهتر است با استفاده از خط فرمان به اصول اولیه مدیریت مسلط شوید.

- خط فرمان را به عنوان مدیر راه اندازی کنید.

- "تلنت" را وارد کنید.

خط فرمان مجددا راه اندازی می شود و خط فرمان TELNET اکنون باز می شود که در آن کار خواهیم کرد.

چک کردن پورت

یکی از ساده ترین اقدامات انجام شده در TELNET بررسی پورت است. می توانید پورت را بررسی کنید تا ببینید آیا می توان از طریق رایانه به آن دسترسی داشت یا خیر. برای انجام این کار باید موارد زیر را انجام دهید:

در خط فرمان باز شده با استفاده از روش بالا، وارد کنید: شماره پورت آدرس telnetip

به عنوان مثال، اگر آدرس IP شما 192.168.0.1 و شماره پورت 21 (پورت FTP) است، وارد کنید:

telnet 192.168.0.1 21

اگر دستور یک پیغام خطا ایجاد کند، به این معنی است که پورت در دسترس نیست. اگر یک پنجره خالی ظاهر شد یا درخواستی برای وارد کردن داده های اضافی ظاهر شد، درگاه باز است. برای ویندوز، این روش بررسی پورت می تواند بسیار راحت باشد.

تیم ها

دستورات TELNET اساس استفاده از ترمینال هستند. با کمک آنها می توانید رایانه ای را که از این پروتکل استفاده می کند، در صورتی که دسترسی برای شما مجاز باشد، کنترل کنید و همچنین اقدامات مختلف دیگری را انجام دهید. همانطور که در بالا ذکر شد، در ویندوز آنها در خط فرمان برنامه Telnet وارد می شوند.

برای مشاهده لیست اصلی دستورات، در خط وارد کنید کمکو "Enter" را فشار دهید. دستورات پایه:

- باز کن- اتصال به سرور راه دور شما باید این دستور را به همراه نام سرور مدیریت شده و شماره پورت وارد کنید، به عنوان مثال: openredmond 44. اگر پارامترها مشخص نشده باشند، از سرور محلی و پورت پیش فرض استفاده می شود.

- بستن- از سرور راه دور جدا شوید. پارامترهای مشابهی استفاده می شود.

- تنظیم- راه اندازی یک سرور راه دور که با نام سرور مدیریت شده استفاده می شود. با هم تنظیماز دستورات زیر استفاده می شود:

- - برای تعیین یک ترمینال از نوع مشخص شده استفاده می شود.

- - کاراکتر کنترل را تنظیم می کند.

- - حالت کار را تنظیم می کند.

- لغو تنظیم [گزینه]- یک پارامتر از قبل مشخص شده را غیرفعال می کند.

- شروع کنید- سرور Telnet را راه اندازی می کند.

- مکث کنید- سرور را متوقف می کند.

- ادامه هید- کار را از سر می گیرد.

- متوقف کردن- سرور را متوقف می کند.

TELNET یکی از قدیمی ترین پروتکل ها است، اما هنوز هم از آن استفاده می شود. این بدان معنی است که شما می توانید از آن برای اهداف خود استفاده کنید. برای این کار فقط باید سینتکس و فهرست دستورات را یاد بگیرید و شروع به تمرین کنید. می توانید چیزهای جدید زیادی بیاموزید و در عین حال شروع به نگاه کردن به اینترنت و اقدامات آنلاین قبلی آشنا به روشی کاملاً متفاوت کنید.

پیشرفت پدیده ای است که هیچ توقفی نمی شناسد. در زمینه فناوری اطلاعات، تغییرات هر روز رخ می دهد: محصولات جدید ظاهر می شوند، خدمات منسوخ شده به گذشته تبدیل می شوند. اما ابزارهایی وجود دارند که با وجود ظهور یک جایگزین، همچنان محبوب هستند. یک مثال بارز پروتکل Telnet است. Telnet چیست و چگونه از آن استفاده کنیم؟

کمی تاریخچه: چه زمانی و چرا Telnet ظاهر شد؟

Telnet بیش از 40 سال پیش و اندکی پس از نصب اولین سرور ARPANET ظاهر شد. این یکی از قدیمی ترین پروتکل های موجود در اینترنت است. در دورانی که هیچ اثری از آن وجود نداشت، اما اولین شبکه ها قبلاً ظاهر شده بودند، نیاز به اتصال از راه دور به دستگاه ها الزامات آن را دیکته می کرد. اولین راه حل برای مشکلی که ظاهر شد، مانند همه موارد بعدی، به شما این امکان را می دهد که روی یک دستگاه از راه دور طوری کار کنید که گویی متعلق به خودتان است. تمام عملکردهای پشتیبانی شده در رابط در دسترس هستند. فقط باید سطح دسترسی لازم را دریافت کنید و دستورات Telnet را بدانید. ما فهمیدیم که این پروتکل چیست و چرا به آن نیاز داریم. اما امروزه اتصال Telnet چگونه پیاده سازی می شود؟

ترمینال را راه اندازی کنید. خدمات مورد نیاز را فعال کنید

در سیستم عامل های مدرن خانواده ویندوز، قبل از راه اندازی Telnet، باید بررسی کنید که آیا این جزء بر روی سیستم نصب شده است یا خیر. انجام این کار سخت نیست. برای ویندوز 7، رایج ترین سیستم عامل امروزی، باید دنباله ای از اقدامات زیر را انجام دهید:

- از منوی Start گزینه Control Panel یا Control Panel را انتخاب کنید.

- در پنجره ای که باز می شود، "برنامه ها" را انتخاب کنید. در نسخه انگلیسی سیستم این برنامه ها خواهد بود.

- به تب «روشن یا خاموش کردن ویژگیهای ویندوز» بروید. سیستم لیستی از تمام اجزای موجود را تولید می کند. مواردی که قبلاً نصب شدهاند با کادرهای تأیید علامتگذاری میشوند. این فرایند ممکن است چند دقیقه طول بکشد.

- پس از بارگیری لیست، باید مورد مشتری Telnet را پیدا کنید. یک سرور Telnet نیز در منو وجود دارد، اما کمی بعد به آن باز خواهیم گشت. اگر هیچ علامتی در کنار آیتم مورد نیاز ما وجود ندارد، باید آن را بررسی کنید.

- پس از کلیک بر روی دکمه "OK"، سیستم شروع به نصب اجزای لازم برای عملکرد صحیح پروتکل می کند. این ممکن است کمی طول بکشد، اما در کامپیوترهای مدرن بعید است که این فرآیند بیش از یک دقیقه طول بکشد. بنابراین، سوال نحوه فعال کردن Telnet در 5 مرحله ساده حل شد.

سرویس Telnet: و مشتری Telnet؟

هر دو مفهوم از عنوان قبلاً کمی بالاتر ذکر شده است. مانند بسیاری از برنامه های کاربردی دیگر، Telnet یک سمت مشتری و یک سمت سرور دارد. با این حال، سرور Telnet لزوماً یک سرور به معنای عام کلمه نیست. رایانه ای که از آن اتصال برقرار می شود به عنوان یک کلاینت در نظر گرفته می شود، دستگاهی که این اتصال به آن برقرار می شود سرور خواهد بود. این می تواند یک روتر، یک کامپیوتر یا هر میزبان دیگری باشد که از کنترل خط فرمان پشتیبانی می کند. اگر در مورد مدیریت از راه دور یک رایانه شخصی کاربر یا سرور صحبت می کنیم، پورت Telnet باید باز باشد. اغلب به دلایل امنیتی بسته است، بنابراین هنگامی که می خواهید یک جلسه ایجاد کنید، یک پیام خطا ظاهر می شود. برای بررسی پورت های باز و بسته، می توانید از یک ابزار یا وب سرویس ویژه استفاده کنید. پورت استاندارد Telnet 23 است. اگر میخواهید نه تنها خودتان به رایانههای دیگر متصل شوید، بلکه اجازه مدیریت رایانه شخصی خود را از طریق Telnet نیز بدهید، در همان سیستم عامل باید کادر کنار مؤلفه سرور Telnet را علامت بزنید. . رایانه های شخصی و سخت افزار سروری که مدیریت می کنید باید به همین ترتیب پیکربندی شوند.

برنامه های کار با Telnet

پس از شروع تمام خدمات Telnet لازم، می توانید با خیال راحت با استفاده از ابزار داخلی ویندوز - خط فرمان شروع به کار کنید. از منوی Start یا با کلیک بر روی مورد مربوطه یا با شماره گیری سریع (cmd) فراخوانی می شود. توصیه می شود همیشه خط فرمان را با حقوق کاربر "Administrator" (چه محلی، دستگاهی که روی آن کار می کنید یا دامنه) اجرا کنید. به این ترتیب، در صورت نیاز به ارتفاع، نیازی به راه اندازی مجدد برنامه نخواهید داشت. علاوه بر ابزار موجود خود سیستم عامل، برنامه های شخص ثالث نیز وجود دارد که امکان دسترسی از طریق پروتکل Telnet را فراهم می کند. محبوب ترین آنها Putty است. در کنار آن، برنامه های دیگری که تحت سیستم عامل های مختلف اجرا می شوند نیز محبوب هستند، مانند TeraTerm، AnyConnect، DTelnet، EasyTerm، KoalaTerm و بسیاری دیگر. هر کس بسته به ترجیحات شخصی، نیازهای رابط و غیره از کدام برنامه استفاده کند، خودش تصمیم می گیرد. از نظر عملکرد تفاوت قابل توجهی بین آنها وجود ندارد و نمی تواند وجود داشته باشد. هر ابزار، کل لیست موجود دستورات Telnet را پیاده سازی می کند.

دستورات Telnet: چگونه آن را بفهمیم؟

برای یک کاربر با تجربه، نصب اجزای لازم در عرض چند دقیقه (اگر قبلاً نصب نشده باشند)، یک جلسه Telnet را باز کرده و تمام تنظیمات هاست راه دور را انجام دهد دشوار نخواهد بود. با این حال، تازه واردانی نیز هستند که تقریبا برای اولین بار در زندگی خود این کنسول را می بینند. چگونه لیست دستورات موجود در Telnet را پیدا کنیم؟ WONT AUTH یا SET LOCALECHO چیست؟ همه چیز آنقدرها که در ابتدا به نظر می رسد دشوار نیست. اول، همیشه باید به یاد داشته باشید که هر رابط دستوری دارای راهنمای داخلی است. با استفاده از کلیدهای استاندارد، به عنوان مثال، کمک یا "؟" قابل دسترسی است. ثانیا، با توجه به قدمت آن، منابع بی پایانی در وب با اطلاعات نحوی مفید وجود دارد. بنابراین، مطلقاً چیزی برای نگرانی وجود ندارد. و تمرین نشان می دهد که با استفاده از چندین خط فرمان، در اکثر موارد به دست آوردن نتیجه بسیار آسان تر است. و تنها پس از چند جلسه، بدون توسل به دستیار نحو، با اطمینان دستورات لازم را تایپ خواهید کرد.

Telnet در دستگاه های شبکه

قبلاً گفته ایم که با استفاده از پروتکل Telnet می توانید نه تنها رایانه ها، بلکه طیف گسترده ای از دستگاه های شبکه را نیز مدیریت کنید. رایج ترین دسته از این دستگاه ها روترها هستند. بنابراین Telnet در یک روتر چیست، برای چیست، چگونه آن را فعال کنیم؟

بسته به سازنده و مدل خاص، می توانید دسترسی Telnet را به روش های مختلف فعال کنید. می توانید از طریق رابط وب یا از طریق کنسول وارد روتر شوید. در مورد اول، شما باید یک نقطه مدیریت از راه دور را پیدا کنید که در آن یک یا نوع دیگری از اتصال مجاز است (Telnet، ssh). در حالت دوم، دسترسی را می توان از طریق خط فرمان اعطا کرد. هر مدیر سناریویی را انتخاب می کند که برای خود مناسب است. با این حال، روترهایی وجود دارند که تنها یکی از دو گزینه اتصال اولیه ممکن را پیاده سازی می کنند، به عنوان مثال، فقط یک رابط وب در دسترس است. مدیری که عادت به کار با کنسول دارد، جستجوی موردی که باید در آن چک باکس مورد نظر را قرار دهد، بسیار ناراحت کننده خواهد بود، اما در واقعیت هیچ چیز پیچیده ای در مورد آن وجود ندارد. رابط اکثر روترهای مدرن کاملاً واضح است. نام آیتم های منو برای خود صحبت می کنند؛ طراحی مینیمالیستی به شما اجازه نمی دهد گیج شوید.

مزایای جلسات Telnet

در این مرحله، به اندازه کافی با این فناوری آشنا شده ایم تا در مورد مزایا و معایب Telnet صحبت کنیم. مهم نیست که محصول چقدر موفق باشد، نمی توان گفت که کاملاً عاری از معایب است. و اگر ما در مورد سرویسی صحبت می کنیم که در همان ابتدای دهه 70 قرن گذشته منتشر شد، نباید این واقعیت را فراموش کنید.

از مزایای بارز آن، باید به سادگی، سرعت و راحتی پروتکل اشاره کرد. در کمتر از یک دقیقه، یک کلاینت راحت با پورت TCP سرور مورد نظر شما تماس می گیرد و یک شبیه سازی ترمینال محلی ایجاد می کند. در بالا در مورد پورت کار استاندارد 23 صحبت کردیم. در واقع، شما می توانید از طریق Telnet در هر پورتی "گوش دهید" و "صحبت کنید". اینجاست که انعطاف پروتکل نهفته است.

در مقایسه با سایر پروتکلهای مدیریت از راه دور، Telnet به پردازشگر کمتری نیاز دارد. با سرعت فعلی توسعه، این به علاوه ممکن است ناچیز به نظر برسد، اما فقط در نگاه اول. همزمان با توسعه فناوری، شرکت های تولید کننده نرم افزار از جای خود نمی ایستند. برنامه ها روز به روز حجیم تر می شوند و به فضای هارد دیسک بیشتر و بیشتر، رم بیشتر و پردازنده های قدرتمندتر نیاز دارند. ابزاری که در مقایسه با سایر نرم افزارهای نصب شده، مقدار کمی از منابع سیستم را مصرف می کند، مفید خواهد بود.

معایب پروتکل Telnet

نقطه ضعف اصلی و اغلب ذکر شده Telnet این است که دسترسی به یک دستگاه راه دور از طریق یک کانال ارتباطی رمزگذاری نشده انجام می شود. تنها مانع برای یک مهاجم، احراز هویت کاربر در زمان باز کردن یک جلسه Telnet است، یعنی نیاز به ورود و رمز عبور. با این حال، این داده ها نیز بدون رمز ارسال می شوند. بنابراین، اگر شخصی قصد هک دسترسی Telnet را داشته باشد، فقط باید به طور خلاصه یک packet sniffer (نرم افزاری برای «گرفتن» بسته ها) اجرا کند. پس از مدتی، مدیر جلسه Telnet خود را باز می کند و یک ورود و رمز عبور به سرور راه دور ارائه می دهد که بلافاصله توسط مهاجم با متن واضح رهگیری می شود. در این زمینه، جایگزینی برای Telnet SSH (اتصال امن) است. بنابراین، استفاده از Telnet در شبکه های با دسترسی گسترده، به عنوان مثال، خارج از شبکه امن اداری LAN توصیه نمی شود. علاوه بر این، باید به یاد داشته باشید که اتصال به سرور ممکن است قطع شود.

نتیجه. استفاده کنیم یا نه؟

البته روشهای دیگر مدیریت از راه دور در بیش از چهار دهه ظهور کرده است. SSH بسیار محبوب است. به نظر می رسد که Telnet باید مدت ها پیش ناپدید می شد. اما هنوز تقاضا دارد و هنوز هم استفاده می شود. اگر از اصول امنیتی خاصی پیروی می کنید، به خاطر داشته باشید که شبکه محلی شما باید به طور قابل اعتماد در برابر نفوذ خارجی محافظت شود، استفاده از Telnet آسیبی به تجهیزات شما وارد نمی کند. اگر امنیت را نادیده بگیرید، نه SSH و نه هیچ فناوری دیگری شما را نجات نخواهد داد.

Telnet هنوز در زمینه هایی مانند اتصال به پایگاه های داده، بررسی در دسترس بودن دستگاه های شبکه (روترها و سوئیچ ها)، تجهیزات سرور و غیره استفاده می شود.

TechnoDrive بارها این را نوشته است محافظت از روتر وای فایضروری است و این باید دغدغه اصلی مدیر شبکه خانگی باشد. می پرسی چرا اینطوری می شود؟ از این گذشته ، اطلاعات معمولاً در روتر ذخیره نمی شود! این درست است، اما داده های شما از طریق روتر عبور می کند و در دستگاه هک شده می توان آن را رهگیری یا هدایت کرد. پس از آن، برای مثال، لاگین و رمز عبور خود را نه به شبکه اجتماعی یا بانک مورد علاقه خود، بلکه آن را در صفحه جعلی مهاجمان (شبیه صفحه ای که فقط در طراحی به آن نیاز دارید) وارد می کنید. اخیراً نویسنده شاهد چگونه است روتر ایسوسدر یک شبکه خانگی در طول دوره عادی تماشای یک فیلم از اینترنت در تبلت هک شد. بیایید فکر کنیم که چگونه می توان از این جلوگیری کرد؟

برای پیکربندی ایمن روتر، رابط وب کافی نیست

بنابراین، روتر ایسوس از طریق اینترنت هک شد، در حالی که به سادگی یک فیلم را به صورت آنلاین روی تبلت در شبکه خانگی تماشا می کرد. بر این اساس، این ابزار از طریق WiFi متصل شد. در همان زمان، این تبلت از یک مرورگر اختصاصی، بدون هیچ پلاگین، با آخرین نسخه سیستم عامل مد روز استفاده می کرد.

به نظر می رسد که هیچ چیز مشکلی را پیش بینی نکرده است! از این گذشته ، روتر با یک رمز عبور طولانی محافظت می شد ، دسترسی telnet (و همچنین مدیریت از طریق مرورگر از اینترنت) مسدود شد ، شبکه بی سیم فقط برای آدرس های MAC قابل اعتماد قابل دسترسی بود و از فناوری WPA2-PSK (AES) استفاده شد. برای رمزگذاری SSID شبکه پنهان شده است (و غیره).

با این حال راه اندازی روتر ایسوسمستقیماً از صفحه وب "سینما" تغییر کرد، پس از آن اینترنت ناپدید شد و پس از راه اندازی مجدد روتر، اتصال با یک "نوآوری" آزار دهنده از سر گرفته شد. رمز عبور مدیریت روتر دیگر کار نمی کند!

این مورد به وضوح نشان داد که نه تنها باید شامل دستکاری های اجباری با رابط وب باشد، بلکه چیزهای بیشتری را نیز شامل می شود!

این به این دلیل است که سازندگان روترهای خانگی همیشه سفتافزار جدید را به موقع ارائه نمیکنند و نرمافزارهای قدیمی اغلب دارای آسیبپذیریهایی هستند که هکرها شناخته شدهاند.

چگونه می توانید از هک شدن روتر خود جلوگیری کنید؟

0. اول از همه، دستورالعمل های متن را در لینک دنبال کنید، بخش مورد نیاز نامیده می شود (در غیر این صورت نیازی به خواندن ادامه مطلب نیستید).

1. جستجوی آنلاین کاملی انجام دهید تا ببینید آیا سازنده روتر WiFi شما در سرفصلهای آسیبپذیری قرار دارد یا خیر.

نمونه ای از یک درخواست به زبان انگلیسی: "آسیب پذیری روتر asus" (اطلاعات ممکن است به زبان روسی تاخیر داشته باشد).

آیا فروشنده "روشن شده است"؟ ما باید عمل کنیم! علاوه بر این، حتی اگر از مدل متفاوتی از روتر وایفای نسبت به بررسیها استفاده میکنید، عمل کنید (ممکن است مدل شما زمان آزمایش را نداشته باشد یا آزمایشکننده در کشوری زندگی میکند که در آن فروخته نمیشود).

توجه! شما اقدامات بعدی را با خطر و خطر خود انجام می دهید. نویسنده نمی تواند عواقب همه روترهای همه سازندگان را هنگام پیکربندی همه نسخه های سیستم عامل پیش بینی کند. فلش و iptables جدیه، احتمال خراب شدن دستگاه جوری هست که مرکز خدمات نتونه تعمیرش کنه! این به خصوص برای فلش زدن صادق است!

2. اگر آسیبپذیری افشا شده در اینترنت با میانافزار جدید «درمان» شد، سفتافزار را تغییر دهید. وقت خود را صرف کنید، دستورالعمل های موجود در وب سایت سازنده را به دقت بخوانید!

توصیه: توصیه میشود یک روتر وایفای یدکی در دسترس داشته باشید تا در صورت چشمک زدن «آجر» (یا بهطور موقت از دسترس خارج شود) «بیمار» اصلی شما. یا حداقل، شما نیاز به دسترسی جایگزین به اینترنت از یک دستگاه تلفن همراه دارید که به شبکه LAN و WiFi متصل نیست.

نکته: ما استفاده از سفتافزار «جایگزین» را توصیه نمیکنیم، البته فقط به این دلیل که دارای آسیبپذیری هستند. سفتافزار جایگزین به هیچ وجه نوشدارویی در برابر هک نیست (اگرچه، البته، برخی از آنها تنظیمات امنیتی ظریفتری را ممکن میسازند)

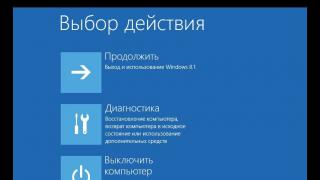

راه اندازی روتر: اول - بررسی اجباری تنظیم مجدد پارامترها با خاموش و روشن کردن آن

سپس سرگرمی شروع می شود! برای جلوگیری از هک روتر،ما به صورت دستی از پورت های آن محافظت می کنیم تا تبلت، تلفن هوشمند، تلویزیون هوشمند یا یخچال هوشمند آلوده نتواند به پنل مدیریت روتر WiFi دسترسی پیدا کند. البته این ضمانت 100% نیست، اما کار اسکریپت های مخرب را بسیار سخت می کند!

اول از همه باید مطمئن شویم که روتر از طریق Telnet قابل دسترسی است و اگر روتر را خاموش و روشن کنیم تنظیمات پیشرفته جدید ما ریست می شود!

1. مطمئن شوید که از طریق Telnet به روتر دسترسی دارید. برای انجام این کار، آدرس IP روتر را پیدا کنید. روی "شروع" - "اجرا" کلیک کنید - "cmd" را تایپ کنید - "Enter" - تایپ کنید "ipconfig /all" - "Enter". "دروازه اصلی" آدرس IP روتر است.

دستور لینوکس: "route -n"، به دنبال IP دوم در خط اول بگردید.

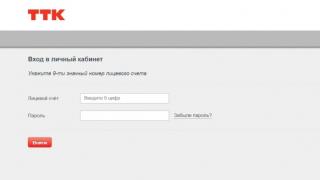

2. سعی کنید از طریق Telnet وارد روتر شوید، در پنجره سیاه ترمینال تایپ کنید: "telnet router_IP_address" (به عنوان مثال، 192.168.1.2).

به هر حال، دسترسی از طریق Telnet باید ابتدا از طریق رابط وب روتر مجاز باشد؛ آدرس http://router_IP_address را در مرورگر وارد کنید و در تنظیمات به دنبال این گزینه بگردید (در حالت خاموش، Telnet قطعا وصل نمی شود).

3. لاگین و رمز عبور Telnet باید مانند رابط مدیریت وب باشد و اگر "admin/admin" یا "admin/1234" هستند، حتما یک رمز عبور طولانی معمولی با کاراکترها و اعداد خاص را از طریق تنظیم کنید. رابط وب!

ما تکرار می کنیم، شما با خطر و خطر خود عمل می کنید، نویسنده نمی تواند تضمین کند که تجربه شخصی او می تواند با موفقیت در همه روترهای ممکن تکرار شود!

5. بیایید سعی کنیم برخی از سایت ها را مسدود کنیم هرگزبرای آزمایش عملکرد نت فیلتر و تأیید عملکرد موفقیت آمیز تنظیم مجدد پارامترها هنگام خاموش شدن روتر مورد نیاز نخواهد بود.

برای مثال، اجازه دهید این سایت «اقدام برای سگهای سنگاپور» باشد (asdsingapore.com، IP: 192.185.46.70). مرورگر اینترنت خود را به asdsingapore.com باز کنید. باز شد؟ حالا دستور را در ترمینال وارد کنید:

Iptables -I FORWARD -s 192.185.46.70 -j DROP

6. اگر روتر به این دستور فحش نمی دهد، اما آن را کاملا آرام می گیرد، مرورگر اینترنت را باز کنید و سعی کنید به وب سایت asdsingapore.com بروید. اگر قبلاً بارگذاری میشد، اما اکنون اینطور نیست، میتوانید پورتهای روتر وایفای ایسوس خود (یا هر مورد دیگری را که در حال آزمایش هستید) ببندید.

شما دارای netfilter در حال اجرا هستید و اجازه استفاده از iptables را دارید!

7. مهم ترین بخش! روتر وای فای را از شبکه خاموش کنید و پس از چند ثانیه دوباره آن را روشن کنید. اگر یک دقیقه گذشته باشد و سایت asdsingapore.com دوباره در مرورگر بارگذاری شود، به این معنی است که با روشن و خاموش کردن آن تغییرات در iptables پاک می شود و می توانید آزادانه ویرایش های خود را در آنجا انجام دهید و سپس آنها را بازنشانی کنید ( زمانی که نیاز به دسترسی به کنترل پنل دارید) به سادگی با خاموش و روشن کردن روتر.

8. اما اگر asdsingapore.com پس از دستکاری iptable ها بارگیری نمی شود، بهتر است بیشتر آزمایش نکنید! این نشان می دهد که دستگاه وضعیت خود را به خاطر می آورد و دستورات نادرست وارد شده حداقل شما را مجبور می کند روتر را به تنظیمات کارخانه برگردانید (فرآیند در دستورالعمل های تنظیم روتر توضیح داده شده است) یا با مرکز خدمات تماس بگیرید.

9. اگر «Action For Singapore Dogs» با موفقیت توسط شما مسدود شد و سپس با موفقیت باز شد، دستورات جدید را از طریق telnet «در پنجره سیاه» خط به خط وارد کنید:

Iptables -I INPUT -p udp --dport 443 -j DROP

Iptables -I INPUT -p udp --dport 80 -j DROP

Iptables -I INPUT -p udp --dport 23 -j DROP

Iptables -I INPUT -p udp --dport 22 -j DROP

Iptables -I INPUT -p udp --dport 21 -j DROP

Iptables -I INPUT -p tcp --dport 443 -j DROP

Iptables -I INPUT -p tcp --dport 80 -j DROP

Iptables -I INPUT -p tcp --dport 22 -j DROP

Iptables -I INPUT -p tcp --dport 21 -j DROP

Iptables -I INPUT -p tcp --dport 23 -j DROP ; خروج

نکته: چندان سخت نیست، زیرا "فلش بالا" به شما امکان می دهد دوباره خطوط قبلی را باز کنید و آنها را ویرایش کنید و سپس باید "Enter" را فشار دهید. متناوبا، خطوط را می توان به سادگی از متن TechnoDrive در پنجره ترمینال کپی و یک به یک اجرا کرد.

10. اگر از پورت 23 با استفاده از Telnet وارد شوید (این تنظیمات پیش فرض است)، پس از آخرین خط دسترسی به روتر را از دست خواهید داد و از Telnet خارج می شود. این طوری باید باشد!

اکنون این پورتها (21، 22، 23، 80 و 443)، با استفاده از پروتکلهای TCP و UDP، توسط هکرها قابل استفاده نیستند (حتی اگر آنها دستگاههای کاربر را در شبکه شما هک کنند، به عنوان مثال، یک مانیتور کودک ویدیویی IP یا یک چراغ هوشمند لامپ).

11. و زمانی که باید از طریق مرورگر وارد پنل مدیریت (کنترل پنل) شوید، تنها کاری که باید انجام دهید این است که روتر را خاموش و روشن کنید.

سپس در صورت لزوم از طریق رابط وب وارد شوید و سپس هر آنچه در بالا در مورد telnet و iptable گفته شد را تکرار کنید (به استثنای تست یک سایت از سنگاپور).

ضمناً، اگر آسیب پذیری های روتر شما در اینترنت نشان دهنده پورت های آسیب پذیر دیگری است، مثلاً 9999، باید آنها را به ابتدای لیست دستورات اضافه کنید! نمونه کار:

Iptables -I INPUT -p udp --dport 9999 -j DROP

Iptables -I INPUT -p tcp --dport 9999 -j DROP

در غیر این صورت پیکربندی روتر ناقص خواهد بود و احتمال هک شدن روتر از طریق این پورت وجود دارد! به عبارت دیگر، سازنده شما می تواند از پورت های غیر استاندارد برای مدیریت دستگاه استفاده کند، سپس قوانین iptables باید تنظیم شوند. در کل سعی کنید تا حد امکان از ایرادات روتر خود در اینترنت مطلع شوید!

اگر نتوانید روتر را به طور کامل پیکربندی کنید چه باید کرد؟

البته توصیه میشود که تمام پورتهای مشکوک روتر وایفای را ببندید، زیرا معمولاً از آنها برای جعل DNS و حتی باز کردن روترها استفاده میشود.

برای مثال، باید پورت UDP را برای سرویس DHCP/67 باز بگذارید (اگرچه اگر تنظیمات شبکه را در همه دستگاهها به صورت دستی تنظیم کنید، میتوانید بدون DHCP این کار را انجام دهید). وضعیت فعلی آنها، در حالت پیکربندی خودکار (روی هر مشتری)، می تواند یادداشت شود - و سپس آدرس های IP را می توان در فیلدهای پیکربندی استاتیک وارد کرد.

سوال در مورد UPD برای پورت DNS 53 بحث برانگیزتر است؛ شما باید بسته به سرورهای DNS و تنظیمات شبکه ای که استفاده می کنید آزمایش کنید. به عنوان مثال، با IP استاتیک (بدون DHCP) و سرورهای DNS Google که ما روی هر "کلینت" تنظیم کردیم، پورت 53 روی روتر ایسوس که از طریق پروتکل های TCP/UDP بسته شد، تأثیر منفی بر عملکرد شبکه نداشت.

اگر به طور کامل تنظیم روتر را فراموش کنید چه؟

برای مثال، اگر مسیریاب را در برابر هک کردن پیکربندی نکنید، همانطور که در بالا ذکر شد، پس از تهاجم هکرها، برای مثال، در هر دستگاهی در شبکه خانگی خود، online.svoi-bank-doverie.ru را در مرورگر خود تایپ می کنید، و شما به یک سایت فریبنده منتقل می شود که در آن سعی می کنند ورود و رمز عبور حساب بانکی شما را بدزدند. تنها امیدی که باقی مانده تأیید پیامک است!

یک روتر WiFi را می توان با محافظت از خود دستگاه ها در برابر حملات دستگاه های مشتری محافظت کرد

در مورد تبلتها، مرورگر ایمن Kaspersky برای iOS و AdBlock Plus برای Chrome/Chromium را به عنوان اقداماتی برای محافظت از مرورگرها در برابر حملاتی که روترها را تحت تأثیر قرار میدهند (و نه تنها!) توصیه میکنیم.

مرورگر Yandex به روز شده فناوری های حفاظتی پیشرفته را نیز نوید می دهد.

در دان، هواپیماهای بدون سرنشین نیز در حال جستجوی افراد گمشده هستند

به گفته وزارت شرایط اضطراری و وزارت امور داخلی روسیه، سالانه بیش از 120 هزار شهروند در این کشور مفقود می شوند. (بیشتر آنها به سرعت خود را پیدا می کنند، این یک نکته مهم است - KB).این حدود 330 نفر در روز است و زندگی بسیاری از افراد به اثربخشی جستجو بستگی دارد. پس از همه، کودکان به خصوص اغلب گم می شوند (7 درصد بیشتر در سال جاری)و افراد مسن تر بنابراین، زرادخانه گسترده ای از ابزارهای فنی برای جستجو استفاده می شود: زمین شناسان، تصویرگرهای حرارتی - و، البته، هواپیماهای بدون سرنشیناثربخشی چنین رویکرد یکپارچه ای به طور مداوم تایید می شود. یکی از نمونه های اخیر این است نجات یک مرد 79 ساله ساکن نووشاختینسک که در جنگل گم شده بود.

سلام به همه خوانندگان وبلاگ

امروز در مورد آن صحبت خواهیم کرد پورت های ویندوزو نحوه بستن آنها برای محافظت از رایانه خود نیازی به استفاده از فایروال ندارید، می توانید به صورت دستی پورت ها را ببندید و برخی از پروتکل ها را مسدود کنید.

فایروال می تواند از رایانه شخصی و شبکه شما در برابر مهمانان ناخوانده محافظت کند. اگر نمیخواهید فایروال نصب کنید، اما همچنان میخواهید از رایانه خود محافظت کنید، میتوانید به صورت دستی یک پورت خاص را ببندید یا پروتکلهای خاصی را مسدود کنید.

برخی از پورت ها و پروتکل ها می توانند برای حمله به سیستم شما استفاده شوند. به عنوان مثال، شخصی می تواند رایانه شما را با استفاده از یک سرویس کنترل کند شبکه راه دور، اگر پورتی که معمولاً از طریق آن کار می کند (پورت 23)، رها شده است باز کن. از بسیاری جهات شناخته شده است تروجان روزنه پشتی،دادن قدرت نامحدود به اراذل و اوباش بر روی سیستم شما، از پورت های مختلف و پورت های دارای اعداد استفاده می کند 31337

و 31338

.

برای محافظت از رایانه خود، باید همه پورت ها را ببندید، به جز پورت هایی که نیاز دارید

برای کار، به عنوان مثال یک پورت 80

اگر می خواهید مشاهده کنید باید باز باشد

صفحات وب.

نحوه بستن پورت ها

برای بستن دستی پورت ها و مسدود کردن پروتکل ها، کلیک راست کنید

روی پوشه شبکه(My Network Places) و انتخاب کنید خواص(Properties)، پوشه باز می شود اتصالات شبکه(اتصالات شبکه). سپس روی اتصالی که می خواهید پورت ها را برای آن ببندید کلیک راست کرده و دوباره انتخاب کنید خواص. یک خط را در لیست انتخاب کنید پروتکل اینترنت (TCP/IP)(پروتکل اینترنت (TCP/IP) و روی دکمه کلیک کنید خواص(خواص).

روی زبانه معمول هستند(عمومی) روی دکمه کلیک کنید علاوه بر این(پیشرفته). در کادر محاوره ای که ظاهر می شود گزینه های TCP/IP اضافی(تنظیمات پیشرفته TCP/IP) به برگه بروید گزینه ها(گزینه ها)، خط را انتخاب کنید فیلتر TCP/IP(TCP/IP Filtering) و روی دکمه کلیک کنید خواص(خواص). یک جعبه گفتگو ظاهر خواهد شد فیلتر TCP/IP (فیلتر TCP/IP). برای مسدود کردن پورت ها TCP، UDPو پروتکل ها IP،برای هر یک از آنها مورد را انتخاب کنید فقط(فقط مجوز).

به این ترتیب تمام پورت ها را با موفقیت می بندید TCP، UDPو پروتکل ها را مسدود کنید IP.

نحوه رفع خطاها در پورت ها را بخوانید

با این حال، بستن همه پورت ها یک گزینه نیست. شما باید به سیستم بگویید که از طریق کدام پورت ها می توانید

انتقال داده یاد آوردناگر می خواهید ببینید چه می شود صفحات وب، باید پورت را باز کنید 80

! برای باز کردن پورت های خاص یا اجازه دادن به پروتکل های خاص، روی دکمه کلیک کنید اضافه کردن(اضافه کردن). پورت ها و پروتکل هایی را که می خواهید باز کنید مشخص کنید و سپس کلیک کنید خوب. اکنون فقط از پورت ها و پروتکل های لیستی که ایجاد کرده اید استفاده می شود.

لطفاً توجه داشته باشید که از خدمات شبکه و برنامه های کاربردی استفاده می شود صدهاپورت های مختلف TCP و UDP. اگر فقط اجازه کار با وب سایت ها (پورت 80)، در این صورت نمی توانید از سایر منابع اینترنتی مانند FTP، پست الکترونیک (پست الکترونیک), اشتراک فایل، پخش صدا و تصویربنابراین، این روش تنها زمانی مناسب است که بخواهید تعداد سرویس های شبکه و برنامه های کاربردی در حال اجرا بر روی رایانه خود را به حداقل برسانید.

دریافت لیست پورت های موجود در سیستم

حداقل دو راه وجود دارد:

1.

لیست پورت های موجود را می توان با تجزیه و تحلیل کلید رجیستری پیدا کرد

HKEY_LOCAL_MACHINE/HARDWARE/DEVICEMAP/SERIALCOMM

2.

می توانید پورت ها را یکی یکی باز کنید COM1 .. COM9،به این ترتیب امکان پذیر خواهد بود

تمام پورت های موجود را نصب کنید(یعنی پورت ها، باز نیستبرنامه های کاربردی دیگر).

می توانید نحوه غیرفعال کردن سرویس های غیر ضروری در ویندوز XP را بیابید

بزرگترین حمله DDoS اخیر به سرورهای DNS Dyn در Habré بی توجه نبود. یکی از ویژگیهای این خاموشی استفاده گسترده از درخواستهای http از دستگاههای IoT و بیست و سومین پورت TCP باز مورد استفاده توسط سرویس telnet بود.

معلوم میشود، تلنت زنده استو به خوبی روی سیستم ها و طعمه های ساخته شده قرار گرفته اند. آیا این ناشی از نیت سوء است یا بی فکری انسان، این چیست، حماقت یا خیانت؟ پورت تلنت باز بود و انواع و اقسام کارها را انجام می داد بزرگتعداد دستگاه های اینترنت اشیا، چندین ماه قبل از خاموشی، اما هیچ اقدام متقابلی تا زمان وقوع رعد و برق انجام نشد.

حداقل نظری

آسیب پذیری CVE-2016-1000245 فقط یک نگهبان است. در تمام دستگاه ها همان رمز روت xc3511، که قابل تغییر نیستاز آنجایی که هیچ دستور passwd در سیستم وجود ندارد. سرویس telnet فعال است و نمی توان آن را از تنظیمات غیرفعال کرد، مگر اینکه اسکریپت init را از /etc/init.d/rcS حذف کنید.

/etc $ cat passwd root:absxcfbgXtb3o:0:0:root:/:/bin/sh /etc $ cat passwd- root:ab8nBoH3mb8.g:0:0::/root:/bin/sh

تمام بردهای فناوری XiongMai با قابلیت اینترنت که دارای سیستم مدیریت محتوای DVR/NVR (همچنین به نام

NetSurveillance) سرویس telnet را قادر می سازد تا روی رابط اترنت اولیه اجرا شود. این سرویس

از طریق /etc/rcS اجرا می شود و غیرفعال نمی شود. کاربر "ریشه" دارای کد سخت و تغییرناپذیر است

رمز عبور xc3511. این سیستم ها ابزار «passwd» و روت را نصب نکرده اند

رمز عبور را نمی توان از خط فرمان یا از رابط وب تغییر داد.

آسیب پذیری CVE-2016-1000246 کمتر از مورد اول نیست. اگر از طریق http:// وارد شوید، می توانید وارد کردن حساب و رمز عبور خود را دور بزنید.

بسیاری از DVR ها، NVR ها و دوربین های IP شناخته شده XiongMai از "CMS" (که NetSurveillance نیز نامیده می شود) ساخته شده توسط XM Technologies اجرا می کنند. این نرم افزار توسط تمامی فروشندگان پایین دستی XiongMai Technologies نیز استفاده می شود. صفحه ورود به سیستم این دستگاه ها را می توان با تغییر صفحه http://_IP_/Login.htm به http://_IP_/DVR.htm دور زد. این به شما امکان می دهد بدون احراز هویت به مشاهده تمام سیستم های دوربین دسترسی داشته باشید. علاوه بر این، هیچ ورود به سیستم در سیستم وجود ندارد بنابراین مدیریت کاربر امکان پذیر نیست. نسخه وب سرور در همه محصولات آسیب دیده یکسان است. "uc-httpd". تمام محصولاتی که در حال حاضر تحت تأثیر CVE-2016-1000245 قرار گرفته اند نیز در برابر بای پس احراز هویت آسیب پذیر هستند.

امیدوارم همین ها در فرودگاه های ما نصب نشوند. XiongMaiو داهوا.

نتایج

Telnet بسیار سرسخت بود و حتی چندین دهه پس از ظهور ssh ، عجله ای برای ترک صحنه ندارد. این کاملاً مناسب است، حتی مفید است، اگر برای هدف مورد نظر خود استفاده شود - در محدوده دید بین مشتری و سرور. با این حال، نکته این است که شبکه راه دور از اتاق سرور، مانند یک جن از یک بطری، رها شد و از قبل شروع به مسخره بازی کرده است. این تقصیر کی بود؟

از حصارم آن را اینگونه می بینم. اولا، تقصیر اصلی متوجه سازندگان نگون بخت دستگاه های اینترنت اشیا و سیستم های تعبیه شده است. همه این XiongMaiو داهوا. دیر است، اما سازنده دوربین های IP را از فروش فراخوان می کند. با این حال، بررسی سریع اخبار نشان می دهد که دپارتمان های روابط عمومی شرکت های چینی و کارمندان وزارت بازرگانی نان خود را بیهوده نمی خورند.

من این بخش را می شناسم! تقریباً برای هر کسی گذرنامه صادر می کنند!

دوما، البته ، مقامات نظارتی مقصر هستند - کسانی که آنها را تأیید می کنند و نتیجه مثبت می دهند. از گزارش Rapid7.

همه این نتایج حاکی از یک شکست اساسی در مهندسی اینترنت مدرن است. علیرغم تماسهای هیئت معماری اینترنت، گروه ویژه مهندسی اینترنت، و تقریباً هر شرکت امنیتی و سازمان حمایت از امنیت روی زمین، رمزگذاری اجباری یک ویژگی استاندارد و پیشفرض در طراحی پروتکل اینترنت نیست. پروتکلهای Cleartext «فقط کار میکنند» و نگرانیهای امنیتی به شدت ثانویه هستند.

سوم، پیمانکاران و ادغام کنندگانی که دنیا را با این دوربین های مداربسته کاشتند.

اگر اقدامات قانونی برای تنظیم امنیت فناوری اطلاعات دستگاههای اینترنتی و دوربینهای ویدیویی اتخاذ نشود، خاموشیها مانند کایجو مکرر و بدتر خواهند شد.

P.S. در حالی که متن را تایپ می کردم، تمایل زیادی داشتم که روتر خانگی خود را با nmap و ابزارهای دیگر بررسی کنم. چک کردم و آرام شدم، اما ظاهراً مدت زیادی نبود.

مواد مورد استفاده

- دبلیو ریچارد استیونز TCP/IP مصور، جلد 1، پروتکلها، 1994.