هکرهای باج افزار بسیار شبیه به باج گیران معمولی هستند. هم در دنیای واقعی و هم در محیط سایبری، یک هدف منفرد یا گروهی وجود دارد. یا دزدیده شده یا غیرقابل دسترسی است. علاوه بر این، مجرمان از وسایل ارتباطی خاصی با قربانیان برای انتقال خواسته های خود استفاده می کنند. کلاهبرداران رایانه ای معمولاً فقط چند فرمت را برای یادداشت باج انتخاب می کنند، اما نسخه هایی از آن را می توان تقریباً در هر مکان حافظه در یک سیستم آلوده یافت. در مورد خانواده نرم افزارهای جاسوسی معروف به ترولدش یا شید، کلاهبرداران هنگام تماس با قربانی رویکرد متفاوتی را در پیش می گیرند.

بیایید نگاهی دقیقتر به این گونه از ویروس باجافزار بیندازیم که مخاطبان روسی زبان را هدف گرفته است. اکثر عفونت های مشابه طرح بندی صفحه کلید را در رایانه شخصی مورد حمله شناسایی می کنند و اگر یکی از زبان ها روسی باشد، نفوذ متوقف می شود. با این حال، باج افزار XTBLبی بند و بار: متأسفانه برای کاربران، این حمله بدون توجه به موقعیت جغرافیایی و ترجیحات زبانی آنها انجام می شود. تجسم واضح این تطبیق پذیری هشداری است که به عنوان پس زمینه دسکتاپ و همچنین یک فایل TXT با دستورالعمل های پرداخت باج ظاهر می شود.

ویروس XTBL معمولاً از طریق اسپم منتشر می شود. پیامها یادآور نامههای برندهای معروف هستند یا به سادگی چشم را به خود جلب میکنند، زیرا موضوع پیام از عباراتی مانند "فوری!" یا «اسناد مهم مالی». ترفند فیشینگ زمانی کار خواهد کرد که گیرنده چنین ایمیلی. پیام یک فایل ZIP حاوی کد جاوا اسکریپت یا یک شی Docm با یک ماکرو بالقوه آسیب پذیر را دانلود می کند.

پس از اجرای الگوریتم اصلی روی رایانه شخصی در معرض خطر، تروجان باج افزار به دنبال داده هایی است که می تواند برای کاربر ارزشمند باشد. برای این منظور، ویروس حافظه محلی و خارجی را اسکن می کند و همزمان هر فایل را با مجموعه ای از فرمت های انتخاب شده بر اساس پسوند شی مقایسه می کند. همه فایلهای jpg، wav، .doc، .xls، و همچنین بسیاری از اشیاء دیگر با استفاده از الگوریتم رمزنگاری بلوک متقارن AES-256 رمزگذاری میشوند.

این اثر مضر دو جنبه دارد. اول از همه، کاربر دسترسی به داده های مهم را از دست می دهد. علاوه بر این، نام فایلها به صورت عمیق رمزگذاری میشوند و در نتیجه مجموعهای از کاراکترهای هگزادسیمال به عنوان خروجی ایجاد میشود. تنها چیزی که نام فایل های آسیب دیده را متحد می کند، پسوند xtbl است که به آنها اضافه شده است. نام تهدید سایبری نام فایل های رمزگذاری شده گاهی فرمت خاصی دارند. در برخی از نسخه های ترولدش، نام اشیاء رمزگذاری شده ممکن است بدون تغییر باقی بماند و یک کد منحصر به فرد در پایان اضافه شود: [ایمیل محافظت شده], [ایمیل محافظت شده]، یا [ایمیل محافظت شده]

بدیهی است که مهاجمان با معرفی آدرس ایمیل. ایمیل را مستقیماً به نام فایل ها ارسال کنید، به قربانیان نحوه برقراری ارتباط را نشان دهید. ایمیل همچنین در جای دیگری، یعنی در یادداشت باج موجود در فایل "Readme.txt" فهرست شده است. چنین اسناد دفترچه یادداشت روی دسکتاپ و همچنین در تمام پوشههای دارای دادههای کدگذاری شده ظاهر میشوند. پیام کلیدی این است:

"همه فایل ها رمزگذاری شده اند. برای رمزگشایی آنها، باید کد: [رمز منحصر به فرد شما] را به آدرس ایمیل ارسال کنید [ایمیل محافظت شده]یا [ایمیل محافظت شده]در مرحله بعد، تمام دستورالعمل های لازم را دریافت خواهید کرد. تلاش برای رمزگشایی به تنهایی منجر به هیچ نتیجه ای نمی شود، به جز از دست دادن غیرقابل برگشت اطلاعات.

بسته به گروه باج افزاری که ویروس را منتشر می کند، آدرس ایمیل ممکن است تغییر کند.

در مورد راه پیش رو، به طور کلی، کلاهبرداران با پیشنهاد باج، که می تواند 3 بیت کوین یا مقدار دیگری در آن محدوده باشد، پاسخ می دهند. لطفا توجه داشته باشید که هیچ کس نمی تواند تضمین کند که هکرها حتی پس از دریافت پول به وعده خود عمل خواهند کرد. برای بازگرداندن دسترسی به فایلهای xtbl.، به کاربران آسیبدیده توصیه میشود ابتدا همه روشهای جایگزین موجود را امتحان کنند. در برخی موارد، می توان با استفاده از سرویس کپی سایه حجمی (Volume Shadow Copy)، که مستقیماً در سیستم عامل ویندوز ارائه می شود، و همچنین رمزگشاها و برنامه های بازیابی اطلاعات از فروشندگان نرم افزار شخص ثالث، داده ها را مرتب کرد.

باج افزار XTBL را با پاک کننده خودکار حذف کنید

یک روش بسیار موثر برای مقابله با بدافزار به طور کلی و باج افزار به طور خاص. استفاده از یک مجموعه محافظ اثبات شده، تشخیص کامل هر گونه اجزای ویروس، حذف کامل آنها با یک کلیک را تضمین می کند. لطفاً توجه داشته باشید که ما در مورد دو فرآیند مختلف صحبت می کنیم: حذف عفونت و بازیابی فایل ها در رایانه شخصی. با این حال، مطمئناً باید این تهدید حذف شود، زیرا گزارش هایی از معرفی سایر تروجان های رایانه ای به کمک آن وجود دارد.

- . پس از راه اندازی نرم افزار، روی دکمه کلیک کنید شروع به اسکن کامپیوتر(شروع اسکن).

- نرم افزار نصب شده گزارشی از تهدیدات شناسایی شده در حین اسکن ارائه می دهد. برای حذف همه تهدیدات یافت شده، گزینه را انتخاب کنید رفع تهدیدها(حذف تهدیدات). بدافزار مورد نظر به طور کامل حذف خواهد شد.

بازیابی دسترسی به فایل های رمزگذاری شده با پسوند xtbl

همانطور که اشاره شد، باج افزار XTBL فایل ها را با یک الگوریتم رمزگذاری قوی قفل می کند، به طوری که داده های رمزگذاری شده را نمی توان با موجی از عصای جادویی بازیابی کرد - اگر پرداخت باج ناشناخته را در نظر نگیرید. اما برخی از روشها واقعاً میتوانند به نجاتی تبدیل شوند که به شما در بازیابی اطلاعات مهم کمک میکند. در زیر می توانید با آنها آشنا شوید.

رمزگشا - برنامه بازیابی خودکار فایل

یک وضعیت بسیار غیر معمول شناخته شده است. این عفونت فایل های اصلی را به صورت رمزگذاری نشده پاک می کند. بنابراین فرآیند رمزگذاری اخاذی، کپی هایی از آنها را هدف قرار می دهد. این امکان را برای ابزارهای نرم افزاری مانند بازیابی اشیاء حذف شده فراهم می کند، حتی اگر قابلیت اطمینان حذف آنها تضمین شود. به شدت توصیه می شود که به روش بازیابی فایل متوسل شوید که اثربخشی آن بیش از یک بار تأیید شده است.

حجم کپی سایه

این رویکرد مبتنی بر رویه پشتیبانگیری فایل مبتنی بر ویندوز است که در هر نقطه بازیابی تکرار میشود. یک شرط مهم برای کارکرد این روش: عملکرد "بازیابی سیستم" باید قبل از لحظه عفونت فعال شود. با این حال، هر تغییری که پس از نقطه بازیابی در فایل ایجاد شود، در نسخه بازیابی شده فایل منعکس نخواهد شد.

پشتیبان گیری

این بهترین روش در بین تمام روشهای بدون خرید است. اگر قبل از حمله باج افزار به رایانه شما از روش تهیه نسخه پشتیبان از داده ها در یک سرور خارجی استفاده می شد، برای بازیابی فایل های رمزگذاری شده، فقط باید رابط مناسب را وارد کنید، فایل های لازم را انتخاب کنید و مکانیسم بازیابی اطلاعات را از پشتیبان شروع کنید. قبل از انجام عملیات، باید مطمئن شوید که باج افزار به طور کامل حذف شده است.

وجود احتمالی اجزای باقی مانده از ویروس باج افزار XTBL را بررسی کنید

تمیز کردن دستی مملو از خطر گم شدن قطعات باج افزار است که می تواند از حذف اشیاء پنهان سیستم عامل یا ورودی های رجیستری جلوگیری کند. برای از بین بردن خطر حفظ جزئی عناصر مخرب فردی، رایانه خود را با استفاده از یک مجموعه ضد ویروس جهانی قابل اعتماد اسکن کنید.

اگر سیستم به بدافزار خانواده ها آلوده شده باشد Trojan-Ransom.Win32.Rannoh، Trojan-Ransom.Win32.AutoIt، Trojan-Ransom.Win32.Fury، Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryaklیا Trojan-Ransom.Win32.CryptXXX، سپس تمام فایل های رایانه به صورت زیر رمزگذاری می شوند:

- وقتی آلوده می شود Trojan-Ransom.Win32.Rannohنام ها و پسوندها با توجه به الگو تغییر خواهند کرد قفل شده-<оригинальное_имя>.<4 произвольных буквы> .

- وقتی آلوده می شود Trojan-Ransom.Win32.Cryakl یک علامت به انتهای محتویات فایل ها اضافه می شود (CRYPTENDBLACKDC) .

- وقتی آلوده می شود Trojan-Ransom.Win32.AutoItپسوند با توجه به الگو تغییر می کند <оригинальное_имя>@<почтовый_домен>_.<набор_символов>

.

مثلا، [ایمیل محافظت شده] _.RZWDTDIC. - وقتی آلوده می شود Trojan-Ransom.Win32.CryptXXXپسوند بر اساس الگوها تغییر می کند <оригинальное_имя>.دخمه،<оригинальное_имя>. crypzو <оригинальное_имя>. cryp1.

ابزار RannohDecryptor برای رمزگشایی فایل ها پس از آلوده شدن طراحی شده است Trojan-Ransom.Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryaklیا Trojan-Ransom.Win32.CryptXXXنسخه ها 1 , 2 و 3 .

چگونه سیستم را درمان کنیم

برای درمان سیستم آلوده:

- فایل RannohDecryptor.zip را دانلود کنید.

- فایل RannohDecryptor.exe را روی دستگاه آلوده اجرا کنید.

- در پنجره اصلی کلیک کنید تأیید را شروع کنید.

- مسیر فایل رمزگذاری شده و رمزگذاری نشده را مشخص کنید.

اگر فایل رمزگذاری شده باشد Trojan-Ransom.Win32.CryptXXX، بزرگترین فایل ها را مشخص کنید. رمزگشایی فقط برای فایل هایی با اندازه مساوی یا کوچکتر در دسترس خواهد بود. - تا پایان جستجو و رمزگشایی فایل های رمزگذاری شده صبر کنید.

- در صورت نیاز کامپیوتر خود را مجددا راه اندازی کنید.

- برای حذف یک کپی از فایل های رمزگذاری شده مانند قفل شده-<оригинальное_имя>.<4 произвольных буквы> پس از رمزگشایی موفق، را انتخاب کنید.

اگر فایل رمزگذاری شده بود Trojan-Ransom.Win32.Cryakl, سپس ابزار، فایل را در مکان قدیمی با پسوند ذخیره می کند .decryptedKLR.original_extension. اگر شما انتخاب کردید پس از رمزگشایی موفق، فایل های رمزگذاری شده را حذف کنید، سپس فایل رمزگشایی شده توسط ابزار با نام اصلی ذخیره می شود.

- به طور پیش فرض، ابزار گزارش عملیات را به ریشه درایو سیستم (درایوی که سیستم عامل روی آن نصب شده است) ارسال می کند.

نام گزارش به این صورت است: UtilityName.Version_Date_Time_log.txt

مثلا، C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

روی یک سیستم آلوده Trojan-Ransom.Win32.CryptXXX، این ابزار تعداد محدودی از فرمت های فایل را اسکن می کند. هنگامی که کاربر فایلی را انتخاب می کند که تحت تأثیر CryptXXX v2 قرار گرفته است، بازیابی کلید ممکن است مدت زیادی طول بکشد. در این مورد، ابزار یک هشدار نمایش می دهد.

ابزار Kaspresky RakhniDecryptor فایل هایی را که پسوند آنها مطابق الگوهای زیر تغییر کرده است رمزگشایی می کند:

- Trojan-Ransom.Win32.Rakhni:

- <имя_файла>.<оригинальное_расширение>.قفل شده

- <имя_файла>.<оригинальное_расширение>.kraken;

- <имя_файла>.<оригинальное_расширение>.تاریکی؛

- <имя_файла>.<оригинальное_расширение>.oshit;

- <имя_файла>.<оригинальное_расширение>.شانسی وجود ندارد؛

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>.crypto;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده];

- <имя_файла>.<оригинальное_расширение>.پ*** [ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id373;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id371;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id372;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id374;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id375;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id376;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id392;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id357;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id356;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id358;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id359;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id360;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _com_id20.

Trojan-Ransom.Win32.Rakhni فایل exit.hhr.oshit را ایجاد می کند که حاوی رمز عبور رمزگذاری شده برای فایل های کاربر است. اگر این فایل در رایانه آلوده ذخیره شود، رمزگشایی بسیار سریعتر خواهد بود. اگر فایل exit.hhr.oshit حذف شده است، آن را با استفاده از برنامه های بازیابی فایل های حذف شده بازیابی کنید و سپس آن را در پوشه %APPDATA% قرار دهید و دوباره برنامه کاربردی را اجرا کنید. فایل exit.hhr.oshit را می توانید در مسیر زیر پیدا کنید: C:\Users<имя_пользователя>\AppData\Roaming

- Trojan-Ransom.Win32.Mor:<имя_файла>.<оригинальное_расширение>_crypt.

- Trojan-Ransom.Win32.Autoit:<имя_файла>.<оригинальное_расширение>.<[ایمیل محافظت شده] _.حروف>.

- Trojan-Ransom.MSIL.Lortok:

- <имя_файла>.<оригинальное_расширение>.گریه کردن؛

- <имя_файла>.<оригинальное_расширение>.AES256.

- Trojan-Ransom.AndroidOS.Pletor:<имя_файла>.<оригинальное_расширение>Enc.

- Trojan-Ransom.Win32.Agent.iih:<имя_файла>.<оригинальное_расширение>+

. - Trojan-Ransom.Win32.CryFile:<имя_файла>.<оригинальное_расширение>رمزگذاری شده.

- Trojan-Ransom.Win32.Democry:

- <имя_файла>.<оригинальное_расширение>+<._дата-время_$почта@домен$.777>;

- <имя_файла>.<оригинальное_расширение>+<._дата-время_$почта@домен$.legion>.

- Trojan-Ransom.Win32.Bitman نسخه 3:

- <имя_файла>xxx.

- <имя_файла>.ttt;

- <имя_файла>.کوچک؛

- <имя_файла>mp3.

- Trojan-Ransom.Win32.Bitman نسخه 4:<имя_файла>.<оригинальное_расширение>(نام و پسوند فایل تغییر نمی کند).

- Trojan-Ransom.Win32.Libra:

- <имя_файла>رمزگذاری شده

- <имя_файла>.قفل شده

- <имя_файла>.SecureCrypted.

- Trojan-Ransom.MSIL.Lobzik:

- <имя_файла>سرگرمی

- <имя_файла>.gws;

- <имя_файла>.btc

- <имя_файла>.AFD;

- <имя_файла>پورنو

- <имя_файла>.pornoransom;

- <имя_файла>حماسه.

- <имя_файла>رمزگذاری شده

- <имя_файла>ج.

- <имя_файла>.پرداخت;

- <имя_файла>.paybtcs;

- <имя_файла>.paymds;

- <имя_файла>.paymrss;

- <имя_файла>.paymrts;

- <имя_файла>.paymst;

- <имя_файла>.paymts;

- <имя_файла>.gefickt;

- <имя_файла>[ایمیل محافظت شده]

- Trojan-Ransom.Win32.Mircop:

.<имя_файла>.<оригинальное_расширение>. - Trojan-Ransom.Win32.Crusis (Dharma):

- <имя_файла>.شناسه<…>.

@ . xtbl. - <имя_файла>.شناسه<…>.

@ . .CrySiS; - <имя_файла>.شناسه-<…>.

@ . xtbl. - <имя_файла>.شناسه-<…>.

@ . .کیف پول؛ - <имя_файла>.شناسه-<…>.

@ . .dhrama; - <имя_файла>.شناسه-<…>.

@ . .پیاز؛ - <имя_файла>.

@ . .کیف پول؛ - <имя_файла>.

@ . .dhrama; - <имя_файла>.

@ . .پیاز.

- <имя_файла>.شناسه<…>.

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده];

- [ایمیل محافظت شده]

- Trojan-Ransom.Win32.Nemchig:<имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده]

- Trojan-Ransom.Win32.Lamer:

- <имя_файла>.<оригинальное_расширение>.مسدود؛

- <имя_файла>.<оригинальное_расширение>.cripaaaa;

- <имя_файла>.<оригинальное_расширение>.smit;

- <имя_файла>.<оригинальное_расширение>.fajlovnet;

- <имя_файла>.<оригинальное_расширение>.filesfucked;

- <имя_файла>.<оригинальное_расширение>.cryptx;

- <имя_файла>.<оригинальное_расширение>.gopaymeb;

- <имя_файла>.<оригинальное_расширение>کریپت شده;

- <имя_файла>.<оригинальное_расширение>bnmntftfmn.

- <имя_файла>.<оригинальное_расширение>.cryptix;

- <имя_файла>.<оригинальное_расширение>.crypttt;

- <имя_файла>.<оригинальное_расширение>.سلام؛

- <имя_файла>.<оригинальное_расширение>.آگا

- Trojan-Ransom.Win32.Cryptokluchen:

- <имя_файла>.<оригинальное_расширение>.AMBA;

- <имя_файла>.<оригинальное_расширение>.طاعون17;

- <имя_файла>.<оригинальное_расширение>ktldl.

- Trojan-Ransom.Win32.Rotor:

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده];

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده];

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده];

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده];

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _.دخمه

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] ____.crypt;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] _______.crypt;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده] ___.سرخم;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده]==.دخمه;

- <имя_файла>.<оригинальное_расширение>[ایمیل محافظت شده]=--.دخمه.

نمونه هایی از برخی از آدرس های پخش کننده مخرب:

اگر فایل با پسوند CRYPT رمزگذاری شده باشد، رمزگشایی ممکن است زمان زیادی طول بکشد. به عنوان مثال، در یک پردازنده Intel Core i5-2400، ممکن است حدود 120 روز طول بکشد.

- Trojan-Ransom.Win32.Chimera:

- <имя_файла>.<оригинальное_расширение>.دخمه

- <имя_файла>.<оригинальное_расширение>.<4 произвольных символа>.

- Trojan-Ransom.Win32.AecHu:

- <имя_файла>.aes256;

- <имя_файла>.aes_ni;

- <имя_файла>.aes_ni_gov;

- <имя_файла>.aes_ni_0day;

- <имя_файла>.قفل کردن؛

- <имя_файла>[ایمیل محافظت شده] _هو

- <имя_файла>[ایمیل محافظت شده];

- <имя_файла>.~xdata.

- Trojan-Ransom.Win32.Jaff:

- <имя_файла>.jaff;

- <имя_файла>.wlu;

- <имя_файла>sVn.

Trojan-Ransom.Win32.Cryakl: ایمیل-<...>.ver-<...>.شناسه-<...>.randomname-<...>.<случайное_расширение>.

نسخه بدافزار آدرس ایمیل مهاجمان [ایمیل محافظت شده] _graf1

[ایمیل محافظت شده] _mod

[ایمیل محافظت شده] _mod2

نحوه رمزگشایی فایل ها با ابزار Kaspersky RakhniDecryptor

- آرشیو RakhniDecryptor.zip را دانلود کرده و آن را استخراج کنید. دستورالعمل در مقاله.

- به پوشه ای با فایل های آرشیو بروید.

- فایل RakhniDecryptor.exe را اجرا کنید.

- کلیک تنظیمات اسکن را تغییر دهید.

- اشیاء را برای اسکن انتخاب کنید: هارد دیسک، درایوهای قابل جابجایی یا درایوهای شبکه.

- کادر را علامت بزنید پس از رمزگشایی موفق، فایل های رمزگذاری شده را حذف کنید. در این حالت، ابزار کپی فایل های رمزگذاری شده با پسوندهای LOCKED، KRAKEN، DARKNESS و غیره را حذف می کند.

- کلیک خوب.

- کلیک تأیید را شروع کنید.

- فایل رمزگذاری شده را انتخاب کرده و کلیک کنید باز کن.

- هشدار را بخوانید و کلیک کنید خوب.

فایل ها رمزگشایی خواهند شد.

یک فایل را می توان با پسوند CRYPT بیش از یک بار رمزگذاری کرد. به عنوان مثال، اگر فایل test.doc دو بار رمزگذاری شود، ابزار RakhniDecryptor اولین لایه را در فایل test.1.doc.layerDecryptedKLR رمزگشایی می کند. ورودی زیر در گزارش عملیات ابزار ظاهر می شود: "موفقیت در رمزگشایی: درایو:\path\test.doc_crypt -> drive:\path\test.1.doc.layerDecryptedKLR". این فایل باید دوباره توسط برنامه رمزگشایی شود. پس از رمزگشایی موفقیت آمیز، فایل با نام اصلی test.doc دوباره ذخیره می شود.

گزینه هایی برای اجرای ابزار از خط فرمان

برای راحتی و سرعت بخشیدن به فرآیند رمزگشایی فایل ها، Kaspersky RakhniDecryptor از پارامترهای خط فرمان زیر پشتیبانی می کند:

| نام گروه | معنی | مثال |

|---|---|---|

| --موضوعات | راه اندازی ابزار با حدس زدن رمز عبور در چندین موضوع. اگر پارامتر تنظیم نشده باشد، تعداد رشته ها برابر با تعداد هسته های پردازنده است. | RakhniDecryptor.exe –threads 6 |

| --شروع<число>-پایان<число> |

از سرگیری حدس زدن رمز عبور از یک وضعیت خاص. حداقل عدد 0 است. حدس زدن رمز عبور را در یک وضعیت خاص متوقف کنید. حداکثر تعداد 1000000 است. حدس زدن رمز عبور در محدوده بین دو حالت. |

RakhniDecryptor.exe –شروع 123 RakhniDecryptor.exe – پایان 123 RakhniDecryptor.exe -شروع 100 -پایان 50000 |

| -ل<название файла с указанием полного пути к нему> | تعیین مسیر فایلی که گزارش عملیات ابزار باید در آن ذخیره شود. | RakhniDecryptor.exe -l C:Users\Administrator\RakhniReport.txt |

| -h | نمایش راهنمایی در مورد گزینه های خط فرمان موجود | RakhniDecryptor.exe -h |

«متاسفم که مزاحم شما شدم، اما… فایلهای شما رمزگذاری شدهاند. برای دریافت کلید رمزگشایی، فوراً مقدار مشخصی پول را به کیف پول خود منتقل کنید... در غیر این صورت اطلاعات شما برای همیشه از بین می رود. شما 3 ساعت فرصت دارید، زمان تمام شده است. و این یک شوخی نیست. ویروس باج افزار یک تهدید بیشتر از واقعی است.

امروز در مورد بدافزارهای باجافزاری که در سالهای اخیر گسترش یافتهاند صحبت خواهیم کرد، در صورت آلودگی چه باید کرد، چگونه یک کامپیوتر را درمان کنیم و آیا اصلاً ممکن است، و چگونه از خود در برابر آنها محافظت کنیم.

ما همه چیز را رمزگذاری می کنیم!

ویروس رمزگذار (رمزگذار، رمزگذار) نوع خاصی از باج افزار مخرب است که فعالیت آن رمزگذاری فایل های کاربر و سپس درخواست خرید ابزار رمزگشایی است. مبالغ باج از 200 دلار شروع می شود و به ده ها و صدها هزار دلار می رسد.

چند سال پیش، تنها کامپیوترهای مبتنی بر ویندوز مورد حمله این دسته از بدافزارها قرار گرفتند. امروزه دامنه آنها به لینوکس، مک و اندروید به ظاهر محافظت شده گسترش یافته است. علاوه بر این، تنوع گونه ای رمزگذارها به طور مداوم در حال رشد است - موارد جدیدی یکی پس از دیگری ظاهر می شوند که چیزی برای شگفت زده کردن جهان دارند. بنابراین، به دلیل "تقاطع" تروجان رمزگذاری کلاسیک و کرم شبکه (یک برنامه مخرب که بدون مشارکت فعال کاربران در شبکه ها پخش می شود) بوجود آمد.

پس از WannaCry، پتیا و خرگوش بد کمتر پیچیده ظاهر شدند. و از آنجایی که "کسب و کار رمزگذاری" درآمد خوبی برای صاحبان به ارمغان می آورد، می توانید مطمئن باشید که آنها آخرین نفر نیستند.

بیشتر و بیشتر رمزنگاران، به ویژه آنهایی که در 3 تا 5 سال گذشته نور را دیده اند، از الگوریتم های رمزنگاری قوی استفاده می کنند که نه با نیروی بی رحمانه و نه با سایر ابزارهای موجود قابل شکستن نیستند. تنها راه بازیابی اطلاعات استفاده از کلید اصلی است که مهاجمان برای خرید پیشنهاد می کنند. اما حتی انتقال مبلغ مورد نیاز به آنها نیز تضمینی برای دریافت کلید نیست. مجرمان عجله ای برای افشای اسرار خود و از دست دادن سودهای احتمالی ندارند. و اگر از قبل پول داشته باشند، وفای به وعده ها چه فایده ای دارد؟

راه های توزیع ویروس های رمزگذار

مسیر اصلی ورود بدافزار به رایانههای کاربران و سازمانهای خصوصی از طریق ایمیل یا بهتر است بگوییم فایلها و لینکهای پیوست شده به ایمیلها است.

نمونه ای از چنین نامه ای که برای "مشتریان شرکتی" در نظر گرفته شده است:

- فورا وام خود را پرداخت کنید.

- دادخواست به دادگاه تقدیم شده است.»

- "پرداخت جریمه / هزینه / مالیات."

- « شارژ اضافی قبوض آب و برق » .

- "اوه، شما در عکس هستید؟"

- "لنا از من خواست که فوراً این را به شما منتقل کنم" و غیره.

موافقم، فقط یک کاربر آگاه با چنین نامه ای با احتیاط برخورد می کند. اکثراً در باز کردن پیوست و اجرای بدافزار خود تردید نخواهند کرد. به هر حال، با وجود فریادهای آنتی ویروس.

همچنین برای توزیع باج افزار از موارد زیر به طور فعال استفاده می شود:

- شبکه های اجتماعی (ارسال پست از حساب آشنایان و غریبه ها).

- منابع وب مخرب و آلوده

- تبلیغات بنری.

- ارسال از طریق پیام رسان از حساب های هک شده.

- سایت های Warez و توزیع کنندگان کیجن و کرک.

- سایت هایی برای بزرگسالان

- فروشگاه های اپلیکیشن و محتوا

ویروس های رمزگذاری اغلب توسط برنامه های مخرب دیگری مانند ابزارهای تبلیغاتی مزاحم و تروجان های درپشتی حمل می شوند. دومی با استفاده از آسیب پذیری های موجود در سیستم و نرم افزار، به مجرم کمک می کند تا از راه دور به دستگاه آلوده دسترسی پیدا کند. اجرای باج افزار در چنین مواردی همیشه با اقدامات بالقوه خطرناک کاربر منطبق نیست. تا زمانی که درب پشتی در سیستم باقی می ماند، مهاجم می تواند در هر زمان به دستگاه نفوذ کرده و رمزگذاری را شروع کند.

برای آلوده کردن رایانههای سازمانها (چون میتوان آنها را بیشتر از کاربران خانگی تحت فشار گذاشت)، بهویژه روشهای پیچیدهای در حال توسعه است. به عنوان مثال، تروجان Petya از طریق ماژول به روز رسانی نرم افزار حسابداری مالیاتی MEDoc به دستگاه ها نفوذ کرد.

همانطور که قبلاً ذکر شد رمزگذارهایی با عملکرد کرم های شبکه از طریق آسیب پذیری های پروتکل در شبکه ها از جمله اینترنت پخش می شوند. و شما می توانید بدون انجام هیچ کاری به آنها مبتلا شوید. کاربران سیستم عامل های ویندوز که به ندرت به روز می شوند بیشتر در معرض خطر هستند، زیرا به روز رسانی ها حفره های شناخته شده را می بندند.

برخی از بدافزارها، مانند WannaCry، از آسیبپذیریهای 0 روزه (روز صفر) سوء استفاده میکنند، یعنی آسیبپذیریهایی که توسعهدهندگان سیستم هنوز از آنها اطلاعی ندارند. متأسفانه، مقاومت کامل در برابر عفونت در این روش غیرممکن است، اما احتمال اینکه شما در بین قربانیان باشید حتی به 1٪ هم نمی رسد. چرا؟ بله، زیرا بدافزار نمی تواند به طور همزمان همه ماشین های آسیب پذیر را آلوده کند. و در حالی که قربانیان جدیدی را برنامه ریزی می کند، توسعه دهندگان سیستم زمان دارند تا یک به روز رسانی نجات دهنده را منتشر کنند.

نحوه رفتار باج افزار در رایانه آلوده

فرآیند رمزگذاری، به عنوان یک قاعده، به طور نامحسوس شروع می شود، و هنگامی که علائم آن آشکار می شود، برای ذخیره داده ها خیلی دیر است: تا آن زمان، بدافزار هر چیزی را که به آن رسیده است رمزگذاری کرده است. گاهی اوقات کاربر ممکن است متوجه شود که چگونه پسوند فایل ها در یک پوشه باز تغییر کرده است.

ظاهر نامعقول یک پسوند جدید و گاهی اوقات یک پسوند دوم در پرونده ها که پس از باز شدن آنها متوقف می شود، صد در صد نشان دهنده عواقب یک حمله باج افزار است. به هر حال، با پسوندی که اشیاء آسیب دیده دریافت می کنند، معمولاً می توان بدافزار را شناسایی کرد.

نمونه ای از آنچه پسوند فایل های رمزگذاری شده می تواند باشد: . xtbl، .kraken، .cesar، .da_vinci_code، [ایمیل محافظت شده] _com، .crypted000007، .no_more_ransom، .decoder GlobeImposter v2، .ukrain، .rn، و غیره.

گزینه های زیادی وجود دارد، و گزینه های جدید فردا ظاهر می شوند، بنابراین فهرست کردن همه چیز منطقی نیست. برای تعیین نوع عفونت کافی است چندین افزونه را به موتور جستجو وارد کنید.

علائم دیگری که به طور غیر مستقیم شروع رمزگذاری را نشان می دهد:

- ظاهر شدن بر روی صفحه نمایش برای کسری از ثانیه خط فرمان ویندوز. در اغلب موارد، هنگام نصب به روز رسانی سیستم و برنامه، این یک پدیده طبیعی است، اما بهتر است آن را بدون مراقبت رها نکنید.

- UAC از شما می خواهد که برنامه ای را اجرا کنید که قصد باز کردن آن را نداشتید.

- راه اندازی مجدد ناگهانی رایانه و به دنبال آن تقلید از عملکرد ابزار بررسی دیسک سیستم (تغییرهای دیگر ممکن است). در طول "تأیید" فرآیند رمزگذاری انجام می شود.

پس از اتمام موفقیت آمیز عملیات مخرب، پیامی با درخواست باج و تهدیدهای مختلف روی صفحه ظاهر می شود.

باج افزار بخش قابل توجهی از فایل های کاربر را رمزگذاری می کند: عکس ها، موسیقی، فیلم ها، اسناد متنی، بایگانی ها، ایمیل ها، پایگاه های داده، فایل های دارای پسوند برنامه و غیره. اما آنها اشیاء سیستم عامل را لمس نمی کنند، زیرا مهاجمان برای متوقف کردن کامپیوتر آلوده نیازی ندارند. کار کردن برخی از ویروس ها جایگزین سوابق بوت دیسک ها و پارتیشن ها می شوند.

پس از رمزگذاری، تمام کپی های سایه و نقاط بازیابی معمولاً از سیستم حذف می شوند.

چگونه کامپیوتر را از باج افزار نجات دهیم

حذف یک برنامه مخرب از یک سیستم آلوده آسان است - تقریباً همه آنتی ویروس ها می توانند به راحتی با اکثر آنها کنار بیایند. ولی! ساده لوحانه است که باور کنیم خلاص شدن از شر مقصر مشکل را حل می کند: شما ویروس را حذف می کنید یا نه، و فایل ها همچنان رمزگذاری شده باقی می مانند. علاوه بر این، در برخی موارد، در صورت امکان، رمزگشایی بعدی آنها را پیچیده می کند.

ترتیب صحیح اقدامات هنگام شروع رمزگذاری

- به محض اینکه متوجه علائم رمزگذاری شدید، با فشار دادن و نگه داشتن دکمه فوراً رایانه را خاموش کنید3-4 ثانیه برق دهید. با این کار حداقل برخی از فایل ها ذخیره می شود.

- یک دیسک بوت یا فلش درایو با یک برنامه آنتی ویروس در رایانه دیگری ایجاد کنید. مثلا، , , و غیره.

- دستگاه آلوده را از این دیسک بوت کنید و سیستم را اسکن کنید. ویروس های یافت شده را حذف کنید و آنها را در قرنطینه ذخیره کنید (در صورتی که برای رمزگشایی مورد نیاز باشند). فقط بعد از آن شما می توانید کامپیوتر خود را از دیسک سخت خود بوت کنید.

- سعی کنید با استفاده از ابزارهای سیستم یا ابزارهای شخص ثالث، فایل های رمزگذاری شده را از نسخه های سایه بازیابی کنید.

اگر فایل ها قبلاً رمزگذاری شده اند چه باید کرد

- امیدت رو از دست نده وب سایت های توسعه دهندگان محصولات ضد ویروس حاوی ابزارهای رایگان رمزگشایی برای انواع مختلف بدافزار هستند. به طور خاص، آب و برق از و .

- پس از تعیین نوع رمزگذار، ابزار مناسب را دانلود کنید. حتما انجام دهید کپی ها فایل های آسیب دیدهو سعی کنید آنها را رمزگشایی کنید. در صورت موفقیت، بقیه را رمزگشایی کنید.

اگر فایل ها رمزگشایی نشده باشند

اگر هیچ ابزاری کمک نکرده است، احتمالاً از ویروسی رنج بردهاید که هنوز درمانی برای آن وجود ندارد.

در این صورت چه کاری می توان انجام داد:

- اگر از یک محصول آنتی ویروس پولی استفاده می کنید، با خدمات پشتیبانی آن تماس بگیرید. چندین نسخه از فایل های آسیب دیده را به آزمایشگاه ارسال کنید و منتظر پاسخ باشید. اگر امکان فنی وجود داشته باشد به شما کمک خواهند کرد.

- اگر معلوم شد که فایلها به طرز ناامیدکنندهای خراب شدهاند، اما برای شما ارزش زیادی دارند، فقط میتوانید امیدوار باشید و صبر کنید که روزی راهحلی برای نجات پیدا کنید. بهترین کاری که می توانید انجام دهید این است که سیستم و فایل ها را همانطور که هستند رها کنید، یعنی به طور کامل خاموش شوید و از هارد دیسک استفاده نکنید. حذف فایل های بدافزار، نصب مجدد سیستم عامل و حتی به روز رسانی آن می تواند شما را از این امر محروم کند و این شانس، از آنجایی که هنگام تولید کلیدهای رمزگذاری-رمزگشایی، اغلب از شناسه های سیستم منحصر به فرد و کپی های ویروس استفاده می شود.

پرداخت باج یک گزینه نیست، زیرا احتمال دریافت کلید نزدیک به صفر است. و نیازی به تامین مالی یک تجارت مجرمانه نیست.

چگونه از خود در برابر این نوع بدافزار محافظت کنید

من دوست ندارم توصیه هایی را که هر یک از خوانندگان صدها بار شنیده اند را تکرار کنم. بله، نصب یک آنتی ویروس خوب، کلیک نکردن روی لینک های مشکوک و بلابله مهم است. با این حال، همانطور که زندگی نشان داده است، امروز یک قرص جادویی که تضمینی 100٪ از امنیت را به شما بدهد، وجود ندارد.

تنها روش موثر محافظت در برابر باج افزار از این نوع است فایل پشتیبانی اطلاعاتبه رسانه های فیزیکی دیگر، از جمله خدمات ابری. پشتیبان گیری، پشتیبان گیری، پشتیبان گیری ...

بیشتر در سایت:

هیچ شانسی برای نجات: ویروس باج افزار چیست و چگونه با آن مقابله کنیمبه روز رسانی: 1 سپتامبر 2018 توسط: جانی یادگاری

اخیراً فعالیت نسل جدیدی از برنامه های رایانه ای مخرب افزایش یافته است. آنها مدتها پیش ظاهر شدند (6 - 8 سال پیش)، اما سرعت اجرای آنها در حال حاضر به حداکثر رسیده است. ممکن است به طور فزاینده ای با این واقعیت روبرو شوید که ویروس فایل های رمزگذاری شده دارد.

از قبل مشخص شده است که اینها فقط بدافزارهای بدوی نیستند، به عنوان مثال، (باعث ایجاد صفحه آبی)، بلکه برنامه های جدی با هدف آسیب رساندن، به عنوان یک قاعده، به داده های حسابداری هستند. آنها همه فایلهای موجود را که در دسترس هستند، از جمله دادههای حسابداری 1C، docx، xlsx، jpg، doc، xls، pdf، zip رمزگذاری میکنند.

خطر ویژه ویروس های مورد بحث

این در این واقعیت نهفته است که در این مورد از یک کلید RSA استفاده می شود که به یک رایانه کاربر خاص گره خورده است، به همین دلیل است که رمزگشای جهانی ( رمزگشا) غایب است. ویروس های فعال شده در یکی از رایانه ها ممکن است در دیگری کار نکنند.

خطر همچنین این است که بیش از یک سال است که سازندگان (سازندههای) آماده در اینترنت قرار گرفتهاند که حتی به کول هکرها (افرادی که خود را هکر میدانند، اما برنامهنویسی نمیخوانند) اجازه میدهند چنین ویروسی را توسعه دهند.

اکنون تغییرات قدرتمندتری ظاهر شده است.

روش معرفی این برنامه های مخرب

این ویروس معمولاً به طور هدفمند به بخش حسابداری شرکت ارسال می شود. ابتدا ایمیلهای بخشهای پرسنل، بخشهای حسابداری از پایگاههای اطلاعاتی مانند hh.ru جمعآوری میشوند. بعد، نامه ها ارسال می شود. آنها اغلب حاوی درخواستی در مورد پذیرش در یک موقعیت خاص هستند. به چنین نامه ای با رزومه ای که در داخل آن یک سند واقعی با یک شی OLE کاشته شده (فایل پی دی اف با ویروس) وجود دارد.

در شرایطی که کارکنان حسابداری بلافاصله این سند را راه اندازی کردند، موارد زیر پس از راه اندازی مجدد اتفاق افتاد: ویروس فایل ها را تغییر نام داد و رمزگذاری کرد و سپس خود تخریب شد.

این نوع نامه، به عنوان یک قاعده، به اندازه کافی از یک صندوق پستی غیر هرزنامه نوشته و ارسال می شود (نام با امضا مطابقت دارد). جای خالی همیشه بر اساس فعالیت اصلی شرکت درخواست می شود، به همین دلیل است که شک و شبهه ایجاد نمی شود.

نه "Kaspersky" (برنامه ضد ویروس) دارای مجوز و نه "Virus Total" (یک سرویس آنلاین برای بررسی پیوست ها برای ویروس ها) نمی توانند رایانه را در این مورد ایمن کنند. گاهی اوقات، برخی از برنامه های آنتی ویروس، هنگام اسکن، نشان می دهند که پیوست حاوی Gen:Variant.Zusy.71505 است.

چگونه از ابتلا به این ویروس جلوگیری کنیم؟

هر فایل دریافتی باید بررسی شود. توجه ویژه ای به اسناد Word می شود که pdf تعبیه شده اند.

انواع حروف "آلوده".

تعداد آنها به اندازه کافی وجود دارد. رایج ترین گزینه ها برای نحوه فایل های رمزگذاری شده ویروس در زیر ارائه شده است. در تمام موارد، مدارک زیر از طریق ایمیل ارسال می شود:

- اطلاعیه در مورد شروع روند رسیدگی به دعوی اقامه شده علیه یک شرکت خاص (در نامه پیشنهاد می شود با کلیک بر روی لینک ارائه شده، داده ها را بررسی کنید).

- نامه دادگاه عالی داوری فدراسیون روسیه در مورد وصول بدهی.

- پیامی از Sberbank در مورد افزایش بدهی موجود.

- اطلاعیه رفع تخلفات رانندگی.

- نامه ای از آژانس مجموعه که حداکثر پرداخت معوق ممکن را نشان می دهد.

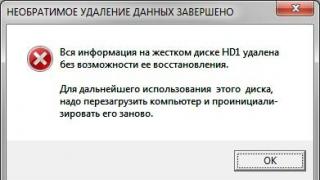

اطلاعیه رمزگذاری فایل

پس از آلوده شدن، در پوشه ریشه درایو C ظاهر می شود. گاهی اوقات فایل هایی مانند WHAT_DO.txt، CONTACT.txt در همه فهرست های دارای متن آسیب دیده قرار می گیرند. در آنجا کاربر از رمزگذاری فایل های خود مطلع می شود که از طریق الگوریتم های قابل اعتماد مقاوم در برابر رمزنگاری انجام می شود. و همچنین در مورد عدم مصلحت استفاده از ابزارهای شخص ثالث هشدار داده می شود ، زیرا این می تواند منجر به آسیب دائمی به پرونده ها شود که به نوبه خود رمزگشایی آنها را بعداً غیرممکن می کند.

این اخطار توصیه می کند که رایانه خود را در همان حالت رها کنید. زمان ذخیره سازی کلید ارائه شده را نشان می دهد (معمولاً 2 روز). تاریخ دقیق مشخص شده است و پس از آن به هر نوع درخواست تجدیدنظر توجهی نمی شود.

در پایان یک ایمیل ارائه شده است. همچنین می گوید که کاربر باید شناسه خود را ارائه دهد و هر یک از اقدامات زیر می تواند منجر به از بین رفتن کلید شود، یعنی:

چگونه فایل های رمزگذاری شده توسط ویروس را رمزگشایی کنیم؟

این نوع رمزگذاری بسیار قدرتمند است: به فایل پسوندی مانند کامل، بینظیر و غیره داده میشود. هک کردن آن به سادگی غیرممکن است، اما میتوانید سعی کنید cryptanalytics را به هم متصل کنید و یک حفره پیدا کنید (در برخی شرایط، دکتر وب به شما کمک میکند. ).

راه دیگری برای بازیابی فایل های رمزگذاری شده توسط ویروس وجود دارد، اما برای همه ویروس ها مناسب نیست، علاوه بر این، باید exe اصلی را به همراه این بدافزار استخراج کنید، که پس از خود تخریبی انجام آن آسان نیست.

درخواست ویروس در مورد معرفی یک کد ویژه یک بررسی ناچیز است، زیرا فایل در حال حاضر دارای رمزگشا است (به اصطلاح، به کد مهاجمان نیازی نخواهد بود). ماهیت این روش این است که دستورات خالی را به ویروس نفوذ کرده وارد کنید (در همان جایی که کد وارد شده مقایسه می شود). در نتیجه، برنامه مخرب خود شروع به رمزگشایی فایل ها می کند و در نتیجه آنها را به طور کامل بازیابی می کند.

هر ویروس جداگانه عملکرد رمزگذاری خاص خود را دارد، به این معنی که یک فایل اجرایی شخص ثالث (فایل exe) را نمی توان رمزگشایی کرد، یا می توانید عملکرد فوق را انتخاب کنید، که برای آن باید تمام اقدامات را در WinAPI انجام دهید.

فایل ها: چه باید کرد؟

برای انجام فرآیند رمزگشایی، شما نیاز دارید:

چگونه از دست رفتن داده ها به دلیل بدافزار مورد نظر جلوگیری کنیم؟

شایان ذکر است که در شرایطی که یک ویروس فایل های رمزگذاری شده را دارد، رمزگشایی آنها زمان می برد. یک نکته مهم این است که یک باگ در بدافزار ذکر شده وجود دارد که به شما امکان می دهد در صورت قطع سریع برق رایانه (دوشاخه را از پریز خارج کنید، محافظ برق را خاموش کنید، باتری را خارج کنید، برخی از فایل ها را ذخیره کنید. مورد لپ تاپ)، به محض ظاهر شدن تعداد زیادی فایل با پسوند مشخص شده قبلی.

یک بار دیگر، باید تأکید کرد که نکته اصلی این است که به طور مداوم پشتیبان تهیه کنید، اما نه در پوشه دیگری، نه رسانه های قابل جابجایی وارد شده در رایانه، زیرا این تغییر ویروس به این مکان ها می رسد. ارزش آن را دارد که نسخه های پشتیبان را روی رایانه دیگری، روی هارد دیسکی که به طور دائم به رایانه متصل نیست و در فضای ابری ذخیره کنید.

شما باید به تمام اسنادی که از طرف افراد ناشناس به ایمیل ارسال می شود (به صورت رزومه، فاکتور، تصمیم دادگاه عالی داوری فدراسیون روسیه یا مالیات و غیره) مشکوک باشید. شما نیازی به اجرای آنها بر روی رایانه خود ندارید (برای این منظور، می توانید نت بوکی را انتخاب کنید که حاوی داده های مهم نباشد).

برنامه مخرب * [ایمیل محافظت شده]: راه های حذف

در شرایطی که ویروس فوق فایلهای cbf، doc، jpg و غیره را رمزگذاری میکند، تنها سه سناریو برای توسعه رویداد وجود دارد:

- ساده ترین راه برای خلاص شدن از شر آن، حذف همه فایل های آلوده است (این قابل قبول است، مگر اینکه داده ها اهمیت خاصی داشته باشند).

- به آزمایشگاه یک برنامه آنتی ویروس بروید، به عنوان مثال، Dr. وب مطمئن شوید که چندین فایل آلوده را به همراه کلید رمزگشایی که در رایانه به نام KEY.PRIVATE قرار دارد برای توسعه دهندگان ارسال کنید.

- پرهزینه ترین راه این شامل پرداخت مبلغی است که هکرها برای رمزگشایی فایل های آلوده درخواست می کنند. به عنوان یک قاعده، هزینه این سرویس در محدوده 200 - 500 دلار آمریکا است. این در شرایطی قابل قبول است که یک ویروس فایلهای یک شرکت بزرگ را رمزگذاری کرده است که روزانه جریان اطلاعات قابل توجهی در آن رخ میدهد و این برنامه مخرب میتواند در عرض چند ثانیه صدمات زیادی را به همراه داشته باشد. در این راستا پرداخت سریع ترین گزینه برای بازیابی فایل های آلوده است.

گاهی اوقات یک گزینه اضافی موثر است. در صورتی که ویروس فایل ها را رمزگذاری کند ( [ایمیل محافظت شده] _com یا بدافزار دیگر) ممکن است چند روز پیش کمک کند.

برنامه رمزگشایی RectorDecryptor

اگر ویروسی فایل های jpg، doc، cbf و غیره را رمزگذاری کرده باشد، یک برنامه خاص می تواند کمک کند. برای این کار ابتدا باید به startup رفته و همه چیز را غیر از آنتی ویروس غیرفعال کنید. در مرحله بعد، باید کامپیوتر خود را مجددا راه اندازی کنید. همه فایل ها را مشاهده کنید، موارد مشکوک را برجسته کنید. فیلدی به نام "Command" مکان یک فایل خاص را نشان می دهد (به برنامه هایی که امضا ندارند توجه شود: سازنده - بدون داده).

تمام فایل های مشکوک باید حذف شوند، پس از آن باید کش های مرورگر، پوشه های موقت را تمیز کنید (CCleaner برای این کار مناسب است).

برای شروع رمزگشایی باید برنامه فوق را دانلود کنید. سپس آن را اجرا کنید و روی دکمه "شروع اسکن" کلیک کنید و فایل های اصلاح شده و پسوند آنها را مشخص کنید. در نسخه های مدرن این برنامه، فقط می توانید خود فایل آلوده را مشخص کرده و بر روی دکمه "Open" کلیک کنید. پس از آن، فایل ها رمزگشایی خواهند شد.

پس از آن، ابزار به طور خودکار تمام داده های رایانه، از جمله فایل های واقع در درایو شبکه پیوست شده را بررسی می کند و آنها را رمزگشایی می کند. این فرآیند بازیابی ممکن است چندین ساعت طول بکشد (بسته به میزان کار و سرعت رایانه شما).

در نتیجه، تمام فایل های خراب در همان فهرستی که در ابتدا در آن قرار داشتند رمزگشایی می شوند. در پایان، تنها چیزی که باقی میماند این است که تمام فایلهای موجود با پسوند مشکوک را حذف کنید، که برای آن میتوانید با کلیک بر روی دکمه «تغییر تنظیمات اسکن» ابتدا کادر «حذف فایلهای رمزگذاریشده پس از رمزگشایی موفق» را علامت بزنید. با این حال، بهتر است آن را نصب نکنید، زیرا در صورت رمزگشایی ناموفق فایل ها، ممکن است حذف شوند و متعاقباً باید ابتدا آنها را بازیابی کنید.

بنابراین، اگر ویروسی فایلهای doc، cbf، jpg و غیره را رمزگذاری کرده است، نباید برای پرداخت کد عجله کنید. شاید او به آن نیاز نداشته باشد.

تفاوت های ظریف در حذف فایل های رمزگذاری شده

هنگامی که سعی می کنید همه فایل های خراب را از طریق یک جستجوی استاندارد حذف کنید و سپس حذف کنید، ممکن است رایانه شما یخ کند و کند شود. در این راستا، برای این روش، ارزش استفاده از یک خاص را دارد. پس از شروع آن، باید موارد زیر را وارد کنید: del "<диск>:\*.<расширение зараженного файла>»/f/s.

حتما فایل هایی مانند "Read-me.txt" را حذف کنید، که باید در همان خط فرمان مشخص کنید: del "<диск>:\*.<имя файла>»/f/s.

بنابراین، می توان اشاره کرد که اگر ویروس فایل ها را تغییر نام داد و رمزگذاری کرد، پس نباید بلافاصله برای خرید کلید از مزاحمان پول خرج کنید، ابتدا باید سعی کنید خودتان مشکل را کشف کنید. بهتر است برای خرید یک برنامه ویژه رمزگشایی فایل های آسیب دیده سرمایه گذاری کنید.

در نهایت، شایان ذکر است که این مقاله به این سوال پرداخته است که چگونه فایل های رمزگذاری شده توسط ویروس را رمزگشایی کنیم.