پیش درآمد

در حال حاضر وای فای تقریباً در هر آپارتمان در دسترس است. رشته های نامرئی کانال های بی سیم، کلان شهرها و روستاها، خانه ها و ویلاها، گاراژها و دفاتر را درگیر کرده است. علیرغم امنیت ظاهری ("چطور، رمز عبور گذاشتم؟!") کارگران باهوش بخش تاریک فناوری اطلاعات به نوعی تمام این حفاظت های شما را دور می زنند و با گستاخی به اموال بی سیم خصوصی شما نفوذ می کنند و در آنجا احساس راحتی می کنند. در عین حال، برای بسیاری از کاربران عادی، این فناوری همچنان یک رمز و راز باقی می ماند و از نسلی به نسل دیگر هکرها منتقل می شود. در وسعت شبکه، می توانید ده ها مقاله پراکنده و صدها دستورالعمل در مورد نحوه هک وای فای بیابید، از مبتلایان دعوت می شود فیلم آموزشی را با انتخاب رمز عبور qwerty123 تماشا کنند، اما من هنوز این کار را نکرده ام. با یک راهنمای تمام عیار که "از و به" نامیده می شود در این موضوع ملاقات کرد. این دقیقاً همان کاری است که من تصمیم گرفتم انجام دهم.

فصل 1

بیایید ببینیم چرا شهروندان محترم (و نه چندان) سعی در هک کردن وای فای همسایگان دارند؟ بنابراین، چندین دلیل برای این می تواند وجود داشته باشد:

- اینترنت رایگان. بله، بله، هزاران دانش آموز در عصر ارتباطات فیدو و مودم پانزده سال پیش، موتورهای جستجوی ناموفقی را برای یافتن همان «شعلهکننده اینترنتی» جادویی جستجو کردند و هزاران تن از تروجانها و دیگر ارواح شیطانی را در رایانههای شخصی خود دانلود کردند. دسترسی رایگان به وب رویای نهایی یک نسل کامل بود. اکنون وضعیت به طور قابل توجهی تغییر کرده است ، تعرفه های نامحدود ارزان تقریباً در همه جا موجود است ، اما داشتن یک کانال یدکی در یک رزرو 24 ساعته در صورتی که ارائه دهنده شما ناگهان باله ها را به هم بچسباند به کسی آسیب نمی رساند. علاوه بر این، اغلب موقعیتهایی مانند «نگاه کن، او کانالی وسیعتر از من دارد» وجود دارد، که به نظر میرسد به مفید بودن اتفاقی که در حال رخ دادن است اشاره میکند.

- مسافران (و به ویژه ملوانان). وقتی وای فای در هتل ساعتی 5 یورو قیمت دارد و ارتباط با سرزمین مادری به طور مداوم و ترجیحاً در اتاق و به صورت رایگان مورد نیاز است، ارزش عملی وای فای خراب را بیش از هر زمان دیگری احساس می کنید. فکر نمی کنم نیاز به نظرات زیادی داشته باشد.

- پنهان کردن ترافیک قربانی و متعاقب آن هک کردن حسابهای ایمیل، شبکههای اجتماعی، asec و سایر هولیگانیسم. با داشتن رمز عبور Wi-Fi، میتوانیم تمام ترافیک ارسال شده از طریق هوا، از جمله جلسات احراز هویت در سایتهای مختلف، کوکیها و موارد دیگر را رمزگشایی کنیم.

- جاسوسی صنعتی. در حال حاضر، وای فای اداری، که به سرعت توسط یک مدیر کج دست راهاندازی میشود، برای یک فرد باهوش فقط درب ورودی شبکه LAN سازمان است، و در آنجا میتوانید چیزهای بسیار جالبی را بیابید، از بوییدن نامههای ابتدایی و asec تا مخفی. اسناد در پوشه های مشترک و روگرفت فایل.

- پنتستینگ (از انگلیسی penetration testing - penetration testing). Pentesters در اصل همان هکرها هستند (و اغلب هم هستند)، اما طبق دستور و با رضایت مالک شبکه عمل می کنند. وظایف آنها شامل بررسی امنیت شبکه و مقاومت در برابر نفوذ از خارج (یا اختلال در کار آن از داخل) است. با توجه به هزینه چنین خدماتی، بعید است که همسایه شما چنین متخصصی را استخدام کند (مگر اینکه او یک الیگارشی باشد)، اما در میان صاحبان مشاغل بزرگ و متوسط که از امنیت فناوری اطلاعات گیج شده اند. ساختار شرکت های آنها، تقاضا برای چنین خدماتی بسیار زیاد است.

پس از نگاهی گذرا به کل فهرست دلایل و سنجیدن همه جوانب مثبت و منفی، می توانید با خیال راحت ادامه دهید ... نه، نه به بخش عملی و نه به روش های آب، بلکه ابتدا به آماده سازی تئوری.

فصل 2. WEP، WPA، HMAC، PBKDF2 و بسیاری از کلمات ترسناک دیگر

در طلوع توسعه دسترسی بی سیم، در سال 1997، دانشمندان بریتانیایی به نوعی بیش از حد با مسائل امنیتی خود را خسته نکردند، و ساده لوحانه معتقد بودند که رمزگذاری 40 بیتی WEP با یک کلید استاتیک بیش از حد کافی است، LOL. اما هکرهای مخرب همراه با ریاضیدانان با استعداد (هموطن ما آندری پیشکین نیز در میان آنها مورد توجه قرار گرفت، که بسیار خوب است) به سرعت متوجه شدند که چه اتفاقی در حال رخ دادن است و شبکه هایی که حتی با یک کلید طولانی WEP به اندازه 104 بیت محافظت می شوند، به زودی شروع به معادل سازی کردند. برای باز کردن آنها به دلایلی. . با این حال، با توسعه سواد رایانه ای در میان جمعیت عمومی، اکنون یافتن یک شبکه WEP تقریباً دشوارتر از شبکه باز شده است، بنابراین ما بر روی رایج تر (یعنی همه جا حاضر) WPA/WPA2 تمرکز خواهیم کرد.

تصور غلط اصلی طبقه کارگر این است که "من از WPA2 استفاده می کنم، نمی توان آن را هک کرد". در زندگی همه چیز کاملا متفاوت است. واقعیت این است که روش احراز هویت (این کلمه وحشتناک به معنای بررسی اینکه کلاینت "مال شما" است) یک کلاینت شبکه بی سیم در هر دو WPA و WPA2 به دو زیرگونه بزرگ تقسیم می شود - برای استفاده شخصی ساده شده (WPA-PSK، PreShared Key). ، یعنی مجوز رمز عبور) و تمام عیار برای شبکه های بی سیم شرکت ها (WPA-Enterprise یا WPA-EAP). گزینه دوم شامل استفاده از یک سرور مجوز ویژه (اغلب RADIUS است) و به اعتبار توسعه دهندگان، مشکلات امنیتی آشکاری ندارد. چه چیزی در مورد نسخه ساده شده "شخصی" نمی توان گفت. از این گذشته ، رمز عبور تعیین شده توسط کاربر معمولاً ثابت است (آخرین باری را که رمز عبور را در وای فای خود تغییر داده اید و در هوا منتقل می شود ، البته به شکل تحریف شده ، معمولاً ثابت است ، به این معنی که نه تنها می توان آن را شنید. البته، توسعه دهندگان WPA تجربه تلخ پیاده سازی WEP را در نظر گرفتند و رویه مجوز را با الگوریتم های دینامیکی مختلف پر کردند که مانع از خواندن سریع رمز عبور توسط یک هکر معمولی می شود. به ویژه. ، البته این خود رمز عبور نیست که از طریق هوا از یک لپ تاپ (یا هر چیزی که دارید) به نقطه دسترسی و برخی آشفتگی های دیجیتالی منتقل می شود (هکرها و هواداران این فرآیند را "دست دادن"، از دست دادن انگلیسی - " دست دادن»)، با جویدن یک عدد تصادفی طولانی، رمز عبور و نام شبکه (ESSID) با استفاده از یک جفت الگوریتم تکراری پیچیده محاسباتی PBKDF2 و HMAC (به ویژه PBKDF2 متمایز شد، که شامل انجام متوالی چهار هزار تبدیل هش روی رمز عبور + ترکیب ESSID). هدف اصلی توسعه دهندگان WPA این بود که زندگی کول هکرها را تا حد ممکن پیچیده کنند و امکان حدس زدن سریع رمز عبور را با نیروی بی رحمانه حذف کنند، زیرا برای این کار لازم است پیچیدگی PBKDF2 / HMAC برای هر گزینه رمز عبور محاسبه شود که با توجه به پیچیدگی محاسباتی این الگوریتمها و تعداد ترکیبهای ممکن از کاراکترها در رمز عبور (و آنها، به عنوان مثال. نویسه، رمز WPA می تواند از 8 تا 63 باشد) دقیقا تا انفجار بزرگ بعدی یا حتی بیشتر باقی خواهد ماند. با این حال، با در نظر گرفتن علاقه کاربران بی تجربه به رمزهای عبور مانند "12345678"، در مورد WPA-PSK (و از این رو با WPA2-PSK، به بالا مراجعه کنید)، حمله به اصطلاح فرهنگ لغت کاملاً ممکن است، که شامل شمارش می شود. از پیش آماده شده است که اغلب با چندین میلیارد رمز عبور مواجه می شود، و اگر ناگهان پیچیدگی PBKDF2/HMAC با یکی از آنها دقیقاً همان پاسخی را می دهد که در دست دادن رهگیری شده - یکنوع بازی شبیه لوتو! رمز عبور را داریم

تمام متان های بالا قابل خواندن نبود، مهمترین چیز در جمله بعدی نوشته خواهد شد. برای شکستن موفقیت آمیز WPA / WPA2-PSK، باید یک رکورد با کیفیت بالا از روند تبادل کلید بین مشتری و نقطه دسترسی ("handshake") بگیرید، نام دقیق شبکه (ESSID) را بدانید و از یک حمله فرهنگ لغت استفاده کنید. مگر اینکه بخواهیم پیر شویم قبل از اینکه همه ترکیبات رمزهای عبور که با "a" شروع می شوند را بشماریم. این مراحل در فصول بعدی مورد بحث قرار خواهند گرفت.

فصل 3. از تئوری تا عمل.

خوب، با جمع آوری مقدار مناسبی از دانش نظری، بیایید به تمرینات عملی برویم. برای انجام این کار، ابتدا مشخص می کنیم که چه چیزی از سخت افزار نیاز داریم و چه نرم افزاری باید در این سخت افزار بارگذاری شود.

حتی مردهترین نتبوکها برای رهگیری دست دادن مناسب هستند. تنها چیزی که از او نیاز است یک پورت USB رایگان برای اتصال آداپتور Wi-Fi "صحیح" است (البته می توانید آن را با آداپتور داخلی بگیرید ، اما این فقط در صورتی است که به همسایه خوابگاه خود حمله کنید ، زیرا سیگنال ضعیف آداپتور داخلی و آنتن نامفهوم آن بعید است که بتواند حداقل یک دیوار بتنی معمولی را بشکند، به غیر از چند صد متری قربانی که تحمل آن برای نسوختن بسیار مطلوب است. مزیت بسیار خوب یک نت بوک می تواند وزن کم آن (اگر مجبور به کار در جاده باشید) و توانایی کارکرد طولانی مدت با باتری است. حدس زدن رمز عبور برای قدرت محاسباتی یک نت بوک (و شارژ کامل) لپ تاپ -fledged) دیگر کافی نخواهد بود، اما کمی بعد در مورد آن صحبت خواهیم کرد، اکنون باید روی دست دادن و روش های گرفتن آن تمرکز کنیم.

کمی بالاتر، به آداپتور Wi-Fi "صحیح" اشاره کردم. چرا او اینقدر "درست" است؟ اول از همه، باید یک آنتن خارجی با بهره حداقل 3 dBi، ترجیحاً 5-7 dBi داشته باشد، که از طریق یک کانکتور متصل شده باشد (این امکان را می دهد تا در صورت لزوم، یک آنتن جهت دار خارجی را به جای یک پین معمولی وصل کنید و در نتیجه فاصله کشنده تا قربانی را به میزان قابل توجهی افزایش دهید، آداپتور برق سیگنال خروجی باید حداقل 500 مگاوات (یا 27 دسیبلمتر که همان است) باشد. همچنین ارزش تعقیب بیش از حد قدرت آداپتور را ندارد، زیرا موفقیت در رهگیری یک دست دادن نه تنها به این بستگی دارد که چقدر بلند فریاد می زنیم، بلکه به این بستگی دارد که چقدر پاسخ قربانی را بشنویم، و این معمولاً یک لپ تاپ معمولی است. (یا حتی بدتر از آن، یک گوشی هوشمند) با تمام کاستی های وای فای داخلی آن.

در میان نگهبانهای تمام نسلها، "درست"ترین آداپتورهای شرکت تایوانی ALPHA Network، به عنوان مثال AWUS036H یا مشابه هستند. علاوه بر آلفا، محصولات TP-LINK، به عنوان مثال، TL-WN7200ND، کاملاً کاربردی هستند، اگرچه قیمت آن نصف آلفا است، و هزاران مدل از تولید کنندگان دیگر مانند دو قطره آب به یکدیگر شبیه هستند، زیرا وجود دارد. در طبیعت چیپست های Wi-Fi زیادی وجود ندارد و بیشتر.

بنابراین، ما سخت افزار را کشف کردیم، لپ تاپ شارژ شده و آماده بهره برداری است و آداپتور لازم در نزدیکترین فروشگاه کامپیوتر خریداری شد. حالا چند کلمه در مورد نرم افزار.

از لحاظ تاریخی، رایج ترین سیستم عامل در لپ تاپ های ما ویندوز بوده و هنوز هم هست. این مشکل اصلی نگهبان است. واقعیت این است که اکثر آداپتورهای کوشر (یا به جای چیپست های آنها) پیچ درایورهای معمولی ندارند که از عملکردهای حیاتی پشتیبانی می کنند - حالت نظارت و تزریق بسته، که لپ تاپ را به یک قربانی بالقوه تبدیل می کند، اما نه یک شکارچی دست دادن. انصافاً باید توجه داشت که برخی از تراشه ها هنوز توسط برنامه CommView Windows پشتیبانی می شوند که در محافل باریک بسیار محبوب است اما لیست آنها در مقایسه با هزینه خود برنامه (یا پشیمانی شخصی که دانلود کرده است بسیار ضعیف است. نسخه کرک شده)، که بلافاصله تمایل به انجام "این" را در ویندوز کاملاً منع می کند. در عین حال، مدتهاست که راه خروجی اختراع شده است، و بدون لطمه به سلامت لپ تاپ شما - این یک توزیع ویژه BackTrack Linux است که در آن نگهبانان نه تنها تمام درایورهای چیپست Wi-Fi مورد نیاز ما را با دقت بسته بندی می کنند. انواع توابع پیچیده، بلکه مجموعه کامل ابزارهای بسته aircrack-ng (که به زودی به کار خواهند آمد) و بسیاری موارد مفید دیگر.

بنابراین، نسخه فعلی BackTrack 5R1 (از این پس BT5 یا به طور کلی BT را دانلود کنید، زیرا باید بیش از یک بار به این نام برگردیم): http://www.backtrack-linux.org/downloads/

اصلاً نیازی به ثبت نام نیست، ما مدیر پنجره را به سلیقه خود انتخاب می کنیم (WM Flavor - Gnome یا KDE)، معماری لپ تاپ خود (احتمالاً 32 بیتی)، Image - ISO (به هیچ ماشین مجازی نیاز نداریم) و روش بوت - مستقیم (مستقیم) یا از طریق ردیاب تورنت (تورنت). توزیع یک تصویر Live-DVD است، یعنی. دیسک بوت، بنابراین میتوانید آن را به صورت خالی برش دهید و بوت کنید، یا کمی زمان و کالری بیشتری صرف کنید و با استفاده از این ابزار یک درایو فلش USB قابل بوت بسازید: Universal USB Installer (از اینجا دانلود کنید: www.pendrivelinux.com). زیبایی آشکار راه حل دوم این است که می توانید یک پارتیشن Persistent بر روی فلش مموری با قابلیت ذخیره فایل ها ایجاد کنید که در آینده به کارتان خواهد آمد. من روی روند ایجاد یک درایو فلش USB قابل بوت نمی پردازم، فقط می گویم که مطلوب است حجم آن حداقل 4 گیگابایت باشد.

ما درایو فلش USB (دیسک یا هر چیزی که در آنجا پیدا کردید) را در لپ تاپ قرار می دهیم و از آن بوت می کنیم. Voila، ما یک دسکتاپ ترسناک و وحشتناک (و در واقع فوق العاده زیبا) BT5 داریم! (وقتی نام کاربری و رمز عبور از شما خواسته شد، به ترتیب root و toor را وارد کنید. اگر دسکتاپ ظاهر نشد، دستور startx را بدهید. اگر دوباره ظاهر نشد، سرنوشت شما این نیست که در لینوکس کار کنید، دفترچه راهنماها را بکشید).

بک ترک: او را تمام کن!

بنابراین، همه چیز به خوبی بارگذاری شده است، ما شروع به مطالعه آنچه داریم در کجا داریم. ابتدا، بیایید آداپتور Wi-Fi خود را پیدا کنیم، برای این کار یک پنجره خط فرمان (ترمینال یا کنسول، بسته به نوع مدیر پنجره) را باز می کنیم و دستور را می دهیم.

کد:

[ایمیل محافظت شده]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:خاموش/هر حالت:نقطه دسترسی مدیریت شده: غیر مرتبط Tx-Power=14dBm سعی مجدد محدودیت طولانی:7 RTS thr:off قطعه thr:خاموش کلید رمزگذاری:خاموش مدیریت توان:خاموش wlan1 IEEE 802.11bgn ESSID:خاموش/هر حالت: نقطه دسترسی مدیریت شده: غیر مرتبط Tx-Power=20 dBm محدودیت طولانی مدت تلاش مجدد: 7 RTS thr:خاموش قطعه thr:خاموش کلید رمزگذاری: خاموش مدیریت توان: خاموش

عالی است، آداپتور ما بهعنوان wlan1 قابل مشاهده است (wlan0 یک آداپتور داخلی لپتاپ است، میتوانید آن را به طور کامل غیرفعال کنید تا تداخل نداشته باشید). ما wlan1 را از حالت مدیریت به حالت مانیتور منتقل می کنیم:

کد:

[ایمیل محافظت شده]:~# airmon-ng شروع wlan1

و ببینید چه اتفاقی می افتد:

کد:

[ایمیل محافظت شده]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:خاموش/هر حالت:نقطه دسترسی مدیریت شده: غیر مرتبط Tx-Power=14dBm سعی مجدد محدودیت طولانی:7 RTS thr:off قطعه thr:خاموش کلید رمزگذاری:خاموش مدیریت توان:خاموش wlan1 حالت IEEE 802.11bgn: مانیتور Tx-Power=20 dBm محدودیت طولانی امتحان مجدد: 7 RTS thr:خاموش بخش thr: خاموش مدیریت توان: خاموش

خیلی عالی است، اما چرا TX-Power (قدرت انتقال) تنها 20 دسیبل متر است؟ آیا آداپتور 27 dBm داریم؟ بیایید سعی کنیم قدرت را اضافه کنیم (نکته اصلی در اینجا این است که زیاده روی نکنید):

کد:

[ایمیل محافظت شده]:~# iwconfig wlan1 txpower 27 خطای درخواست بی سیم "Set Tx Power" (8B26): تنظیم در دستگاه wlan1 انجام نشد. استدلال نامعتبر

و در اینجا ما با اولین ناامیدی درک می شویم - تنظیم قدرت بیش از 20 دسی بل غیر ممکن است! این توسط قوانین بسیاری از کشورها ممنوع است، اما نه بولیوی! به نظر می رسد که بولیوی با آن ارتباط داشته باشد، اما:

کد:

[ایمیل محافظت شده]:~# iw reg set BO [ایمیل محافظت شده]:~# iwconfig wlan1 txpower 27

... و همه چیز به آرامی پیش می رود، بولیوی به ما کمک زیادی کرده است، به خاطر آن از او تشکر می کنیم.

در این مرحله چه داریم؟ آداپتور Wi-Fi قدرتمند ما در حالت نمایشگر روی حداکثر توان تنظیم شده است و منتظر سفارشات در رابط mon0 است. وقت آن است که به اطراف نگاه کنید و به پخش گوش کنید. خیلی ساده است:

کد:

[ایمیل محافظت شده]:~# airodump-ng mon0

حالا همه نگاه ها به صفحه است!

حلقهای به رنگ قرمز شبکهای با WEP است که این روزها بسیار نادر است

در گوشه سمت چپ بالا میتوانید نحوه اسکن کانالها را ببینید (اگر نیاز به تعمیر کانال دارید، باید با کلید --channel airodump-ng تماس بگیرید.<номера каналов через запятую>، سپس جدولی از شبکه های یافت شده وجود دارد که نشان می دهد (از چپ به راست): BSSID (آدرس MAC شبکه)، سطح دریافت سیگنال در dBm (بستگی به حساسیت گیرنده دارد، در آداپتورهای خوب -80 dBm کاملاً یک مقدار است. سطح نرمال)، تعداد فریم های Beacon دریافت شده (اینها بسته های پخشی هستند که اطلاعات مربوط به شبکه را حمل می کنند)، تعداد بسته های داده دریافتی و نرخ دریافت (بسته ها در ثانیه)، کانالی که نقطه دسترسی در آن پخش می شود، سرعت نقطه دسترسی به مگابیت، نوع احراز هویت (OPN - شبکه باز، WEP، WPA، WPA2)، نوع رمزگذاری، حروف جادویی PSK در مورد WPA / WPA2 (جزئیات در بالا در فصل 2 توضیح داده شده است) و در نهایت ، نام شبکه، یعنی ESSID آن.

درست در زیر جدول اصلی جدولی از ارتباط فعلی مشتریان با رسانه ها وجود دارد. با نگاهی به آینده، متذکر می شوم که این نیز مهم است، زیرا می توان از آن برای تعیین فعالیت و آدرس MAC کلاینت ها برای عدم ارتباط بعدی آنها استفاده کرد.

از تصویر بالا برمی آید که ما چیزی برای گرفتن داریم - نقاط دسترسی و مشتری هایی با سیگنال خوب وجود دارد. باقی مانده است که قربانی را انتخاب کنید (برای اینکه فایل بیش از حد متورم نشود، می توانید بسته ها را فقط از یک نقطه دسترسی با دادن کلید -bssid ضبط کنید.

کد:

[ایمیل محافظت شده]:~# mkdir /mnt [ایمیل محافظت شده]:~# mount /dev/sda1 /mnt [ایمیل محافظت شده]:~# سی دی /mnt

جایی که / dev / sda1 فایل دستگاه درایو فلش خارجی است (در مورد شما، می توانید با حفاری در خروجی فرمان dmesg، مکان برداشتن درایو فلش را پیدا کنید).

به عنوان مثال، اجازه دهید airodump-ng را اجرا کنیم تا بسته ها را فقط از یک شبکه از لیست به فایل testcap.cap بنویسیم:

کد:

[ایمیل محافظت شده]:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

اکنون می توانید یک فنجان قهوه بریزید و روی یک ساندویچ بجوید، منتظر بمانید تا مشتری بعدی بخواهد به نقطه دسترسی متصل شود و دست دادن مورد علاقه را به ما بدهد. به هر حال، پس از دریافت دست دادن، یک پیام هشدار در گوشه سمت راست بالا ظاهر می شود: WPA handshake: A0:21:B7:A0:71:3C. همه چیز، کار انجام شده است، و شما می توانید به فصل بعدی بروید.

وقتی همه ساندویچها خورده میشوند، قهوه دیگر بیرون نمیآید و دست دادن هنوز وجود ندارد، فکر روشنی به ذهن خطور میکند که خوب است مشتری را با دست دادن عجله کنید. برای انجام این کار، بسته aircrack-ng شامل یک ابزار ویژه است که به شما امکان میدهد درخواستهای کلاینتها را برای عدم ارتباط (قطع) از نقطه دسترسی ارسال کنید، پس از آن مشتری میخواهد دوباره متصل شود و این دقیقاً همان چیزی است که ما منتظر آن هستیم. این ابزار کاربردی aireplay-ng نام دارد و باید همزمان با راه اندازی airodump-ng آن را در پنجره ای جداگانه اجرا کنید تا بتوانید نتایج کار خود را همزمان ثبت کنید. ما unassociation را شروع می کنیم:

کد:

[ایمیل محافظت شده]:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

جایی که واضح است که ما در حال انجام 5 جلسه عدم ارتباط مشتری هستیم 00:24:2b:6d:3f:d5 از نقطه دسترسی با BSSID a0:21:b7:a0:71:3c (آدرس مشتری را از جدول تداعی airodump-ng پایین، به هیچ وجه نمی توانید آن را مشخص کنید، سپس جداسازی با یک درخواست پخش انجام می شود، که آنقدر که ما می خواهیم کارآمد نیست).

پس از انجام چنین روشی (و هیچ چیز مانع از تکرار آن یک بار دیگر در صورت لزوم نمی شود)، احتمال دست دادن به طور قابل توجهی افزایش می یابد.

حالا مهمترین چیز هر آنچه در بالا توضیح داده شد فقط برای اهداف آموزشی توضیح داده شده است. و همه اینها به این دلیل است که بسته aircrack-ng شامل یک ابزار فوق العاده مانند besside-ng است که به طور خودکار تمام عملیات فوق را انجام می دهد، خود WEP را هک می کند و WPA handshake را در یک فایل جداگانه ذخیره می کند. اجرای این ابزار ساده است تا شرمنده شود:

کد:

[ایمیل محافظت شده]:~# کنار-ng mon0

و این همه است! با دادن این دستور جادویی، اکنون می توانید فقط بنشینید و نتایج فعالیت شدید او را تماشا کنید و از همه دست دادن های رسیده و رسیدن خوشحال شوید (آنها در پوشه فعلی در فایل wpa.cap ذخیره می شوند و گزارش در پرونده نوشته می شود. فایل besside.log). گذرواژههای شبکههای WEP که توسط besside-ng شکسته شدهاند نیز در گزارش آن یافت میشوند.

خوب، در نتیجه کار عظیم انجام شده، فایل های cap-*. حاوی دست دادن جمع آوری شده و می توانیم با خیال راحت به فصل چهار برویم. اما بیایید همچنان ببینیم که چه چیزی گرفتیم و کیفیت دست دادن ها را ارزیابی کنیم.

با سادهترین تماس aircrack-ng میتوانید به سرعت ارزیابی کنید که آیا در فایل دست دادن وجود دارد یا خیر:

کد:

aircrack-ng<имя файла>

اگر یک دست دادن وجود داشته باشد، aircrack-ng BSSID، ESSID و تعداد دست دادن ها را برای هر شبکه نشان می دهد:

Aircrack-ng دست دادن لینکسیس را می بیند، برادر

با این حال، در بالا ذکر کردم که aircrack-ng فقط می تواند وجود یک دست دادن را ارزیابی کند و این تصادفی نیست. واقعیت این است که aircrack-ng تجزیهکننده EAPOL خوبی ندارد و به راحتی میتواند وجود یک دست دادن را در جایی که وجود ندارد (یا بهطور دقیقتر، وجود دارد، اما کار نمیکند) نشان دهد. بیایید با Wireshark عمیقتر در بستههای EAPOL شیرجه بزنیم (برای خوانندگان تنبل و نه خیلی کنجکاو، میتوانید از وقت گرانبهای خود صرف نظر کنید و مستقیماً به فصل 4 بروید).

فایل *.cap ما را در Wireshark باز کنید و عبارت را تنظیم کنید

کد:

(eapol || wlan.fc.type_subtype == 0x08) && بدشکل نیست

به عنوان فیلتری برای دیدن فقط بسته های مورد علاقه خود در میان انبوه زباله ها.

اینجا هستند، دست دادن

پس ما چه می بینیم؟ اولین بسته در این لیست قاب Beacon است که اطلاعاتی در مورد شبکه بی سیم را حمل می کند. وجود دارد و نشان می دهد که شبکه 'dlink' نامیده می شود. این اتفاق می افتد که فریم Beacon در فایل نیست، پس برای انجام یک حمله، باید ESSID شبکه را به طور قطع بدانیم و با در نظر گرفتن این واقعیت که به حروف کوچک و بزرگ حساس است (بله، 'dlink' ، 'Dlink' و 'DLINK' سه ESSID مختلف هستند!) و، برای مثال، ممکن است در غیرمنتظره ترین مکان ها، مانند انتهای آن، دارای فاصله باشد. در این حالت، تنظیم یک ESSID نادرست برای حمله محکوم به شکست است - رمز عبور حتی اگر در فرهنگ لغت باشد پیدا نمی شود! بنابراین وجود قاب Beacon در فایل handshake یک مزیت آشکار است.

بعدی در فایل بسته های کلیدی EAPOL هستند که خود دست دادن از آنها تشکیل شده است. به طور کلی، یک دست دادن کامل EAPOL باید شامل چهار بسته متوالی باشد، از msg (1/4) تا msg (4/4)، اما در این مورد ما خیلی خوش شانس نبودیم، ما موفق شدیم فقط دو جفت اول را رهگیری کنیم. متشکل از msg (1/4) و msg (2/4). زیبایی این است که در آنها است که تمام اطلاعات مربوط به هش رمز عبور WPA-PSK منتقل می شود و آنها هستند که برای انجام حمله مورد نیاز هستند.

بیایید نگاهی دقیق به اولین جفت msg (1/4) و msg (2/4) (داور شده در کادر قرمز) بیندازیم. در آنها، نقطه دسترسی (ایستگاه) 02:22:B0:02:22:B0 یک بار یک عدد تصادفی را به مشتری (کلاینت) 00:18:DE:00:18:DE در اولین بسته از دست دادن EAPOL ارسال می کند. و SNonce و MIC را که توسط مشتری بر اساس ANonce دریافت شده محاسبه شده است، پس می گیرد. اما به فاصله زمانی بین msg (1/4) و msg (2/4) توجه کنید - تقریباً یک ثانیه کامل است. این مقدار زیاد است و ممکن است بسته های msg (1/4) و msg (2/4) به دست دادن های مختلفی اشاره داشته باشند (که قطعاً حتی اگر در فرهنگ لغت باشد حدس زدن رمز عبور را غیرممکن می کند) ، و نداشتن بسته های کنترل پیام در رهگیری (3/4) و پیام (4/4) غیرممکن است که این را بررسی کنید. بنابراین، اولین دست دادن کیفیت بسیار مشکوکی دارد، اگرچه کاملاً معتبر به نظر می رسد.

خوشبختانه، در این مورد ما یک جفت بسته دیگر msg (1/4) و msg (2/4) داریم که فاصله زمانی بین آنها تنها 50 میلی ثانیه است. این به احتمال زیاد نشان می دهد که آنها متعلق به یک دست دادن هستند، به همین دلیل است که آنها را برای حمله انتخاب می کنیم. قاب Beacon و این بستهها را با کلیک بر روی دکمه سمت راست ماوس و انتخاب علامتگذاری بسته (تغییر) علامتگذاری کنید و با انتخاب آیتم منوی «ذخیره بهعنوان…» در فایل جدیدی ذخیره کنید و فراموش نکنید که بستههای علامتگذاری شده را علامت بزنید:

بیایید پولی را که به سختی به دست آورده ایم نگه داریم!

در پایان فصل، میخواهم یادآوری کنم که هنوز توصیه میشود از دست دادنهای "کامل" برای حمله استفاده کنید، دارای یک قاب Beacon و کل توالی بستههای EAPOL از اول تا چهارم. برای انجام این کار، تجهیزات Wi-Fi شما باید هم نقطه دسترسی و هم مشتری را به خوبی «شنود» کند. متأسفانه، در زندگی واقعی این همیشه امکان پذیر نیست، بنابراین باید مصالحه کنید و سعی کنید دست دادن های نیمه جان را به صورت دستی "احیا" کنید، همانطور که در بالا نشان داده شد.

فصل 4. از دست دادن تا رمز عبور.

یک خواننده با دقت مدتهاست فهمیده است که شکستن WPA، حتی با دست دادن و دست مستقیم مهاجم، شبیه به قرعه کشی است که توسط صاحب نقطه دسترسی سازماندهی شده است، که رمز عبور را تعیین می کند. اکنون، با داشتن یک دست دادن کم و بیش با کیفیت بالا، وظیفه بعدی ما حدس زدن همین رمز عبور است، یعنی. در اصل در قرعه کشی برنده شوید این که هیچ کس نمی تواند نتیجه مطلوب را تضمین کند، بیهوده است، اما آمارهای قطعی نشان می دهد که حداقل 20٪ از شبکه های WPA با موفقیت هک شده اند، پس ناامید نباشید، دست به کار شوید، دوستان! اول از همه، باید یک برنامه آماده کنید فرهنگ لغت. فرهنگ لغت WPA یک فایل متنی ساده است که حاوی یک رمز عبور ممکن در هر خط است. با توجه به الزامات رمز عبور WPA، رمزهای عبور ممکن باید حداقل 8 و بیش از 63 کاراکتر باشد و فقط شامل اعداد، حروف لاتین بزرگ و کوچک و کاراکترهای خاص باشد. [ایمیل محافظت شده]#$% و غیره (به هر حال، چنین الفبای بسیار گسترده در نظر گرفته می شود). و اگر همه چیز با حد پایین طول رمز عبور (حداقل 8 کاراکتر و یک نقطه) روشن باشد، در مورد بالا همه چیز چندان ساده نیست. شکستن پسورد دیکشنری 63 کاراکتری یک تمرین کاملا احمقانه است، بنابراین کاملا منطقی است که حداکثر طول کلمه عبور فرهنگ لغت را به 14 تا 16 کاراکتر محدود کنید. یک دیکشنری با کیفیت بالا (که میزان موفقیت آن 20 درصد ذکر شده است) بیش از 2 گیگابایت وزن دارد و حاوی حدود 250 میلیون رمز عبور ممکن با طول 8-16 کاراکتر در محدوده مشخص شده است. چه چیزی باید در این ترکیب رمزهای عبور احتمالی گنجانده شود؟ اول، بدون ابهام، کل محدوده عددی هشت رقمی، که طبق آمار، تقریباً نیمی از کل رمزهای عبور فاش شده را تشکیل می دهد. از این گذشته، تاریخ های مختلف کاملاً در 8 رقم قرار می گیرند، مثلاً 05121988. یک هشت رقمی کامل دیجیتال دارای 10 ^ 8 = 100 میلیون ترکیب است که به خودی خود بسیار زیاد است. علاوه بر این، فرهنگ لغت رزمی wardriver باید الزاماً شامل کلماتی باشد که اغلب به عنوان رمز عبور استفاده می شود، به عنوان مثال، اینترنت، رمز عبور، qwertyuiop، نام ها و غیره، و همچنین جهش های آنها با پسوندهای پسوند رمز عبور محبوب (تنها رهبر در این زمینه است. البته پسوند 123). آن ها اگر رمز عبور دیانا برای سازگاری با WPA خیلی کوتاه باشد، یک کاربر مدبر در بیشتر موارد آن را روی diana123 قرار میدهد، بنابراین امنیت رمز عبور را (از نظر باتجربهاش) افزایش میدهد. همچنین چندین ده پسوند محبوب وجود دارد. اگر به تنهایی یک فرهنگ لغت بسازید، می توانید کلمات کلیدی فهرست واژه های wpa را در گوگل جستجو کنید و یک فرهنگ لغت آماده دانلود کنید (هدف گیری را فراموش نکنید، زیرا امید به موفقیت بسیار ساده لوحانه است. با تعقیب دست دادن چینی از طریق فرهنگ لغت روسی و بالعکس) یا در اینجا در این تاپیک به دنبال یک مورد مناسب بگردید.

و اینگونه است که می توانید از crunch برای ایجاد ترکیب های مختلف از کلمات اصلی استفاده کنید

با تهیه نوعی فرهنگ لغت (برای وضوح، آن را wordlist.txt می نامیم)، مستقیماً به انتخاب رمز عبور می پردازیم. aircrack-ng را با گزینه های زیر اجرا کنید:

کد:

[ایمیل محافظت شده]:~# aircrack-ng -e

هورا! پسورد دیکشنری در 3 ثانیه پیدا شد! (اگر به همین راحتی بود...)

در تصویر بالا، aircrack-ng رمز عبور (که کلمه دیکشنری بود) را تنها در 3 ثانیه پیدا کرد. او برای این کار 3740 رمز عبور ممکن را با نرخ 1039 رمز در ثانیه مرور کرد. همه چیز خوب خواهد بود، اما در اینجا خواننده حواسش باید خیلی نگران باشد، زیرا قبلاً در مورد فرهنگ لغت 250 میلیون رمز عبور احتمالی صحبت کردیم! محاسبه سریع 250 * 10 ^ 6 تقسیم بر 1039 و ... در حدود 240 هزار ثانیه یعنی 66 ساعت یعنی تقریباً سه روز می شود! این مقدار طول می کشد تا لپ تاپ شما دیکشنری پایه 2 گیگابایتی را محاسبه کند (مگر اینکه خوش شانس باشید و رمز عبور جایی در میانه کار پیدا نشود). چنین بازه های زمانی غول پیکری به دلیل پیچیدگی محاسباتی زیاد الگوریتم های تعبیه شده در روش احراز هویت WPA، با سرعت کم محاسبات دیکته می شوند. در مورد دیکشنری های بزرگ چه می توانیم بگوییم، به عنوان مثال، یک نه رقم کامل دیجیتال در حال حاضر شامل 900 میلیون ترکیب است و برای اطمینان از یافتن رمز عبور (حداقل) به چند هفته محاسبات نیاز دارد.

چنین وضعیت بازنده ای نمی توانست ذهن کنجکاو هکرها را مختل کند و به زودی راهی برای خروج پیدا شد. از پردازندههای گرافیکی برای محاسبات جریانی استفاده میشد. GPU (واحد پردازش گرافیکی) قلب شتاب دهنده سه بعدی شما است، تراشه ای با صدها (یا حتی هزاران) پردازنده جریانی که به شما امکان می دهد عملیات های هش رمز عبور متعدد اما ابتدایی را توزیع کنید و در نتیجه فرآیند brute force را با مرتبه بزرگی سرعت بخشید. . برای اینکه بی اساس نباشم، می گویم که ATI RADEON HD 5870 اورکلاک شده قادر است به سرعت 100000 رمز عبور در ثانیه دست یابد و این یک جهش محسوس (با دو مرتبه بزرگی) در مقایسه با aircrack-ng است. .

Monster ATI RADEON 6990 - 3000 سایه زن، 165000 رمز عبور WPA در ثانیه. چه کسی بزرگتر است؟

البته، چنین اعدادی فقط برای آداپتورهای ATI RADEON رده بالا معمول هستند (NVIDIA با فناوری CUDA خود صراحتاً به دلیل مزیتهای معماری آشکار دومی، از نظر نیروی بیرحمانه WPA بهتر از ATI است). اما شما باید برای همه چیز هزینه کنید، یک آداپتور خوب هزینه خوبی دارد و انرژی زیادی می خورد. علاوه بر این، شما باید به دقت بر اورکلاک و خنک کننده GPU نظارت داشته باشید، نه اینکه تسلیم تحریکات گیمرهای کارگری شوید که آداپتورهای خود را تا زمانی که مصنوعات روی صفحه ظاهر شوند، رانندگی می کنند. از این گذشته ، برای آنها مصنوعات (و در واقع خطاهای سخت افزاری ماشین حساب های GPU به دلیل عملکرد در فرکانس های شدید) فقط زباله های زودگذر روی صفحه هستند و برای ما مملو از رمز عبور از دست رفته هستند.

بهعنوان بخشی از مقاله برای مبتدیان، احتمالاً در مورد راهاندازی ATI SDK و pyrit برای لینوکس نخواهم شد (فقط توجه میکنم که این هنوز همان seka است)، زیرا. این برای یک مقاله جداگانه (که تعداد زیادی از آنها در اینترنت وجود دارد) کافی است و مخاطبان هدف، یعنی صاحبان خوشحال رادئون های برتر، چندان عالی نیستند و می توانند به راحتی مطالب لازم را به تنهایی پیدا کنند.

به طور متناقض، حدس زدن رمز عبور WPA به کمک GPU بهترین گزینه برای ویندوز است. واقعیت این است که درایورهای آداپتورهای ویدئویی نقش مهمی در این فرآیند ایفا میکنند، نسخههای ویندوزی که توسعهدهندگان آن بسیار بیشتر از درایورهای لینوکس و سایر سیستمهای عامل به آن توجه میکنند و این تصادفی نیست، زیرا آنها عمدتاً بر روی نیازهای گیمرها دو برنامه میتوانند رمز عبور WPA را در ویندوز انتخاب کنند - حسابرس امنیتی بیسیم Elcomsoft (یا به سادگی EWSA) و ابزار کنسول hashcat-plus از بسته hashcat by Atom (برای خوشحالی کلی کاربران ویندوز، یک رابط کاربری گرافیکی نیز برای آن وجود دارد. ، اما به زبان ساده، یک رابط پنجره جداگانه). استفاده از این برنامه های خاص را در زیر در نظر خواهیم گرفت و در عین حال ویژگی های کیفی آنها را با هم مقایسه خواهیم کرد و به طور خاص سرعت شمارش هر یک از آنها در شرایط مساوی، یعنی در یک رایانه با همان درایورها و یکی خواهد بود. و همین واژگان

باید با پیدا کردن و نصب آخرین درایورها برای کارت گرافیک خود شروع کنید (یا حداقل مطمئن شوید که آخرین نسخه را قبلاً نصب کرده اید). طرفداران آداپتورهای ویدئویی سبز باید به www.nvidia.com مراجعه کنند، در حالی که آداپتورهای قرمز به روش قدیمی به www.ati.com می روند، جایی که می توانید مدل GPU خود را از لیست انتخاب کنید و درایورهای نسخه ویندوز خود را دانلود کنید. من به روش نصب درایورها توجه زیادی نمی کنم ، احتمالاً قبلاً و بیش از یک بار این کار را انجام داده اید.

EWSA را می توان در وب سایت توسعه دهنده پیدا کرد (و خریداری کرد) - www.elcomsoft.com، فقط توجه داشته باشید که شایعه شده است که نسخه آزمایشی رایگان رمز عبور پیدا شده را نشان نمی دهد (نسخه عادی "آزمایشی" را می توانید در اینجا پیدا کنید، فقط فراموش نکنید که آن را حذف کنید. آن را از رایانه خود پس از امتحان کردن آن) . نصب و پیکربندی EWSA نباید مشکل زیادی ایجاد کند، می توانید بلافاصله زبان روسی را در منو انتخاب کنید، در تنظیمات GPU مطمئن شوید که GPU های شما برای برنامه قابل مشاهده هستند و بررسی شده اند (اگر GPU ها در لیست قابل مشاهده نیستند، شما واضح است که با درایورها مشکل دارید)، و همچنین دیکشنری های خود را در تنظیمات دیکشنری برنامه ریزی کنید.

مهار تمام اسب ها ...

روی "وارد کردن داده -> وارد کردن فایل TCPDUMP" کلیک کنید و فایل *.cap را با دست دادن انتخاب کنید (برنامه آنها را بررسی می کند و پیشنهاد می کند مواردی را که می خواهیم به آنها حمله کنیم علامت گذاری می کند)، پس از آن می توانید با خیال راحت روی "راه اندازی حمله -> فرهنگ لغت" کلیک کنید. حمله”:

EWSA otakue (خوب، چه سرعتی ...)

در این تست EWSA تنها 135000 رمز عبور در ثانیه را نشان داد که البته بر اساس پیکربندی سخت افزاری انتظار داشتم رقم حداقل 350 هزار را ببینم.

بیایید کار EWSA را با رقیب واقعاً رایگان آن - hashcat-plus مقایسه کنیم. مجموعه کامل hashcat-gui (که قبلاً شامل کنسول hashcat-plus میشود) را از وبسایت نویسنده دانلود کنید و بایگانی را در مکانی مناسب باز کنید (بدون نیاز به نصب). بسته به بیتی بودن ویندوز، hashcat-gui32.exe یا hashcat-gui64.exe را اجرا کنید و به اولین سوال پاسخ دهید که از کدام GPU استفاده خواهیم کرد - NVidia (CUDA) یا ATI RADEON (گزینه تنها CPU بدیهی است که برای ما مناسب نیست).

وقتی پنجره اصلی برنامه ظاهر شد، به تب oclHashcat-plus (یا cudaHashcat-plus در مورد NVidia) بروید. در اینجا یک نکته ظریف وجود دارد - hashcat نمیتواند دست دادنهای EAPOL را تجزیه کند (اصلاً) و از شما میخواهد هشهای WPA را در قالب نقرهای *.hccap خود قرار دهید. شما می توانید یک *.cap معمولی را با استفاده از ابزار وصله شده aircrack-ng به *.hccap تبدیل کنید، اما به خاطر چنین چیزهای کوچک دیگری BT را دانلود نکنید! برای خوشحالی عمومی ما، توسعه دهنده هش کت یک مبدل آنلاین راحت ساخته است، فقط فایل *.cap خود را با یک دست دادن در آنجا آپلود کنید و ESSID را مشخص کنید، اگر در فایل دست دادن وجود داشته باشد، * hccap آماده برای حمله را دریافت خواهید کرد.

ما جلوتر حرکت می کنیم - فایل * .hccap خود را به عنوان یک فایل Hash برای حمله به برنامه نشان می دهیم، فایل های فرهنگ لغت را به پنجره لیست های Word اضافه می کنیم (می توانید ترتیب مورد نظر عبور آنها را با فلش ها تنظیم کنید)، WPA / WPA2 را به عنوان انتخاب کنید. Hash را تایپ کرده و روی Start کلیک کنید.

یک پنجره کنسول باید با راه اندازی نسخه انتخاب شده hashcat-plus با تعدادی پارامتر ظاهر شود و اگر همه چیز مرتب باشد، ابزار شروع به کار می کند. در حین محاسبه، می توانید با فشار دادن کلید 's' وضعیت فعلی را روی صفحه نمایش دهید، با فشار دادن 'p' فرآیند را به حالت تعلیق درآورید، یا با فشار دادن 'q' فرآیند را قطع کنید. اگر hashcat-plus به طور ناگهانی رمز عبور پیدا کند، قطعا شما را با آن آشنا می کند.

نتیجه 392000 کلمه عبور در ثانیه است! و این مطابقت بسیار خوبی با سرعت ضمنی نظری، بر اساس پیکربندی سیستم دارد.

من طرفدار یا مخالف قوی EWSA یا hashcat-plus نیستم. با این حال، این آزمایش به طور قانعکنندهای نشان میدهد که هشکت پلاس با استفاده همزمان از چندین پردازنده گرافیکی بسیار بهتر مقیاس میشود. انتخاب باشماست.

اخیراً، انتشارات "آشکارکننده" زیادی در مورد هک کردن برخی از پروتکل ها یا فناوری های بعدی که امنیت شبکه های بی سیم را به خطر می اندازد، منتشر شده است. آیا واقعاً چنین است، از چه چیزی باید ترسید و چگونه دسترسی به شبکه خود را تا حد امکان ایمن کنید؟ آیا کلمات WEP، WPA، 802.1x، EAP، PKI برای شما معنای کمی دارند؟ این مرور کوتاه به گردآوری تمام فناوریهای مورد استفاده برای رمزگذاری و مجوز دسترسی رادیویی کمک میکند. من سعی خواهم کرد نشان دهم که یک شبکه بی سیم به درستی پیکربندی شده یک مانع غیرقابل عبور برای مهاجم است (البته تا حد معینی).

مبانی

هر گونه تعامل بین یک نقطه دسترسی (شبکه) و یک کلاینت بی سیم بر اساس موارد زیر ساخته شده است:- احراز هویت- چگونه مشتری و نقطه دسترسی خود را به یکدیگر معرفی می کنند و تأیید می کنند که حق برقراری ارتباط با یکدیگر را دارند.

- رمزگذاری- از چه الگوریتم درهمسازی دادههای ارسالی استفاده میشود، کلید رمزگذاری چگونه تولید میشود و چه زمانی تغییر میکند.

پارامترهای شبکه بی سیم، در درجه اول نام آن (SSID)، به طور منظم توسط نقطه دسترسی در بسته های بیکن پخش اعلام می شود. علاوه بر تنظیمات امنیتی مورد انتظار، آرزوها برای QoS، برای پارامترهای 802.11n، سرعت های پشتیبانی شده، اطلاعات مربوط به سایر همسایگان و غیره ارسال می شوند. احراز هویت تعیین می کند که مشتری چگونه در نقطه ظاهر شود. گزینه های ممکن:

- باز کن- به اصطلاح شبکه باز، که در آن تمام دستگاه های متصل به یکباره مجاز هستند

- به اشتراک گذاشته شده است- اصالت دستگاه متصل باید با یک کلید / رمز عبور تأیید شود

- EAP- اصالت دستگاه متصل باید از طریق پروتکل EAP توسط یک سرور خارجی تایید شود

- هیچ یک- بدون رمزگذاری، داده ها به صورت شفاف منتقل می شوند

- WEP- رمز مبتنی بر RC4 با طول های مختلف کلید استاتیک یا پویا (64 یا 128 بیت)

- CKIP- جایگزین اختصاصی سیسکو برای WEP، نسخه اولیه TKIP

- TKIP- جایگزینی بهبود یافته برای WEP با بررسی و حفاظت اضافی

- AES/CCMP- پیشرفته ترین الگوریتم مبتنی بر AES256 با بررسی و حفاظت اضافی

ترکیبی احراز هویت را باز کنید، بدون رمزگذاریبه طور گسترده در سیستم های دسترسی مهمان مانند ارائه دسترسی به اینترنت در یک کافه یا هتل استفاده می شود. برای اتصال، فقط باید نام شبکه بی سیم را بدانید. اغلب، چنین ارتباطی با تأیید اضافی در پورتال Captive با هدایت درخواست HTTP کاربر به یک صفحه اضافی که در آن میتوانید درخواست تأیید کنید (ورود به سیستم، گذرواژه، توافق با قوانین و غیره) ترکیب میشود.

رمزگذاری WEPبه خطر افتاده و قابل استفاده نیست (حتی در مورد کلیدهای پویا).

اصطلاحات رایج WPAو WPA2در واقع الگوریتم رمزگذاری (TKIP یا AES) را تعیین کنید. با توجه به اینکه آداپتورهای مشتری مدت زیادی است که از WPA2 (AES) پشتیبانی می کنند، استفاده از رمزگذاری با استفاده از الگوریتم TKIP منطقی نیست.

تفاوت بین WPA2 شخصیو WPA2 Enterpriseکلیدهای رمزگذاری مورد استفاده در مکانیک الگوریتم AES از آنجا می آیند. برای برنامه های خصوصی (خانه، کوچک) از یک کلید ثابت (رمز عبور، کلمه رمز، PSK (کلید پیش مشترک)) با حداقل طول 8 کاراکتر استفاده می شود که در تنظیمات نقطه دسترسی تنظیم شده است و برای تمامی مشتریان این شبکه بی سیم به خطر انداختن چنین کلیدی (به همسایه، یک کارمند اخراج شد، یک لپ تاپ به سرقت رفت) نیاز به تغییر فوری رمز عبور برای همه کاربران باقی مانده دارد، که تنها در مورد تعداد کمی از آنها واقع بینانه است. برای برنامه های شرکتی، همانطور که از نام آن پیداست، از یک کلید پویا استفاده می شود که برای هر کلاینت در حال اجرا در حال حاضر فردی است. این کلید می تواند به طور دوره ای در طول کار بدون قطع اتصال به روز شود و یک مؤلفه اضافی مسئول تولید آن است - سرور مجوز و تقریباً همیشه این سرور RADIUS است.

تمام پارامترهای امنیتی ممکن در این صفحه خلاصه شده است:

| ویژگی | WEP استاتیک | WEP پویا | WPA | WPA2 (شرکتی) |

| شناسایی | کاربر، کامپیوتر، کارت WLAN | کاربر، کامپیوتر |

کاربر، کامپیوتر |

کاربر، کامپیوتر |

| مجوز |

کلید مشترک |

EAP |

EAP یا کلید مشترک |

EAP یا کلید مشترک |

تمامیت |

ارزش بررسی یکپارچگی 32 بیتی (ICV) |

ICV 32 بیتی |

کد یکپارچگی پیام 64 بیتی (MIC) |

CRT/CBC-MAC (کد احراز هویت زنجیرهای رمزارز بلوک رمزی حالت شمارنده - CCM) بخشی از AES |

رمزگذاری |

کلید استاتیک |

کلید جلسه |

هر کلید بسته از طریق TKIP |

CCMP (AES) |

توزیع کلید |

تک، دستی |

بخش اصلی کلید (PMK) جفتی |

برگرفته از PMK |

برگرفته از PMK |

بردار مقداردهی اولیه |

متن 24 بیتی |

متن 24 بیتی |

بردار توسعه یافته 65 بیتی |

شماره بسته 48 بیتی (PN) |

الگوریتم |

RC4 |

RC4 |

RC4 |

AES |

طول کلید، بیت |

64/128 |

64/128 |

128 |

تا 256 |

زیرساخت های مورد نیاز |

نه |

شعاع |

شعاع |

شعاع |

اگر همه چیز با WPA2 Personal (WPA2 PSK) روشن است، راه حل شرکتی نیاز به بررسی بیشتری دارد.

WPA2 Enterprise

در اینجا با مجموعه ای اضافی از پروتکل های مختلف سروکار داریم. در سمت کلاینت، یک جزء نرم افزاری خاص، درخواست کننده (معمولاً بخشی از سیستم عامل) با بخش مجاز، سرور AAA تعامل دارد. این مثال عملکرد یک شبکه رادیویی یکپارچه را نشان می دهد که بر روی نقاط دسترسی سبک وزن و یک کنترلر ساخته شده است. در مورد استفاده از نقاط دسترسی "با مغز"، خود نقطه می تواند نقش یک واسطه بین کلاینت و سرور را به عهده بگیرد. در همان زمان، داده های درخواست کننده مشتری توسط رادیو تشکیل شده به پروتکل 802.1x (EAPOL) منتقل می شود و در سمت کنترل کننده آنها در بسته های RADIUS پیچیده می شوند.

استفاده از مکانیسم مجوز EAP در شبکه شما منجر به این واقعیت می شود که پس از تأیید اعتبار مشتری موفقیت آمیز (تقریباً مطمئناً باز) توسط نقطه دسترسی (همراه با کنترل کننده، در صورت وجود)، دومی از مشتری می خواهد مجوز (تأیید اعتبار آن) را انجام دهد. از سرور RADIUS زیرساخت:

استفاده WPA2 Enterpriseبه یک سرور RADIUS در شبکه شما نیاز دارد. تا به امروز، کارآمدترین محصولات زیر هستند:

- سرور خط مشی شبکه مایکروسافت (NPS)، سابقاً IAS- قابل تنظیم از طریق MMC، رایگان است، اما باید ویندوز را خریداری کنید

- سرور کنترل دسترسی ایمن سیسکو (ACS) 4.2، 5.3- قابل تنظیم از طریق یک رابط وب، دارای ویژگی های غنی، به شما امکان می دهد سیستم های توزیع شده و مقاوم به خطا ایجاد کنید، گران است

- رادیوس آزاد- رایگان، پیکربندی شده توسط تنظیمات متن، برای مدیریت و نظارت راحت نیست

در عین حال، کنترل کننده به دقت بر تبادل مداوم اطلاعات نظارت می کند و منتظر مجوز موفقیت آمیز یا رد آن است. در صورت موفقیت آمیز بودن، سرور RADIUS می تواند پارامترهای اضافی را به نقطه دسترسی ارسال کند (به عنوان مثال، کدام VLAN مشترک را در آن قرار دهد، کدام آدرس IP را به او اختصاص دهد، نمایه QoS و غیره). در پایان تبادل، سرور RADIUS به کلاینت و نقطه دسترسی اجازه می دهد تا کلیدهای رمزگذاری را تولید و مبادله کنند (فردی، فقط برای این جلسه معتبر است):

EAP

پروتکل EAP به خودی خود کانتینری است، یعنی مکانیزم مجوز واقعی در اختیار پروتکل های داخلی قرار می گیرد. در حال حاضر، موارد زیر توزیع قابل توجهی را به دست آورده اند:- EAP-FAST(احراز هویت انعطاف پذیر از طریق تونل زنی امن) - توسعه یافته توسط Cisco. اجازه می دهد تا از طریق رمز عبور ورود به سیستم در داخل تونل TLS بین درخواست کننده و سرور RADIUS ارسال شود.

- EAP-TLS(امنیت لایه حمل و نقل). از یک زیرساخت کلید عمومی (PKI) برای مجوز دادن به مشتری و سرور (درخواست کننده و سرور RADIUS) از طریق گواهیهای صادر شده توسط یک مرجع گواهی معتبر (CA) استفاده میکند. نیاز به صدور و نصب گواهی مشتری برای هر دستگاه بی سیم دارد، بنابراین فقط برای یک محیط سازمانی مدیریت شده مناسب است. سرور گواهی ویندوز دارای امکاناتی است که به کلاینت اجازه می دهد در صورتی که مشتری عضو یک دامنه باشد گواهینامه خود را تولید کند. مسدود کردن یک مشتری به راحتی با لغو گواهی آن (یا از طریق حساب) انجام می شود.

- EAP-TTLS(Tunneled Transport Layer Security) مشابه EAP-TLS است، اما هنگام ایجاد یک تونل نیازی به گواهی مشتری نیست. در چنین تونلی، مشابه اتصال SSL مرورگر، مجوز اضافی (با استفاده از رمز عبور یا چیز دیگری) انجام می شود.

- PEAP-MSCHAPv2(EAP محافظت شده) - مشابه EAP-TTLS از نظر ایجاد اولیه یک تونل TLS رمزگذاری شده بین مشتری و سرور، که نیاز به گواهی سرور دارد. پس از آن، مجوز در چنین تونلی با استفاده از پروتکل معروف MSCHAPv2 انجام می شود.

- PEAP-GTC(کارت توکن عمومی) - شبیه به قبلی، اما به کارت های رمز عبور یک بار مصرف (و زیرساخت های مرتبط) نیاز دارد.

همه این روش ها (به جز EAP-FAST) به گواهی سرور (در سرور RADIUS) نیاز دارند که توسط یک مرجع صدور گواهی (CA) صادر شده باشد. در این مورد، خود گواهی CA باید در دستگاه مشتری در گروه مورد اعتماد وجود داشته باشد (که پیاده سازی آن با استفاده از Group Policy در ویندوز آسان است). علاوه بر این، EAP-TLS به گواهی مشتری فردی نیاز دارد. احراز هویت مشتری هم با امضای دیجیتال و هم (اختیاری) با مقایسه گواهی ارائه شده توسط مشتری به سرور RADIUS با گواهی که سرور از زیرساخت PKI (اکتیو دایرکتوری) بازیابی کرده است، انجام می شود.

پشتیبانی از هر یک از روش های EAP باید توسط درخواست کننده در سمت مشتری ارائه شود. استاندارد داخلی Windows XP/Vista/7، iOS، Android حداقل EAP-TLS و EAP-MSCHAPv2 را ارائه می دهد که این روش ها را محبوب می کند. Intel Client Adapters برای ویندوز با ابزار ProSet همراه است که لیست موجود را گسترش می دهد. Cisco AnyConnect Client هم همین کار را می کند.

چقدر قابل اعتماد است

بالاخره یک مهاجم برای نفوذ به شبکه شما به چه چیزی نیاز دارد؟برای احراز هویت باز، بدون رمزگذاری چیزی نیست. متصل به شبکه، و همه چیز. از آنجایی که محیط رادیویی باز است، سیگنال در جهات مختلف منتشر می شود، مسدود کردن آن آسان نیست. اگر آداپتورهای کلاینت مناسبی دارید که به شما امکان می دهد به هوا گوش دهید، ترافیک شبکه به همان شکلی قابل مشاهده است که مهاجم به سیم، به هاب، و به پورت SPAN سوئیچ متصل است.

رمزگذاری مبتنی بر WEP فقط به زمان brute-force IV و یکی از بسیاری از ابزارهای اسکن آزادانه در دسترس نیاز دارد.

برای رمزگذاری بر اساس TKIP یا AES، رمزگشایی مستقیم در تئوری امکان پذیر است، اما در عمل هیچ موردی از هک وجود نداشته است.

البته، می توانید سعی کنید کلید PSK یا رمز عبور یکی از روش های EAP را حدس بزنید. حملات متداول به این روش ها مشخص نیست. می توانید سعی کنید از روش های مهندسی اجتماعی استفاده کنید، یا

در این مقاله به رمزگشایی ترافیک WPA2-PSK با استفاده از wireshark خواهیم پرداخت. این در هنگام یادگیری در مورد پروتکل های رمزگذاری مختلف که در شبکه های بی سیم استفاده می شود مفید خواهد بود. توپولوژی شبکه مورد مطالعه در زیر نشان داده شده است.

قبل از شروع به گرفتن بسته ها، باید کانالی را که نقطه دسترسی ما در آن کار می کند، بدانیم. از آنجایی که نقطه دسترسی من یک WLC 4400 است، می توانم این اطلاعات را از کنترل پنل دریافت کنم. در غیر این صورت، می توانید از برنامه InSSIDer استفاده کنید و ببینید نقطه دسترسی شما از چه کانالی و SSID آن استفاده می کند. من از 5 گیگاهرتز استفاده می کنم و بنابراین خلاصه 802.11a در زیر آمده است (اگر می خواهید 2.4 گیگاهرتز را تجزیه کنید، باید از دستورات پروتکل 802.11b استفاده کنید)

نام AP SubBand RadioMAC وضعیت کانال PwLvl SlotId -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64 : a0 : e7 : af : 47 : 40 فعال 36 1 1 |

سپس ما فقط باید بسته ها را در شبکه بی سیم خود در کانال CH 36 ضبط کنیم از آنجایی که نقطه دسترسی من روی آن کار می کند. من از BackTrack با یک آداپتور USB برای گرفتن بسته ها استفاده می کنم، برای جزئیات بیشتر به ویدیوی زیر مراجعه کنید.

بسیار ساده است، فقط باید چند خط کد را در پیکربندی آداپتور USB تغییر دهید و رابط مانیتور را برای wireshark فعال کنید.

< strong >root@bt< / strong >:~#ifconfig < strong >root@bt< / strong >: ~ # ifconfig wlan2 up < strong >root@bt< / strong >:~#ifconfig eth0 محفظه پیوند : اترنت HWaddr 00 : 21 : 9b : 62 : d0 : 4a MTU MTU MULTICAST UP BROADCAST: 1500 متریک: 1 بسته های RX : 0 خطا : 0 رها شده : 0 اورران : 0 فریم : 0 بسته های TX : 0 خطا : 0 رها شده : 0 بیش از حد : 0 حامل : 0 برخورد : 0 txqueuelen : 1000 بایت RX: 0 (0.0 B) بایت TX: 0 (0.0 B) وقفه: 21 حافظه: fe9e0000 - fea00000 lo encap پیوند: Loopback Local اینت آدرس: 127.0.0.1 ماسک: 255.0.0.0 inet6 adr : :: 1 / 128 محدوده : میزبان UP LOOPBACK RUNNING MTU: 16436 متریک: 1 بسته های RX : 66 خطا : 0 ریزش : 0 اورران : 0 فریم : 0 بسته های TX : 66 خطا : 0 رها شده : 0 بیش از حد : 0 حامل : 0 برخورد : 0 txqueuelen : 0 بایت RX: 4665 (4.6 KB) TX بایت: 4665 (4.6 KB) wlan2 محفظه پیوند : اترنت HWaddr 00 : 20 : a6 : ca : 6b : b4 MTU MTU MULTICAST UP BROADCAST: 1500 متریک: 1 بسته های RX : 0 خطا : 0 رها شده : 0 اورران : 0 فریم : 0 بسته های TX : 0 خطا : 0 رها شده : 0 بیش از حد : 0 حامل : 0 برخورد : 0 txqueuelen : 1000 بایت RX: 0 (0.0 B) بایت TX: 0 (0.0 B) < strong >root@bt< / strong >: ~ # iwconfig wlan2 کانال 36 root @ bt : ~ # iwconfig wlan2 IEEE 802.11abgn ESSID: خاموش / هر حالت: فرکانس مدیریت شده: 5.18 گیگاهرتز نقطه دسترسی: غیر مرتبط Tx - توان = 20 dBm سعی مجدد محدودیت طولانی مدت: 7 RTS hr : خاموش قطعه hr : خاموش کلید رمزگذاری: خاموش مدیریت برق: خاموش بدون پسوند بی سیم eth0 بدون پسوند بی سیم. < strong >root@bt< / strong >: ~ # airmon-ng شروع wlan2 1 فرآیندی پیدا شد که می تواند باعث ایجاد مشکل شود. اگر airodump - ng ، airplay - ng یا airtun - ng بعد از کار متوقف شود برای مدت کوتاهی، ممکن است بخواهید (بعضی از) آنها را بکشید! نام PID 1158 dhclient3 درایور چیپست رابط wlan2 Atheros AR9170 carl9170 - [phy2] (حالت مانیتور در mon0 فعال است) |

پس از انجام مراحل بالا، می توانید برنامه wireshark را باز کرده و رابط "mon0" را برای گرفتن بسته ها انتخاب کنید.

در اینجا می توانید آرشیو بسته هایی را که آداپتور من کامپایل کرده است بیابید ( می توانید فایل را با wireshark و خودتان آن را بررسی کنید. اگر این فایل را تجزیه کنید، میتوانید پیامهای «دست دادن 4 طرفه (EAPOL-Messages 1 تا 4)» را ببینید که پس از تکمیل مرحله احراز هویت باز ارسال شده است (درخواست تأیید، پاسخ تأیید، درخواست انجمن، پاسخ انجمن). پس از تکمیل دست دادن 4 طرفه، هم کلاینت و هم نقطه دسترسی شروع به استفاده از انتقال بسته رمزگذاری شده می کنند. از این پس، تمام اطلاعاتی که در شبکه بی سیم شما منتقل می شود با استفاده از الگوریتم های CCMP / AES رمزگذاری می شوند.

همانطور که در تصویر زیر مشاهده می کنید، تمامی فریم های داده رمزگذاری شده اند و شما نمی توانید ترافیک را در فضای روشن مشاهده کنید. من قاب شماره 103 را مثال زدم.

قبل از اینکه به رمزگشایی این فریمها بپردازیم، بسیار مهم است که بدانیم «پیامهای دست دادن ۴ طرفه» را به درستی در sniffer خود ثبت کردهاید که ما با استفاده از wireshark رمزگشایی خواهیم کرد. اگر نمیتوانید پیام M1-M4 را با موفقیت ضبط کنید، wireshark نمیتواند همه کلیدهای رمزگشایی دادههای ما را دریافت کند. در زیر مثالی ارائه میدهم که در آن فریمها به درستی در طی فرآیند "دست دادن 4 طرفه" ثبت نشدهاند (این اتفاق زمانی افتاد که من از همان آداپتور USB با آنالایزر وای فای Fluke استفاده کردم)

بعد، به "ویرایش -> تنظیمات -> پروتکل -> IEEE 802.11" بروید، در اینجا باید "فعال کردن رمزگشایی" را انتخاب کنید. سپس روی بخش «کلیدهای رمزگشایی» کلیک کنید و با کلیک بر روی «جدید» PSK خود را اضافه کنید. باید نوع کلید "wpa-pwd" را انتخاب کنید و سپس PSK خود را به عنوان متن اضافه کنید.

طول SSID , 4096 , 256 )این PSK 256 بیتی است که در بالا وارد شده است:

من از یک رمز عبور متنی ساده استفاده کردم که در زیر مشاهده می کنید. همچنین می توانید از یک رمز عبور ساده (بدون نام SSID) استفاده کنید. در مورد wireshark همیشه سعی میکند از آخرین SSID استفاده کند، استفاده از آن همیشه تمرین خوبی است

در پیکربندی خود، من از PSK "Cisco123Cisco123" در مشخصات SSID خود به عنوان "TEST1" استفاده کردم. این سند جزئیات بیشتری در مورد این تنظیمات پیدا خواهید کرد.

پس از آن، روی "اعمال" کلیک کنید

همانطور که در زیر مشاهده می کنید، اکنون می توانید ترافیک داخل فریم های داده را مشاهده کنید. در اینجا همان فریم (103) است که قبلاً در قالب رمزگذاری شده مشاهده کردید، اما اکنون wireshark قادر به رمزگشایی آن است.

اکنون اگر بیشتر نگاه کنیم، میتوانیم ببینیم که مشتری یک آدرس IP توسط DHCP (DORA–Discover، Offer، Request، ACK) دریافت میکند، سپس CME (پروتکل SKINNY) را ثبت میکند و سپس یک تماس صوتی (RTP) برقرار میکند. اکنون میتوانیم این بستهها را با جزئیات تجزیه و تحلیل کنیم

این ترفند ممکن است برای شما مفید باشد زمانی که در حال تجزیه و تحلیل امنیت شبکه های PSK خود هستید.

[مجموع آرا: 16 میانگین: 2.9/5]

آخرین به روز رسانی توسط در 9 اکتبر 2016.

امروز ما کمی عمیق تر به موضوع ایمن سازی اتصال بی سیم خواهیم پرداخت. بیایید بفهمیم که چیست - به آن "احراز هویت" نیز گفته می شود - و کدام یک بهتر است انتخاب شود. حتماً با اختصاراتی مانند WEP، WPA، WPA2، WPA2/PSK برخورد کرده اید. و همچنین برخی از انواع آنها - Personal یا Enterprice و TKIP یا AES. خوب، بیایید نگاهی دقیقتر به همه آنها بیندازیم و بفهمیم کدام نوع رمزگذاری را انتخاب کنیم تا حداکثر بدون از دست دادن سرعت را تضمین کنیم.

توجه داشته باشم که مهم نیست که چه نوع رمزگذاری را انتخاب می کنید، باید از وای فای خود با رمز عبور محافظت کنید. حتی ساده ترین احراز هویت از برخی مشکلات بسیار جدی در آینده جلوگیری می کند.

چرا اینطوری میگم؟ حتی این هم نیست که اتصال تعداد زیادی از مشتریان چپ باعث کندی شبکه شما شود - اینها فقط گل هستند. دلیل اصلی این است که اگر شبکه شما بدون رمز عبور باشد، یک مهاجم می تواند به آن بچسبد، که اقدامات غیرقانونی را از زیر روتر شما انجام دهد و سپس شما باید پاسخگوی اقدامات او باشید، بنابراین حفاظت از وای فای را جدی بگیرید.

انواع رمزگذاری و احراز هویت داده های WiFi

بنابراین، ما به نیاز به رمزگذاری شبکه وای فای متقاعد شده ایم، اکنون بیایید ببینیم چه انواعی وجود دارد:

حفاظت از وای فای WEP چیست؟

WEP(Wired Equivalent Privacy) اولین استانداردی است که ظاهر شد که دیگر از نظر قابلیت اطمینان الزامات مدرن را برآورده نمی کند. تمام برنامههایی که برای هک کردن یک شبکه وایفای با نیروی بی رحم پیکربندی شدهاند، بیشتر در انتخاب کلید رمزگذاری WEP هستند.

کلید WPA یا رمز عبور چیست؟

WPA(دسترسی محافظت شده از Wi-Fi) یک استاندارد احراز هویت مدرن تر است که به شما امکان می دهد به طور قابل اعتماد از شبکه محلی و اینترنت در برابر نفوذ غیرقانونی محافظت کنید.

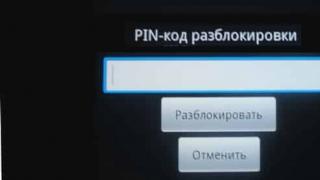

WPA2-PSK چیست - شخصی یا سازمانی؟

WPA2- یک نسخه بهبود یافته از نوع قبلی. هک WPA2 تقریبا غیرممکن است، حداکثر درجه امنیت را فراهم می کند، بنابراین در مقالات من همیشه بدون توضیح می گویم که باید آن را نصب کنید - حالا می دانید چرا.

استانداردهای امنیتی WPA2 و WPA WiFi دو نوع دیگر دارند:

- شخصی، به عنوان WPA/PSK یا WPA2/PSK شناخته می شود. این نوع پرکاربردترین و بهینه ترین برای استفاده در اکثر موارد - هم در خانه و هم در دفتر است. در WPA2 / PSK یک رمز عبور حداقل 8 کاراکتری تعیین می کنیم که در حافظه دستگاهی که به روتر متصل می کنیم ذخیره می شود.

- شرکت، پروژه- یک پیکربندی پیچیده تر که نیاز به فعال کردن عملکرد RADIUS روی روتر دارد. طبق اصل کار می کند، یعنی یک رمز عبور جداگانه برای هر ابزار متصل جداگانه اختصاص داده می شود.

انواع رمزگذاری WPA - TKIP یا AES؟

بنابراین، ما تصمیم گرفتیم که WPA2 / PSK (شخصی) بهترین انتخاب برای امنیت شبکه باشد، اما دو نوع رمزگذاری داده دیگر برای احراز هویت دارد.

- TKIP- امروزه این یک نوع منسوخ شده است، اما هنوز هم به طور گسترده استفاده می شود، زیرا بسیاری از دستگاه ها تنها از آن برای تعداد معینی از سال تولید پشتیبانی می کنند. با فناوری WPA2/PSK کار نمی کند و از WiFi 802.11n پشتیبانی نمی کند.

- AES- جدیدترین و مطمئن ترین نوع رمزگذاری WiFi در حال حاضر.

چگونه نوع رمزگذاری را انتخاب کرده و کلید WPA را روی روتر وای فای قرار دهیم؟

ما تئوری را فهمیدیم - بیایید به تمرین برویم. از آنجایی که استانداردهای WiFi 802.11 "B" و "G" که حداکثر سرعت آنها تا 54 مگابیت در ثانیه است، برای مدت طولانی مورد استفاده قرار نگرفته است، امروزه استاندارد 802.11 "N" یا "AC" است که از افزایش سرعت پشتیبانی می کند. تا 300 مگابیت بر ثانیه و بالاتر، پس منطقی نیست که گزینه استفاده از حفاظت WPA / PSK با نوع رمزگذاری TKIP را در نظر بگیرید. بنابراین، هنگامی که یک شبکه بی سیم را راه اندازی می کنید، پیش فرض را تنظیم کنید

WPA2/PSK-AES

یا، در موارد شدید، "Auto" را به عنوان نوع رمزگذاری برای اتصال دستگاههایی با ماژول WiFi قدیمی تعیین کنید.

در این حالت کلید WPA یا به زبان ساده رمز عبور برای اتصال به شبکه باید از 8 تا 32 کاراکتر شامل حروف کوچک و بزرگ انگلیسی و همچنین کاراکترهای خاص مختلف داشته باشد.

امنیت بی سیم در روتر TP-Link

اسکرین شات های بالا کنترل پنل روتر مدرن TP-Link را در نسخه سفت افزار جدید نشان می دهد. تنظیمات رمزگذاری شبکه در اینجا در بخش "تنظیمات پیشرفته - حالت بی سیم" قرار دارد.

در نسخه قدیمی "سبز"، تنظیمات شبکه WiFi مورد علاقه ما در " حالت بی سیم - امنیت". همه چیز را مانند تصویر انجام دهید - فوق العاده خواهد بود!

اگر متوجه شدید، هنوز موردی به عنوان "دوره تمدید کلید گروه WPA" وجود دارد. واقعیت این است که برای محافظت بیشتر، کلید دیجیتال WPA واقعی برای رمزگذاری اتصال به صورت پویا تغییر می کند. در اینجا مقدار در ثانیه تنظیم می شود، پس از آن تغییر رخ می دهد. توصیه می کنم آن را لمس نکنید و به طور پیش فرض آن را ترک نکنید - فاصله به روز رسانی در مدل های مختلف متفاوت است.

روش احراز هویت روتر ایسوس

در روترهای ایسوس، تمام تنظیمات WiFi در یک صفحه "شبکه بی سیم" قرار دارند.

محافظت از شبکه از طریق روتر Zyxel Keenetic

به طور مشابه، Zyxel Keenetic - بخش "شبکه WiFi - نقطه دسترسی"

در روترهای Keenetic بدون پیشوند "Zyxel"، نوع رمزگذاری در بخش "شبکه خانگی" تغییر می کند.

پیکربندی امنیت روتر D-Link

در دی لینک ما به دنبال بخش " وای فای - امنیت»

خوب، امروز انواع رمزگذاری وای فای و اصطلاحاتی مانند WEP، WPA، WPA2-PSK، TKIP و AES را بررسی کردیم و متوجه شدیم که کدام یک را انتخاب کنیم. در مورد دیگر ویژگی های امنیت شبکه در یکی از مقالات قبلی که در آن در مورد آدرس های MAC و IP و سایر روش های حفاظت صحبت کردم، بخوانید.

ویدئویی در مورد پیکربندی نوع رمزگذاری روی روتر