Если в одном помещении, здании имеется несколько компьютеров, пользователи которых должны совместно решать какие-то задачи, обмениваться данными или использовать общие данные, то эти компьютеры целесообразно объединить в локальную сеть.

Приведем несколько примеров:

Если компьютеры Вашей организации соединены в сеть, то обмен документами между сотрудниками сводится к операциям копирования или перемещения.

Возможно, что к одному из компьютеров подсоединён принтер. Тогда, благодаря локальной сети, пользователи других компьютеров могут распечатать на нём документы со своего компьютера.

Локальная сеть --это группа из нескольких компьютеров, соединённых между собой посредством кабелей (иногда также телефонных линий или радиоканалов), используемых для передачи информации между компьютерами.

На Рабочем столе отражается значок папки Сетевое окружение, предназначенной для работы с локальной сетью.

Для объединения компьютеров в локальную сеть требуется, чтобы в каждом компьютере был установлен сетевой адаптер или, как его часто называют, сетевая карта. В современных моделях компьютеров сетевой адаптер, как правило, уже встроен в материнскую плату.

Каждый компьютер в сети ещё называют рабочей станцией. Каждая рабочая станция имеет свое имя и относится к какой-либо рабочей группе. Знать имя компьютера нужно для того, чтобы найти его в локальной сети.

Чтобы посмотреть имя компьютера и наименование рабочей группы, нужно щёлкнуть правой кнопкой мыши на значке Мой компьютер, выбрать пункт контекстного меню Свойства, в открывшемся окне перейти на вкладку Имя компьютера.

Рис 5.1.

Просмотр ресурсов локальной сети

Чтобы просмотреть, какие папки в сети имеют общий доступ, нужно дважды щёлкнуть мышью на значке Сетевое окружение на Рабочем столе. Если на Рабочем столе отсутствует значок Сетевое окружение, выполните последовательность действий Пуск --Сетевое окружение.

В открывшемся окне слева выбрать пункт Отобразить компьютеры рабочей группы. Справа в окне отобразятся значки с именами компьютеров сети. Чтобы просмотреть ресурсы выбранного компьютера, нужно дважды щёлкнуть на его значке (рис.5.3).

Для поиска компьютера в сети нужно последовательно выполнить команды: Пуск --Поиск -- Компьютеры или людей --Компьютер в сети. В строку поиска ввести имя компьютера и нажать кнопку Найти.

Как организовать доступ к ресурсам своего компьютера в локальной сети

Настройки общего доступа папки для пользователей сети открываются через контекстное меню папки.

Для того чтобы другие пользователи сети могли открывать и считывать файлы из определённой папки Вашего компьютера, выполните следующие действия:

Выберите папку, которую Вы хотите сделать доступной для других, щёлкните по ней правой клавишей мыши и выберите в открывшемся меню команду Общий доступ и безопасность. Откроется диалоговое окно Свойства (рис.5.5);

Перейдите на вкладку Доступ и в разделе Сетевой совместный доступ и безопасность установите флажок Открыть общий доступ к этой папке;

Если Вы хотите, чтобы файлы в этой папке могли изменять другие пользователи, то есть открыть полный общий доступ, установите флажок Разрешить изменение файлов по сети и щёлкните на кнопке Применить.

После этого другие пользователи сети смогут подключать Вашу папку и использовать её как свою локальную.

Открытие доступа к сетевому принтеру

Сетевой принтер --это принтер с общим доступом для отдельных пользователей.

Чтобы открыть доступ к Вашему принтеру для других пользователей, нужно выполнить следующее: выполните команду Пуск --Принтеры и Факсы, откроется диалоговое окно со значками всех принтеров и факсов, которые подключены к Вашему компьютеру. Найдите значок того принтера, к которому Вы хотите открыть доступ, щёлкните на нём правой клавишей мыши и в открывшемся контекстном меню выберите команду Общий доступ. В открывшемся окне перейдите на вкладку Доступ

(рис. 5.6) и установите переключатель в положение Общий доступ к данному принтеру. В активизировавшемся текстовом поле можете ввести имя этого принтера, под которым его будут видеть все остальные пользователи сети. Нажмите на кнопку ОК.

Чтобы подключить принтер с удалённого компьютера, нужно выполнить следующие действия. Выполните команду Пуск --Принтеры и факсы. Дважды щелкните на значке Установка принтера.

Запустится Мастер установки принтера. Щёлкните на кнопке Далее в окне мастера. В следующем диалоговом окне установите переключатель в положение Сетевой принтер, подключенный к другому компьютеру. Щёлкните на кнопке Далее. В следующем диалоговом окне установите переключатель в положение Обзор принтеров и щёлкните на кнопке Далее. В открывшемся диалоговом окне, в появившемся списке принтеров найдите тот, который Вы хотите использовать, выберите его и щёлкните на кнопке Далее. После этого Вам предложат установить драйверы для принтера. Во всех остальных окнах смело щёлкайте на кнопке Далее и в последнем --на кнопке Готово.

Теперь Вы сможете распечатывать документы на сетевом принтере с любого компьютера. Таких принтеров можно подключить любое количество, один из которых будет назначен основным (по умолчанию документы на печать отправляются на него), а остальные -- дополнительными.

Министерство общего и профессионального образования

Свердловской области

Государственное БЮДЖЕТНОЕ образовательное учреждение

Среднего профессионального образования

Свердловской области

«АСБЕСТОВСКИЙ ПОЛИТЕХНИКУМ»

Сообщение

по дисциплине «Информационные технологии в профессиональной деятельности»

тема:локальные и глобальные компьютерные сети

Выполнил:

студент группы: ОДЛ 2-1

А.В. Марусик

Проверил:

преподаватель

информационных дисциплин

Е.В.Максимова

«____» __________ 201_ г.

______________________

Асбест

САМОСТОЯТЕЛЬНАЯ РАБОТА

Форма самостоятельной работы:

Работа с библиотечным каталогом, самостоятельный подбор необходимой литературы;

Поиск необходимой информации в сети Internet

Написание реферата.

Реферат на тему: «Локальные и глобальные компьютерные сети»

1. Введение

2. История развития сетей

3. Принцип построения компьютерных сетей (структура сети - рисунок)

4. Локальные компьютерные сети

5. Сетевые топологии (рисунок и пояснение каждой топологии)

6. Корпоративная и региональная сети

7. Глобальные компьютерные сети

8. Адресация в сети Internet

9. Заключение

10. Список источников информации

Требования к структуре реферата:

1. Титульный лист (титульный лист является первой страницей реферата или контрольной работы);

3. Введение (во введении кратко формулируется проблема, указывается цель и задачи реферата или контрольной работы);

4. Основная часть (состоит из нескольких разделов, в которых излагается суть реферата или контрольной работы);

5. Выводы или Заключение (в выводах приводят оценку полученных результатов работы);

6. Список источников информации (содержит перечень источников, на которые ссылаются в основной части реферата или контрольной работы).

Требования к оформлению рефератов:

1. Рефераты и контрольные работы оформляют на листах формата А4 (210х297), текст печатается на одной стороне листа через полтора интервала;

2. Параметры шрифта: гарнитура шрифта - Times New Roman, начертание - обычный, кегль шрифта - 14 пунктов, цвет текста – авто (черный), расстановка переносов - автоматическая;

3. Параметры абзаца: выравнивание текста – по ширине страницы, отступ первой строки -12,5 мм, межстрочный интервал - Полуторный;

4. Поля страницы для титульного листа: верхнее и нижнее поля – 20 мм; правое и левое поля – 15 мм;

5. Поля всех остальных страниц: верхнее и нижнее поля – 20 мм, размер левого поля 30 мм, правого – 15 мм;

6. На титульном листе указывается название образовательного учреждения, тема реферата, название учебной дисциплины, группа, форма и курс обучения, Ф.И.О. автора, Ф.И.О. научного руководителя (проверяющего), место и год выполнения работы;

7. Каждую структурную часть необходимо начинать с нового раздела со следующей страницы (Вставка/Разрыв страницы);

8. Страницы нумеруют арабскими цифрами, соблюдая сквозную нумерацию по всему тексту. Порядковый номер ставят вверху страницы, справа;

9. Нумерация страниц начинается с титульного листа, но на титульном листе и на странице «Содержание» номер страницы не указывается, нумерация указывается с цифры 3 (с третьей страницы);

10. Текст основной части индивидуальных заданий разбивают на разделы, подразделы, пункты и подпункты;

11. Разделы, подразделы, пункты, подпункты нумеруют арабскими цифрами;

12. Разделы должны иметь порядковую нумерацию в пределах излагаемого материала и обозначаться арабскими цифрами, в конце номера раздела точку не ставят;

13. Заголовки (заголовки 1 уровня) каждой структурной части индивидуального задания (например, содержание, введение и т.д.) и заголовки разделов основной части следует располагать в середине строки и печатать прописными буквами без подчеркивания и без точки в конце;

14. Иллюстрации необходимо помещать непосредственно после первого упоминания о них в тексте или на следующей странице;

15. Таблица располагается непосредственно после текста, в котором она упоминается в первый раз или на следующей странице;

16. Таблицы нумеруют арабскими цифрами по порядку в пределах раздела;

17. Примечания помещают в тексте при необходимости пояснения содержания текста, таблицы или иллюстрации;

18. Формулы и уравнения располагают непосредственно после их упоминания в тексте, посередине;

19. Список источников информации можно размещать в порядке появления источника в тексте, в алфавитном порядке фамилий авторов или заголовков и в хронологическом порядке.

ВВЕДЕНИЕ

Internet - глобальная компьютерная сеть, охватывающая весь мир. Если ранее сеть использовалась исключительно в качестве среды передачи файлов и сообщений электронной почты, то сегодня решаются более сложные задачи распределенного доступа к ресурсам. Около двух лет назад были созданы оболочки, поддерживающие функции сетевого поиска и доступа к распределенным информационным ресурсам, электронным архивам.

Internet , служившая когда-то исключительно исследовательским и учебным группам, чьи интересы простирались вплоть до доступа к суперкомпьютерам, становится все более популярной в деловом мире.

Компании соблазняют быстрота, дешевая глобальная связь, удобство для проведения совместных работ, доступные программы, уникальная база данных сети Internet. Они рассматривают глобальную сеть как дополнение к своим собственным локальным сетям.

При низкой стоимости услуг (часто это только фиксированная ежемесячная плата за используемые линии или телефон) пользователи могут получить доступ к коммерческим и некоммерческим информационным службам США, Канады, Австралии и многих европейских стран. В архивах свободного доступа сети Internet можно найти информацию практически по всем сферам человеческой деятельности, начиная с новых научных открытий до прогноза погоды на завтра.

Кроме того, Internet предоставляет уникальные возможности дешевой, надежной и конфиденциальной глобальной связи по всему миру. Это оказывается очень удобным для фирм, имеющих свои филиалы по всему миру, транснациональных корпораций и структур управления. Обычно, использование инфраструктуры Internet для международной связи обходится значительно дешевле прямой компьютерной связи через спутниковый канал или через телефон.

В настоящее время Internet испытывает период подъема, во многом благодаря активной поддержке со стороны правительств европейских стран и США. Ежегодно в США выделяется около 1-2 миллионов долларов на создание новой сетевой инфраструктуры. Исследования в области сетевых коммуникаций финансируются также правительствами Великобритании, Швеции, Финляндии, Германии. Однако, государственное финансирование - лишь небольшая часть поступающих средств, т.к. все более заметной становится "коммерциализация" сети (ожидается, что 80-90% средств будет поступать из частного сектора).

История развития сетей

В 1961 году Defence Advanced Research Agensy (DARPA) по заданию министерства обороны США приступило к проекту по созданию экспериментальной сети передачи пакетов.

Эта сеть, названная ARPANET, предназначалась первоначально для изучения методов обеспечения надежной связи между компьютерами различных типов. Многие методы передачи данных через модемы были разработаны в ARPANET. Тогда же были разработаны и протоколы передачи данных в сети - TCP/IP. TCP/IP - это множество коммуникационных протоколов, которые определяют, как компьютеры различных типов могут общаться между собой.

Эксперимент с ARPANET был настолько успешен, что многие организации захотели войти в нее, с целью использования для ежедневной передачи данных. И в 1975 году ARPANET превратилась из экспериментальной сети в рабочую сеть. Ответственность за администрирование сети взяло на себя Defence Communication Agency (DCA), в настоящее время называемое Defence Information Systems Agency (DISA). Но развитие ARPANET на этом не остановилось; Протоколы TCP/IP продолжали развиваться и совершенствоваться.

В 1983 году вышел первый стандарт для протоколов TCP/IP, вошедший в Military Standarts (MIL STD), т.е. в военные стандарты, и все, кто работал в сети, обязаны были перейти к этим новым протоколам. Для облегчения этого перехода DARPA обратилась с предложением к руководителям фирмы Berkley Software Design - внедрить проток олы TCP/IP в Berkeley(BSD) UNIX. С этого и начался союз UNIX и TCP/IP.

Спустя некоторое время TCP/IP был адаптирован в обычный, то есть в общедоступный стандарт, и термин Internet вошел во всеобщее употребление. В 1983 году из ARPANET выделилась MILNET, которая стала относиться к Defence Data Network (DDN) министерства обороны США.

Термин Internet стал использоваться для обозначения единой сети: MILNET плюс ARPANET. И хотя в 1991 году ARPANET прекратила свое существование, сеть Internet существует, ее размеры намного превышают первоначальные, так как она объединила множество сетей во всем мире. Рисунок 1.1 иллюстрирует рост числа хостов, подключенных к сети Internet с 4 компьютеров в 1969 году до 14 миллионов в 1997 году.

Источник: http://www.seoap.ru/knowledge/internet1/art1/id~5/

Принцип построения компьютерных сетей (структура сети - рисунок)

Современные сетевые технологии способствовали новой технической революции. Создание сети на предприятии, фирме благоприятствует гораздо высокому процессу обмена данными между различными структурными подразделениями, ускорению документооборота, контролю за движениями материалов и других средств, увеличению и ускорению передачи и обмену оперативной информацией.

Созданию локальных сетей и глобальной единой сети компьютеров придают такое же значение, как и строительству скоростных автомагистралей в шестидесятые годы. Поэтому компьютерную есть называют «информационной супермагистралью». Подчеркивая выгоду, которую принесет применение сетей всем пользователям, специалисты говорят об информации «на кончиках пальцев».

Компьютерная сеть - это совокупность компьютеров и различных устройств, обеспечивающих информационный обмен между компьютерами в сети без использования каких-либо промежуточных носителей информации.

Все многообразие компьютерных сетей можно классифицировать по группе признаков:

территориальная распространенность;

Ведомственная принадлежность;

Скорость передачи информации;

Тип среды передачи.

По принадлежности различают ведомственные и государственные сети. Ведомственные принадлежат одной организации и располагаются на ее территории. Государственные сети используются в государственных структурах..

По скорости передачи информации компьютерные сети делятся па низко-, средне- и высокоскоростные

По типу среды передачи разделяются на сети коаксиальные, на витой паре, оптоволоконные, с передачей информации по радиоканалам, в инфракрасном диапазоне.

Компьютеры могут соединяться кабелями, образуя paj-личную топологию сети (звездная, шинная, кольцевая и др.).

Следует различать компьютерные сети к сети термина лов (терминальные сети). Компьютерные сети связывают ком пьютеры, каждый из которых может работать и автономно Терминальные сети обычно связывают мощные компьютеры (мэйнфреймы), а в отдельных случаях и ПК с устройствами (терминалами), которые могут быть достаточно сложны, но вне сети их работа или невозможна, или вообще теряет смысл. Например, сеть банкоматов или касс. Строятся они на совершенно иных, чем компьютерные сети, принципах, с использованием другой вычислительной техники.

В классификации сетей существует два основных термина: LAN и WAN.

LAN (Local Area Network, локальная вычислительная сеть, ЛВС) - локальные сети, имеющие замкнутую инфраструктуру до выхода на поставщиков услуг. Этим термином может называться и маленькая офисная сеть, И сеть уровня большого завода, занимающего несколько сотен гектаров. Зарубежные источники дают даже близкую оценку - около шести миль (10 км) в радиусе; использование высокоскоростных каналов.

WAN (Wide Area Network) - глобальная сеть, покрывающая крупные регионы, включающие в себя как локальные сети, так и прочие телекоммуникационные сети и устройства. Пример WAN - сети с коммутацией пакетов (Frame Relay), через которую могут «разговаривать» между собой различные компьютерные сети.

Термин «корпоративная сеть» также используется в литературе для обозначения объединения нескольких сетей, каждая из которых может быть построена на различных технических, программных и информационных принципах.

Рассмотренные выше виды сетей являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу пользователей, для которых работа в такой сети непосредственно связана с их профессиональной деятельностью/

Локальные компьютерные сети

При работе на персональном компьютере в автономном режиме пользователи могут обмениваться информацией (программами, документами и так далее), лишь копируя ее на дискеты. Однако перемещение дискеты между компьютерами не всегда возможно и может занимать достаточно продолжительное время.

Создание компьютерных сетей вызвано практической потребностью совместного использования информации пользователями, работающими на удаленных друг от друга компьютерах. Сети предоставляют пользователям возможность не только быстрого обмена информацией, но и совместного использования принтеров и других периферийных устройств и даже одновременной работы с документами.

Локальная сеть объединяет компьютеры, установленные в одном помещении (например, школьный компьютерный класс, состоящий из 8-12 компьютеров) или в одном здании (например, в здании школы могут быть объединены в локальную сеть несколько десятков компьютеров, установленных в различных предметных кабинетах).

Локальная сеть объединяет несколько компьютеров и дает возможность пользователям совместно использовать ресурсы компьютеров, а также подключенных к сети периферийных устройств (принтеров, плоттеров, дисков, модемов и др.).

В небольших локальных сетях все компьютеры обычно равноправны, то есть пользователи самостоятельно решают, какие ресурсы своего компьютера (диски, каталоги, файлы) сделать общедоступными по сети. Такие сети называются одноранговыми .

Если к локальной сети подключено более 10 компьютеров, одноранговая сеть может оказаться недостаточно производительной. Для увеличения производительности, а также в целях обеспечения большей надежности при хранении информации в сети некоторые компьютеры специально выделяются для хранения файлов и программных приложений. Такие компьютеры называются серверами , а локальная сеть - сетью на основе сервера .

Аппаратное обеспечение сети. Каждый компьютер, подключенный к локальной сети, должен иметь специальную плату (сетевой адаптер - рис. 4.2).

Основной функцией сетевого адаптера является передача и прием информации из сети. В настоящее время наиболее часто используются сетевые адаптеры типа EtherNet, которые могут объединять в сеть компьютеры различных аппаратных и программных платформ (IBM-совместимые, Macintosh, Unix-компьютеры)

|

| Рис. 4.2. Сетевой адаптер |

Соединение компьютеров (сетевых адаптеров) между собой производится с помощью кабелей различных типов (коаксиального, витой пары, оптоволоконного ). Для подключения к локальной сети портативных компьютеров часто используется беспроводное подключение, при котором передача данных осуществляется с помощью электромагнитных волн.

Важнейшей характеристикой локальных сетей, которая определяется типом используемых сетевых адаптеров и кабелей, является скорость передачи информации по сети. Скорость передачи информации по локальной сети обычно находится в диапазоне от 10 до 100 Мбит/с.

Топология сети. Общая схема соединения компьютеров в локальной сети называется топологией сети . Топологии сети могут быть различными.

Вариант соединения компьютеров между собой, когда кабель проходит от одного компьютера к другому, последовательно соединяя компьютеры и периферийные устройства между собой, называется линейной шиной (рис. 4.3).

Если к каждому компьютеру подходит отдельный кабель из одного центрального узла, то реализуется локальная сеть типа "звезда" .

Обычно при такой схеме соединения центральным узлом является более мощный компьютер.

Преимущество локальной сети типа "звезда" перед локальной сетью типа "линейная шина" состоит в том, что при выходе из строя сетевого кабеля у одного компьютера локальная сеть в целом продолжает нормально функционировать.

Предоставление доступа к ресурсам компьютера. В операционной системе Windows пользователь любого компьютера, подключенного к сети, может предоставить доступ к своим дискам, папкам или файлам. Пользователи, работающие за другими компьютерами, могут после этого пользоваться предоставленными ресурсами.

Предоставление доступа к ресурсам компьютера

1. В контекстном меню объекта (диск, файл, папка) необходимо выбрать команду Доступ .

2. На появившейся диалоговой панели Свойства: выбрать вкладку Доступ .

|

С помощью переключателей установить Общий ресурс , а также выбрать тип доступа (Только чтение, Полный, Определяется паролем ).

В текстовом окне Для полного доступа: можно ввести пароль, необходимый для доступа к данному ресурсу.

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://www.allbest.ru/

Размещено на http://www.allbest.ru/

1. Защита информации от НСД

информация компьютер несанкционированный доступ

Несанкционированный доступ к ресурсам компьютера - это действия по использованию, изменению или уничтожению программ и данных, производимые человеком, не имеющим на это право.

Злоумышленник может обойти защиту от НСД двумя путями:

вход под видом легального пользователя;

отключение защиты.

Для выполнения НСД могут использоваться закладки. Это программы с потенциально опасными последствиями:

скрывают свое присутствие в системе;

размножаются или переносят свои фрагменты в другие области памяти;

сохраняют фрагменты оперативной памяти;

изменяют информацию на диске или в памяти.

По месту внедрения закладки делят на:

соединенные с элементами операционной системы;

соединенные с прикладными программами;

имитирующие программы с вводом пароля;

замаскированные под игрушки.

Концептуальные модели закладок:

Наблюдатель. Закладка внедряется в систему, перехватывает ввод-вывод информации и записывает на диск.

Троянский конь. Закладка имитирует сбой компьютера. Злоумышленник получает доступ к информации под видом ремонта.

Искажение. Закладка искажает информацию.

Уборка мусора. Закладка изучает остатки информации, резервные копии и удаленные файлы.

О серьезности проблемы НСД говорит тот факт, что в 1993 году в России были зафиксированы несколько десятков случаев применения закладок в банках, посреднических и информационных фирмах.

В 1994 году при Совете Безопасности РФ создана межведомственная комиссия по информационной безопасности.

Основные каналы утечки информации:

Электромагнитное излучение.

Негласное ручное или вирусное копирование.

Похищение магнитных носителей.

Похищение компьютера.

Для блокирования этих каналов необходимо экранирование помещения от электромагнитных излучений, организационные мероприятия (аналогично защите от вирусов), программная защита.

Комплексная защита данных на базе программных средств включает решение следующих задач:

шифрование данных;

защита от исследования программами, расшифровывающими данные;

контроль компьютера на наличие закладок;

привязка программ к конкретному компьютеру;

надежная идентификация пользователя (опознавание);

поиск и уничтожение похищенной информации.

2. Шифрование информации

Для шифрования применяются современные методы криптографии, специальные протоколы информационного обмена, нестандартные способы хранения данных. Программный блок, выполняющий шифрование и расшифровку данных, встраивается в исполняемый модуль, который защищается от исследования отладчиками, дизассемблерами и от несанкционированного копирования.

Отладчик - программа, позволяющая выполнять исследуемую программу в пошаговом режиме с просмотром на каждом шаге содержимого памяти и регистров процессора.

Дизассемблер - программа, позволяющая получить из выполняемого модуля в машинных кодах текст программы.

Защита от исследования предполагает особый стиль программирования, усложняющий анализ исполняемого кода.

Шифрование включает два элемента - алгоритм и ключ. Алгоритм - это последовательность действий по преобразованию информации. Ключ - это конкретное значение параметров алгоритма шифрования. Зная алгоритм, но не зная ключа, расшифровать данные практически невозможно. С тем же результатом можно иметь ключ без алгоритма.

3. Основные алгоритмы шифрования. Метод подстановки (замены)

В основе метода лежит табличный принцип кодирования. Каждому символу ставится в соответствие другой символ. Возможно построение более сложной таблицы, где символам ставится в соответствие несколько кодов в зависимости от частоты использования. Тогда в зашифрованном тексте коды распределены равномерно и труднее поддаются расшифровке.

Пример таблицы шифрования.

Этот метод удобен для шифрования текстов. Метод перестановки

Этот метод предполагает взаимную перестановку символов. При размере файла N байт общее число взаимных перестановок составляет

N! = N*(N-1)*(N-2)*…*3*2*1.

Этот метод удобен для шифрования двоичных файлов типа графических и исполняемых. При этом не обязательно переставлять каждый байт - достаточно сделать несколько перестановок в ключевых местах программного изделия - это сократит время кодирования.

Побайтные алгоритмы шифрования

В качестве ключа могут использоваться байты самого сообщения.

Примеры: каждый байт шифруется путем суммирования с предыдущим байтом. Или: к текущему значению байта прибавляется байт, отстоящий на заданное число байт.

В чистом виде алгоритм является очень нестойким, потому что ключ содержится в самом зашифрованном файле. Этот метод применяют в комбинации с другими.

Кодировочная книга

Каждому зашифрованному слову ставится в соответствие расположение этого слова в художественной книге, один экземпляр которой находится у шифровальщика, другой у того, кто расшифровывает. Слабым звеном здесь является ключ, т.е. книга. Применительно к ПК этот метод можно видоизменять, рассматривая в качестве кодировочной книги коды ПЗУ компьютера или коды пакета программ, используемого передающей и получающей сторонами. В этом случае коду каждого символа исходного текста ставится в соответствие положение этого кода в ПЗУ.

Шифрование с открытым ключом

В этом методе используют два ключа - секретный и открытый. Зная открытый ключ, невозможно по нему вычислить секретный.

Получение зашифрованного текста S из исходного текста F происходит путем преобразования

где a mod b - это остаток от целочисленного деления a на b.

Расшифровка происходит правилу:

Открытый ключ - это числа (x, n).

Секретный ключ - это числа (y, n).

Числа x, y, n формируются по определенным правилам, так что зная (x, n) очень трудно вычислить (y, n). Шифр будет достаточно надежным при длине ключа не менее 150 разрядов.

Основные характеристики методов шифрования:

алгоритм шифрования;

период обновления ключа;

длина ключа;

криптостойкость, т.е. стойкость к расшифровке злоумышленником. Обычно определяется периодом времени, необходимым для расшифровки.

4. Защита информации от несанкционированного доступа путем идентификации

Идентификация - это

отождествление, опознание, установление личности, подлинности.

построение модели объекта по наблюдениям за его входами и выходами.

операция определения тождественности пользователя или пользовательского процесса, необходимая для управления доступом к информации.

процедура сопоставления предъявленных характеристик с эталонными.

Доступ пользователей к различным классам информации должен осуществляться с использованием парольной системы, которая включает:

обычные пароли;

настоящие замки и ключи;

тесты идентификации пользователя;

алгоритмы идентификации компьютера, дискеты, программного обеспечения.

Набираемое на клавиатуре парольное слово можно подсмотреть по движению пальцев или с помощью вирусной закладки. Ключ от замка может быть потерян, украден или скопирован незаметно для хозяина.

Тесты идентификации пользователя более надежны. Специальные устройства позволяют проводить автоматическую идентификацию по голосу, по рисунку сетчатки глаза, по отпечаткам пальцев и т.д. Программная идентификация включает распознавание подписи мышкой и почерка работы с клавиатурой.

5. Идентификация пользователя по клавиатурному почерку

Анализ клавиатурного почерка может проводиться двумя способами: по набору ключевой фразы и по набору свободного текста. Оба способа подразумевают режим настройки и режим идентификации.

В режиме настройки рассчитываются и запоминаются эталонные характеристики набора текста пользователем. В режиме идентификации происходит опознание пользователя.

Для настройки пользователь несколько раз набирает на клавиатуре заданную фразу. Система запоминает время между нажатиями букв, а также замедление и ускорение при наборе отдельных слов. Как показывает опыт, это достаточно индивидуальная характеристика.

При наборе ключевой фразы эта фраза всегда одинакова. Для ввода свободного текста этот текст формируется каждый раз случайным образом из предварительно подготовленного набора слов.

Со временем почерк может изменяться, в том числе и клавиатурный. Поэтому эталоны почерка должны регулярно обновляться.

6. Идентификация пользователя по росписи мышкой

Для анализа росписи используется последовательность экранных координат линии росписи. В качестве характеристик этой линии удобно использовать следующие величины:

число точек в линии росписи на экране (в графическом режиме дисплей типа VGA представляет собой поле размером 640 на 480 точек);

длина линии росписи;

число и положение разрывов линии;

число и положение сегментов (линия, дуга, окружность и т.п.).

7. Другие способы идентификации пользователя

Люди по-разному оценивают число букв в словах, длину линии на экране, запоминают случайные числа и буквы.

Примерный тест может быть таким: на экране в течение нескольких секунд изображается несколько линий случайной длины. Пользователь за некоторое время должен ввести с клавиатуры оценки длины линий. Этот тест позволит проверить:

почерк работы с клавиатурой;

внимание и точность оценок.

Большинство людей при вызове на минутку к руководству или к телефону оставляют компьютер не завершив работу с обязательным выходом и запрещением доступа. В случае попытки НСД к полностью открытой информации можно определить злоумышленника программными средствами, осуществляющими постоянный контроль над работой компьютера и выявляющими отклонение от привычного порядка действий, а также осуществляющими распознавание пользователя по клавиатурному почерку и манере работы с мышкой в течение всего сеанса работы.

Идентификация компьютера

Каждый ПК имеет свои аппаратные особенности, которые невозможно изменить программным путем. Например, это архитектура ПК, т.е. перечень устройств и их характеристики - количество и параметры дисководов и винчестеров, тип видеоадаптера и т.д. Эти данные программа может прочитать в заранее известных ячейках ПЗУ. Особенности ПЗУ - это дата создания и фирма-изготовитель. ПЗУ содержит программы BIOS для работы с устройствами компьютера - дисками, экраном, принтером и т.п.

Для усиления защиты используют специальные устройства. Устройство содержит логические микросхемы, ПЗУ и подключается к компьютеру через последовательный или параллельный порт. Это устройство называется электронным ключом. В процессе работы программа опрашивает это устройство. Если оно не откликается, значит, ключа нет, и программа перестает работать или работает неправильно, с ошибками.

Идентификация дискеты

В определенном месте дискеты с помощью скальпеля или лазера создается дефект. В программе запоминается положение дефектных секторов. Защищенная программа при запуске пытается записывать информацию в дефектные сектора. Несанкционированная копия без дефекта на дискете позволяет выполнить нормальную запись в любое место дискеты. Если программа выявляет факт незаконного копирования, включается механизм защиты.

Другой способ защиты дискеты - нестандартное форматирование: изменение нумерации секторов, длины секторов, числа дорожек.

Идентификация программной среды

Некоторые особенности ПК создаются и изменяются программными средствами:

мета физического размещения защищаемых файлов на диске;

наличие на компьютере определенных драйверов, файлов, прикладных пакетов программ;

запуск определенной последовательности команд перед вызовом защищаемого пакета;

модификация программ операционной системы;

создание меток на диске, которые не копируются обычными средствами;

помещение в теле программы в зашифрованном виде данных об авторе программы и конкретном покупателе.

Идентификация программного модуля

Проверка соответствия программы некоторому эталону устанавливает факты внесения изменений в исполняемый модуль. Это могут быть последствия работы вирусов и закладок либо попытки взлома, т.е. отключения программной защиты. Программный модуль представляет собой последовательность двоичных кодов. Для идентификации программы можно подсчитать контрольную сумму файла или его фрагмента, частоту использования в файле некоторых кодов и т.д.

Размещение специальной кодовой последовательности за границей файла не обнаруживается привычными средствами и не копируется программой COPY.

Пример. Файлы на диске хранятся в виде последовательность кластеров. Кластеры - это блоки по 512 байт на дискете и по 4 килобайта на винчестере.

Информация о том, какие файлы из каких кластеров состоят, хранится в FAT. Если последний кластер в цепочке не полностью занят файлом, оставшееся место не используется и не копируется командой COPY. Туда и можно записать метку.

Размещено на Allbest.ru

...Подобные документы

Программный модуль, обеспечивающий шифрование и расшифровывание информационных блоков. Защита информации, хранящейся в электронном виде, от несанкционированного доступа. Выбор методов шифрования. Программная реализация. Руководство пользователя.

курсовая работа , добавлен 09.03.2009

Исследование понятия и классификации видов и методов несанкционированного доступа. Определение и модель злоумышленника. Организация защиты информации. Классификация способов защиты информации в компьютерных системах от случайных и преднамеренных угроз.

реферат , добавлен 16.03.2014

Биометрические системы защиты от несанкционированного доступа к информации. Система идентификации личности по папиллярному рисунку на пальцах, голосу, радужной оболочке, геометрии лица, сетчатке глаза человека, рисунку вен руки. Пароли на компьютере.

презентация , добавлен 28.05.2012

Криптография и шифрование. Симметричные и асимметричные криптосистемы. Основные современные методы шифрования. Алгоритмы шифрования: замены (подстановки), перестановки, гаммирования. Комбинированные методы шифрования. Программные шифраторы.

реферат , добавлен 24.05.2005

Безопасность государства в сфере информации. Несанкционированный доступ к информации. Электромагнитные излучения и наводки. Несанкционированная модификация структур. Вредительские программы, классификация злоумышленников. Традиционный шпионаж и диверсии.

курсовая работа , добавлен 26.05.2010

Программно-аппаратные средства защиты компьютера от несанкционированного доступа. Электронный замок "Соболь". Система защиты информации SecretNet. Дактилоскопические устройства защиты информации. Управление открытыми ключами, удостоверяющие центры.

курсовая работа , добавлен 23.08.2016

Анализ программных средств несанкционированного доступа к информации в сетях ЭВМ и способов защиты. Возможности операционных систем по защите и разграничению доступа к информации и выбор самой защищенной. Планирование сети штаба объединения ВВС и ПВО.

дипломная работа , добавлен 14.09.2010

Пути несанкционированного доступа, классификация угроз и объектов защиты. Методы защиты информации в системах управления производством. Основные каналы утечки информации при обработке ее на компьютере. Информационные потоки организации ООО "ТД Искра".

курсовая работа , добавлен 15.03.2016

Возможные каналы утечки информации. Расчет контролируемой зоны объекта. Защита по виброакустическому каналу утечки информации. Выявление несанкционированного доступа к ресурсам. Система постановки виброакустических и акустических помех "Шорох-1М".

курсовая работа , добавлен 31.05.2013

Применение программного обеспечения и технических средств контроля и управления доступом для предупреждения угроз несанкционированного доступа к защищаемой информации. Построение интегрированной системы безопасности "FortNet" и ее составных элементов.

Системное программное обеспечение, обеспечивающее загрузку операционной системы непосредственно после включения компьютера. Запуск загрузчика осуществляется программным обеспечением BIOS, записанной в ПЗУ компьютера (англ. basic input/output system «базовая система ввода-вывода»)

Центральная часть операционной системы, управляющая выполнением процессов, ресурсами вычислительной системы и предоставляющая процессам координированный доступ к этим ресурсам. Основными ресурсами являются процессорное время, память и устройства ввода-вывода. Доступ к файловой системе и сетевое взаимодействие также могут быть реализованы на уровне ядра.

Совокупность возможностей, способов и методов взаимодействия двух систем для обмена информацией между ними. В случае, если одна из взаимодействующих систем человек, чаще говорят лишь о второй системе, то есть об интерфейсе той системы, с которой человек взаимодействует.

Интерфейс командной строки: инструкции компьютеру даются путём ввода с клавиатуры текстовых строк (команд). Графический интерфейс пользователя: программные функции представляются графическими элементами экрана. Диалоговый интерфейс: например, Поиск Жестовый интерфейс: сенсорный экран, руль, джойстик и т. д. Естественно-языковой интерфейс, применяемый в интеллектуальных системах, пользователь «разговаривает» с программой на родном ему языке. Нейрокомпьютерный интерфейс: отвечает за обмен между нейронами и электронным устройством при помощи специальных имплантированных электродов.

Перед окончанием загрузки Windows предлагает ввести «имя пользователя» и пароль (рис. 8.6).

Рис. 8.6. Ввод сетевого пароля

При этом выполняются следующие действия:

1. Принимаемым по умолчанию именем, показываемым в текстовой строке Имя пользователя , является имя компьютера, введенное при настройке. При желании можно изменить входное имя на что-либо другое, например, на ваше имя.

2. Введите в строке Пароль пароль, чтобы предотвратить доступ других пользователей к вашей копии Windows. При вводе пароля буквы заменяются звездочками, чтобы никто не подсмотрел пароль. Если вы не будете пользоваться паролем, эту строку оставьте пустой.

3. Щелкните на кнопке OK . Если вы нажмете кнопкуОтмена , Windows Professional не позволит загрузить операционную систему. Т.е. без правильного указания имени пользователя и пароля в Windows работа пользователя невозможна.

Если при запуске Windows вам не было предложено ввести сетевой пароль, а на рабочем столе Windows отсутствует значок Сетевое окружение , это означает, что компьютер не настроен для работы в сети.

Если вы работаете без сети или хотите войти в сеть под другим именем выполните следующую процедуру.

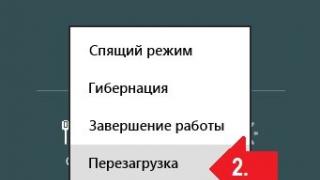

Для Windows:

1. Нажмите кнопку Пуск и выберите пунктЗавершение сеанса....

2. Нажмите кнопкуОк .

3. После появления окна Ввод сетевого пароля выполните вышеуказанные в этом разделе действия.

Работа с документом или программой, расположенной на другом компьютере, практически ничем не отличается от работы с аналогичными ресурсами своего компьютера.

Рис. 8.7. Значок Мое сетевое окружение в Windows .

В Windows 2000 данный значок называется Мое сетевое окружение (рис. 8.7). Затем дважды щелкните на значке нужного компьютера. Если нужного компьютера нет в списке, воспользуйтесь значкомВся сеть . Откройте эту папку для просмотра всех рабочих групп, являющихся частями полной сети, к которой подключен ваш компьютер. (Если вы подключены только к своей рабочей группе, вы увидите только одну эту рабочую группу.) При открытии папок рабочих групп выводятся имена всех компьютеров, образующих каждую рабочую группу. Дважды щелкните на искомой папке.

Для каждого компьютера видны только те ресурсы, к которым владелец или системный администратор разрешил доступ.

Организация сетевого доступа к ресурсам компьютера

Установка службы доступа к файлам и принтерам для сетей Microsoft или NetWare позволяет делать ресурсы компьютера (программы, документы и прочие файлы, а также принтеры) доступными для остальных пользователей. Другие пользователи могут подключать и использовать общие ресурсы компьютера. Чтобы предоставить доступ к отдельным файлам, следует сделать общей содержащую их папку.

Организация доступа к файлам и принтерам компьютера

1. Нажмите кнопку Пуск и выберите пунктПанель управления в менюНастройка .

2. Щелкните дважды на значке Сеть .

3. Выберите вкладку Конфигурация в окне диалогаСеть .

4. Нажмите кнопку Доступ к файлам и принтерам . Появится диалоговое окно, показанное на рис. 8.9.

Рис. 8.9. Организация доступа к файлам и принтерам

5. Установите соответствующий флажок.

6. Нажмите кнопкуОК .

Организация защиты сетевых ресурсов

Существует два режима доступа к общим ресурсам компьютера:

1. Доступ на уровне ресурсов. Выбор данного режима доступа позволяет организоватьпарольную защиту сетевых ресурсов от несанкционированного доступа. Любой пользователь, желающий получить доступ к общему ресурсу, должен знать пароль, назначенный этому ресурсу. Подобная защита целесообразна в небольших сетях.

Для каждого разделяемого ресурса Windows предоставляет три типа прав доступа:

Только чтение . На этом уровне каждый, обращающийся к ресурсу, может только копировать, открывать и просматривать файлы. Файлы нельзя пересылать, модифицировать, переименовывать и удалять, нельзя также добавлять новые файлы.

Полное. Этот уровень предоставляет полный доступ к файлам ресурса и позволяет делать все операции с файлами.

Определяется паролем. Этот уровень допускает присвоение отдельных паролей для считывания и для полного доступа.

Для предоставления или запрета общего доступа к ресурсу необходимо выполнить следующие действия:

1. В папке Мой компьютер выберите ресурс, к которому следует предоставить или запретить общий доступ.

2. В меню Файл или в контекстном меню (вызывается правой кнопкой мыши)выберите пунктДоступ... Если пунктДоступ отсутствует, необходимо организовать доступ к файлам и принтерам (см. п. 4.4.1).

3. В появившемся окне диалога Свойства (рис. 8.10) установите переключатель в положениеОбщий ресурс для разрешения общего доступа к ресурсу или в положение Локальный ресурс – для запрета.

Рис. 8.10. Назначение пароля диску D

4. Установите переключатель Тип доступа в положениеОпределяется паролем .

5. В соответствующих полях Пароль (для чтения и/или для полного доступа) введите пароль доступа к ресурсам компьютера.

6. Нажмите кнопку ОК .

7. Укажите пароль еще раз в окне Подтверждение паролей .

Предоставление доступа к принтеру делается аналогично. Для выбора нужного принтера используйте папку Принтеры (Пуск -> Настройка -> Принтеры).

2. Доступ на уровне пользователей. При использовании данного режима защиты доступ к ресурсам предоставляется в зависимости от прав, полученных пользователем от сетевого администратора, например, Windows NT/2000. Каждый пользователь идентифицируется в сети по имени, присвоенному ему вместе с правами администратором.

При использовании данного метода доступа на станции с Windows 98 можно предоставить право пользования ресурсами станции отдельным пользователям или группам, сформированных администраторами того или иного уровня.

Это делает защиту более гибкой, так как администратор Windows NT/2000 помимо полного доступа и доступа по чтению к папкам может предоставлять ряд дополнительных прав. Имена и группы пользователей домена UC , созданных администратором сети Windows NT/2000, представлены на рис. 8.11.

Рис. 8.11. Добавление пользователей ресурсов станции

Предоставление выбранной группе пользователей соответствующих прав выполняется нажатием кнопки Только чтение, Полный доступ илиСпециальный. Специальные права более разнообразны и определяются возможностями ОС сервера сети.

Свойства папки Мои документы при использовании защиты на уровне пользователей показаны на рис. 8.12. Только пять пользователей имеют доступ к данному ресурсу, причем каждый из них имеет свои права доступа.

Рис. 8.12. Назначение совместного доступа к папке Мои документы