Ne tako davno se činilo da je bežična mreža zaštićena WPA2 tehnologijom prilično sigurna. Pronalaženje jednostavnog ključa za povezivanje je zaista moguće. Ali ako instalirate zaista dug ključ, ni duge tabele, pa čak ni GPU ubrzanje neće vam pomoći da to popravite. Ali, kako se ispostavilo, možete se povezati na bežičnu mrežu i bez toga - koristeći prednosti nedavno otkrivene ranjivosti u WPS protokolu.

UPOZORENJE

Sve informacije su predstavljene samo u obrazovne svrhe. Prodiranje u tuđu bežičnu mrežu lako se može smatrati krivičnim djelom. Misli svojom glavom.

Cijena pojednostavljenja

Sve je manje otvorenih pristupnih tačaka na koje uopće ne morate unijeti ključ da biste se povezali. Čini se da bi uskoro mogli biti uvršteni u Crvenu knjigu. Ako ranije osoba možda nije ni znala da se bežična mreža može zaključati ključem, štiteći se od vanjskih veza, sada mu se sve više govori o ovoj mogućnosti. Uzmimo, na primjer, prilagođeni firmver koji vodeći provajderi izdaju za popularne modele rutera kako bi se pojednostavilo podešavanje. Morate navesti dvije stvari - prijavu/lozinku i... ključ za zaštitu bežične mreže. Što je još važnije, sami proizvođači hardvera pokušavaju učiniti proces postavljanja jednostavnim. Stoga većina modernih rutera podržava mehanizam WPS (Wi-Fi Protected Setup). Uz njegovu pomoć korisnik može postaviti sigurnu bežičnu mrežu za nekoliko sekundi, a da se uopće ne zamara činjenicom da “treba omogućiti šifriranje negdje drugdje i registrirati WPA ključ”. Uneo sam osmocifreni simbolični PIN u sistem, koji je napisan na ruteru, i gotovi ste! I evo, drži se čvrsto. U decembru su dva istraživača govorila o ozbiljnim fundamentalnim nedostacima u WPS protokolu. To je kao stražnja vrata za bilo koji ruter. Ispostavilo se da ako je WPS aktiviran na pristupnoj tački (koja je za trenutak uključena u većini rutera prema zadanim postavkama), tada možete odabrati PIN za konekciju i izvući ključ za povezivanje za nekoliko sati!

Kako WPS funkcionira?

Ideja kreatora WPS-a je dobra. Mehanizam automatski postavlja naziv mreže i šifriranje. Dakle, korisnik ne mora ulaziti u web sučelje i baviti se složenim postavkama. I možete lako dodati bilo koji uređaj (na primjer, laptop) u već konfiguriranu mrežu: ako ispravno unesete PIN, on će dobiti sva potrebna podešavanja. Ovo je vrlo zgodno, zbog čega svi glavni igrači na tržištu (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) sada nude bežične rutere sa WPS podrškom. Pogledajmo to malo detaljnije.

Postoje tri opcije za korištenje WPS-a:

- Push-Button-Connect (PBC). Korisnik pritisne posebno dugme na ruteru (hardver) i na računaru (softver), čime se aktivira proces podešavanja. Ovo nas ne zanima.

- Unošenje PIN koda u web interfejs. Korisnik pristupa administrativnom interfejsu rutera preko pretraživača i unosi osmocifreni PIN kod ispisan na telu uređaja (slika 1), nakon čega dolazi do procesa podešavanja. Ova metoda je prikladnija za početnu konfiguraciju rutera, pa je nećemo ni razmatrati.

- Unošenje PIN koda na računar korisnika (slika 2). Kada se povezujete na ruter, možete otvoriti posebnu WPS sesiju, u okviru koje možete konfigurirati ruter ili dobiti postojeća podešavanja ako ispravno unesete PIN kod. Ovo je već privlačno. Za otvaranje takve sesije nije potrebna autentifikacija. Ovo može svako! Ispostavilo se da je PIN kod već potencijalno podložan napadu bruteforce. Ali ovo je samo cveće.

Ranjivost

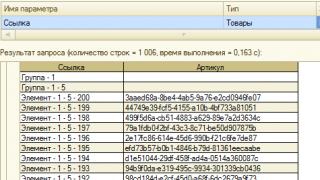

Kao što sam ranije napomenuo, PIN kod se sastoji od osam cifara - dakle, postoji 10^8 (100.000.000) opcija za podudaranje. Međutim, broj opcija se može značajno smanjiti. Činjenica je da je posljednja cifra PIN koda neka vrsta kontrolne sume, koja se izračunava na osnovu prvih sedam cifara. Kao rezultat, već dobijamo 10^7 (10.000.000) opcija. Ali to nije sve! Zatim pažljivo pogledamo uređaj WPS protokola za autentifikaciju (slika 3). Čini se kao da je posebno dizajniran da ostavi mjesta za grubu silu. Ispostavilo se da se provjera PIN koda provodi u dvije faze. Podijeljen je na dva jednaka dijela, a svaki dio se provjerava posebno! Pogledajmo dijagram:

- Ako je nakon slanja M4 poruke napadač dobio EAP-NACK kao odgovor, onda može biti siguran da je prvi dio PIN koda netačan.

- Ako je primio EAP-NACK nakon slanja M6, onda je, shodno tome, drugi dio PIN koda netačan. Dobijamo 10^4 (10.000) opcija za prvu polovinu i 10^3 (1.000) za drugu. Kao rezultat, imamo samo 11.000 opcija za kompletnu pretragu. Da biste bolje razumjeli kako će ovo funkcionirati, pogledajte dijagram.

- Važna stvar je moguća brzina pretraživanja. Ograničeno je brzinom kojom ruter obrađuje WPS zahtjeve: neke pristupne točke će proizvoditi rezultate svake sekunde, druge svakih deset sekundi. Većina vremena se troši na izračunavanje javnog ključa koristeći Diffie-Hellman algoritam; on se mora generirati prije koraka M3. Vrijeme utrošeno na ovo može se smanjiti odabirom jednostavnog tajnog ključa na strani klijenta, što će pojednostaviti proračune drugih ključeva u budućnosti. Praksa pokazuje da je za uspješan rezultat obično dovoljno proći samo polovicu svih opcija, a grubom silom u prosjeku je potrebno samo četiri do deset sati.

Prva implementacija

Prva implementacija grube sile koja se pojavila bio je uslužni program wpscrack (goo.gl/9wABj), koji je napisao istraživač Stefan Viböck u Pythonu. Uslužni program je koristio biblioteku Scapy, koja vam omogućava da ubacite proizvoljne mrežne pakete. Skripta se može pokrenuti samo pod Linux sistemom, nakon prvog prebacivanja bežičnog sučelja u nadzorni mod. Kao parametre morate navesti naziv mrežnog interfejsa u sistemu, MAC adresu bežičnog adaptera, kao i MAC adresu pristupne tačke i njen naziv (SSID).

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v njuškalo je počelo pokušavati 00000000 pokušaj 0,95 sekundi pokušavam 00010009<...>pokušaj 18660005 pokušaj je trajao 1,08 sekundi pokušaj 18670004# pronađeno 1. polovina pokušaja PIN-a je trajalo 1,09 sekundi pokušaj 18670011 pokušaj je trajao 1,08 sekundi<...>pokušavam 18674095# pronašao 2. polovinu PIN-a<...>Mrežni ključ: 0000 72 65 61 6C 6C 79 5F 72 65 61 6C 6C 79 5F 6C 6F stvarno_stvarno_lo 0010 6E 67 5F 77 70 61 5F 70 61 70 10 70 70 70 10 70 70 70 70 70 70 70 70 s fraze 0020 65 5F 67 6F 6F 64 6F 6C 75 63 6B 5F 63 72 61 63 e_good_luck_crac 0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65king_this_one<...>

Kao što vidite, prvo je odabrana prva polovina PIN koda, zatim druga, da bi na kraju program proizveo gotov ključ za povezivanje na bežičnu mrežu. Teško je zamisliti koliko bi vremena trebalo da se pronađe ključ ove dužine (61 znak) sa već postojećim alatima. Međutim, wpscrack nije jedini uslužni program za iskorištavanje ranjivosti, a ovo je prilično smiješan trenutak: u isto vrijeme, drugi istraživač, Craig Heffner iz Tactical Network Solutions, radio je na istom problemu. Vidjevši da se na internetu pojavio radni PoC za implementaciju napada, objavio je svoj Reaver uslužni program. On ne samo da automatizuje proces odabira WPS-PIN-a i ekstrahovanja PSK ključa, već nudi i veći broj podešavanja tako da se napad može izvesti protiv širokog spektra rutera. Osim toga, podržava mnogo veći broj bežičnih adaptera. Odlučili smo to uzeti kao osnovu i detaljno opisati kako napadač može koristiti ranjivost u WPS protokolu za povezivanje na sigurnu bežičnu mrežu.

KAKO

Kao i kod svakog drugog napada na bežičnu mrežu, trebat će nam Linux. Ovdje se mora reći da je Reaver prisutan u repozitoriju poznate distribucije BackTrack, koja također već uključuje potrebne drajvere za bežične uređaje. Stoga ćemo ga tačno koristiti.

Korak 0. Pripremite sistem

Na službenoj web stranici BackTrack 5 R1 je dostupan za preuzimanje kao virtuelna mašina pod VMware-om i ISO slika za pokretanje. Preporučujem poslednju opciju. Možete jednostavno zapisati sliku na disk ili pomoću programa napraviti USB fleš disk za pokretanje: na ovaj ili onaj način, nakon pokretanja sa takvog medija, odmah ćemo imati sistem spreman za rad bez ikakvih nepotrebnih problema.

Ubrzani kurs o Wi-Fi hakiranju

- WEP (Wired Equivalent Privacy) Prva tehnologija za zaštitu bežične mreže pokazala se izuzetno slabom. Možete ga hakovati bukvalno za nekoliko minuta, koristeći slabosti RC4 šifre koja se koristi u njemu. Glavni alati ovdje su airodump-ng sniffer za prikupljanje paketa i aircrack-ng uslužni program, koji se koristi direktno za razbijanje ključa. Postoji i poseban alat wesside-ng, koji generalno automatski hakuje sve obližnje WEP tačke.

- WPA/WPA2 (bežični zaštićeni pristup)

Brute force je jedini način da se pronađe ključ za zatvorenu WPA/WPA2 mrežu (pa čak i tada samo ako postoji dump tzv. WPA rukovanja, koji se emituje kada se klijent poveže na pristupnu tačku).

Gruba sila može se povući danima, mjesecima i godinama. Da bi se povećala efikasnost pretraživanja, prvo su korišćeni specijalizovani rečnici, zatim su generisane dugine tabele, a kasnije su se pojavili uslužni programi koji su koristili NVIDIA CUDA i ATI Stream tehnologije za hardversko ubrzanje procesa pomoću GPU-a. Alati koji se koriste su aircrack-ng (brute sile pomoću rječnika), cowpatty (koristeći rainbow tablice), pyrit (koristeći video karticu).

Korak 1: Prijavite se

Podrazumevana prijava i lozinka su root:toor. Jednom u konzoli, možete bezbedno da pokrenete „X“ (postoje odvojeni BackTrack sklopovi - i sa GNOME-om i sa KDE-om):

#startx

Korak 2: Instalirajte Reaver

Da preuzmemo Reaver, trebat će nam internet. Stoga povezujemo patch kabel ili konfiguriramo bežični adapter (meni “Aplikacije > Internet > Wicd Network Manager”). Zatim pokrećemo emulator terminala, gdje preuzimamo najnoviju verziju uslužnog programa kroz spremište:

# apt-get update # apt-get install reaver

Ovdje moram reći da spremište sadrži verziju 1.3, koja meni lično nije radila kako treba. Nakon traženja informacija o problemu, pronašao sam post autora, koji preporučuje ažuriranje na najvišu moguću verziju kompajliranjem izvora preuzetih iz SVN-a. Ovo je, općenito, najuniverzalnija metoda instalacije (za bilo koju distribuciju).

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make # napravi instalaciju

Neće biti problema sa sastavljanjem pod BackTrack-om - lično sam proverio. U Arch Linux distribuciji koju koristim, instalacija je još jednostavnija, zahvaljujući prisutnosti odgovarajućeg PKGBUILD-a:

$ yaourt -S reaver-wps-svn

Korak 3. Priprema za grubu silu

Da biste koristili Reaver, morate učiniti sljedeće:

- prebacite bežični adapter u način nadzora;

- saznajte naziv bežičnog interfejsa;

- saznati MAC adresu pristupne tačke (BSSID);

- provjerite je li WPS aktiviran na tački.

Prvo, hajde da proverimo da li je bežični interfejs uopšte prisutan u sistemu:

#iwconfig

Ako izlaz ove komande sadrži interfejs sa opisom (obično wlan0), to znači da je sistem prepoznao adapter (ako se povezao na bežičnu mrežu da učita Reaver, onda je bolje da prekinete vezu). Stavimo adapter u nadzorni mod:

# airmon-ng start wlan0

Ova komanda kreira virtuelno sučelje u režimu nadgledanja, njegovo ime će biti naznačeno u izlazu komande (obično mon0). Sada moramo pronaći pristupnu tačku za napad i saznati njen BSSID. Koristimo uslužni program za slušanje bežičnih emisija airodump-ng:

#airodump-ngmon0

Na ekranu će se pojaviti lista pristupnih tačaka unutar dometa. Zanimaju nas tačke sa WPA/WPA2 enkripcijom i autentifikacijom PSK ključa.

Bolje je izabrati jednog od prvih na listi, jer je dobra komunikacija sa točkom poželjna za izvođenje napada. Ako ima puno tačaka i lista ne stane na ekran, onda možete koristiti još jedan dobro poznati uslužni program - kismet, gdje je sučelje prikladnije u tom pogledu. Opciono, možete provjeriti na licu mjesta da li je WPS mehanizam uključen u našem mjestu. Da biste to učinili, Reaver dolazi u paketu sa (ali samo ako ga preuzmete od SVN) uslužnim programom za pranje:

# ./wash -i mon0

Parametar je naziv sučelja prebačenog u nadzorni mod. Također možete koristiti opciju '-f' i uslužnom programu dodati cap fajl kreiran, na primjer, istim airodump-ng. Iz nekog nepoznatog razloga, Reaver paket u BackTrack-u nije uključivao uslužni program za pranje. Nadajmo se da će ova greška biti ispravljena do objavljivanja ovog članka.

Korak 4. Pokrenite grubu silu

Sada možete nastaviti direktno sa traženjem PIN-a. Da biste pokrenuli Reaver u najjednostavnijem slučaju, ne treba vam puno. Potrebno je samo da navedete naziv interfejsa (koji smo prethodno prebacili u režim nadgledanja) i BSSID pristupne tačke:

# reaver -i mon0 -b 00:21:29:74:67:50 -vv

Prekidač "-vv" omogućava poboljšani izlaz programa tako da možemo biti sigurni da sve radi kako se očekuje.

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

Ako program konzistentno šalje PIN-ove pristupnoj tački, to znači da je sve dobro počelo i ostaje samo glupo čekati. Proces može potrajati dugo. Najkraće vrijeme u kojem sam mogao grubo forsirati PIN bilo je oko pet sati. Čim bude odabran, program će vas rado obavijestiti o tome:

[+] Pokušavam pin 64637129 [+] Ključ puknut za 13654 sekunde [+] WPS PIN: "64637129" [+] WPA PSK: "MyH0rseThink$YouStol3HisCarrot!" [+] AP SSID: "linksys"

Najvrednije ovdje je, naravno, WPA-PSK ključ, koji možete odmah koristiti za povezivanje. Sve je tako jednostavno da vam ne stane ni u glavu.

Da li je moguće odbraniti se?

Za sada postoji samo jedan način da se zaštitite od napada - onemogućite WPS u postavkama rutera. Međutim, kako se pokazalo, to nije uvijek moguće. Pošto ranjivost ne postoji na nivou implementacije, već na nivou protokola, ne treba očekivati brzu zakrpu od proizvođača koja bi rešila sve probleme. Najviše što sada mogu učiniti je da se odupru gruboj sili koliko god je to moguće. Na primjer, ako blokirate WPS na jedan sat nakon pet neuspješnih pokušaja unosa PIN koda, pretraga će trajati oko 90 dana. Ali drugo je pitanje koliko brzo se takva zakrpa može postaviti na milione uređaja koji rade širom svijeta?

Upgrading Reaver

U HOWTO-u smo pokazali najjednostavniji i najsvestraniji način korištenja uslužnog programa Reaver. Međutim, implementacija WPS-a varira od proizvođača do proizvođača, tako da je u nekim slučajevima potrebna dodatna konfiguracija. U nastavku ću dati dodatne opcije koje mogu povećati brzinu i efikasnost pretraživanja ključeva.

- Možete postaviti broj kanala i SSID pristupne tačke: # reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

- Opcija '—dh-small' ima povoljan učinak na brzinu grube sile, jer postavlja malu vrijednost za tajni ključ, čime se olakšavaju proračuni na strani pristupne točke: # reaver -i mon0 -b 00:01:02: 03:04:05 -vv - -dh-malo

- Podrazumevano vremensko ograničenje odgovora je pet sekundi. Ako je potrebno, možete ga promijeniti: # reaver -i mon0 -b 00:01:02:03:04:05 -t 2

- Podrazumevano kašnjenje između pokušaja je jedna sekunda. Također se može konfigurirati: # reaver -i mon0 -b 00:01:02:03:04:05 -d 0

- Neke pristupne tačke mogu blokirati WPS na određeno vrijeme, sumnjajući da su prevarene. Reaver primjećuje ovu situaciju i pauzira pretragu na 315 sekundi prema zadanim postavkama, trajanje ove pauze se može promijeniti: # reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250

- Neke implementacije WPS protokola će prekinuti vezu ako PIN kod nije tačan, iako bi prema specifikaciji trebalo da vrate posebnu poruku. Reaver automatski prepoznaje ovu situaciju, za to postoji opcija '—nack': # reaver -i mon0 -b 00:01:02:03:04:05 --nack

- Opcija '--eap-terminate' namijenjena je za rad sa onim AP-ovima koji zahtijevaju prekid WPS sesije koristeći EAP FAIL poruku: # reaver -i mon0 -b 00:01:02:03:04:05 --eap -prekinuti

- Pojava grešaka u WPS sesiji može značiti da AP ograničava broj pokušaja unosa PIN koda ili je jednostavno preopterećen zahtjevima. Informacije o tome će biti prikazane na ekranu. U ovom slučaju, Reaver pauzira svoju aktivnost, a vrijeme pauze se može postaviti pomoću opcije '--fail-wait': # reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait =360

FAQ

Pitanje: Koji je bežični adapter potreban za hakiranje?

Odgovor: Prije eksperimentiranja, morate se uvjeriti da bežični adapter može raditi u nadzornom modu. Najbolji način je da provjerite listu podržanog hardvera na web stranici Aircrack-ng projekta. Ako se postavi pitanje koji bežični modul kupiti, onda možete početi s bilo kojim adapterom baziranim na RTL8187L čipsetu. USB ključevi se lako mogu naći na internetu za 20 dolara.

Pitanje: Zašto dobijam greške "timeout" i "out of order"?

Odgovor: Ovo se obično dešava zbog slabe jačine signala i loše komunikacije sa pristupnom tačkom. Osim toga, pristupna tačka može privremeno blokirati korištenje WPS-a.

Pitanje: Zašto lažiranje MAC adrese ne radi za mene?

Odgovor: Moguće je da ćete lažirati MAC virtuelnog interfejsa mon0, a to neće raditi. Morate navesti ime stvarnog interfejsa, na primjer, wlan0.

Pitanje: Zašto Reaver radi loše kada je signal loš, iako isto WEP hakovanje radi dobro?

Odgovor: WEP pucanje se obično događa ponovnim prijenosom uhvaćenih paketa kako bi se dobilo više vektora inicijalizacije (IV) potrebnih za uspješan krak. U ovom slučaju nije bitno da li je neki paket izgubljen ili na neki način oštećen na putu. Ali da biste napali WPS, morate striktno slijediti protokol prijenosa paketa između pristupne točke i Reavera kako biste provjerili svaki PIN kod. A ako se u isto vrijeme neki paket izgubi ili stigne u nepristojnom obliku, tada ćete morati ponovo uspostaviti WPS sesiju. To čini napade na WPS mnogo više zavisnim od jačine signala. Takođe je važno zapamtiti da samo zato što vaš bežični adapter vidi pristupnu tačku, to ne znači da pristupna tačka vidi vas. Dakle, ako ste sretni vlasnik adaptera velike snage iz ALFA mreže i antene od nekoliko desetina dBi, onda ne očekujte da ćete moći razbiti sve uhvaćene pristupne točke.

Pitanje: Reaver uvijek šalje isti PIN pristupnoj tački, šta je bilo?

Odgovor: Provjerite da li je WPS aktiviran na ruteru. To se može učiniti pomoću uslužnog programa za pranje: pokrenite ga i provjerite je li vaša meta na listi.

Pitanje: Zašto ne mogu da se povežem sa pristupnom tačkom?

Odgovor: Ovo može biti zbog slabe jačine signala ili zato što vaš adapter nije pogodan za takvo istraživanje.

Pitanje: Zašto stalno dobijam greške „otkriveno ograničenje brzine“? Odgovor: To je zato što je pristupna tačka blokirala WPS. Obično je to privremena blokada (oko pet minuta), ali u nekim slučajevima mogu nametnuti trajnu zabranu (deblokiranje samo preko administrativnog panela). Postoji jedna neugodna greška u Reaver verziji 1.3, zbog koje uklanjanje takvih brava nije otkriveno. Kao zaobilazno rješenje, oni predlažu korištenje opcije '—ignore-locks' ili preuzimanje najnovije verzije sa SVN-a.

Pitanje: Mogu li istovremeno pokrenuti dvije ili više instanci Reaver-a da bih ubrzao svoj napad?

Odgovor: Teoretski je moguće, ali ako napadnu istu pristupnu tačku, malo je vjerovatno da će se brzina pretraživanja povećati, jer je u ovom slučaju ograničena slabim hardverom pristupne točke, koja je već u potpunosti opterećena čak i s jednim napadačem .

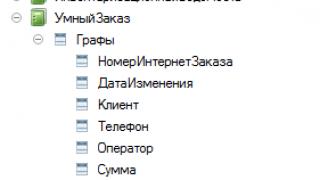

Zdravo, danas ćemo pričati o najmisteriozniji stvari na ruteru - WPS dugmetu. Pokušat ću detaljno opisati njegovu svrhu i kako ga pravilno koristiti.

Šta je WPS

Wi-Fi Protected Setup (WPS) - dakle, jednostavno rečeno, ovo je tehnologija (standard) koja se koristi za pojednostavljeno povezivanje na bežičnu mrežu (WiFi). Zahvaljujući ovoj tehnologiji, korisnik može jednostavno postaviti i povezati se na Wi-Fi mrežu. Ova metoda je također namijenjena da pomogne ljudima koji često zaboravljaju lozinke, jer nakon podešavanja, za povezivanje na mrežu, dovoljno je pritisnuti dugme na ruteru. Riječima, sve zvuči vrlo jednostavno, ali neobučenom korisniku će biti teško razumjeti kako konfigurirati i koristiti ovu WPS tehnologiju. U ovom članku pokušat ću što detaljnije objasniti kako to učiniti.

Kako koristiti WPS adaptere povezane na rutere

Ako imate WiFi adapter koji podržava wps tehnologiju, tada vam povezivanje s ruterom neće biti teško. Ova metoda povezivanja naziva se hardver. Sve što trebate učiniti je istovremeno držati pritisnute odgovarajuće tipke na ruteru i adapteru 3-5 sekundi.

Nakon toga, WiFi adapter će se povezati na ruter koristeći WPS protokol. Vrijedi napomenuti da će pri korištenju ove metode naziv mreže ostati standardni, a lozinka će se generirati. Stoga je ovaj način povezivanja najbolje koristiti za početno podešavanje rutera.

Postavljanje WiFi-a putem WPS-a na Windows 7

Dakle, kao što sam već rekao, postavljanje WiFi-a na ruteru može se obaviti iz Windowsa koristeći WPS metod. Da bismo to uradili, u nekim ruterima moramo prvo da pritisnemo dugme „vps“ na 2-3 sekunde. Ponekad to nije potrebno. Zatim se trebate povezati na našu otvorenu WiFi mrežu.

Da bismo to učinili, prijeđimo na povezivanje na Wi-Fi mrežu u Windows-u i odaberite našu mrežu. U mom slučaju to je Tenda.

Kliknite na dugme Connection, nakon čega će se na ekranu pojaviti prozor "Mrežna veza", kliknite na dugme "OK" u njemu.

Otvoriće se prozor za podešavanje mreže u kojem će se tražiti da unesete PIN kod. Kao što je prikazano na slici, nalazi se na naljepnici na stražnjoj strani rutera.

Nakon unosa PIN koda, pojavit će se prozor u kojem ćete morati konfigurirati mrežne postavke. Uradimo to tako što ćemo obratiti pažnju na glavna polja.

- Unesite naziv za ovu mrežu - unesite bilo koju riječ latinicom.

- Nivo sigurnosti – postavite na WPA2-Personal (preporučeno).

- Vrsta šifriranja - AES (preporučeno).

- Sigurnosni ključ - možete ostaviti generirani ili kreirati vlastiti. Mora imati najmanje 8 znakova.

- Također čekiramo kućicu „poveži se automatski“.

Sada će se računar (laptop) na kojem smo konfigurirali našu mrežu automatski povezati na WiFi. Na drugim uređajima morat ćete pronaći svoj ruter na listi WiFi mreža i kliknuti na Connect. Zatim morate ili unijeti ključ (lozinku) ili pritisnuti WPS dugme na ruteru na 1-2 sekunde. Uređaj će se sam povezati.

Postavke za omogućavanje ili onemogućavanje WPS-a na ruterima

Ponekad morate omogućiti ili onemogućiti WPS funkciju na ruterima. Također možete vidjeti i konfigurirati pin kod u postavkama samog rutera. Da biste to učinili, morate otići na postavke rutera. Članak o tome kako to učiniti. Zatim ćemo pogledati kuda ići i šta se može promijeniti u postavkama raznih rutera.

Postavljanje wps-a na Dlink

Ova metoda uključuje sve moderne modele Dlink familije, kao što su d link dir 615, d link dir 320, d link dir 620. Dakle, nakon što smo ušli u interfejs, idemo na „napredna podešavanja“. Zatim u koloni „WiFi“ kliknite jednom na strelicu.

Otvorit će se prozor postavki “VPS”, ovdje možemo onemogućiti i omogućiti wps koristeći potvrdni okvir. Ispod je naš pin kod rutera.

Asus wps kontrola

Ova podešavanja su relevantna za sve Asus rutere, kao što su asus rt n12, asus rt g32, asus rt n10p. Nakon što unesemo postavke rutera, odaberite odjeljak "Bežična mreža" iz izbornika s lijeve strane. U meniju na vrhu izaberite wps i pogledajte podešavanja koja su nam dostupna. I ovdje pomoću prekidača možemo omogućiti ili onemogućiti “VPS” i vidjeti PIN kod. Postoje i druge zanimljive funkcije, koje su opisane u nastavku u samom ruteru. Ako neko ne razumije opis, pišite u komentarima pa ću pokušati objasniti.

TpLink - wps ili QSS (brzo sigurnosno postavljanje)

Odmah ću reći da QSS obavlja iste funkcije kao i "Vps" (a u samom sučelju rutera se zove WPS, a gumb se zvao QSS) i ima iste metode konfiguracije. U Tp link sučelju rutera idite na odjeljak WPS. Ovdje možete omogućiti/onemogućiti WPS, a tu su i druge korisne funkcije, opisane su desno u samom ruteru.

ZyXel Enable Onemogući wps

Zahvaljujući novoj verziji firmvera kompanija Zuksel, ova metoda je pogodna i za modele kao što su: zyxel keenetic ultra, zyxel keenetic, zyxel keenetic lite, zyxel keenetic 4g. Idite na interfejs za podešavanje rutera i izaberite WiFi. Na samom dnu prozora vidimo kako onemogućiti ili omogućiti “VPS”, kao i pin kod.

Ranjivost WPS tehnologija

Glavna ranjivost VPS-a je u njegovom PIN kodu, jer se sastoji od samo 8 cifara i može biti neograničen broj poziva na ruter. Sve ovo može omogućiti napadačima da pogode PIN kod. Mnogi bi mogli reći da je 10 na 8. potenciju ogroman broj opcija za odabir. Ali wps sistem ima i svoje unutrašnje probleme, pa se broj odabira odmah smanjuje nekoliko puta. Osim toga, moderni procesori mogu proći kroz ove opcije za samo nekoliko sekundi (naravno, ima još vremena za provjeru, ali mislim da ste shvatili). Moj zaključak je sljedeći: kod kuće možete koristiti ovu metodu bez straha da će vas susjed hakirati, ali u kancelarijama ne biste trebali sami sebi stvarati probleme)).

Wi-Fi zaštita. Opis tehnologije

.

Bežična internetska veza putem Wi-Fi tehnologije danas je veoma popularna. I to je vrlo lako objasniti: ova tehnologija omogućava korisniku da se oslobodi potrebe da bude stalno za svojim stolom.

Ako imate Wi-Fi u svojoj kancelariji ili kući, možete pristupiti internetu s bilo kojeg mjesta u prostoriji.

Možete čak pokušati da izađete u dvorište. Ali kako se tehnologija razvijala, tako su se razvijale i metode prevare. Kako zaštititi svoju Wi-Fi mrežu? Većina korisnika nema sve potrebne informacije. Upravo iz tog razloga najveći proizvođači opreme za bežičnu mrežu razvili su WPS protokol. Zahvaljujući ovom protokolu, korisnik ima priliku automatizirati postavljanje bežičnih mreža. Na ovaj način se neiskusni korisnik može riješiti nepotrebnih gnjavaža.

Šta je WPS i čemu služi?

Skraćenica WPS je skraćenica za: Wi-Fi Protected Setup. Ovaj standard je razvio čitav savez proizvođača bežičnih uređaja. Glavna svrha ove asocijacije bila je pojednostaviti konfiguraciju opreme, kao i organizirati mehanizam zaštite mreže. Koristeći ovu tehnologiju, čak i neiskusan korisnik računara može lako i brzo postaviti internet vezu putem Wi-Fi mreže. U ovom slučaju, nećete morati ulaziti u sve zamršenosti procesa šifriranja. WPS standard omogućava uređaju da automatski postavi naziv mreže. Takođe omogućava izbor algoritma za šifrovanje u slučaju pokušaja neovlašćenog pristupa sistemu. Ranije su se sve ove operacije izvodile ručno.

Postavljanje bežične mreže kada koristite WPS

Sada znate šta je Wi-Fi Protected Setup i za šta je potrebno. Ostaje samo shvatiti kako ga koristiti za konfiguriranje bežične mreže. Šta ti treba za ovo? Prvo, potreban vam je lični računar sa operativnim sistemom instaliranim na njemu, po mogućnosti Windows familija. Trebat će vam i pristupna tačka koja podržava WPS način rada. Za sve uređaje koji podržavaju WPS, proces podešavanja će biti sličan, bez obzira na proizvođača i model uređaja. Koja je procedura podešavanja?

Prije svega, morate uključiti ruter. Zatim ažurirajte listu dostupnih bežičnih mreža na vašem računaru. Model rutera koji koristite pojavit će se na monitoru. Kliknite na Connect. Budući da ova bežična mreža još uvijek nije konfigurirala sigurnosne postavke, OS će od vas zatražiti da konfigurirate pristupnu tačku. Kliknite na "OK" i nastavite sa radom. Sljedeći korak je unos PIN koda. Proizvođač obično stavlja ove informacije na naljepnicu na tijelu uređaja.

Tipično, fabrički kod uključuje osam cifara. Kod se po želji može kasnije promijeniti u postavkama uređaja. Unesite kod u polje i kliknite na „Dalje“. Kao rezultat, na monitoru će se pojaviti prozor s konfiguracijom vašeg rutera. OS će od vas tražiti da definirate osnovne postavke mreže. To uključuje ime, tip šifriranja i sigurnosni ključ. Ovim je dovršeno postavljanje tačke. Možete bezbedno na posao.

Postavke Funkcije

1. Podrška za gore opisanu tehnologiju trenutno je implementirana u operativnim sistemima Windows 7 i Windows vista. Ako koristite stariju verziju operativnog sistema, možete pokušati koristiti poseban uslužni program. Moguće je da će takav program čak biti prisutan na disku koji se nalazi uz ruter.

2. Programeri preporučuju podešavanje kada se povezujete na bežičnu mrežu koja nema postavljena sigurnosna podešavanja. Međutim, možete odbiti ovu proceduru. Samo kliknite na dugme “Otkaži” i time zaobilazite operaciju odabira parametara.

3. Sigurnosne postavke prilikom postavljanja mreže mogu se ostaviti kao zadane. Također se preporučuje promjena PIN koda. Što je kod složeniji, to bolje. Također, posebnu pažnju treba posvetiti odabiru naziva mreže. Mora biti napisan latiničnim slovima i ne mora sadržavati razmake.

Povezivanje novih uređaja na Wi-Fi

Ako kod kuće imate laptop, tablet i pametni telefon, možete ih odmah konfigurirati za rad s bežičnom mrežom. Da biste to učinili, prvo morate potražiti dostupne veze. Sa liste dostupnih odaberite naziv svoje mreže i povežite se na nju. Sistem će od vas tražiti da unesete sigurnosni kod ili kliknete na dugme WPS povezivanje. Nakon unosa lozinke, uređaj će biti spreman za upotrebu. Kao što vidite i sami, da biste konfigurirali pristupnu tačku, nije potrebno ići na web sučelje uređaja. Sada možete sami procijeniti koliko je WPS praktičan. Zatim ćemo pogledati zašto je WPS dugme potrebno na ruteru.

Kako WPS radi

Danas WPS tehnologiju podržava većina modernih rutera. Zahvaljujući WPS-u, korisnik može automatski konfigurirati anti-hakersko šifriranje bez ikakvih problema. Da biste izvršili ovu operaciju, morate kreirati poseban zahtjev u kojem se svi potrebni parametri rutera prenose na kontroler uređaja. Nakon toga, sistem će konfigurisati ruter. Za izvršenje takvog zahtjeva koristi se posebno WPS dugme. Danas gotovo svaki korisnik zna kako izgleda ruter, ali samo rijetki mogu odgovoriti čemu služi WPS dugme. Pogledajmo ovo pitanje detaljnije.

WPS dugme

U pravilu se ovaj ključ nalazi na prednjoj ploči uređaja. Rjeđe se može naći na bočnoj ili stražnjoj ploči. Općenito, lokacija WPS tipke ovisi o konkretnom modelu i proizvođaču. U nekim slučajevima, proizvođač kombinuje dugme WPS sa dugmetom za resetovanje. Stoga trebate biti izuzetno oprezni kada koristite ovu funkciju. Izbor funkcije dugmeta će biti određen vremenom kada se pritisne. Da biste omogućili način podešavanja bežične mreže, morate držati dugme 1-2 sekunde.

Za resetiranje trenutnih postavki uređaja, tipku treba držati 5-7 sekundi. Dakle, glavna stvar je da ne pritisnete dugme preterano. Ako ovaj element jednostavno nedostaje na tijelu uređaja, najvjerovatnije je potrebno pokrenuti način izvršavanja zahtjeva s web sučelja rutera. Da biste otvorili web interfejs, morate koristiti adresnu traku pretraživača.

Funkcija WPS dugmeta

Firmver nekih usmjerivača omogućava vam promjenu funkcije ovog elementa. U ASUSWRT-u, na primjer, možete ponovo mapirati WPS i koristiti ga da isključite Wi-Fi. Često ovo dugme uopšte ne koristi korisnik računara. Stoga, ako ne trebate mijenjati postavke web sučelja, tada način onemogućavanja radio modula može biti vrlo koristan. Ako želite poništiti dodjelu WPS gumba, morat ćete otići na odjeljak administracije. Ovdje morate pronaći karticu "sistem". Nakon toga, nadjačajte stavku WPS dugmeta i izaberite Prebaci radio.

Nedostaci WPS tehnologije

Wi-Fi ruteri koji podržavaju ovaj sistem prilično su ranjivi u pogledu sigurnosti bežične mreže. Koristeći ovu ranjivost, moguće je pogoditi ključeve protokola za šifriranje. Danas na internetu postoji mnogo programa za to. Također možete pronaći cijele baze podataka najčešćih ključeva. PIN kod se sastoji od 8 cifara, tako da je broj mogućih kombinacija prilično velik.

Međutim, u stvarnosti postoji mnogo manje opcija, jer posljednja znamenka koda sadrži kontrolni zbroj izračunat iz prvih sedam znamenki. Dakle, da biste odabrali ključ, potrebno je sortirati oko 11.000 opcija. Nedostatak ove tehnologije je što većina rutera ima tvrdo kodirani PIN kod. Stoga, ako je ključ ugrožen, čak ni promjena lozinke neće zaštititi vašu mrežu.

zaključci

Glavna prednost razmatrane tehnologije je njena jednostavnost. Korisnik ne mora samostalno razumjeti sve sistemske postavke. Ovaj sistem vam omogućava da bez napora povežete sve uređaje na postojeću mrežu. U svim ruterima, pokretanje ovog načina rada može se drugačije implementirati. Neki uređaji koriste posebno WPS dugme za pokretanje automatskog podešavanja.

Skraćenica WPS na ruteru je skraćenica za “Wi-Fi Protected Setup”. Tehnologija je stvorena da pojednostavi povezivanje različitih uređaja na mrežu. Podržavaju ga skoro svi ruteri. Njegova glavna prednost je da ne morate unositi lozinku na svom telefonu ili laptopu da biste se povezali. Ovo je posebno tačno kada ste zaboravili lozinku za Wi-Fi, a nije moguće pogledati u postavkama rutera. Članak će detaljno opisati funkcioniranje ove tehnologije, kao i dati upute za njenu upotrebu.

Kako funkcioniše WPS način rada

Sada kada smo saznali šta je WPS, vrijedi razgovarati o algoritmu ove tehnologije. Da bi kreirao bežičnu mrežu, korisnik treba da konfiguriše pristupnu tačku rutera i da se poveže na lokalnu mrežu svog uređaja unošenjem sigurnosne lozinke.

WPS uvelike pojednostavljuje ovu proceduru. Kontroler automatski generiše slučajnu lozinku, a zatim je prenosi na uređaj koji se povezuje na mrežu putem Wi-Fi zaštićenog podešavanja. Zahvaljujući tome, ne morate samostalno tražiti svoju mrežu među ostalima i ručno unositi lozinku

WPS protokol podržavaju Windows operativni sistemi i većina mobilnih uređaja koji koriste Android OS. Na onim operativnim sistemima koji nemaju ugrađene uslužne programe, možete preuzeti poseban drajver koji proširuje funkcionalnost sistema.

Korištenje WPS (QSS) na ruteru

Možete povezati uređaje na ruter koristeći WPS bilo hardverski ili softverski. Sve zavisi od gadgeta koji povezujete na bežičnu mrežu.

Hardverska veza: šta je to i kako se koristi

Prva opcija uključuje samo dvije radnje: trebate pritisnuti gumbe s odgovarajućom oznakom na ruteru i na povezanom gadgetu. WPS dugme na ruteru se obično nalazi na zadnjoj ploči uređaja.

U nekim slučajevima, dugme se kombinuje sa funkcijom resetovanja (RESET). Ako ne želite da resetujete ruter na fabrička podešavanja, nemojte ga držati duže od 5 sekundi. Odgovarajući svjetlosni indikator na prednjoj ploči rutera obavijestit će vas da je WPS funkcija aktivirana.

Softversko povezivanje mobilnog telefona/tableta

Android operativni sistem uključuje funkciju povezivanja putem WPS-a. Da biste ga koristili, slijedite upute u nastavku, odnosno:

Ako je sve urađeno kako treba, pametni telefon će se povezati na vašu lokalnu mrežu.

Povezivanje Windows uređaja

Možete koristiti Wi-Fi na svom laptopu nakon uspostavljanja veze sa ruterom putem WPS-a. Da biste to učinili, morate slijediti nekoliko koraka:

Ako trebate onemogućiti ovaj protokol na ruterima, jednostavno pritisnite dugme (ako ga nema, možete isključiti WPS na ruteru samo kroz postavke).

Što učiniti ako nema WPS gumba na ruteru: primjeri aktivacije

Mnogi modeli ne pružaju hardversko omogućavanje protokola Wi-Fi Protected Setup. To znači da se veza ostvaruje preko WEB interfejsa. Da biste to uradili potrebno je da uradite sledeće:

Nakon što završite ove manipulacije, moći ćete bez problema koristiti Wi-Fi. Često je kombinacija osmocifrenog PIN-a naznačena na naljepnici koja je pričvršćena na kućište modema.

Postoji alternativna opcija za povezivanje mobilnih uređaja:

Kada unesete ispravnu kombinaciju, vaš mobilni telefon ili tablet će se povezati na mrežu. Ova funkcija vam omogućava da povežete sve uređaje koji podržavaju ovaj protokol na Wi-Fi.

Kako onemogućiti WPS kroz postavke

Da biste deaktivirali, potrebno je da kliknete na dugme „Onemogući“ u odgovarajućem delu rutera ili da izaberete stavku Onemogućeno.

Misteriozno WPS dugme na ruteru - šta je to?

Na većini uređaja, tipka s natpisom ili svjetlećom WPS oznakom obično se nalazi na bočnoj strani kućišta na kontrolnoj tabli ili na stražnjoj strani pored utičnica konektora.

Grafički, ovaj ključ je prikazan u obliku dvije lučne strelice usmjerene jedna prema drugoj. Lokacija dugmeta je prikazana na sl. br. 1 i 2.

Malo ljudi ima ideju kako pravilno konfigurirati WPS funkciju na samom ruteru.

WPS način rada na ruteru - šta je to?

Ovo je standard ili, u stručnoj terminologiji, protokol. Razvijen je 2007.

Skraćenica WPS znači Wi-Fi Protected Setup - sigurna veza na Wi-Fi mrežu.

Ovaj protokol je posebno dizajniran za neiskusne korisnike.

Jednostavnost ovog standarda omogućava svakoj prosječnoj osobi da se poveže i samostalno konfiguriše distribuciju signala lokalne bežične internet mreže na ruteru.

Također, ovaj način rada automatski povezuje uređaj na World Wide Web nakon ponovnog pokretanja, čak i ako je lozinka za pristup izgubljena.

WPS tehnologija vam omogućava da automatski dodijelite naziv vašoj kućnoj mreži, generišete kod za zaštitu od neovlaštenog pristupa i emitujete stabilan radio signal istovremeno na više uređaja (pametni telefon, tablet, laptop, TV sa Smart opcijom).

Istovremeno, sistem pruža veliku brzinu prenosa informacija. Različiti modeli kućnih baznih stanica različito aktiviraju bežični način rada.

Kako funkcioniše WPS način rada

Algoritam za upravljanje ovom funkcijom je jednostavan. Postavljanje i ponovno instaliranje bežične mreže uključuje dva koraka:

- postavljanje pristupne točke samog rutera;

- povezivanje korisnika na kreiranu i aktiviranu lokalnu bežičnu mrežu.

WPS protokol uvelike pojednostavljuje ove manipulacije.

Operacija se automatski konfigurira prijenosom potrebnih podataka s rutera na kontroler.

U ovom slučaju mrežni identifikator (ime) - SSID - ostaje isti. Procesor nasumično generira novu sigurnosnu lozinku.

Protokol WPS podržavaju svi operativni sistemi kreirani na Windows platformi, dizajnirani i za desktop računare i za mobilne uređaje.

Za operativne sisteme koji nemaju integrisane uslužne programe za WPS, razvijeni su posebni drajveri koji vam omogućavaju da se povežete na bežičnu mrežu.

Kako postaviti bežičnu mrežu?

Jedna od prednosti WPS standarda je mogućnost konfigurisanja bez potrebe za ulaskom u digitalni interfejs. Postoje dvije opcije za aktiviranje vaše kućne mreže:

- hardver

- pritiskom na dugme WPS na ruteru; ovaj režim automatske konfiguracije naziva se povezivanje pritiskom na dugme;

- Ako nema dugmeta, njegovu virtuelnu verziju možete pronaći u digitalnom interfejsu uređaja

- program

- neki moduli koji podržavaju WPS protokol nemaju dugme za automatsko resetovanje na kućištu; da biste aktivirali mrežu preko WEB interfejsa, morate uneti osmocifreni PIN kod;

- PIN kod možete unijeti i preko računara (laptop) nakon povezivanja na ruter i aktiviranja programske sesije.

Savjet. PIN kod je štampan od strane proizvođača na nalepnici koja se nalazi na zadnjoj ili donjoj strani kućišta uređaja (vidi sliku 3). U postavkama opreme korisnik može promijeniti šifru.

Nakon pritiska na dugme, trebalo bi da sačekate dva do tri minuta.

Za to vrijeme svi aktivirani uređaji međusobno uspostavljaju kontakt i na taj način se konfigurira lokalna mreža.

Ako adapteri prijemnika imaju i WPS dugme, onda se ono pritisne odmah nakon uključivanja dugmeta na ruteru.

Svetlosna indikacija na ruteru

Ako WPS funkcija na opremi ima svjetlosnu indikaciju, tada se vizualno može pratiti status veze kućne mreže sa dolaznom internet mrežnom linijom.

Ako je veza prekinuta ili nema signala iz vanjske mreže, indikator na ruteru ne svijetli.

Ako indikatorska lampica treperi, to znači da je ruter u fazi podešavanja programa ili da prijemni uređaji nisu ispravno povezani.

Možda ćete morati da isključite i ponovo pokrenete svoju baznu stanicu.

Kada je indikator stalno uključen, signal se distribuira stabilno. Ovo funkcionalno rješenje se koristi na većini uređaja.

Ako nema WPS dugmeta na ruteru?

Na nekim ruterima, dugme za resetovanje procesa distribucije signala bežične mreže kombinovano je sa dugmetom za resetovanje.

Sličan primjer se može vidjeti na slici.

U tom slučaju, da biste podesili signal, trebate jednom pritisnuti i držati tipku za resetiranje Wi-Fi 2 sekunde.

Postavke hardvera se resetuju nakon što držite tipku pritisnutu 5-10 sekundi.

Ako to nije potrebno, treba biti oprezan.

Na mrežnoj opremi TP-Link, funkcija Wi-Fi veze naziva se QSS, što znači Quick Secure Setup – brza sigurna veza.

Ova funkcija je već fabrički omogućena.

Kako onemogućiti WPS na ruteru u ovom slučaju?

Da biste to učinili, kao i za naknadnu ponovnu instalaciju, morate pronaći karticu "Sigurnost" u izborniku. To će označiti status „Omogući“.

Da biste onemogućili, odaberite naredbu “Disable QSS” ili “Disable WPS” (vidi sliku 5).

Savjet. Prilikom postavljanja WPS kućne mreže, trebali biste zapamtiti ili zapisati pristupni ključ.

Druge funkcije WPS dugmeta

Procesori nekih rutera omogućavaju promjenu funkcionalne svrhe ključa.

Proizvođači su uključili ovo rješenje kako bi optimizirali rad uređaja.

Program ASUS Wrt rutera vam omogućava da koristite WPS ključ samo za uključivanje i isključivanje distribucije signala.

Da biste izvršili korekcije fabričkih postavki, preko WEB interfejsa treba da uđete u direktorijum „Administracija“ i otvorite karticu „Sistem“.

Stavku “Ponašanje WPS dugmeta” treba zaobići odabirom komande “Toggle radio”.