Active Password Changer je jednostavna aplikacija koja vam omogućava da poništite lozinku administratora operativnog sistema Windows. Uslužni program će biti koristan u slučajevima kada se ne možete sjetiti svoje lozinke ili jednostavno ne radi.

Da biste izvršili resetiranje, potrebna vam je neka vrsta uređaja za pohranu - fleš disk ili disk. Pretpostavimo da smo odabrali disk. Zatim morate učiniti da se može pokrenuti pomoću ugrađenih alata programa. Nakon snimanja, disk se mora ubaciti u drajv računara na kojem će se izvršiti resetovanje i računar ponovo pokrenuti. Zatim ćete morati postaviti prioritet pokretanja u BIOS-u i sačekati da se programski interfejs učita. Korisniku će biti dostavljena lista svih računa pronađenih u sistemu. Da biste resetirali svoju lozinku, potrebno je samo dvaput kliknuti na željenog korisnika. Važno je napomenuti činjenicu da će datoteke na koje je primijenjena EFS enkripcija (Koriste ih standardni Windows alati) postati nedostupne nakon resetovanja lozinke. Ali ovo je vjerovatno jedini nedostatak Active Password Changer-a. Program je dizajniran kao čarobnjak korak po korak i omogućava vam da kreirate disk za pokretanje za samo nekoliko minuta.

Ključne karakteristike i funkcije

- kreira boot disk ili disketu;

- omogućava vam da poništite lozinku u nekoliko jednostavnih koraka;

- korisničko sučelje s minimalnim skupom funkcija;

- omogućava vam da promijenite status korisnika;

- radi sa svim verzijama Windowsa.

Ograničenja besplatne verzije

- Demo verzija, u poređenju sa drugim izdanjima programa, ima ograničenu funkcionalnost (ne dozvoljava vam da poništite lozinku neadministratorskih korisnika i promenite njihov status itd.).

Postoji još jedna zanimljiva metoda za hakovanje lozinke naloga na Windows 10. Koristićemo Active Password Changer uslužni program kao kreker. Ova metoda bi trebala raditi i za druge operativne sisteme, pokušajte.

Kako resetirati administratorski ključ računa koristeći Active Password Changer?

Već smo pogledali nekoliko metoda za probijanje lozinke računa računala, ali šta ako ne pomažu? Imam drugu metodu, vrlo jednostavnu i efikasnu.

Šta treba učiniti? Prvo moramo preuzeti program. Plaća se, ali korištenje slike programa koja se učitava sa fleš diska je besplatna metoda. Evo trika.

Idemo na službenu web stranicu i preuzimamo demo verziju programa, koja teži 9 MB.

Instalirajte ga na bilo koji disk, a zatim idite na lokaciju programa. Pronađite datoteku slike u fascikli BootDiskDOS.ISO. Da biste kreirali USB fleš disk za pokretanje, možete koristiti WinSetupFromUSB. Ali nedostatak ove metode je što će vam samo pokazati kako dolazi do hakovanja.

Da biste program koristili za njegovu namjenu, preuzmite sliku ovdje.

Preuzmite uslužni program WinSetupFromUSB i pokrenite ga. Uzmite neku vrstu fleš diska, možda malog, pošto je slika teška 1,5 MB.

Program otkriva naš fleš disk. Kliknite na kvačicu "Automatsko formatiranje pomoću FBinsta" i izaberite format NTFS. Odaberite sliku u području "Linux ISO...".

Kliknite OK.

Sve prozore upozorenja potvrđujemo dugmetom "da".

Nakon nekoliko trenutaka, fleš disk se može koristiti za resetovanje lozinke za nalog.

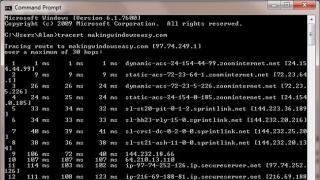

Dakle, pokrenite sistem sa USB fleš diska za pokretanje programa Active Password Changer.

Da biste poništili lozinku, morate odabrati prvu opciju. Odnosno, pritisnite dugme 0 .

Da biste potražili datoteku u kojoj se nalazi naša lozinka, potrebno je da pritisnete tipku Z i potvrdite unos tipkom Enter.

Od nas se traži da sačekamo dok program pronađe SAM fajl na računaru.

Ako se pronađe, pojavit će se u polju. Samo kliknite Enter.

Pojavit će se lista računa među kojima biste trebali pronaći svoj. Ako je, na primjer, ime vašeg računa Andrey, pritisnite broj 1 na tastaturi, a zatim Enter.

Da biste uklonili lozinku za izabrani nalog, kliknite na dugme Y.

Nakon ove akcije, lozinka će biti uklonjena i moći ćete da pokrenete Windows bez ograničenja na putu.

Kao napomenu, želio bih istaknuti da je malo vjerovatno da će raditi na fleš disku, ali opisao sam metodu posebno za ovu situaciju.

Ovaj vodič će vam reći šta da uradite ako ste zaboravili lozinku za Windows XP i kako da rešite ovaj problem bez ponovne instalacije operativnog sistema. Također ćemo razmotriti druge moguće probleme sa lozinkom. Operativni sistemi Windows 10 i Windows 7 imaju poboljšane sigurnosne mogućnosti u poređenju sa ranijim Windows XP/2000 sistemima.

Usput, vaš PC možda ima instaliranu jednu od najčešće korištenih lozinki; za kompletnu listu popularnih lozinki pogledajte -.

Najnovije verzije Windows-a koriste efikasniji sistem lozinki dizajniran za poslovnu upotrebu kako bi se osiguralo da niko bez potrebnih dozvola ne može pristupiti informacijama na vašem računaru. Ovo je mač sa dve oštrice. Većina korisnika barem jednom zaboravi neku važnu lozinku. I tada korisnik/vlasnik informacija postaje “neprijatelj bez prava pristupa” za svoj računar.

Naravno, za svaki sigurnosni metod postoji način da ga zaobiđete, posebno ako imate fizički pristup računaru.

U ovom članku ćemo pogledati različite metode zaštite vašeg računala lozinkom i kako ih zaobići. Nećemo početi sa lozinkama korisničkih naloga, već sa jednako važnim lozinkama, kao što su BIOS lozinke.

Kako "zaobići" BIOS lozinku?

BIOS lozinka- jedna od najstarijih metoda zaštite računara od neovlašćenog pristupa i jedna od najčešćih. Zašto? Ovo je jedno od najefikasnijih sredstava ako korisnik nema pristup sistemskoj jedinici. U suprotnom, to je isto kao da zaključate svoju kuću sa mnogo brava i ostavite otvoren prozor.

Podrazumevane postavke BIOS-a na svim matičnim pločama ne čuvaju informacije o lozinki. Dakle, sve što treba da uradite da biste uklonili BIOS lozinku je jednostavno resetovanje trenutnih postavki, vraćajući podrazumevanu konfiguraciju. Ali zapamtite da će resetiranje trenutnih postavki BIOS-a uništiti ne samo lozinku, već i sve postavke koje ste sami postavili.

Postoje dva načina za resetovanje BIOS postavki. Većina matičnih ploča ima poseban kratkospojnik za brisanje CMOS-a (memorije u kojoj su pohranjene postavke BIOS-a). Obično se ovaj kratkospojnik nalazi u blizini baterije na matičnoj ploči, ali da biste bili potpuno sigurni, preporučljivo je pogledati upute s matične ploče. Na nekim matičnim pločama, umjesto kratkospojnika, postoje jednostavno dva kontakta koja se moraju zatvoriti metalnim predmetom, kao što je odvijač, da bi se CMOS resetirao.

Ako vaša ploča ima kratkospojnik, onda da biste obrisali CMOS, isključite računar, instalirajte kratkospojnik tako da zatvori kontakte kratkospojnika i pritisnite dugme za napajanje računara. Vaš računar se neće pokrenuti, ali će vaše CMOS postavke biti resetirane. Uklonite kratkospojnik i ponovo uključite računar. Najvjerovatnije ćete vidjeti ekran koji traži da pritisnete F1 da biste postavili postavke BIOS-a. Ako ste zadovoljni zadanim postavkama, pritisnite F1 i odaberite 'Sačuvaj i izađi' iz BIOS menija. Nakon toga, računar će se pokrenuti kao i obično, osim lozinke za BIOS.

Ako ne znate gdje se na vašoj ploči nalazi traženi skakač ili ga uopće nema, što je sasvim moguće, morat ćete krenuti drugim putem. Svaka matična ploča ima bateriju koja napaja CMOS memoriju, omogućavajući joj da pohranjuje informacije. U pravilu se radi o standardnoj CR2032 bateriji.

Da obrišete CMOS, isključite računar i izvadite bateriju (možda će vam trebati tanak odvijač). Nakon 5-10 minuta zamijenite bateriju i uključite računar. BIOS će biti postavljen na zadane postavke i neće biti lozinke. Da biste nastavili podizanje sistema, morat ćete pritisnuti tipku F1, a ako ste zadovoljni zadanim postavkama, u meniju BIOS-a koji se pojavi odaberite stavku „Sačuvaj i izađi“.

Kao što vidite, sve je to vrlo jednostavno na desktop računaru, ali kod laptopa BIOS lozinka može postati ozbiljan problem. Zbog čestih krađa laptop računara, proizvođači su učinili gotovo nemogućim pristup bez prosljeđivanja lozinke. Dakle, ako ste zaboravili BIOS lozinku svog laptopa, najvjerovatnije ćete morati kontaktirati servisni centar proizvođača.

Šta učiniti ako ste zaboravili lozinku za Windows?

Ako su se okolnosti razvile na takav način da ste zaboravili svoju lozinku za Windows, preporučujemo da je resetujete pomoću ugrađenog naloga koji se zove Administrator. Ovo se radi u sigurnom načinu rada, prilikom pokretanja ili ponovnog pokretanja računara.

Da biste vratili pristup svom računaru, potrebno je samo da pritisnete F8 i u meniju koji se već otvorio, u kojem će vam biti predstavljene neke dodatne opcije za učitavanje vašeg operativnog sistema, moraćete da izaberete gore pomenuti „Safe Mode“ . Zatim ćete morati odabrati ugrađeni račun, koji, usput, prema zadanim postavkama, ne može biti zaštićen nijednom lozinkom.

Ako ste sve uradili kako treba, pošto ste striktno pratili gornji redosled radnji, onda bi još na radnoj površini trebalo da vidite prozor sa porukom da Windows radi u „bezbednom režimu“ koji vam je potreban, što je moguće pojednostavljeno . Morat ćete kliknuti na “Da” i otići na Kontrolna tabla - Korisnički nalozi, gdje se nalazi ikona za račun za koji želite resetirati lozinku. Na lijevoj strani morate odabrati “Promijeni lozinku” i u odgovarajućem prozoru uneti, a zatim potvrditi novu lozinku. Na kraju, morat ćete ponovo pokrenuti računar da bi gore navedene promjene stupile na snagu.

Ako ste sve uradili kako treba, pošto ste striktno pratili gornji redosled radnji, onda bi još na radnoj površini trebalo da vidite prozor sa porukom da Windows radi u „bezbednom režimu“ koji vam je potreban, što je moguće pojednostavljeno . Morat ćete kliknuti na “Da” i otići na Kontrolna tabla - Korisnički nalozi, gdje se nalazi ikona za račun za koji želite resetirati lozinku. Na lijevoj strani morate odabrati “Promijeni lozinku” i u odgovarajućem prozoru uneti, a zatim potvrditi novu lozinku. Na kraju, morat ćete ponovo pokrenuti računar da bi gore navedene promjene stupile na snagu.

Kako probiti Windows lozinku na računaru ili laptopu?

Da biste to učinili, morat ćete slijediti sljedeći slijed radnji:

- Pripremite CD ili fleš disk na koji treba da bude snimljen poseban skup programa za oporavak namenjen obnavljanju Windowsa. Moraćete da ga ubacite u disk jedinicu ili u odgovarajući port tokom naknadnog ponovnog pokretanja računara. Ovaj paket programa za reanimaciju možete sami pripremiti preuzimanjem programa namijenjenih odvajanju, čuvanju i vraćanju podataka, ili možete preuzeti neki gotov RBCD 10.0, na primjer;

- Prilikom pokretanja računara, da biste ušli u BIOS, pritisnite dugme “DELETE”. Tamo ćemo morati da promenimo prioritet instalacije i dodelimo računaru da se pokreće sa CD-ROM-a. Nakon toga posjećujemo naš disk za pokretanje u drajvu i restartujemo PC;

- Nakon što smo ušli u disk za oporavak, koji bi se trebao pojaviti nakon preuzimanja paketa programa za reanimaciju, moramo odabrati uređenu kopiju Windowsa i prijeći na način rada „Oporavak sistema“ - odjeljak koji će se nalaziti na samom dnu stranice. ;

- Tražimo komandnu liniju i tamo unosimo "regedit" (tražimo je u postavkama dijaloga istog prozora). Pronađemo i zatim izaberemo odjeljak HKEY_LOCAL_MACHINE, u kojem trebamo odabrati File, a zatim Load hive;

- Otvorite “SAM” datoteku i odaberite odjeljak - HKEY_LOCAL_MACHINE\hive_name\SAM\Domains\Account\Users\000001F4. Dvaput kliknite na tipku F koja se tamo nalazi i idite na prvu vrijednost koja se nalazi u retku, koju ćemo morati zamijeniti brojem 10;

- U istom odeljku izaberite „Datoteka“, a zatim „Učitaj košnicu“. Kliknite "Da" da potvrdite istovar grma. Zatvaramo uređivač registra, čime završavamo proces instalacije, vadimo fleš disk ili disk i ponovo pokrećemo računar.

Kako saznati lozinku vašeg računara?

Pitanje: kako probiti lozinku na računaru i dalje ostaje relevantno. Nažalost, čini se da je zaista moguće saznati lozinku sa računara samo ako je pravilno odaberete ručno. Stoga, ako niste spremni potrošiti nekoliko sati svog slobodnog vremena na ovaj proces, toplo preporučujemo da ga jednostavno resetujete i smislite neki novi.

Opet, mnogo je lakše samo resetirati lozinku i nakon toga smisliti novu. Međutim, ako posebno trebate saznati lozinku, preporučujemo da u te svrhe koristite program pod nazivom, od čije slike ćete morati napraviti disk za pokretanje. Nakon što ste ispravno konfigurisali pokretanje BIOS-a sa drajva i instalirali ovaj program, odmah po ulasku na radnu površinu otvoriće se prozor u kojem možete videti korisnička imena, uključujući administratora, kao i lozinke za njihove naloge.

Opet, mnogo je lakše samo resetirati lozinku i nakon toga smisliti novu. Međutim, ako posebno trebate saznati lozinku, preporučujemo da u te svrhe koristite program pod nazivom, od čije slike ćete morati napraviti disk za pokretanje. Nakon što ste ispravno konfigurisali pokretanje BIOS-a sa drajva i instalirali ovaj program, odmah po ulasku na radnu površinu otvoriće se prozor u kojem možete videti korisnička imena, uključujući administratora, kao i lozinke za njihove naloge.

Kada se pitate: šta učiniti ako ste zaboravili lozinku sa vlastitog računala, uopće nije potrebno koristiti gore navedene metode za njeno vraćanje. Takođe možete resetovati svoju lozinku u operativnom sistemu Windows 7 pomoću komande Net User. Da biste to učinili, prilikom ponovnog pokretanja računara morat ćete pritisnuti F8. Dakle, možete otvoriti Meni koji vam omogućava da napravite dodatne opcije za učitavanje ovog operativnog sistema, u kojem ćete morati odabrati ne samo “Safe Mode”, već i onaj koji podržava komandnu liniju. Dok ste u njemu, moraćete da izaberete ugrađeni administratorski nalog i u prozoru Command Interpreter, odmah nakon toga, pojaviće se sistemski prompti gde ćete morati da unesete „korisničko ime“ mreže „password“.

Pretpostavljamo da i sami razumijete da ćete umjesto "korisničko ime" morati unijeti ime vašeg lokalnog korisničkog računa, a umjesto "lozinke" trebat ćete unijeti novu lozinku. Ako ste sve uradili kako treba, da biste zatvorili prozor, moraćete da unesete exit na komandnoj liniji i ponovo pokrenete računar.

Kako resetovati lozinku na Windows 8?

U slučaju ovog operativnog sistema stvari su mnogo jednostavnije! Možete resetirati svoju lozinku na Windows 8 na sljedeći način:

- Na ekranu za prijavu, moraćete da kliknete na posebnu ikonu za napajanje, koja se nalazi u donjem desnom uglu ekrana;

- Zatim ćete morati pritisnuti tipku Shift i kliknuti na “Restart”;

- Kliknite na "Rješavanje problema";

- Kliknite na Reset PC;

- Kliknite „Dalje“ i sistem će se automatski ponovo pokrenuti kako bi započeo pripreme za resetovanje lozinke.

Kako resetovati lozinku na Windows 10?

Nije tako teško resetovati lozinku za korisnike Windows 10, naravno, pod uslovom da imaju pristup e-pošti ili telefonu na koji je njihov nalog povezan. U suprotnom ćete morati resetirati lozinku sa fleš diska, kao što je već opisano.

Kako resetovati Windows 7 administratorsku lozinku?

Najbolji način za resetiranje lozinke administratora za Windows 7 je preko Windows Command Interpreter. Slijedite sljedeći redoslijed radnji:

- Prvo ga pokrenite. To možete učiniti slijedeći sljedeću putanju: Start - Pokreni - Pokreni program - cmd. U meniju Command Interpreter koji se otvori, moraćete da unesete: kontrolne korisničke lozinke, nakon čega će se otvoriti prozor pod nazivom „Korisnički nalozi“;

- Odaberite nalog za koji želite da resetujete lozinku i ne zaboravite da poništite okvir pored „Zahtevaj korisničko ime i lozinku“;

- U prozoru koji se otvori od vas će se tražiti da unesete, a zatim potvrdite novu lozinku. Zatim, u prozoru komandnog pokretanja moraćete da unesete Exit i restartujete računar kao i obično.

Pogledajte lozinke koje Windows pohranjuje

Osim pristupnih lozinki raznih korisnika, Windows pohranjuje i niz drugih, ništa manje važnih: lozinku za povezivanje na Internet, lozinke za poštanske sandučiće ili pristup web stranicama. U pravilu ih ima dosta, pa je sasvim prirodno da se vremenom zaborave.

Operativni sistem nudi funkciju „automatskog popunjavanja“ za lozinke i druge informacije koje se često unose u pretraživače (Google Chrome, Yandex Browser, Opera (Blink), Firefox, Explorer 11, itd.). Tako da nije neuobičajeno da korisnik jednom unese lozinku, a nakon nekoliko mjeseci se, naravno, ne može sjetiti. Svi razumiju da važne lozinke moraju biti zapisane, ali to ne rade svi. A ako se više ne sjećate lozinke, kako je možete saznati, pošto je prikazana kao niz zvjezdica: ******?

Rješenje nude programi različitih proizvođača koji mogu dobiti lozinku iz ovog niza zvjezdica. Postoji dosta besplatno dostupnih programa za dešifriranje Windows lozinki ili skrivenih lozinki iz ulaznih linija u raznim pretraživačima.

Koristićemo program iz Passware-a. Ovo je jednostavan za korištenje, slobodno distribuiran program koji analizira lozinke skrivene zvjezdicama i prijavljuje vam ih. Sa njom je veoma lako raditi. Samo označite red lozinke i kliknite na dugme 'oporavi'.

Naravno, postoje i komercijalne verzije programa, koje po pravilu imaju veći raspon funkcija. Na primjer, Password Recovery Toolbox skenira sistem i identificira sačuvane lozinke, podatke sačuvane za automatsko popunjavanje, Outlook Express lozinke, lozinke za internet vezu itd. Ove informacije se zatim predstavljaju u prikladnom obliku. Još nekoliko alternativa gore opisanim programima: , ili Password Viewer.

Windows XP korisničke lozinke

Windows XP pohranjuje korisničke lozinke u izmijenjenom obliku. Na primjer, lozinka "password" bi bila pohranjena kao niz ovako: 'HT5E-23AE-8F98-NAQ9-83D4-9R89-MU4K'. Ove informacije se čuvaju u datoteci koja se zove SAM u fascikli C:\windows\system32\config.

Ovaj dio SAM datoteke šifrira sistemski uslužni program syskey kako bi se poboljšala sigurnost lozinke. Podaci potrebni za dešifriranje informacija nakon syskey-a pohranjuju se u sistemskoj datoteci u istoj mapi. Ali ovaj folder nije dostupan nijednom korisniku. Samo sam operativni sistem ima pristup njemu tokom svog rada. SAM-u i sistemskim datotekama možete pristupiti samo kada koristite drugi operativni sistem ili povezivanjem disk jedinice na drugi Windows računar.

Sve verzije Windows XP-a imaju "administratorski" nalog. Ovo ime daje korisniku potpuni pristup sistemu i mogućnost resetovanja lozinki svih ostalih korisnika. Ovo vas može spasiti ako se iz nekog razloga ne možete prijaviti sa svojom uobičajenom korisničkom lozinkom. Specifičnosti korišćenja administratorske lozinke zavise od verzije Windows XP: XP Professional.

Administratorska lozinka se postavlja tokom instalacije operativnog sistema. Ako ste ga zapisali ili samo pritisnuli enter i ostavili prazno, lako se možete prijaviti kao administrator i resetirati korisničke lozinke. Da biste se prijavili na sistem u režimu administratora, na ekranu dobrodošlice sistema, dvaput pritisnite CTRL+ALT+DEL, pojaviće se prozor za unos administratorske lozinke.

Kada se računar pokrene, idite na 'start\control panel\user accounts' i promijenite potrebnu lozinku. Pošto ste već ovdje, ovo je dobra prilika da ispravite svoju grešku ako ste lozinku administratora ostavili praznu. Osim toga, preporučljivo je promijeniti naziv 'administratorskog' računa. Ovo ime je svima poznato i prvo je ime koje se koristi za pristup vašem računaru. Da biste promijenili naziv računa, kliknite desnim tasterom miša na 'moj računar' i odaberite 'upravljaj'. Proširite 'lokalne korisnike i grupe' i otvorite folder 'korisnici'. Kliknite desnim tasterom miša na unos 'administrator' i uredite ga.

XP Home.

Ovaj sistem vam neće dozvoliti da jednostavno pristupite svom računaru u režimu administratora. Prvo, moraćete da pokrenete računar u režim zaštite od pada. Da biste to uradili: ponovo pokrenite računar; odmah nakon testiranja BIOS-a, pritisnite F8 nekoliko puta; u meniju koji se pojavi izaberite „pokreni Windows XP u bezbednom režimu“ (pokreni Windows XP u režimu zaštite od rušenja). Kada se računar pokrene, prijavite se sa korisničkim imenom 'administrator'. Ne postoji podrazumevana lozinka. Sada možete promijeniti korisničke lozinke tako što ćete otići na 'start\control panel\user accounts'. Kada završite, ponovo pokrenite računar kao i obično.

Kreiranje diska za poništavanje lozinke

Windows XP vam omogućava da upišete informacije na običnu disketu, koja vam pruža mogućnost resetovanja vaše lozinke. Naravno, ako ste već zaboravili lozinku i ne možete pristupiti sistemu, tada nećete moći kreirati nijedan disk, ali vrijedi unaprijed napraviti takvu disketu kako biste se zaštitili od takvih nezgoda.

Za kreiranje diskete: idite na 'start\control panel\user accounts' (start\control panel\user accounts); izaberite ime pod kojim ste prijavljeni; U povezanom izborniku zadataka odaberite 'spriječite zaboravljenu lozinku'; slijedite upute čarobnjaka koji se pokreće.

Za resetovanje lozinki pomoću diskete: ako pogrešno unesete lozinku za prijavu, sistem će vas pitati da li ste je zaboravili; U ovom trenutku ćete moći da koristite svoju disketu prateći detaljna uputstva operativnog sistema.

Budi pazljiv: Ako ste koristili ugrađene mogućnosti Windows-a za šifrovanje datoteka i fascikli, ali niste instalirali ažuriranje operativnog sistema (servisni paket 1), uklanjanje lozinke će dovesti do gubitka šifrovanih informacija.

Uslužni programi za promjenu lozinki Windows XP/7/8/10

Postoje posebni uslužni programi koji vam omogućavaju da uređujete ili resetujete korisničke lozinke za Windows XP/7/8/10. Princip većine njih je učitavanje minimalne verzije alternativnog operativnog sistema, kao što je DOS ili Linux, pod kojim možete pristupiti datotekama sa lozinkama.

Primjer takvog uslužnog programa možete pronaći na ovoj adresi: http://home.eunet.no/~pnordahl/ntpasswd/ Upute za rad, kao i datoteke za kreiranje diska za pokretanje Linuxa, dostupne su na istoj stranici.

Imajte na umu da ako ste koristili funkcije operativnog sistema za šifriranje datoteka i foldera, promjena lozinke pomoću bilo kojeg programa će uzrokovati da izgubite pristup šifriranim podacima. U ovom slučaju može pomoći sljedeća metoda koja vam omogućava da ne zamijenite zaboravljenu lozinku novom, već da saznate staru.

Odabir i dešifriranje lozinki

Ako ništa drugo ne pomaže, ali imate fizički pristup računaru, onda nije sve izgubljeno. Možete prepisati konfiguracijske i SAM datoteke i pokušati dešifrirati lozinke pohranjene u njima pomoću posebnih uslužnih programa treće strane. Kao što smo već rekli, za ovo ćete morati da koristite alternativni operativni sistem, kao što je DOS ili Linux. A kada su vam datoteke na raspolaganju, možete koristiti jedan od programa za dešifriranje lozinki, na primjer, LC4 ili.

trebat će vam:

- Pristup drugom računaru.

- Najmanje dvije prazne diskete.

- Arhiver dizajniran za rad sa komandnom linijom, na primjer, RAR.

- DOS ili Windows 98 disk za pokretanje (slika potrebnog diska može se dobiti na http://www.bootdisk.com/) ili minimalna verzija Linuxa (na primjer, Knoppix). Nema potrebe za diskovima za pokretanje ako možete jednostavno da povežete svoj čvrsti disk sa drugim računarom. Ako koristite disk za pokretanje DOS-a i particije na vašem čvrstom disku koriste NTFS sistem datoteka, tada će vam trebati program koji vam omogućava da vidite NTFS particije pod DOS-om, kao što je NTFSDOS.

- Program za dobijanje lozinki. Preporučujemo da koristite , jer je beta verzija ovog programa besplatna, a besplatna verzija LC4 je veoma ograničena.

Korišćenjem USB fleš diska za pokretanje:

- Ako vaš čvrsti disk ima NTFS particije, kopirajte NTFSDOS datoteku na vaš USB fleš disk za pokretanje.

- Kopirajte arhiver (RAR) na USB fleš disk za pokretanje.

- Pokrenite računar sa ovog fleš diska. Ako postoje particije sa NTFS, otkucajte naredbu NTFSDOS, ovaj program će pokazati koje je slovo dodijeljeno vašem sistemskom pogonu i morat ćete ga koristiti umjesto slova C u sljedećem koraku.

- Stavite sistemske datoteke sa lozinkama u arhivu. Na primjer, ako koristite rar32 arhiver, odgovarajuća naredba će izgledati ovako: Rar32 a -v a:\systemandsam c:\windows\system32\config\system c:\windows\system32\config\sam Ako datoteke ne ne stane na jedan fleš disk, arhivator će od vas tražiti da umetnete drugi.

Hakovanje lozinki

Svaki program koji odaberete će prikazati listu naloga otkrivenih u SAM datoteci. Odaberite one za koje trebate definirati lozinke. Ako koristite , odaberite Vrsta napada: Brute-force. Ako ste u svojoj lozinki koristili samo brojeve, označite polje 'sve cifre (0-9)'. Pokrenite proces oporavka lozinke pomoću naredbe iz menija Oporavak.

Pogađanje lozinke može trajati od 10 minuta do nekoliko sati, ili čak nekoliko dana, a može i neuspjeh. Pogotovo ako lozinka koristi slova u različitim slučajevima, brojeve i posebne znakove.

Ovo je dobar način da provjerite snagu vaših lozinki. Ako samo želite provjeriti svoju lozinku, slijedite gore navedene korake i pogledajte koliko dugo je potrebno da je pogodite.

Windows programi za razbijanje lozinki

Postoji ogroman broj softverskih alata koji vam mogu pomoći da provalite vašu Windows lozinku. Osim gore navedenog programa, postoji i Windows Admin Password Hack. Ali, nažalost, više se ne može nazvati aktuelnim, jer radi samo u Windows 2000/XP. Njegova najbliža zamjena je MultiBoot 2k10, koji je u suštini disk za pokretanje bogat funkcijama.

zaključci

U svakom slučaju, ako je neko od vaših najmilijih zaboravio lozinku za Windows 7 ili ste se sami morali suočiti s tim, ne očajavajte, postoji mnogo rješenja za ovaj problem. Pa, da više nemate pitanja o tome kako da razbijete lozinku na laptopu, toplo preporučujemo da ih sačuvate negdje, u bilješkama unutar vašeg pametnog telefona, na primjer.

Nadamo se da nećete morati da pribegavate metodama koje smo opisali. Da biste izbjegli ovu potrebu, ne zaboravite zapisati sve važne lozinke. A ako postoji stvarna potreba da zaštitite informacije na svom računaru, onda koristite lozinke napravljene od znakova i u registrima i u brojevima i ne koristite obične riječi. U ovom slučaju, vaše lozinke će biti veoma teško provaliti.

Još 3 korisna članka:

Program koji provjerava snagu sistemskih korisničkih lozinki. Ovaj uslužni program koriste mrežni administratori za izračunavanje korisnika sa...

Jednostavan uslužni program koji vam omogućava da prikažete lozinke skrivene zvjezdicama. Kompatibilan sa svim pretraživačima, uključujući...

Windows Repair je rijetka vrsta programa koji može riješiti vaš lični računar od gotovo svih…

U početku smo htjeli drugačije nazvati ovaj članak, na primjer, „Hakovanje Windows lozinki“ ili nešto slično, jer takav naziv najbolje odražava njegovu suštinu. Međutim, riječ „provala“ zaista miriše na nešto kriminalno, nešto zbog čega se u pristojnom društvu ljudi lupaju po zglobu (i to ne samo po zglobu), a u civiliziranim zemljama mogu i u zatvor. Ali vraćanje ili resetovanje zaboravljene lozinke srodno je humanitarnoj pomoći, što se može samo pozdraviti. Istina, to ne mijenja suštinu. Hakovanje je takođe hakovanje u Africi, bez obzira kako to nazivate. Postupak vraćanja ili resetovanja zaboravljene lozinke i najzločinnije hakovanje sistema razlikuju se samo u moralnim aspektima, ali ne i po redosledu izvršenih radnji.

Nećemo ulaziti u detalje zašto korisnik možda treba da sazna lozinku ili je resetuje da bi dobio pristup sistemu. Izostavljajući moralnu stranu problema iz okvira priče, govorit ćemo o tome kako možete resetirati ili vratiti svoju lokalnu lozinku za pristup PC-u, kao i saznati mrežne lozinke korisnika domena, ako je riječ o lokalnom mreže. Nećemo ponovo izmišljati točak i, pošto ova tema nikako nije nova, opisati ćemo samo neke uslužne programe pomoću kojih možete lako zaobići sigurnosni sistem vašeg računara.

Da bi razumjeli kako se lozinke razbijaju, čitatelji će prvo morati razumjeti kako se autentifikuju korisnici, gdje i u kom obliku se pohranjuju njihove lozinke i kako ih mogu pronaći. U nastavku ćemo se bazirati na Windows XP operativnom sistemu, iako se otvaranje lozinki za operativne sisteme kao što je Windows 2000/2003 ne razlikuje od razmatranog slučaja, au Windows 95/98/Me iste radnje su još lakše za izvoditi.

Teorijska osnova

Koncept hash funkcije lozinke

Proces lokalne ili mrežne autentifikacije korisnika je prilično jednostavan: korisnik unosi lozinku koja odgovara njegovom nalogu, a ako je lozinka ispravna, tada korisnik dobija pristup sistemu. Provjera lozinke se vrši pomoću operativnog sistema upoređivanjem sa lozinkom pohranjenom na računaru. Pritom, razlika između lokalne i mrežne autentifikacije je samo u tome što se kod lokalne autentifikacije baza korisničkih naloga sa njihovim lozinkama pohranjuje na samo računalo, a kod mrežne autentifikacije - na posebnom serveru koji se zove kontroler domene.

Čini se, šta može biti jednostavnije? Na kraju krajeva, samo trebate znati gdje se tačno nalazi baza podataka korisnika sa njihovim lozinkama i špijunirati potrebne informacije. Ali to je previše jednostavno da bi bilo istinito. Naravno, sve lozinke se čuvaju u šifrovanom obliku. Šifrirana lozinka se naziva hash ili hash funkcija lozinke. Štoviše, u ovom slučaju govorimo o prilično lukavoj metodi šifriranja, čija je posebnost u tome što je šifru šifriranu na ovaj način... u osnovi nemoguće dešifrirati! Činjenica je da je algoritam šifriranja (heširanja) jednosmjeran. U stvari, bilo koji algoritam heširanja je izračun kontrolne sume iz originalnog teksta, koji koristi nepovratne logičke operacije na originalnoj poruci, kao što su I, ILI, itd.

Dakle, pomoću lozinke možete izračunati njenu hash funkciju, ali znajući hash funkciju, u osnovi je nemoguće izračunati lozinku kojoj ona odgovara. Sama hash funkcija je numerički niz dužine 16 bajtova.

Za referencu: postoji ogroman broj različitih algoritama za izračunavanje hash funkcija, te shodno tome hash funkcije mogu biti različitih tipova. U nastavku ćemo govoriti samo o heš funkcijama lozinki koje kreira Windows operativni sistem tokom lokalne ili mrežne autentifikacije korisnika (LM ili NT hash).

Naravno, postavlja se pitanje: ako poznavanje hash funkcije ne dozvoljava da se sazna korisnička lozinka, kako se onda u ovom slučaju odvija proces autentifikacije? Činjenica je da se prilikom autentifikacije ne uspoređuju same lozinke, već njihove hash funkcije. Tokom procesa autentifikacije, korisnik unosi lozinku u svom uobičajenom obliku, a operativni sistem izračunava njenu hash funkciju i upoređuje je sa hešom pohranjenim na računaru. Ako se podudaraju, autentifikacija se smatra uspješnom.

Hakovanje lozinke

Proces razbijanja, odnosno pogađanja lozinke je trivijalan i predstavlja jednostavnu pretragu mogućih lozinki. Da biste to učinili, morate znati hash funkciju lozinke pohranjene u računaru i biti u mogućnosti da izračunate hash iz lozinke. Zatim, isprobavajući različite opcije lozinke i upoređujući izračunate hešove sa onim što je pohranjeno na računaru, možete odabrati ispravnu lozinku.

Čini se da takva pretraga nikada neće završiti - postoji beskonačan broj opcija za lozinku. Međutim, ne treba žuriti sa zaključcima. Prvo, broj mogućih lozinki je i dalje konačan, a drugo, moderni računari vam omogućavaju da isprobate milione lozinki u sekundi. Osim toga, postoje različite metode napada na lozinke (o tome će biti riječi kasnije), koje u većini slučajeva dovode do pozitivnog rezultata za nekoliko minuta. Prije nego što pređemo s teorije na praksu, razmotrimo značenje pojma "haš" i saznamo koliko opcija lozinke zapravo postoji.

LM i NT heševi

U Windows NT/2000/2003/XP operativnim sistemima, postoje dvije vrste heš funkcija lozinke: LM hash (LanMan hash) i NT hash. LM hash smo naslijedili od Lan Manager mreža i koristi se u Windows 9x operativnim sistemima. Stoga, uprkos činjenici da svi moderni operativni sistemi podržavaju novi tip heša (NT hash), da bi se osigurala kompatibilnost sa Windows 9x klijentima, operativni sistem je primoran da pohranjuje stari LM heš zajedno sa novim NT hešom.

Kada koristite LM heširanje, dužina lozinke je ograničena na 14 znakova. Najveći nedostatak LM hash algoritma je to što je lozinka podijeljena na dva dijela, od kojih se svaki sastoji od sedam znakova. Ako je lozinka koju je unio korisnik manja od 14 znakova, konverzija dodaje nulte znakove, odnosno znakove s kodom 0, kako bi se stvorio niz od 14 znakova. Ako korisnička lozinka prelazi 14 znakova, tada LM hash odgovara praznoj lozinki. Svaka od polovica lozinke od 7 znakova je šifrirana neovisno o drugoj korištenjem DES algoritma (bivši američki savezni standard), a budući da je proces šifriranja za svaku od polovica lozinke od 7 znakova nezavisan, te polovice mogu biti odabrani nezavisno, što uvelike pojednostavljuje i ubrzava proces razbijanja lozinke. Još jedan veliki nedostatak LM heša je taj što proces šifriranja pretvara sve abecedne znakove u lozinki u velika slova. A pošto LM hash sadrži informacije o lozinki na način neosjetljiv na velika i mala slova, LM hashovi za lozinke ALLADIN, alladin, Alladin i aLLadin će biti potpuno isti. Ovo značajno ograničava broj mogućih kombinacija lozinki i, kao rezultat, ubrzava proces razbijanja.

NT hash nema nedostataka LM hash-a. Prvo, NT heširanje koristi MD4 algoritam šifriranja, koji ne dijeli lozinku na dva dijela od 7 znakova. Drugo, sa NT heširanjem ne postoji ograničenje dužine lozinke od 14 karaktera. Treće, NT heš je osjetljiv na velika i mala slova, odnosno NT heš za lozinke ALLADIN i alladin će biti potpuno drugačiji.

Kao što smo već napomenuli, veličina hash funkcija (i LM i NT), bez obzira na dužinu unesene lozinke, iznosi 16 bajtova. Ako je dužina lozinke manja od 14 znakova, tada postoje i LM i NT hashovi za svaku lozinku. Ako dužina lozinke prelazi 14 znakova, tada postoji samo NT hash.

Pronalaženje ispravne lozinke za poznati NT heš je mnogo teže nego za LM heš. Ako su poznati i LM i NT heš, tada se lozinka prvo pogađa pomoću LM heša, a nakon pronalaženja LM lozinke (sva velika slova), NT heš se koristi za određivanje NT lozinke osjetljive na velika i mala slova. Međutim, u ovom slučaju postoji jedna suptilnost: ne postoji uvijek LM hash za lozinku, što zahtijeva da dužina lozinke bude manja ili jednaka 14 znakova. Ali čak i ako je dužina lozinke manja od 14 znakova, LM hash se može ukloniti iz baze podataka. Kasnije ćemo vam reći kako to učiniti, ali za sada ćemo dati praktične primjere LM i NT hashova različitih lozinki.

Hajde da prvo razmotrimo lozinku od 7 znakova alladin, koja odgovara 16-bajtnom LM hešu napisanom u heksadecimalnoj notaciji. Zatim razmotrite lozinku od 14 znakova alladinalladin, za koju će LM hash biti sljedeći: Imajte na umu da je prva polovina (8 bajtova: a01fad819c6d001a) ovog heša potpuno ista kao i druga. Pored toga, prva polovina ovog heša odgovara prvoj polovini LM heša aladin lozinke. Ova koincidencija nikako nije slučajna, ako se prisjetimo da je svakih sedam znakova lozinke nezavisno kodirano i određuju 8 bajtova konačnog LM hash-a.

Također je zanimljivo napomenuti da druga polovina LM hash lozinke (aad3b435b51404ee) mora odgovarati znakovima sa kodom 0, jer ako je lozinka manja od 14 znakova, njoj se dodaju prazni znakovi. Odnosno, ad3b435b51404ee je enkripcija od sedam praznih znakova. Stoga, možemo pretpostaviti da će za bilo koju drugu lozinku od 7 znakova, druga polovina LM heša biti potpuno ista. Zaista, za tornado lozinku LM heš je jednak, i, kao što je lako vidjeti, druga polovina ovog heša je potpuno ista kao i za aladin lozinku. LM hash vrijednost za ALLADIN lozinku je potpuno ista kao i za alladin lozinku. S obzirom da se tokom LM kodiranja sva slova konvertuju u velika slova, riječ ALLADIN se naziva LM lozinka.

Ako uzmemo u obzir NT hasheve za različite opcije lozinki (alladin, alladinalladin, tornado), onda neće biti pronađen nikakav obrazac (tabela 1). Osim toga, kao što je već napomenuto, NT hash je osjetljiv na velika i mala slova, a sama NT lozinka odgovara pravoj lozinki.

Tabela 1. Lozinke i njihove odgovarajuće hash funkcije

Broj mogućih lozinki

Dakle, otkrili smo algoritam koji se koristi za probijanje lozinke. Jedina metoda implementirana u svim programima koji su dizajnirani da pogode lozinku je isprobavanje svih mogućih kombinacija. Naravno, postavlja se pitanje: koliko je kombinacija moguće i da li je tako lako pogoditi lozinku grubom silom?

Pa, hajde da probamo da prebrojimo. Na operativnim sistemima Windows 2000, 2003 i XP, dužina lozinke može biti do 127 znakova. U ovom slučaju, bilo koji od 256 ASCII kodova može se koristiti kao znak lozinke. U ovom slučaju, ako je dužina lozinke n simbola, broj mogućih kombinacija će biti 256n. Ukupan broj mogućih lozinki će biti 2561 + 2562 + ... + 256127~~21024 = 1,8·10308. Ovaj broj je astronomski ogroman i nijedan savremeni kompjuter ne može isprobati sve moguće kombinacije u razumnom roku. Pretpostavimo da postoji računar koji je sposoban da implementira brute-force algoritam brzinom od 10 miliona lozinki u sekundi. Trebat će mu oko 10.293 godine da isproba sve lozinke! Za referencu, ističemo da se starost planete Zemlje procjenjuje na samo 4,5 milijardi godina (4,5 109). U praksi to znači da je nemoguće provaliti lozinku grubom silom! Pa, „oklop je jak, a tenkovi su nam brzi“, ali ne treba donositi ishitrene zaključke.

Prije svega, proračuni koje smo dali nisu sasvim tačni. Činjenica je da iako je broj svih mogućih lozinki 21024, broj mogućih hash funkcija je znatno manji. Zaista, kao što smo već napomenuli, bez obzira na dužinu lozinke, dužina heš funkcije je 16 bajtova, odnosno 128 bita. U skladu s tim, broj mogućih opcija hash funkcije je 2128. Pa, pošto se za autentifikaciju ne koriste same lozinke, već njihove hash funkcije, onda se morate fokusirati na upravo ovaj broj mogućih kombinacija. To u suštini znači da ista hash funkcija može odgovarati velikom broju različitih lozinki, a svaka od njih se može koristiti za uspješnu autentifikaciju. Ovo dovodi do važnog zaključka: bez obzira na to koju jedinstvenu lozinku smislite, postoji ogroman broj drugih kombinacija znakova koje se mogu koristiti kao važeća lozinka.

Drugi važan zaključak je da nema smisla koristiti lozinke duže od 16 znakova. Doista, s dužinom lozinke od 16 znakova, imamo 2128 mogućih kombinacija, odnosno potpuno isti broj mogućih kombinacija hash funkcija, a daljnje povećanje dužine lozinke neće dovesti do povećanja broja hash funkcija. .

Pokušajmo sada izračunati koliko će vremena biti potrebno za sekvencijalno ponavljanje svih naših 2128 hash funkcija. S obzirom da je brzina pretraživanja 107 lozinki u sekundi, nalazimo da će biti potrebno 1024 godine da se pretraži sve kombinacije! Čini se da možemo mirno spavati, ali opet, nemojmo žuriti sa zaključcima.

Kao što smo već napomenuli, glavna prijetnja nisu NT heševi, već LM heševi. Broj dostupnih znakova u ovom slučaju više nije 256, već samo 197, jer se svi abecedni znakovi u lozinki pretvaraju u velika slova, dakle 26 znakova malih slova latinice i 33 znaka malih slova ruske abecede mora biti isključeno iz 256 varijanti ASCII karaktera. Dakle, sa dužinom lozinke od 14 karaktera, broj mogućih opcija je samo 19714=1,3·1032. Međutim, ova brojka je očigledno precijenjena. Podsjetimo da je kod LM kodiranja lozinka podijeljena na dva dijela od 7 znakova, od kojih je svaki zasebno kodiran. Stoga je u stvarnosti broj mogućih kombinacija određen sa samo sedam simbola i iznosi 1977=11,5·1016. Pri brzini grube sile od 107 lozinki u sekundi, bilo bi potrebno 37 godina da se isprobaju sve moguće kombinacije. Naravno, ova brojka je prilično velika i dovodi u sumnju da li bi neko želio da pogodi lozinku. Međutim, ovdje postoji jedno "ali" - takozvani ljudski faktor. Pokušajte pronaći korisnika koji mijenja raspored tastature prilikom kucanja lozinke! To znači da stvarni broj karaktera nije 197, već 64. U ovom slučaju, broj mogućih opcija se smanjuje na 647 (razmatraju se LM hešovi), a bit će potrebno samo 5 dana da se isprobaju sve lozinke!

Osim toga, u velikoj većini slučajeva, lozinke su smislene riječi ili fraze, i ne baš dugačke. Pa, uzimajući u obzir činjenicu da se broj riječi kreće samo u stotinama hiljada, pretraživanje po rječniku neće dugo trajati.

Ovo dovodi do vrlo važnog zaključka: najčešće pronalaženje korisničke lozinke nije teško - to je pitanje vremena. Zatim ćemo vam na konkretnom primjeru pokazati kako možete brzo pogoditi lozinke koristeći poznate hash funkcije, ali za sada ćemo pogledati gdje se pohranjuju hash funkcije i kako se mogu dobiti.

Lokacija SAM datoteke

Do sada smo razmatrali proces oporavka lozinki pomoću poznatih hash funkcija, ali nismo odgovorili na najvažnije pitanje: gdje su pohranjene te hash funkcije lozinki i kako možete pristupiti bazi podataka korisničkih računa? Svi korisnički nalozi, zajedno sa odgovarajućim hešovima lozinki, pohranjeni su u takozvanoj bazi podataka SAM (Security Accounts Manager). To je datoteka istog imena koja nema ekstenziju. SAM datoteka je sastavni dio registra i pohranjena je u direktoriju %systemroot%\system32\config (%systemroot% se odnosi na direktorij sa operativnim sistemom - po defaultu odgovara direktoriju C:\WINDOWS). Osim toga, rezervna kopija ove datoteke dostupna je na disku za hitni oporavak sistema, kao i u direktoriju %systemroot%\repair. Međutim, kada koristite sigurnosnu kopiju SAM datoteke, imajte na umu da su se lozinke možda promijenile od posljednje sesije sigurnosne kopije. Osim toga, nedavno kreirani korisnički nalozi možda neće biti u sigurnosnoj kopiji.

Praktični primjeri

Govoreći o lozinkama i pristupu računaru, potrebno je razmotriti dva suštinski različita scenarija: prvi je dobijanje pristupa zasebnom računaru koji nije deo lokalne mreže, a drugi pristup računaru kao deo lokalnu mrežu, odnosno dobijanje pristupa mreži. U isto vrijeme, pod lokalnom mrežom dalje ćemo razumjeti punopravnu mrežu s namjenskim kontrolerom domene.

Sa softverske tačke gledišta, metode za dobijanje pristupa lokalnom i mrežnom računaru se ne razlikuju jedna od druge. Jedina razlika je u načinu dobivanja SAM datoteke, koja je u prvom slučaju pohranjena na lokalnom računalu, au drugom - na mrežnom kontroleru domene.

Pored toga, pristup računaru se može postići bilo resetovanjem lozinke ili pogađanjem. Štoviše, postupak je drugačiji, pa ćemo detaljno razmotriti oba načina resetiranja.

Resetujte Windows lozinku

Kao što je navedeno u prvom dijelu članka, postoje dvije vrste lozinki: lokalna i mrežna. Lokalni hešovi lozinki se pohranjuju na samom računaru, dok se hešovi mrežnih lozinki čuvaju na kontroleru domena. Pošto postupak resetovanja lozinke uključuje uređivanje SAM datoteke, što je u osnovi nemoguće implementirati na daljinu (tj. preko mreže) i zahteva ponovno pokretanje računara, resetovanje lozinke se prvenstveno koristi za dobijanje pristupa lokalnom računaru. Ako trebate resetirati korisničku mrežnu lozinku, ali je administratorska mrežna lozinka izgubljena, tada će se isti postupak morati uraditi i za kontroler mrežne domene, ali morate razumjeti da za to morate imati fizički pristup serveru a postupak za zaustavljanje i ponovno pokretanje neće proći nezapaženo.

Da biste resetirali lozinku, morate izvršiti promjene u SAM datoteci, koja je pohranjena u %systemroot%\system32\config direktoriju. Međutim, kada se operativni sistem učita, pristup ovoj datoteci je blokiran, odnosno ne može se kopirati, pregledati ili zamijeniti. Stoga, da biste pristupili SAM datoteci, prvo morate da pokrenete računar sa diskete, CD-a ili fleš memorije koristeći drugi operativni sistem, a ne sa čvrstog diska.

Štaviše, ako je sistem datoteka NTFS instaliran na hard disku računara, onda je neophodno da ga operativni sistem za pokretanje razume. Na primjer, možete pripremiti disketu DOS sistema i na nju postaviti NTFS drajver pod nazivom NTFSDOS. Sa ovim drajverom, sve NTFS particije će biti montirane kao logički DOS diskovi, nakon čega će im biti moguć pristup.

Osim toga, trebat će nam pomoćni program koji nam omogućava da izvršimo izmjene u SAM datoteci. Danas su dva najpopularnija od ovih uslužnih programa: Active Password Changer 3.0 i Offline NT/2K/XP Password Changer & Registry Editor.

Active Password Changer 3.0 uslužni program

Ovaj program se može preuzeti sa web stranice www.password-changer.com/download.htm. Postoji nekoliko opcija za preuzimanje: uz instalaciju na računar (Windows Installer) kao izvršnu datoteku pod DOS-om (DOS Executable), disketu za pokretanje sa integrisanom aplikacijom (Bootable Floppy Creator) i ISO sliku za kreiranje CD-a za pokretanje sa integrisanom aplikacijom.

Verzija uslužnog programa sa instalacijom na računar uključuje instalaciju izvršne datoteke pod DOS-om, instaliranje čarobnjaka za kreiranje bootabilne diskete ili USB fleš diska sa integrisanom aplikacijom (slika 1) i uslužnog programa za narezivanje ISO slike disk za pokretanje sa integrisanom aplikacijom.

Rice. 1. Čarobnjak za kreiranje diskete ili USB fleš diska za pokretanje

sa integrisanom aplikacijom Active Password Changer 3.0

Veoma je lako koristiti ovaj uslužni program, bez obzira da li pokrećete sistem sa CD-a, USB fleš diska ili diskete. Za to je potrebno samo minimalno znanje engleskog jezika.

Koju opciju odabrati – kreiranje diskete za pokretanje, USB fleš diska ili CD-a – zavisi od vaše specifične situacije. Na primjer, ako računar nema flopi drajv, što je prilično uobičajeno, onda se eliminira opcija boot diskete. Upotreba CD-a za pokretanje također nije uvijek prikladna; na primjer, na novim matičnim pločama, PATA kontroler na koji je priključen optički uređaj može se implementirati pomoću kontrolera tipa JMicron, au ovom slučaju nije moguće koristiti CD za pokretanje sa integriranim Active Password Changer 3.0 uslužnim programom će uspjeti zbog nedostatka upravljačkih programa kontrolera. Odnosno, možete pokrenuti sistem sa takvog diska, ali aplikacija neće raditi.

Opcija sa USB fleš diskom skoro uvek radi, ali samo ako matična ploča podržava mogućnost pokretanja sa fleš diska na nivou BIOS-a. Svi novi modeli matičnih ploča imaju ovu funkciju, ali postoje izuzeci. Dakle, neki modeli matičnih ploča (posebno oni zasnovani na NVIDIA čipsetima), iako vam omogućavaju da pokrenete sistem sa USB fleš diska, ne dozvoljavaju vam da pokrenete sam uslužni program.

Stoga je preporučljivo osigurati mogućnost korištenja sve tri metode korištenja uslužnog programa Active Password Changer 3.0.

Kao što smo već napomenuli, rad sa samim uslužnim programom ne uzrokuje probleme. U prvoj fazi morate odabrati logički disk na kojem se nalazi operativni sistem. Zatim, program pronalazi SAM datoteku na ovom logičkom disku i prikazuje korisničke naloge koji se mogu uređivati.

Iste stavke podliježu uređivanju kao i prilikom uređivanja iz Windows operativnog sistema od strane korisnika sa statusom administratora. Dakle, koristeći Active Password Changer 3.0 uslužni program, možete resetirati lozinku bilo kojeg korisnika (Obriši ovu korisničku lozinku), blokirati (Račun je onemogućen) ili otključati (Račun je zaključan) nalog, odrediti potrebu za promjenom lozinke sljedeći put kada se korisnik učita (Korisnik mora promijeniti lozinku pri sljedećoj prijavi) ili postavite opciju Lozinka nikad ne ističe. Osim toga, može se koristiti za postavljanje rasporeda (po danima u sedmici i satima) kada je određenom korisniku dozvoljeno da se prijavi na sistem.

Općenito, uređivanje korisničkih naloga pomoću Active Password Changer 3.0 uslužnog programa traje bukvalno nekoliko sekundi. Postoji samo jedna stvar koja nas uznemirava - na službenoj web stranici www.password-changer.com/download.htm možete besplatno preuzeti samo demo verziju programa, koja ima značajna ograničenja u funkcionalnosti i, zapravo, apsolutno je beskorisno. Stoga ima smisla pronaći njegovu "ispravnu" verziju - Active Password Changer 3.0 Professional. Na primjer, potpuno funkcionalna verzija ovog uslužnog programa uključena je u prilično poznati Hiren's Boot CD (trenutna verzija 8.6), koji se lako može pronaći na Internetu. Istina, u ovom slučaju to znači učitavanje sa CD-a.

Offline NT/2K/XP mjenjač lozinki i uređivač registra

Offline NT/2K/XP Password Changer & Registry Editor uslužni program može se preuzeti apsolutno besplatno sa web stranice http://home.eunet.no/pnordahl/ntpasswd. Postoje dvije opcije: ISO slika za kreiranje CD-a za pokretanje i uslužni program za kreiranje diskete za pokretanje.

Korištenje ovog uslužnog programa u kombinaciji s USB fleš diskom za pokretanje je u principu moguće, ali ćete morati kreirati takvu disketu i sami integrirati uslužni program u nju.

Korištenje Offline NT/2K/XP Password Changer & Registry Editor je jednostavno. U prvoj fazi odaberite logički disk sa instaliranim operativnim sistemom. Zatim morate odrediti lokaciju SAM datoteke (windows/system32/config je po defaultu predložen) i odabrati funkciju za uređivanje SAM datoteke. Ako je operativni sistem instaliran prema zadanim postavkama, onda ne morate ni čitati pitanja koja se pojavljuju u svakom novom dijaloškom okviru, već stalno pritiskati Enter.

Nakon odabira određenog računa, možete resetirati lozinku, postaviti novu lozinku, zaključati ili otključati korisnički račun, postaviti opciju doživotne lozinke itd.

U zaključku, napominjemo da je Offline NT/2K/XP Password Changer & Registry Editor uslužni program također uključen u Hiren's Boot CD.

Druge opcije

Pored razmatranih uslužnih programa Active Password Changer 3.0 i Offline NT/2K/XP Password Changer & Registry Editor, postoje slični uslužni programi za poništavanje lozinke koji su obično uključeni u Live CD-ove za pokretanje, odnosno diskove koji se mogu koristiti za pokretanje operativnog sistema. sistema bez instaliranja na čvrsti disk vašeg računara. Dostupno je dosta različitih Live CD-ova, ali, po pravilu, svi su napravljeni na bazi različitih klonova Linux sistema. Ako govorimo o Live CD-ovima baziranim na Windows XP-u s integriranim alatom za promjenu lozinke, onda ih je malo. Disk možete nazvati iNFR@ CD PE 6.3, koji je skraćena kopija Windows XP-a, koji ne zahtijeva instalaciju na tvrdom disku za rad. Komplet također uključuje mnoge uslužne programe i pakete, uključujući ERD Commander paket, koji vam omogućava da resetujete lozinku i kreirate novog korisnika. Možete sami da napravite bootabilni Live CD sa smanjenom verzijom Windows XP koristeći dobro poznati paket PE Builder, a zatim u njega integrišete uslužni program za promenu lozinke (ERD Commander). Međutim, ako su takvi diskovi namijenjeni isključivo za promjenu lozinki, onda to nije najbolja opcija. Mnogo je praktičnije koristiti gore opisane metode. Činjenica je da Live CD-ovi bazirani na smanjenoj verziji Windows XP-a imaju jednu ozbiljnu manu: vrijeme koje je potrebno za pokretanje računara sa takvog diska je više od 5 minuta, što je, naravno, izuzetno nezgodno.

Odabir lozinke

Odabir lozinke nikako nije trivijalan zadatak. Glavni problem je kako doći do SAM datoteke. Osim toga, jedan SAM fajl nije dovoljan za ovo. Činjenica je da je Microsoft u cilju poboljšanja sigurnosti svojevremeno dodao uslužni program SYSKEY operativnom sistemu, koji je prvobitno bio uključen u servisni paket 3 za Windows NT 4.0. Ovaj uslužni program vam omogućava da dodatno šifrirate hešove lozinki korisničkih naloga pomoću 128-bitnog ključa, što onemogućuje nekim programima, kao što je program SAMDump, da ekstrahuju hešove iz SAM datoteke. Na Windows 2000/2003/XP operativnim sistemima, uslužni program SYSKEY je podrazumevano omogućen, a dodatno šifrovanje se ne može onemogućiti.

Kada je aktiviran režim SYSKEY, ključ za šifrovanje lozinke, koji je šifrovan pomoću sistemskog ključa, može se pohraniti ili lokalno (uz moguću dodatnu zaštitu lozinkom) ili odvojeno - na disketi, što je izuzetno retko.

Način da se prevaziđe SYSKEY zaštita prvi je predložio Todd Sabin u svom pwdump2 programu. Ova metoda se može implementirati samo na lokalnom računalu, a da biste kreirali dump lozinke koristeći metodu pwdump2, morate imati administratorska prava. Rad pwdump2 uslužnog programa zasniva se na uvođenju biblioteke samdump.dll, preko koje upisuje svoj kod u prostor drugog procesa (lsass.exe) koji ima viši nivo privilegija. Učitavanjem samdump.dll u proces lsass podsistema lokalnog sigurnosnog autoriteta (LSASS), program koristi iste interne API funkcije za pristup hešovima lozinki. To znači da uslužni program dobiva pristup šifriranim lozinkama bez njihovog dešifriranja.

Osim metode ubrizgavanja biblioteke, postoje i drugi načini da se zaobiđu SYSKEY sigurnosna ograničenja. Na primjer, ako imate pristup samom ključu, koji se može pohraniti na lokalnom računalu, tada vas ništa ne sprječava da dešifrirate podatke SAM datoteke. Ključ je dio registra i informacije o njemu se mogu dohvatiti iz SYSTEM datoteke, koja je pohranjena u istom direktoriju kao i SAM datoteka. Kada se učita operativni sistem Windows, SYSTEM datoteka, kao i SAM datoteka, je zaključana, odnosno ne može se kopirati, preimenovati ili zamijeniti.

Zatim ćemo govoriti o najpopularnijim uslužnim programima koji vam omogućuju odabir lozinke pomoću grube sile na temelju njegovih hash funkcija, ali prvo ćemo razmotriti glavne načine za dobivanje SAM datoteke i ključa za šifriranje sistema.

Dobijanje SAM datoteke i sistemskog ključa za šifriranje

Za lokalni PC

Ako govorimo o lokalnom računalu, onda kada koristite uslužne programe za odabir lozinki pomoću njihovih hash funkcija, prvo morate dobiti SAM datoteku i SYSTEM datoteku. U principu, neki uslužni programi (posebno SAminside), ako su instalirani na istom računaru na kojem je pohranjen korisnički nalog, dozvoljavaju vam da to učinite čak i kada je operativni sistem učitan. Međutim, u ovom slučaju postoji jedno ozbiljno ograničenje: ova operacija je moguća samo ako je računar pokrenut pod korisničkim nalogom sa administratorskim pravima. Ali onda se postavlja razumno pitanje: ako se računar pokreće pod korisničkim nalogom sa administratorskim pravima, zašto se uopšte truditi da pogađate lozinku? Stoga je najtipičnija situacija kada je nalog sa administratorskim pravima nepoznat i potrebno je samo da pogodite lozinku administratora ili bilo kog korisnika ovog računara sa administratorskim pravima.

U ovom slučaju, prvo morate kopirati dvije datoteke: SAM i SYSTEM, koje se, kao što je već napomenuto, nalaze u direktoriju %systemroot%\system32\config (podrazumevano je to direktorij C\Windows\system32\config).

Da biste izvršili ovu proceduru, potrebno je da pokrenete računar koristeći alternativni operativni sistem, to jest, ne sa čvrstog diska. Najlakša opcija je da napravite CD uživo za pokretanje ili čak USB fleš disk (ako vaš računar podržava pokretanje sa USB diska) sa skraćenom verzijom Windows XP-a. To se lako može učiniti pomoću uslužnog programa PE Builder (više o kreiranju takvih diskova možete pročitati u posebnom članku u ovom broju časopisa). Osim toga, ako koristite CD za pokretanje, morate umetnuti i USB fleš disk prije pokretanja računara kako biste na njega mogli kopirati potrebne datoteke (ako je fleš disk umetnut nakon pokretanja OS-a, neće se inicijalizirati ).

Dakle, nakon pokretanja računara koristeći alternativni operativni sistem, morate kopirati dvije datoteke na fleš disk ili disketu: SAM i SYSTEM. Zatim možete početi da pogađate lozinku koristeći LCP 5.04 ili SAInside uslužni program. Naravno, ovaj postupak se izvodi na drugom računaru.

Razmatrani način dobijanja SAM i SYSTEM fajlova koristi se u slučajevima kada postoji lokalni pristup računaru i potrebno je pribaviti bazu korisničkih naloga zajedno sa hashovima lozinki pohranjenih na samom računaru. Ako govorimo o dobivanju mrežne lozinke, tada se koristi nešto drugačiji postupak.

Za mrežni računar

U slučaju lokalne mreže, SAM i SYSTEM datoteke su pohranjene na kontroleru domene i nije im tako lako pristupiti. U principu, možete koristiti istu metodu kao i za lokalni PC, ali sa serverom koji djeluje kao kontroler domene, iako takav postupak neće proći nezapaženo. Osim toga, neki uslužni programi (na primjer, LCP 5.04) podržavaju mogućnost daljinskog (tj. preko mreže) dobivanja SAM datoteke od kontrolera domene. Međutim, da biste implementirali ovu metodu, morate imati prava pristupa mrežnom administratoru ili kontroloru domene. Osim toga, možete jednostavno blokirati mogućnost daljinskog pristupa registru na kontroleru domene - u tom slučaju će svi pokušaji preuzimanja SAM datoteke preko mreže biti blokirani.

LCP 5.04 uslužni program

Dakle, vrijeme je da prijeđemo na praktične primjere i razmotrimo programe koji vam omogućavaju da učinkovito oporavite korisničke lozinke pomoću dobro poznatih hash funkcija. Počnimo sa uslužnim programom LCP 5.04 (www.lcpsoft.com; slika 2), koji je veoma moćan alat za vraćanje lozinki pomoću LM i NT heševa. Ovaj uslužni program je besplatan i ima sučelje na ruskom jeziku.

Rice. 2. Glavni prozor LCP 5.04 uslužnog programa

Da biste počeli raditi s ovim uslužnim programom, prvo morate uvesti bazu podataka korisničkih računa u njega. LCP 5.04 podržava uvoz korisničkih naloga sa lokalnih i udaljenih računara, uvoz SAM fajla, uvoz Sniff fajlova, kao i uvoz fajlova kreiranih od strane drugih uslužnih programa (posebno, LC, LCS i PwDump fajlova).

Uvoz korisničkih naloga sa lokalnog računara podrazumeva dve opcije operativnog sistema: Windows NT/2000/2003/XP bez Active Directory i isto, ali sa Active Directory (slika 3).

Rice. 3. Prozor za uvoz korisničkih naloga

sa lokalnog računara

Međutim, kao što praksa pokazuje, ako se koristi operativni sistem Windows XP SP2, uvoz sa lokalnog računara je nemoguć. Kada izaberete neku od opcija, aktivira se zaštita operativnog sistema i računar se, nakon što je prethodno obavestio korisnika o tome, ponovo pokreće.

Uvoz baze podataka korisničkih naloga sa udaljenog računara omogućava vam da izaberete računar kao deo lokalne mreže, odredite tip uvoza (uvoz iz registra ili iz memorije) i, ako je potrebno, unesete korisničko ime i lozinku prilikom povezivanja na udaljenom računaru (slika 4). Jasno je da prilikom korištenja udaljene veze korisnik mora imati administratorska prava.

Rice. 4. Prozor postavki uvoza računa

korisnika sa udaljenog računara

Prilikom uvoza SAM datoteke morate odrediti putanju do nje, kao i do SYSTEM datoteke (slika 5). Ovo pretpostavlja da su SAM i SYSTEM fajlovi prethodno kopirani na gore opisani način.

Rice. 5. Prozor postavki uvoza SAM datoteke

Nakon što su korisnički nalozi koji sadrže korisničko ime, LM i NT hasheve uvezeni u program LCP 5.04, možete započeti proceduru oporavka lozinke (slika 6). Uslužni program podržava odabir prema LM i NT hešovima. Jasno je da ako postoji LM heš, napad će biti usmjeren posebno na njega.

Rice. 6. Glavni prozor LCP 5.04 uslužnog programa sa uvezenim

podaci o korisničkom računu

LCP 5.04 uslužni program implementira tri tipa napada za pogađanje lozinki koristeći njihove hešove: napad rječnikom, hibridni napad rječnikom i napad grubom silom.

U napadu na rječnik, hešovi se sekvencijalno izračunavaju za svaku riječ u rječniku ili za njenu modifikaciju i upoređuju s hashovima korisničkih lozinki. Ako se hešovi podudaraju, lozinka je pronađena. Prednost ove metode je velika brzina, ali nedostatak je velika vjerovatnoća da se lozinka ne nalazi u rječniku. Da biste povećali efikasnost rečničkog napada, uslužni program vam omogućava da napravite dodatna podešavanja (slika 7). Konkretno, možete dodati korisnička imena u rečnik, uzeti u obzir mogućnost korišćenja susednih tastera (kao što su qwert sekvence, itd.), ponavljanje reči (na primer, korisnik korisnik), obrnuti redosled znakova u rečima (za na primjer, resu), spajanje s obrnutim redoslijedom znakova (posebno userresu), upotreba skraćenih riječi, riječi bez samoglasnika, transliteracija (kao što je parol). Osim toga, možete provjeriti da li se raspored promijenio u latinicu (riječ "lozinka" u latiničnom rasporedu će izgledati kao "gfhjkm") ili na lokalizovan (riječ "lozinka" u ruskom rasporedu će se pretvoriti u "zfyitsshchkv") . Osim toga, za napad na rječnik možete povezati različite rječnike, čak i nekoliko odjednom. Uslužni program LCP 5.04 ima svoje rječnike, ali preporučujemo korištenje opsežnijih rječnika koji se mogu naći na Internetu, na primjer, odličan izbor može se naći na web stranici www.insidepro.com.

Rice. 7. Konfiguriranje napada na rječnik u LCP 5.04 uslužnom programu

Prilikom oporavka lozinki korištenjem napada hibridnog rječnika, svakoj riječi ili njenoj izmjeni s desne i/ili lijeve strane se dodaju simboli. Za svaku rezultirajuću kombinaciju izračunava se hash i uspoređuje se s hashovima korisničke lozinke. U programu LCP 5.04 možete podesiti broj znakova koji se dodaju lijevo ili desno od riječi (njena modifikacija) (slika 8).

Rice. 8. Konfiguriranje hibridnog napada u pomoćnom programu LCP 5.04

U napadu grube sile, nasumične riječi se sastoje od određenog skupa znakova, a zatim se za njih izračunavaju hash funkcije (tačnije, za nizove znakova). Kada koristite ovu metodu, lozinka će se odrediti ako su znakovi sadržani u lozinki u navedenom skupu znakova. Međutim, ova metoda oduzima mnogo vremena, a što je više simbola u odabranom skupu, duže će biti potrebno za pretraživanje kombinacija. Kada koristite ovu metodu, možete odrediti skup znakova koji se koriste za izbor iz nekoliko unaprijed definiranih skupova (slika 9), ili ručno specificirati skup znakova. Također možete odrediti dužinu lozinke i ograničiti minimalnu i maksimalnu dužinu. Ako su poznati neki znakovi lozinke, ili barem slučaj znakova, tada možete dodatno odrediti koji znakovi treba da budu prisutni u lozinki (i njihovu lokaciju) (Sl. 10), a također odredite za svaki nepoznati znak svoj slučaj (gornji, donji, nepoznat). Naravno, postavljanje lozinke veće od sedam znakova ima smisla samo ako se vrši napad na NT hash. Ovo se također odnosi na masku registra znakova - preporučljivo je koristiti je samo kada birate NT hash. Naravno, maska znakova i velikih slova koristi se samo kada treba da odaberete lozinku za određeni nalog, a ne mnogo lozinki za sve naloge.

Rice. 9. Prozor postavki sekvencijalnog napada

pretražite u pomoćnom programu LCP 5.04

Još jedna zanimljiva karakteristika uslužnog programa LCP 5.04 je mogućnost da se napad podijeli sekvencijalnom pretragom na dijelove (i zatim ih kombinuje). Svaki dio zadatka može se izvršiti nezavisno od ostalih dijelova na posebnom računaru. Shodno tome, što se više računara koristi za pretraživanje, to je veća brzina završetka zadatka.

Rice. 10. Postavljanje maske poznatih znakova lozinke

LCP 5.04 uslužni program podržava izvoz rezultata (pronađenih lozinki) u tekstualnu datoteku i dodavanje lozinki u rečnik, što vam u budućnosti omogućava efikasniji odabir korisničkih lozinki.

SAminside uslužni program

Rice. 13. Povezivanje rječnika u pomoćnom programu SAInside

Prilikom oporavka lozinki pomoću napada hibridnog rječnika, simboli se dodaju svakoj riječi rječnika ili njegovoj izmjeni desno i/ili lijevo. Pomoću postavki programa možete odrediti broj takvih simbola (slika 14).

Rice. 14. Postavljanje hibridnog napada u pomoćnom programu SAminside

Prilikom napada metodom brute-force (slika 15), moguće je specificirati skup karaktera koji se koriste za odabir iz nekoliko unaprijed definiranih skupova ili ručno specificirati skup karaktera. Također možete odrediti dužinu lozinke i ograničiti minimalnu i maksimalnu dužinu.

Rice. 15. Prozor za postavljanje brute-force napada u uslužnom programu SAminside

Osim toga, moguće je izvršiti selekciju metodom sekvencijalnog pretraživanja na nekoliko računara.

Napad maskom se koristi kada su dostupne određene informacije o lozinki. Na primjer, možda znate da lozinka počinje kombinacijom znakova "123" ili da su prva tri znaka lozinke numerički, a ostali su latinična slova.

Prilikom postavljanja napada maskom (slika 16), možete postaviti maksimalnu dužinu lozinke i konfigurirati masku za svaki znak. Ako tačno znate znak u lozinki i njegovu poziciju, onda možete odrediti ovaj znak. Osim toga, za svaki znak možete koristiti unaprijed definirani skup znakova kao masku.

Rice. 16. Prozor za postavljanje napada maskom u uslužnom programu SAminside

Još jedna mogućnost napada implementirana u SAInside programu je napad na tabelu Rainbow (primjenjiv samo na LM hashove). Program podržava tabele generisane uslužnim programom rainbowcrack verzije 1.2 (www.antsight.com/zsl/rainbowcrack). Datoteka rtgen.exe se koristi za generiranje tabela. Uslužni program rainbowcrack ima detaljan vodič, nakon savladavanja kojeg možete naučiti kako kreirati Rainbow tablice.

Ideja Rainbow tabela je sljedeća: napad grubom silom traje izuzetno dugo; da biste ubrzali proces, možete koristiti unaprijed generirane tablice koje pohranjuju generirane skupove znakova i odgovarajuće LM hashove.

Imajte na umu da proces generiranja Rainbow tabela može potrajati od nekoliko dana do nekoliko godina, ovisno o korištenim postavkama. Međutim, ako se takve tablice kreiraju, njihova upotreba značajno povećava brzinu odabira lozinke, što u ovom slučaju traje nekoliko minuta. Možda su danas Rainbow tabele najefikasniji i najbrži način za vraćanje lozinki.

Uslužni program Proactive Password Auditor

Još jedan popularan uslužni program koji vam omogućava da oporavite lozinke koristeći njihove hash funkcije je Proactive Password Auditor iz Elcomsofta (http://www.elcomsoft.com). Istina, za razliku od LCP 5.04, košta puno novca, a na web stranici kompanije možete preuzeti samo njenu 60-dnevnu demo verziju s ograničenim brojem podržanih korisničkih računa čije lozinke moraju biti odabrane.

Trenutna verzija programa Proactive Password Auditor je 1.7, međutim, kako se pokazalo tokom testiranja, pokazalo se da je nestabilna i stalno je dovodila do greške, nakon čega se jednostavno zatvorila. Stoga smo prešli na provjerenu i stabilnu verziju 1.5.

Program Proactive Password Auditor (slika 17) podržava interfejs na ruskom jeziku i veoma je jednostavan za korišćenje.

Rice. 17. Glavni prozor programa Proactive Password Auditor

Prije nego počnete raditi s ovim uslužnim programom, morate u njega uvesti bazu podataka korisničkih računa. Uslužni program Proactive Password Auditor podržava uvoz korisničkih naloga i sa lokalnih i sa udaljenih računara. Štaviše, bez obzira da li se radi o lokalnom ili udaljenom PC-u, uvoz korisničkih naloga može se implementirati kroz pristup datotekama registra (SAM, SYSTEM), koje je potrebno kopirati iz odgovarajućeg direktorija na gore opisane metode. Takođe podržava uvoz korisničkih naloga iz PwDump datoteke.

Uvoz korisničkih naloga sa lokalnog računara može se postići pristupom memoriji lokalnog računara ili registru.

Uvoz korisničkih naloga sa udaljenog računara zahteva samo pristup memoriji udaljenog računara. U tom slučaju prvo morate odabrati mrežni računar (slika 18) na koji se morate povezati da biste pristupili memoriji. Naravno, takav postupak je moguć samo ako imate administratorske privilegije.

Rice. 18. Dobijanje baze podataka korisničkih naloga sa udaljenog računara

Nakon uvoza korisničkih naloga, možete nastaviti direktno na proceduru oporavka lozinke. Uslužni program podržava odabir prema LM i NT hešovima. Ali, kao što smo više puta napomenuli, ako lozinka ima LM hash, onda ju je potrebno odabrati.

Uslužni program Proactive Password Auditor implementira nekoliko vrsta napada za pogađanje lozinki koristeći njihove hešove: napad na rječnik, napad maskom, napad grubom silom i napad na Rainbow tablicu.

Prilikom napada pomoću rječnika, postavke nisu dostupne. Moguće je povezati samo više rječnika u isto vrijeme.

U napadu brute-force, možete odrediti skup znakova koji će se koristiti za odabir iz nekoliko unaprijed definiranih skupova, ili možete odrediti skup znakova ručno. Također možete odrediti dužinu lozinke i ograničiti minimalnu i maksimalnu dužinu.

Prilikom postavljanja napada maskom, možete postaviti maksimalnu dužinu lozinke i, ako tačno znate znak u lozinci i njenu poziciju, navedite ovaj znak u maski. Osim toga, kod napada po maski, kao u slučaju napada grubom silom, moguće je specificirati skup karaktera koji se koriste za odabir iz nekoliko unaprijed definiranih skupova ili ručno specificirati skup karaktera.

Rice. 19. Postavljanje načina generiranja Rainbow tablice

u Proactive Password Auditor

Kao i sa uslužnim programom SAminside, Proactive Password Auditor podržava napade na Rainbow tablice (i za LM i NT heš). Štaviše, jedinstvena karakteristika ovog programa je generisanje Rainbow tabela sa fleksibilnim opcijama prilagođavanja (sl. 19 i 20).

Rice. 20. Generisanje Rainbow tabela u programu

Proaktivni revizor lozinki

Poređenje uslužnih programa SAminside, LCP 5.04 i Proactive Password Auditor

U zaključku, napominjemo da su uslužni programi SAInside, LCP 5.04 i Proactive Password Auditor vrlo efikasni alati za pogađanje lozinki. Svaki od njih ima svoje prednosti, pa je za praktičnu upotrebu bolje imati sve uslužne programe. Njihove glavne karakteristike su date u tabeli. 2.

Tabela 2. Glavne karakteristike SAMinside komunalnih usluga, LCP 5.04

i Proaktivni revizor lozinki

Kao što pokazuje praksa, ranjivost lozinki obično je posljedica nepažnje korisnika. Operativni sistemi Windows NT/2000/2003/XP korisnicima pružaju dovoljno alata za izgradnju moćnog sigurnosnog sistema - samo ne morate zanemariti ove mogućnosti.

Da biste sprečili dobijanje korisničkih naloga sa lokalnog računara, preporučuje se da onemogućite mogućnost pokretanja sa diskete i sa medija koji nije hard disk u postavkama BIOS-a i zaštiti BIOS lozinkom.

Ako je riječ o kontroleru domene, onda je dodatno preporučljivo izvršiti sljedeće postavke:

- zabraniti daljinsko upravljanje registrom zaustavljanjem odgovarajuće usluge;

- zabraniti korištenje prava na otklanjanje grešaka u programima, za koje u sigurnosnom dodatku potrebno je odabrati element Konfiguracija računara\Sigurnosne postavke\Lokalne politike\Dodjela prava korisnika, a u svojstvima politike programa za otklanjanje grešaka ukloniti sve korisnike i sve grupe sa liste;

- onemogućiti korišćenje posebnih deljenih foldera ADMIN$, C$ itd., dizajniranih za potrebe operativnog sistema, ali i omogućavajući korisniku sa administrativnim pravima da se na njih poveže preko mreže. Da biste blokirali podatke o zajedničkim resursima, morate dodati parametar AutoShareWks (za verzije Windows NT, 2000 Professional i XP) ili AutoShareServer (za verzije servera) tipa DWORD u ključu registratora HKEY_LOCAL_MACHINE \SYSTEM\Current-ControlSet\Services\ LanmanServer\Parame-ters i postavite vrijednost jednaku 0;

- blokira anonimni pristup mreži koji omogućava dobivanje informacija o korisnicima, sigurnosnim politikama i zajedničkim resursima. Da biste to uradili, potrebno je da dodate parametar tipa Restrict-Anonymous DWORD u ključ registratora HKEY_LOCAL_MACHINE\SYSTEM\ Current-ControlSet\Control\Lsa, postavljajući ga na 2;

- spriječite mrežni pristup neželjenih korisnika vašem računaru. Da biste to učinili, u sigurnosnom dodatku, u odjeljku Konfiguracija računara\Sigurnosne postavke\Lokalne politike\Dodjela prava korisnika u svojstvima Politike Pristup ovom računaru iz mrežne politike, uredite listu korisnika kojima je dozvoljen pristup mreži kompjuter. Dodatno, u Politici mreže zabrani pristup ovom računaru, možete navesti listu korisnika kojima je zabranjen daljinski pristup ovom računaru.

- Da biste zakomplicirali proces oporavka lozinki pomoću njihovih hash funkcija, preporučuje se:

- zabrani pohranjivanje ranjivih LM hashova dodavanjem parametra NoLMHash DWORD u ključ registra HKEY_LOCAL_MACHINE\SYSTEM\Current-ControlSet\Control\Lsa. Ako je njegova vrijednost 1, LM heševi se ne pohranjuju. Ova metoda je najefikasnije sredstvo za zaštitu lozinki, budući da je njihovo pogađanje pomoću NT heševa beznadežan zadatak;

Kada štite računar od neovlašćenog pristupa, mnogi korisnici koriste lozinke za svoje naloge. Upotreba lozinke povećava nivo sigurnosti nekoliko puta i omogućava vam da zaštitite svoje lične podatke. Ali šta učiniti ako ste zaboravili lozinku? Možete probati "-hack"-lozinka uz pomoć posebnih programa implementirati Poništavanje lozinke za Windows koristeći unaprijed kreiranu disketu, ali najčešće se koristi poseban softver koji vam omogućava da izvršite izmjene na računima. Ovaj članak objašnjava kako povratiti pristup svom računu i izvršiti ispravno resetujte lozinku za Windows, bez ponovne instalacije operativnog sistema. Materijal u ovom članku ne može se koristiti kao vodič za hakovanje naloga i dobijanje pristupa informacijama drugih ljudi. Izvođenje Poništavanje lozinke za Windows dobijamo priliku da kreiramo novu lozinku za korisnika, umesto da obnavljamo njegovu staru lozinku. koristi se samo ako je korisnik zaista izgubio lozinku i samo uz njegov pristanak.

Resetujte korisničku lozinku

Najjednostavniji slučaj je kada Poništavanje lozinke za Windows mora se izvršiti za korisnika koji nema administratorska prava. Ako ugrađeni savjet nije dovršen ili vam jednostavno ne pomaže da zapamtite svoju lozinku, tada se jednostavno trebate prijaviti pod računom administratora računala i kreirati novu lozinku za željenog korisnika. Ugrađeni administratorski nalog pojavljuje se u prozoru dobrodošlice Windows samo ako nema drugih naloga (osim naloga gosta) ili ako se računar pokreće u bezbednom režimu. Administrator računara ima mogućnost da menja i kreira lozinke za sve korisnike računara, dok korisnici sa ograničenim pravima mogu samo kreirati i menjati sopstvene lozinke. Jedino upozorenje je da iz sigurnosnih razloga administrator računara ne može povratiti zaboravljenu lozinku. Administrator može samo izvršiti Poništavanje lozinke za Windows i kreirajte novi, u kom slučaju korisnik gubi sve šifrovane EFS datoteke, lične sertifikate i sačuvane lozinke sa web stranica i mrežnih resursa.

Za resetiranje korisničke lozinke:

- Prijavite se sa administratorskim nalogom (možete se prijaviti koristeći ugrađeni administratorski nalog koristeći „Safe Mode“, da biste to uradili, kada pokrenete računar, kliknite F8 i u meniju koji se pojavi odaberite “ Siguran način»-. Ugrađeni račun Administrator»-, nije zaštićen lozinkom prema zadanim postavkama (Možete odabrati bilo koji račun grupe administratora čiju lozinku znate))

- Kliknite na dugme menija " Počni»-, uđite u meni « Postavke"-, otvori" Kontrolna tabla"- i pokrenite postavljanje" korisničkih naloga"-

- Na kartici Korisnici izaberite ime korisnika čiju lozinku želite da promenite i kliknite Poništavanje lozinke

- Zatvorite sve prozore i ponovo pokrenite računar.

Poništavanje lozinke administratora

Najvažnija lozinka operativnog sistema je lozinka administratora. Administrator računara je taj koji može izvršiti promjene u konfiguraciji sistema, njegovim postavkama i ima pristup podacima drugih korisnika. Mnogi kompjuterski stručnjaci savjetuju korištenje računa s ograničenim pravima za rad. Ali ponekad morate izvršiti radnje za koje običan korisnik nema ovlaštenje. U takvim slučajevima se koristi administratorski nalog, ali šta učiniti ako je zaključan lozinkom, a sama lozinka je uspešno zaboravljena. Resetiranje administratorske lozinke može se obaviti pomoću programa koji vam omogućavaju da izvršite promjene korisničkih vjerodajnica. Jedan takav program je Active Password Changer. Program može raditi samo sa lokalnim korisnicima i uz njegovu pomoć nećete moći vratiti staru lozinku, već ćete moći samo resetirati lozinku administratora i drugih korisnika. To znači da ako ga koristite neovlašteno, vaše radnje će biti zapažene i Poništavanje lozinke za Windows neće proći nezapaženo.