Svaki manje-više iskusan korisnik Interneta naišao je na 2FA. Ali malo njih razumije kako funkcionira dvofaktorska autentifikacija. Da biste izvukli maksimum iz ovog moćnog alata za zaštitu podataka, vrijedi naučiti više o njemu.

Prvi faktor je trajna lozinka

Dvofaktorska autentifikacija počinje jednostavnom, poznatom lozinkom od registracije na bilo kojoj stranici. Obično ga bira sam korisnik prilikom kreiranja svog naloga. Sama po sebi, lozinka za višekratnu upotrebu nije jako jaka i može pružiti samo elementarni osnovni nivo zaštite naloga. U dvofaktorskoj autentifikaciji, služi kao prvi faktor, prvi „ključ“ koji otključava račun.

Međutim, lozinka za višekratnu upotrebu, posebno ako je odabrana mudro, važan je dio procesa dvofaktorske autentifikacije, jer je faktor znanja. PIN-kodovi se takođe mogu pripisati kategoriji faktora znanja.

Šta slijedi nakon unosa lozinke? Ovdje mogu postojati različite opcije.

Tri faktora autentifikacije: ono što znamo; šta imamo; šta imamo.

Faktor broj dva - moguće varijante

Kao drugi faktor dvofaktorske autentifikacije mogu se koristiti dvije vrste metoda provjere autentičnosti:

- Šta imamo.

Hardverski identifikatori u obliku pametnih kartica, digitalno potpisanih certifikata, tokena koji generiraju jednokratne lozinke. Ovi alati za autentifikaciju korisnika zahtijevaju fizičku vezu i obično poznavanje PIN-a. A na računar sa kojeg se prijavljujete, morate instalirati poseban softver za interakciju s takvim identifikatorom. Nekim korisnicima ova metoda se čini ne baš zgodnom, jer autentifikatore ovog tipa treba stalno nositi sa sobom i nadzirati njihovu sigurnost. Ako je pametna kartica ili OTP token ukraden ili izgubljen, autentifikacija klijenta postaje nemoguća.

- Šta imamo.

Ova grupa uključuje integralne biometrijske karakteristike osobe. To mogu biti otisci prstiju, uzorak mrežnice, konture lica, zvuk glasa. Identifikatori ovog tipa ne koriste kriptografske metode i sredstva. Najčešće se autentifikacija zasnovana na biometriji koristi za kontrolu pristupa prostorijama ili opremi - na primjer, na ulazima u preduzeća i organizacije.

Za korištenje u uvjetima udaljenosti provjerenih i provjeravajućih (kao što se to dešava na Internetu), jednokratne lozinke dodatno zaštićene PIN kodom su najpogodnije i najpouzdanije. Privremena lozinka je dobra upravo zato što je relevantna samo za jednu sesiju. Čak i ako OTP lozinku presretnu napadači, ona će biti beskorisna kada se pokuša ponovo koristiti.

Načini generiranja jednokratnih lozinki

Da bi se razumjelo kako funkcionira dvofaktorska autentifikacija, važno je razumjeti odakle dolaze privremene lozinke i kako postaju poznate legitimnom korisniku koji ulazi u sistem.

Postoji nekoliko načina da se lozinka dostavi primaocu:

- poslati emailom;

- poslati SMS na telefon;

- izdati listu lozinki unaprijed za jednokratnu upotrebu svake od njih;

- generirati na licu mjesta pomoću softverskih ili hardverskih tokena.

Stabilnost jednokratne lozinke prvenstveno se postiže korištenjem složenih algoritama za njeno generiranje, koji se stalno usavršavaju. U rješenjima koje nudi kompanija tri su glavna.

- HOTP - po događaju. Broj procedura provjere autentičnosti koje je prošao određeni korisnik i tajni ključ poznat objema stranama uzimaju se kao osnova za kreiranje OTP-a. Iste vrijednosti se uzimaju u obzir prilikom autentifikacije na serveru.

- TOTP - po vremenu. Ovaj algoritam za autentifikaciju generiše lozinku zadanu vremenskom parametru. Obično se ne koristi određeni broj, već trenutni interval sa unaprijed definiranim granicama.

- OCRA je sistem zahtjev-odgovor. Ovaj algoritam generiše jednokratne lozinke koristeći nasumične vrijednosti primljene od servera kao ulaz. Također se može dopuniti funkcijom potpisivanja podataka, što pomaže u jačanju sigurnosti procedure autentifikacije. Ova funkcija vam omogućava da u kalkulacije prilikom kreiranja i provjere lozinke uključite specifične parametre trenutne transakcije, uključujući ne samo vrijeme, već i primatelja, valutu, iznos transfera. Zbog svoje visoke pouzdanosti, OCRA algoritam je najpogodniji za upotrebu u najkritičnijim oblastima sistema za prenos i skladištenje podataka.

Kako se generišu jednokratne lozinke

HOTP i TOTP algoritmi se koriste za jednosmjernu autentifikaciju - to jest, server autentifikuje klijenta. Prilikom korištenja OCRA-e može se izvršiti međusobna dvosmjerna autentifikacija korisnika i stranice kojoj pristupa. Ova tačka je veoma važna za otklanjanje opasnosti od lažiranja podataka i automatskog popunjavanja, koji su posebno opasni u bankarskim operacijama.

Prednosti dvofaktorske autentifikacije

Glavna prednost dvofaktorske autentifikacije je međusobna podrška jednog od njenih faktora drugim. U slučaju da napadači uspiju doći do login-a i trajne lozinke, nemogućnost unosa privremene lozinke može spriječiti neovlašteni pristup računu. Ako OTP token završi u rukama prevaranta, autentifikacija se neće dogoditi bez poznavanja glavne lozinke. Ova vrsta autentifikacije je jaka upravo u tome što se nedostaci jednog faktora mogu nadoknaditi prednostima drugog. I to je ono što dvofaktorsku autentifikaciju čini tako funkcionalnom i pouzdanom.

Pažnja. Aplikacije razvijene u Yandexu zahtijevaju jednokratnu lozinku - čak ni ispravno kreirane lozinke aplikacije neće raditi.

- Prijavite se s QR kodom

- Prijenos Yandex.Key

- Glavna lozinka

Prijavite se na uslugu ili aplikaciju Yandex

Jednokratnu lozinku možete unijeti u bilo koji obrazac za autorizaciju Yandexa ili u aplikacije koje je razvio Yandex.

Bilješka.

Jednokratnu lozinku morate unijeti na vrijeme dok je prikazana u aplikaciji. Ako je ostalo premalo vremena do ažuriranja, samo pričekajte novu lozinku.

Da biste dobili jednokratnu lozinku, pokrenite Yandex.Key i unesite pin kod koji ste postavili prilikom postavljanja dvofaktorske autentifikacije. Aplikacija će početi generirati lozinke svakih 30 sekundi.

Yandex.Key ne provjerava PIN koji ste unijeli i generiše jednokratne lozinke, čak i ako ste uneli pogrešan PIN. U tom slučaju se ispostavi da su kreirane lozinke netačne i nećete se moći s njima prijaviti. Da unesete ispravan pin kod, samo izađite iz aplikacije i pokrenite je ponovo.

Karakteristike jednokratnih lozinki:

Prijavite se s QR kodom

Neke usluge (na primjer, početna stranica Yandexa, pasoš i pošta) omogućavaju vam da se prijavite na Yandex jednostavnim usmjeravanjem kamere na QR kod. Istovremeno, vaš mobilni uređaj mora biti povezan na internet kako bi Yandex.Key mogao kontaktirati server za autorizaciju.

Kliknite na ikonu QR koda u pretraživaču.

Ako u obrascu za prijavu nema takve ikone, tada se na ovu uslugu možete prijaviti samo sa lozinkom. U tom slučaju se možete prijaviti pomoću QR koda u pasošu, a zatim otići na željenu uslugu.

Unesite PIN kod u Yandex.Key i kliknite Prijava pomoću QR koda.

Usmjerite kameru vašeg uređaja na QR kod prikazan u pretraživaču.

Yandex.Key prepoznaje QR kod i šalje vašu prijavu i jednokratnu lozinku u Yandex.Passport. Ako prođu test, automatski ćete se prijaviti na svoj pretraživač. Ako se ispostavi da je prenesena lozinka netačna (na primjer, zato što ste pogrešno unijeli PIN u Yandex.Key), pretraživač će prikazati standardnu poruku o pogrešnoj lozinki.

Prijava pomoću Yandex računa na aplikaciju ili web stranicu treće strane

Aplikacije ili web lokacije koje trebaju pristup vašim Yandex podacima ponekad zahtijevaju da unesete lozinku da biste se prijavili na svoj račun. U takvim slučajevima, jednokratne lozinke neće raditi – za svaku takvu aplikaciju mora se kreirati posebna lozinka aplikacije.

Pažnja. Samo jednokratne lozinke rade u Yandex aplikacijama i uslugama. Čak i ako kreirate lozinku aplikacije, na primjer, za Yandex.Disk, nećete se moći prijaviti s njom.

Prijenos Yandex.Key

Možete prenijeti generiranje jednokratnih lozinki na drugi uređaj ili postaviti Yandex.Key na nekoliko uređaja u isto vrijeme. Da biste to uradili, otvorite stranicu Kontrola pristupa i kliknite na dugme Zamjena uređaja.

Nekoliko naloga u Yandex.Key

Isti Yandex.Key se može koristiti za više naloga sa jednokratnim lozinkama. Da dodate još jedan račun u aplikaciju, kada postavljate jednokratne lozinke u koraku 3, dodirnite ikonu u aplikaciji. Osim toga, možete dodati generiranje lozinke u Yandex.Key za druge usluge koje podržavaju takvu dvofaktorsku autentifikaciju. Upute za najpopularnije usluge nalaze se na stranici o kreiranju verifikacionih kodova koji nisu Yandex.

Da biste prekinuli vezu između računa i Yandex.Key-a, dodirnite i držite odgovarajući portret u aplikaciji dok se desno od njega ne pojavi križ. Kada kliknete na križić, veza vašeg računa sa Yandex.Key će biti uklonjena.

Pažnja. Ako izbrišete nalog koji ima omogućenu jednokratnu lozinku, nećete moći dobiti jednokratnu lozinku za prijavu na Yandex. U tom slučaju bit će potrebno vratiti pristup.

Otisak prsta umjesto PIN-a

Otisak prsta umjesto PIN koda može se koristiti na sljedećim uređajima:

pametni telefoni koji koriste Android 6.0 i skener otiska prsta;

iPhone počevši od modela 5s;

iPad počevši od Air 2.

Bilješka.

Na iOS pametnim telefonima i tabletima, otisak prsta se može zaobići unosom šifre uređaja. Da biste se zaštitili od ovoga, uključite glavnu lozinku ili promijenite lozinku u složeniju: otvorite aplikaciju Postavke i odaberite Touch ID i lozinka .

Za korištenje omogućavanja provjere otiskom prsta:

Glavna lozinka

Da dodatno zaštitite svoje jednokratne lozinke, kreirajte glavnu lozinku: → Glavna lozinka .

Sa glavnom lozinkom možete:

pobrinite se da umjesto otiska prsta možete unijeti samo glavnu lozinku za Yandex.Key, a ne šifru za zaključavanje uređaja;

Sigurnosna kopija podataka Yandex.Key

Možete napraviti sigurnosnu kopiju podataka ključa na Yandex serveru tako da ih možete vratiti ako izgubite telefon ili tablet s aplikacijom. Podaci svih naloga dodatih ključu u trenutku kada je kopija kreirana kopiraju se na server. Ne može se kreirati više od jedne rezervne kopije, svaka sljedeća kopija podataka za određeni telefonski broj zamjenjuje prethodnu.

Da biste dobili podatke iz sigurnosne kopije, trebate:

imate pristup broju telefona koji ste naveli prilikom kreiranja;

zapamtite lozinku koju ste postavili za šifriranje sigurnosne kopije.

Pažnja. Sigurnosna kopija sadrži samo prijave i tajne potrebne za generiranje jednokratnih lozinki. Pin kod koji ste postavili kada ste omogućili jednokratne lozinke na Yandexu mora se zapamtiti.

Još nije moguće izbrisati rezervnu kopiju sa Yandex servera. Automatski će se izbrisati ako ga ne koristite u roku od godinu dana nakon kreiranja.

Napravite rezervnu kopiju

Odaberite stavku Napravite rezervnu kopiju u postavkama aplikacije.

Unesite telefonski broj na koji će sigurnosna kopija biti povezana (na primjer, "380123456789") i kliknite Dalje.

Yandex će poslati kod za potvrdu na uneseni broj telefona. Kada primite kod, unesite ga u aplikaciju.

Kreirajte lozinku za šifriranje sigurnosne kopije vaših podataka. Ova lozinka se ne može povratiti, pa se pobrinite da je ne zaboravite ili izgubite.

Unesite lozinku dvaput i kliknite na dugme Gotovo. Yandex.Key će šifrirati rezervnu kopiju, poslati je Yandex serveru i obavijestiti vas o tome.

Vraćanje iz sigurnosne kopije

Odaberite stavku Vrati iz sigurnosne kopije u postavkama aplikacije.

Unesite broj telefona koji ste koristili prilikom kreiranja sigurnosne kopije (na primjer, "380123456789") i kliknite na dugme Dalje.

Ako se za navedeni broj pronađe rezervna kopija podataka ključa, Yandex će poslati kod za potvrdu na ovaj broj telefona. Kada primite kod, unesite ga u aplikaciju.

Uvjerite se da datum i vrijeme izrade sigurnosne kopije, kao i naziv uređaja, odgovaraju rezervnoj kopiji koju želite koristiti. Zatim kliknite na dugme Vrati.

Unesite lozinku koju ste postavili prilikom kreiranja sigurnosne kopije. Ako ga se ne sjećate, nažalost, bit će nemoguće dešifrirati sigurnosnu kopiju.

Yandex.Key će dešifrirati podatke sigurnosne kopije i obavijestiti vas da su podaci vraćeni.

Kako jednokratne lozinke zavise od tačnog vremena

Prilikom generiranja jednokratnih lozinki, Yandex.Key uzima u obzir trenutno vrijeme i vremensku zonu postavljenu na uređaju. Kada je internet veza dostupna, ključ takođe traži tačno vreme od servera: ako je vreme na uređaju pogrešno, aplikacija će ga ispraviti. Ali u nekim situacijama, čak i nakon izmjene i sa ispravnim pin kodom, jednokratna lozinka će biti netačna.

Ako ste sigurni da ispravno unosite PIN kod i lozinku, ali ne možete se prijaviti:

Provjerite je li vaš uređaj postavljen na ispravno vrijeme i vremensku zonu. Zatim se pokušajte prijaviti s novom jednokratnom lozinkom.

Povežite svoj uređaj na internet tako da Yandex.Key može sam dobiti tačno vrijeme. Zatim ponovo pokrenite aplikaciju i pokušajte unijeti novu jednokratnu lozinku.

Ako problem i dalje postoji, kontaktirajte podršku koristeći obrazac ispod.

Ostavite povratne informacije o dvofaktorskoj autentifikaciji

Da shvatim šta je dvofaktorska autentikacija i kako se obično implementira, trebali biste saznati što je autentifikacija općenito. Ako ne komplicirate, onda je autentifikacija proces kada korisnik dokaže da je upravo onakav kakvim se predstavio.

Na primjer, kada se prijavite, unesete svoje korisničko ime i lozinku i time dokažete da znate tajni ključ, što znači da potvrđujete da ste vi, a ne autsajder. U ovom slučaju, poznavanje lozinke je takozvani „faktor autentifikacije“.

Ali lozinka može biti vrlo jednostavna, a napadač je lako može podići ili jednostavno biti na komadu papira ispod tastature (što je, naravno, pogrešno). Unošenje lozinke omogućit će napadaču da dokaže sistemu da zna lozinku, te stoga ima pravo da koristi ovaj sistem.

Stoga, kako bi se sistem zaštitio od ovakvih situacija, uobičajeno je da se istovremeno koriste dva faktora autentikacije: na primjer, lozinka i pametna kartica. U ovom slučaju, drugi faktor autentifikacije bit će činjenica posjedovanja pametne kartice. Sistem će provjeriti lozinku i pametnu karticu i ako je sve ispravno pustit će vas u sistem.

Dvofaktorska autentifikacija i elektronski digitalni potpis

Vrlo često se za elektronski potpis koristi dvofaktorska autentifikacija. Digitalni potpis ispod dokumenta obično je sličan rukom pisanom potpisu na papirnom dokumentu, pa je vrlo važno da vaš elektronski potpis ne mogu staviti uljezi umjesto vas.

Najčešće, kako bi se osigurao vaš elektronski potpis, on se snima (tačnije, sertifikat elektronskog potpisa) na tokenu. Token- Ovo je poseban uređaj koji se često koristi za čuvanje sertifikata elektronskog potpisa. Vaš elektronski potpis na tokenu zaštićen je lozinkom, pa čak i ako je ukraden, napadači ga neće moći koristiti. U ovom slučaju, prvi faktor autentifikacije će biti činjenica posjedovanja tokena, a drugi će biti poznavanje lozinke za pristup elektronskom potpisu na tokenu.

Za pohranjivanje certifikata elektronskog potpisa preporučujemo sljedeće modele tokena:

Dvofaktorska autentifikacija za prijavu

Organizacije često pohranjuju vrlo osjetljive podatke na svoje kompjutere, koji mogu biti poslovna tajna, koju, naravno, mogu loviti konkurenti i drugi uljezi. A korištenje običnih lozinki nije dovoljno da garantuje sigurnost informacija.

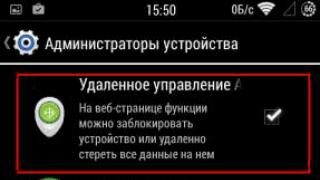

U cilju zaštite podataka na računarima svojih zaposlenih koriste se dva pristupa autentifikaciji:

- osigurajte proces prijave

Kao dio ovog pristupa, na računar se instalira softverski proizvod koji počinje zahtijevati token prilikom prijavljivanja, a također osigurava da se token stalno ubacuje. Ako izvadite token, računar će se odmah zaključati.

Ovu metodu je dobro koristiti tamo gdje su prostorije zaštićene i niko ne može fizički ukrasti računar ili njegov hard disk.

- zaštitite sve podatke na računaru

Postoji i način da se šifruju svi podaci na računaru i zahteva od korisnika da unese lozinku i ubaci token u trenutku kada se računar pokrene. Ako je lozinka netačna ili je token neispravan, tada podaci jednostavno neće biti dešifrovani, a čak ni u slučaju krađe napadač neće moći koristiti informacije sa računara.

Korisnik. I ne govorimo samo o nalogu, sačuvanim kontaktima i porukama, već i o ličnim dokumentima i fajlovima. Najviši nivo zaštite podataka garantuje se Apple-ovom dvofaktorskom autentifikacijom, kada se za pristup ličnim podacima moraju uneti dva posebna brojčana koda u nizu.

Kako radi

Glavna karakteristika Appleovog novog sigurnosnog sistema je garancija da samo vi možete ući u uređaj, čak i ako je lozinka poznata drugima. Uz potvrdu u dva koraka, možete se prijaviti na svoj račun samo s pouzdanih iPhone, iPad ili Mac uređaja. U isto vrijeme, dvofaktorska autentifikacija će zahtijevati da uzastopno unesete dvije vrste lozinke: običnu i šestocifreni verifikacioni kod, koji će se automatski prikazati na provjerenom gadgetu.

Na primjer, imate Mac laptop i želite se prijaviti na svoj račun na svom nedavno kupljenom iPadu. Da biste to učinili, prvo unesite svoje korisničko ime i lozinku, a zatim i verifikacioni kod koji se automatski pojavljuje na ekranu vašeg laptopa.

Nakon toga će Appleova dvofaktorska autentifikacija "zapamtiti" vaš uređaj i otvoriti pristup ličnim podacima bez dodatne provjere. Takođe možete učiniti da pregledač bilo kog računara bude pouzdan tako što ćete postaviti ovu opciju kada se prvi put prijavite na svoj nalog.

Pouzdani uređaji

Možete napraviti gadget kojem vjeruje samo Apple. Štaviše, operativni sistem instaliran na njemu mora biti najmanje iOS 9 za mobilne uređaje i najmanje OS X El Capitan za laptop i personalne računare. "Dvofaktorska autentikacija" to objašnjava činjenicom da samo u tom slučaju Apple može garantirati da laptop koji koristite pripada vama.

Šestocifreni verifikacioni kodovi se mogu slati ne samo na pouzdane uređaje, već i na brojeve mobilnih uređaja. U isto vrijeme, način potvrđivanja broja i gadgeta se ne razlikuje. Također je vrijedno zapamtiti da će u svakom slučaju, bez obzira na način na koji koristite verifikacioni kod, dvofaktorska autentifikacija zahtijevati da znate svoj vlastiti Apple ID. Naučite ga napamet, inače rizikujete da nećete dobiti pristup svom računu.

Novi stepen zaštite

Svaki put kada se prijavite na svoj korisnički račun, informacije o vašoj lokaciji se šalju na pouzdane uređaje. U slučajevima kada odgovara vašoj stvarnoj lokaciji, možete dozvoliti unos pritiskom na dugme koje se pojavi.

Ako vam dvofaktorska autentifikacija nudi mogućnost prijave na drugom uređaju, iako lokacija uređaja trenutno ne odgovara vašoj, trebali biste onemogućiti ovu radnju. Ovo ukazuje na neovlašćeni pristup vašem gadgetu, a može poslužiti i kao signal o lokaciji uljeza koji vam je ukrao telefon.

Onemogućavanje dvofaktorske zaštite

Izričito se preporučuje da ne vršite nikakve manipulacije s uređajem koje mogu onemogućiti Appleovu dvofaktorsku autentifikaciju, jer će to smanjiti stepen sigurnosti vašeg gadgeta. Međutim, u nekim slučajevima to jednostavno nije potrebno. Na primjer, stalno koristite i laptop i pametni telefon. U ovom slučaju nema potrebe za potvrđivanjem identiteta i, štaviše, postupak je veoma zamoran.

Postoje dva načina da onemogućite Apple dvofaktorsku autentifikaciju. U prvom slučaju, potrebno je da se prijavite na svoj nalog, odaberete meni "Uredi" i odaberete odgovarajuću opciju u stavci menija "Sigurnost". Potvrdom vašeg datuma rođenja i odgovorom na sigurnosna pitanja isključit ćete zaštitu od dva faktora.

Onemogućavanje autentikacije e-pošte

Ako ustanovite da je sigurnosni sistem u dva koraka aktiviran na vašem uređaju bez vašeg znanja, možete ga onemogućiti daljinski koristeći adresu e-pošte koju ste dobili prilikom registracije ili rezervnu adresu. Kako onemogućiti dvofaktorsku autentifikaciju koristeći e-poštu?

Da biste to učinili, potrebno je da otvorite pismo koje će vam doći u poštansko sanduče odmah nakon aktivacije sistema zaštite. Na dnu poruke vidjet ćete željenu stavku "Isključi ...". Kliknite na nju jednom i biće vraćene prethodne postavke za zaštitu vaših ličnih podataka.

Link morate pratiti u roku od dvije sedmice od prijema poruke, inače će postati nevažeća. Sada se nećete pitati kako onemogućiti dvofaktornu autentifikaciju, a znate još nekoliko Appleovih tajni.

Samo lijeni ljudi ne razbijaju lozinke. Nedavno masovno curenje naloga sa Yahooa samo potvrđuje činjenicu da sama lozinka - ma koliko duga i složena bila - više nije dovoljna za pouzdanu zaštitu. Dvofaktorska autentifikacija je ono što obećava takvu zaštitu, dodajući dodatni sloj sigurnosti.

U teoriji sve izgleda dobro, a u praksi, općenito, funkcionira. Dvofaktorska autentifikacija zaista otežava hakovanje naloga. Sada nije dovoljno da napadač namami, ukrade ili provali glavnu lozinku. Da biste ušli u svoj račun, morate unijeti i jednokratni kod, koji ... Ali kako se tačno dobija ovaj jednokratni kod je najzanimljivije.

Mnogo puta ste naišli na autentifikaciju u dva faktora, čak i ako nikada niste čuli za nju. Jeste li ikada unijeli jednokratni kod koji vam je poslan putem SMS-a? To je to, poseban slučaj dvofaktorske autentifikacije. Pomaže? Da budem iskren, nije baš dobro: napadači su već naučili kako da zaobiđu ovu vrstu zaštite.

Danas ćemo pogledati sve vrste dvofaktorske autentifikacije koje se koriste za zaštitu Google naloga, Apple ID-a i Microsoft naloga na Android, iOS i Windows 10 Mobile platformama.

Apple

Dvofaktorska autentifikacija se prvi put pojavila na Apple uređajima 2013. godine. U to vrijeme nije bilo lako uvjeriti korisnike u potrebu dodatne zaštite. Apple nije ni pokušao: dvofaktorska autentifikacija (nazvana potvrda u dva koraka ili potvrda u dva koraka) korištena je samo za zaštitu od direktne finansijske štete. Na primjer, jednokratni kod je bio potreban prilikom kupovine s novog uređaja, promjene lozinke i komunikacije s podrškom o temama koje se odnose na Apple ID račun.

Nije se dobro završilo. U avgustu 2014. došlo je do masovnog curenja fotografija slavnih. Hakeri su uspjeli pristupiti nalozima žrtava i preuzeti fotografije sa iClouda. Izbio je skandal, zbog čega je Apple na brzinu proširio podršku za verifikaciju u dva koraka za pristup sigurnosnim kopijama i fotografijama u iCloud-u. Istovremeno, kompanija je nastavila da radi na novoj generaciji dvofaktorske autentifikacije.

Verifikacija u dva koraka

Za isporuku kodova, potvrda u 2 koraka koristi mehanizam Find My Phone, koji je prvobitno dizajniran za isporuku push obavijesti i naredbi za zaključavanje kada se telefon izgubi ili ukrade. Kôd se prikazuje na vrhu zaključanog ekrana, tako da ako napadač dobije uređaj od povjerenja, moći će dobiti jednokratni kod i koristiti ga čak i ne znajući lozinku uređaja. Takav mehanizam isporuke je, iskreno, slaba karika.

Takođe, kod se može primiti u obliku SMS-a ili glasovnog poziva na registrovani broj telefona. Ovaj način nije sigurniji. SIM kartica se može izvaditi iz dobro zaštićenog iPhone-a i umetnuti u bilo koji drugi uređaj, a zatim primiti kod na nju. Konačno, SIM kartica se može klonirati ili uzeti od mobilnog operatera koristeći lažno punomoćje - ova vrsta prijevare je sada postala jednostavno epidemija.

Ako nemate pristup ni pouzdanom iPhone-u ni pouzdanom broju telefona, tada za pristup svom računu morate koristiti poseban ključ od 14 cifara (koji je, inače, preporučljivo odštampati i čuvati na sigurnom mjestu, i držite ga sa sobom kada putujete). Ako ga i vi izgubite, onda se to neće činiti dovoljnim: pristup vašem računu može biti zauvijek zatvoren.

Koliko je bezbedno?

Da budem iskren, ne mnogo. Verifikacija u dva koraka je loše implementirana i zasluženo je stekla reputaciju najlošijeg dvofaktornog sistema autentikacije od svih velikih tri igrača. Ako nema drugog izbora, onda je verifikacija u dva koraka ipak bolja nego ništa. Ali postoji izbor: sa izdavanjem iOS-a 9, Apple je predstavio potpuno novi sigurnosni sistem, koji je dobio jednostavan naziv „dvofaktorska autentifikacija“.

Šta je tačno slabost ovog sistema? Prvo, jednokratni kodovi koji se isporučuju putem mehanizma Find My Phone prikazuju se direktno na zaključanom ekranu. Drugo, autentifikacija zasnovana na telefonskim brojevima nije sigurna: SMS se može presresti kako na nivou provajdera, tako i zamjenom ili kloniranjem SIM kartice. Ako postoji fizički pristup SIM kartici, onda je jednostavno možete instalirati u drugi uređaj i dobiti kod na potpuno legalnim osnovama.

Takođe imajte na umu da su kriminalci naučili kako da nabave SIM kartice da zamijene one "izgubljene" lažnim punomoćjima. Ako je vaša lozinka ukradena, saznanje vašeg broja telefona je beznačajna stvar. Punomoćje je krivotvoreno, dobija se nova SIM kartica - zapravo, ništa drugo nije potrebno za pristup vašem računu.

Kako hakirati Apple autentifikaciju

Hakiranje ove varijante dvofaktorske autentifikacije je prilično jednostavno. Postoji nekoliko opcija:

- pročitajte jednokratni kod s pouzdanog uređaja - nije potrebno otključavanje;

- premjestite SIM karticu na drugi uređaj, primite SMS;

- klonirajte SIM karticu, dobijete kod za nju;

- koristite binarni token za autentifikaciju kopiran sa računara korisnika.

Kako da se zaštitite

Zaštita verifikacijom u dva koraka nije ozbiljna. Nemojte ga uopšte koristiti. Umjesto toga uključite pravu dvofaktorsku autentifikaciju.

Dvofaktorska autentifikacija

Appleov drugi pokušaj službeno se zove "dvofaktorska autentikacija". Umjesto zamjene prethodne šeme verifikacije u dva koraka, dva sistema postoje paralelno (međutim, samo jedna od dvije šeme može se koristiti u okviru istog naloga).

Dvofaktorska autentifikacija pojavila se kao sastavni dio iOS 9 i verzije macOS-a koja je objavljena istovremeno s njim. Nova metoda uključuje dodatnu provjeru svaki put kada se pokušate prijaviti na svoj Apple ID račun s novog uređaja: svi pouzdani uređaji (iPhone, iPad, iPod Touch i računari sa najnovijim verzijama macOS-a) odmah primaju interaktivnu obavijest. Da biste pristupili obavještenju, potrebno je da otključate uređaj (lozinkom ili senzorom otiska prsta), a da biste primili jednokratni kod, potrebno je da kliknete na dugme za potvrdu u dijaloškom okviru.

Kao iu prethodnoj metodi, u novoj shemi moguće je primiti jednokratnu lozinku u obliku SMS-a ili glasovnog poziva na pouzdani telefonski broj. Međutim, za razliku od verifikacije u dva koraka, push obavijesti će u svakom slučaju biti dostavljene korisniku, a korisnik može blokirati neovlašteni pokušaj prijave na račun sa bilo kojeg svog uređaja.

Podržane su i lozinke aplikacije. Ali Apple je odbio kod za oporavak pristupa: ako izgubite svoj jedini iPhone zajedno s pouzdanom SIM karticom (koju iz nekog razloga ne možete oporaviti), da biste vratili pristup svom računu, morat ćete proći kroz pravu potragu s provjerom identiteta (i ne, skeniranje pasoša nije takva potvrda ... a original, kako kažu, "ne radi").

Ali u novom sistemu zaštite našlo se mjesta za zgodnu i poznatu offline shemu za generiranje jednokratnih kodova. Koristi potpuno standardni TOTP (vremenski bazirana jednokratna lozinka) mehanizam, koji generiše šestocifreni jednokratne kodove svakih trideset sekundi. Ovi kodovi su vezani za tačno vrijeme, a sam pouzdani uređaj djeluje kao generator (autentifikator). Kodovi se kopaju iz dubina postavki sistema iPhone ili iPad putem Apple ID-a -> Lozinka i sigurnost.

Nećemo detaljno objašnjavati šta je TOTP i s čime se jede, ali ipak moramo govoriti o glavnim razlikama između implementacije ove metode u iOS-u i slične sheme u Androidu i Windowsu.

Za razliku od svojih glavnih konkurenata, Apple dozvoljava samo korištenje vlastitih uređaja kao autentifikatora. Oni mogu biti pouzdani iPhone, iPad ili iPod Touches koji pokreću iOS 9 ili 10. Osim toga, svaki uređaj se inicijalizira jedinstvenom tajnom, što olakšava i bezbolno opoziva status pouzdanog uređaja (i samo od njega) ako je izgubljen. Ako je Googleov autentifikator ugrožen, tada ćete morati opozvati (i ponovo inicijalizirati) status svih inicijaliziranih autentifikatora, budući da je Google odlučio koristiti jednu tajnu za inicijalizaciju.

Koliko je sigurno

U poređenju sa prethodnom implementacijom, nova šema je i dalje sigurnija. Zahvaljujući podršci operativnog sistema, nova šema je konzistentnija, logičnija i lakša za korišćenje, što je važno u smislu angažovanja korisnika. Sistem za isporuku jednokratnih lozinki takođe je značajno redizajniran; jedina preostala slaba karika je dostava na pouzdani telefonski broj, koji korisnik još uvijek mora bez greške provjeriti.

Sada, kada se pokušava prijaviti na nalog, korisnik trenutno prima push obavijesti na sve pouzdane uređaje i ima mogućnost da odbije pokušaj. Međutim, uz dovoljno brze akcije, napadač može imati vremena da pristupi računu.

Kako hakovati dvofaktorsku autentifikaciju

Kao iu prethodnoj šemi, dvofaktorska autentikacija se može hakirati korištenjem tokena za autentifikaciju kopiranog s korisničkog računala. Napad na SIM karticu će također funkcionirati, ali pokušaj primanja koda putem SMS-a i dalje će pokrenuti obavijesti na svim pouzdanim uređajima korisnika, a on može imati vremena da odbije unos. Ali više neće biti moguće proviriti kod na ekranu zaključanog uređaja: morat ćete otključati uređaj i dati potvrdu u dijaloškom okviru.

Kako da se zaštitite

U novom sistemu nije ostalo mnogo ranjivosti. Ako bi Apple odustao od obaveznog dodavanja pouzdanog telefonskog broja (a barem jedan telefonski broj bi morao biti verifikovan da bi se aktivirala dvofaktorska autentikacija), to bi se moglo nazvati idealnim. Nažalost, potreba za verifikacijom telefonskog broja dodaje ozbiljnu ranjivost. Možete pokušati da se zaštitite na isti način kao što štitite broj koji prima jednokratne lozinke od banke.

I dalje dostupno samo pretplatnicima

Opcija 1. Pretplatite se na "Haker" da pročitate sve materijale na stranici

Pretplata će vam omogućiti da čitate SVE plaćene materijale stranice tokom navedenog perioda. Prihvatamo plaćanje bankovnim karticama, elektronskim novcem i transfere sa računa mobilnih operatera.