Dobar dan dragi korisnici stranice. Svaki vlasnik bloga svim silama pokušava zaštiti svoj resurs, koristeći dodatke, komplicira lozinke, otežava ulazak u kontrolnu ploču, briše redove u izvornom kodu stranice itd.

Ali šta učiniti ako je vaša stranica napadnuta? Ovdje korisnici blogosfere imaju tendenciju panike. Pa, naravno, ko ne bi brinuo o tome čemu je posvetio više od godinu dana i uložio mnogo svog vremena i živaca u ovaj posao.

Jedan od ovih problema može biti ddos napad!

U ovom članku želio bih vam reći o sljedećem:

Šta je ddos napad?

DDoS napad je akronim za Distributed Denial Of Service Attack. Postoji i DoS napad, koji se razlikuje od prvog tipa po tome što napad ne dolazi sa različitih IP adresa. Ali sada o svemu po redu.

DDos napadi nisu jednostavni pokušaji hakiranja vašeg bloga i postavljanja virusa na njega. Glavni cilj hakera je da paraliziraju vašu ili bilo koju drugu web stranicu. Ovakvi pokušaji hakovanja poznati su jako dugo, davne 1999. godine onemogućeni su internet resursi nekoliko velikih kompanija. Ovo se ponovilo 2000. godine i administratori sistema nisu mogli ništa učiniti.

I sve zašto? Jer tada niko nije znao kako da se nosi sa takvim napadima.

Dakle, pogledajmo pobliže kako su hakeri ugrozili dobro zaštićene web stranice?

Sve izgleda dovoljno jednostavno, ali ipak nije tako lako za napraviti.

Šema DDoS napada je izgrađena ovako. Hakeri su odabrali jedan server, koji će sada napasti. I odjednom ga bombarduju gomilom lažnih zahteva, a u ovom slučaju to rade sa svih strana sveta, znači sa različitih IP adresa. Na kraju, resurs svu svoju energiju troši na obradu.

Takvi napadi dovode do činjenice da obični korisnici nemaju pristup stranici. Napominjem da se lažni zahtjevi obavljaju sa računara, laptopa onih ljudi koji to ni ne misle.

Znate, napadači prvo hakuju računare stotina korisnika, a zatim organizuju masovan napad. Hakovanje nečijeg računara takođe nije uvek lako. Neki koriste trojance, drugi prodiru u nezaštićene mreže i zatim zombiraju uređaj i IP adresa im je potpuno podređena.

Dos napada.

Sada malo o Dos napadima. Ovo je malo drugačije od ddos-a, ali će vam također biti omogućen resurs za uskraćivanje usluge.

Njegova suština leži u činjenici da haker koristi ranjivost na računaru koja doprinosi pojavi greške. To, zauzvrat, suspenduje web resurs.

Ako ranjivost na PC-u nije mogla biti bačena, napadač koristi drugu opciju, koja je pomalo slična ddos napadu.

Općenito, velika količina informacija se šalje sa različitih adresa. Sistem obrađuje jednu datoteku i tako postepeno sve ostale. Ako masovno gomilate gomilu informacija, onda je računar preopterećen i moguće je „zamrznuti“, što hakeri žele postići.

Vrste ddos napada i kako se zaštititi od njih?

Nemoguće je potpuno zaštititi svoju stranicu od ddos napada. Po pravilu, svi oni koji žele da zaštite svoj resurs nikada ne pronađu stopostotnu informaciju. Stoga se zaštita uglavnom temelji na kompetentnoj prevenciji i podešavanju.

Evo šta biste trebali učiniti, odnosno operacije koje trebate obaviti:

Prevencija.

Prije svega, veoma je važno da ne pokrećete ddos napade na sebe, jer ih rade ljudi kojima je potrebno nešto od vas. Najčešće se sve to dešava zbog sukoba na temelju religije, politike ili nekog drugog neslaganja. Mogu sa sigurnošću reći da su rijetki slučajevi kada se takvi napadi dešavaju iz radoznalosti i igre.

Filtracija.

Ako primijetite promet od napadačkih mašina, slobodno ga blokirajte na bilo koji način. Na primjer, koristite dodatak WordFence Security, koji vam omogućava da blokirate pristup IP adresama, čak i cijelim zemljama. Ali vrlo je opasno petljati se s ovim i možete se upropastiti. Ukratko, postupite samo kada ste sigurni da ste u pravu. Ovdje nema takvog izraza: „Rizik je plemenit cilj“ ili „Ko ne rizikuje, ne pije šampanjac“.

Obrnuti DDOS.

Moguće je preusmjeriti promet na napadača. Ne znam kako se to radi, pa ne učim ni vas, ali postoje stručnjaci koji se razumiju u takve stvari.

Uklanjanje ranjivosti.

Ranjivost se može ukloniti uz pomoć Antivirusa. Lično koristim Kaspersky, njegove prednosti i karakteristike možete pronaći u članku o

Raspršivanje.

Važna je i činjenica dupliciranja sistema, odnosno ako ste bili napadnuti i napad je bio uspješan od strane hakera, onda jednostavno radite preko drugog sistema koji podržava vašu stranicu. Ovo je vrlo zgodno, ali je u isto vrijeme prilično teško izvesti.

Ova metoda prevencije je savršena za resurse korporacija, velikih kompanija, firmi itd.

Izgradnja distribuiranih i dupliciranih sistema koji neće prestati da služe korisnicima, čak i ako neki od njihovih elemenata postanu nedostupni zbog DoS napada.

Utaja.

Stalno pratite kada dođe do napada na druge resurse i pokušajte da ne spremate nikakve informacije o vašoj domeni na takvim stranicama.

Aktivan odgovor.

Mislim da običan bloger jednostavno neće uspjeti utjecati na hakere koji izvode ddos napade. Za ovaj posao potrebni su jači webmasteri, eto, ili barem oni koji znaju dosta o svom poslu. Ako uzvratite, oni kasnije neće htjeti gubiti vrijeme boreći se.

Upoznajte se sa preventivnim mjerama. Sada ću vas upoznati sa vrstama ddos napada.

Vrste ddos napada.

Prvo ću se dotaknuti teme poplava. Oni su usmjereni na iscrpljivanje sistemskih resursa, a to je količina memorije, komunikacioni kanal ili isti procesor.

pamthttp-flood.

HTTP fajlovi se učitavaju na nečiji web resurs, na koji server odgovara sa još više informacija. Ako ovu radnju izvršite s velikim protokom, tada se širina pojasa u žrtvi dopunjava i sistem se puni. Kao rezultat, neuspjeh rada. Nije dostupno nikome. Ali kako haker tamo stigne? Mijenja svoju mrežnu adresu u adresu web čvorova koji se nalaze unutar kanala.

ICMP poplava (napad Štrumpfova).

Ovo je najopasniji tip ddos napada. Sve se dešava ovako: lažni paket informacija sa podacima se šalje sistemu. Haker mijenja svoju adresu u adresu napadnutog objekta. Za efikasniji napad koriste se "zombi kompjuteri". O tome sam govorio na početku članka. Recimo da su ukucali 1000 IP adresa i pošalju paket informacija, ali ne samo tako, već tako što su 1 uvećali na računar za 1 put.To znači da smo poslali 1000 zahtjeva na resurs, a njihov broj povećali hiljadu puta.

Jednom u mom životu dogodio se takav slučaj kada je snaga napada na server dostigla 300 Gbps. Ali u isto vrijeme, sistem je mogao izdržati napad. Glavni element zaštite bili su reverzni napadi i preusmjeravanje saobraćaja na njihove dodatne centre podataka.

Možete li zamisliti šta je to? Vjerovatno ne. Generalno, milioni korisnika računara i drugih gadžeta su osetili ovu moć. Na kraju krajeva, mnoge web stranice i blogovi počeli su propadati, a sve zbog neke vrste ddos napada.

Sada sam vam rekao o dvije vrste poplava. Ostalo neću dirati, jer je njihova suština iste vrste. Svi žele izvršiti banalno preopterećenje i time usporiti sistem.

Kako razumjeti da postoji ddos napad na web lokaciju?

Za to po pravilu nisu potrebni nikakvi programi, jer je sve vidljivo golim okom. Međutim, to nije uvijek slučaj. Ponekad uđete, a već cijeli sajt odbija da radi.

Da biste to izbjegli, morate unaprijed voditi računa o otkrivanju ddos napada na svoj blog.

Prije svega, trebali biste pratiti promet na vašem resursu. Analiza se može izvršiti sa kontrolne table. Ne umorim se od razumijevanja da je usluga zaista jedinstvena, nema sličnih.

Možete vidjeti odakle ljudi dolaze na vašu stranicu, iz kojih zemalja. Ali ovdje, naravno, sve može izgledati uvjerljivo, ali ove IP adrese su možda već u rukama napadača. Stoga koristimo Scrutinize. Pomoću njega možete analizirati mrežni promet.

Nadam se da možete zaštititi svoj blog od ddos napada. Provedite u praksi sve metode borbe koje sam opisao u članku i tada možete osigurati svoj web resurs.

Zbogom, dragi čitaoci!

S poštovanjem, Zhuk Yuri.

Ako pročitate naš vodič i implementirate sve opisane tehnologije - zaštitite svoje računalo od hakerskih prijetnji! Nemojte to zanemariti!

U oblasti informacione sigurnosti, ddos napadi zauzimaju jedno od vodećih mjesta u rangiranju elektronskih prijetnji. Ali većina korisnika ima vrlo ograničeno znanje o ovoj temi. Sada ćemo pokušati da pokrijemo ovu temu na što detaljniji i najpristupačniji način kako biste mogli zamisliti šta ova vrsta elektronske prijetnje znači, kako se provodi i, shodno tome, kako se efikasno nositi s njom. Zato se upoznajte - DDOS napad.

Terminologija

Da bismo govorili istim jezikom, moramo uvesti pojmove i njihove definicije.

Dos napad je napad uskraćivanja usluge. Otuda engleska skraćenica dos - uskraćivanje usluge. Jedan od podtipova je distribuirani napad, koji se izvodi istovremeno sa nekoliko, i po pravilu, sa velikog broja domaćina. Ovim opcijama ćemo posvetiti glavni dio rasprave, jer ddos napad nosi destruktivnije posljedice, a značajna razlika je samo u broju hostova koji se koriste za napad.

Da vam olakšam razumijevanje. Takve radnje imaju za cilj privremeno zaustavljanje rada bilo koje usluge. Ovo može biti zasebna stranica na mreži, veliki Internet ili mobilni provajder, kao i zasebna usluga (prihvatanje plastičnih kartica). Da bi napad uspio i donio destruktivne akcije, mora se izvesti iz velikog broja tačaka (o ovoj točki ćemo detaljnije govoriti kasnije). Otuda i "distribuirani napad". Ali suština ostaje ista - prekinuti rad određenog sistema.

Da biste upotpunili sliku, morate razumjeti ko i u koju svrhu provodi takve akcije.

Napadi uskraćivanja usluge, kao i drugi kompjuterski zločini, kažnjivi su zakonom. Stoga je materijal predstavljen samo u informativne svrhe. Izvode ih IT stručnjaci, ljudi koji su dobro upućeni u teme "računara" i "računarskih mreža", ili, kako je postalo moderno reći, hakeri. U osnovi, ovaj događaj ima za cilj stjecanje dobiti, jer, u pravilu, ddos napade naručuju beskrupulozni konkurenti. Ovdje bi bilo prikladno dati mali primjer.

Pretpostavimo da postoje dva velika internet provajdera na tržištu usluga malog grada. A jedan od njih želi da izbaci konkurenta. Naručuju distribuirani dos napad na server konkurenta od hakera. A drugi provajder, zbog preopterećenosti svoje mreže, više nije u mogućnosti da svojim korisnicima omogući pristup Internetu. Kao rezultat - gubitak kupaca i ugleda. Hakeri dobijaju svoju nagradu, beskrupulozni provajder - nove kupce.

Ali ima slučajeva kada "ddo" samo iz zabave, ili da usavrše svoje vještine.

Distribuirani DDoS napad

Hajde da se odmah dogovorimo - analiziraćemo kompjuterske napade. Dakle, ako je riječ o nekoliko uređaja sa kojih se vrši napad, to će biti računari sa ilegalnim softverom.

I ovdje je prikladno napraviti malu digresiju.. Zapravo, da biste zaustavili rad bilo koje usluge ili usluge, morate premašiti maksimalno dozvoljeno opterećenje za nju. Najjednostavniji primjer je pristup web stranici. Na ovaj ili onaj način, dizajniran je za određenu vršnu posjećenost. Ako u određenom trenutku deset puta više ljudi posjeti stranicu, tada, shodno tome, server neće moći obraditi toliku količinu informacija i prestat će raditi. A veze u ovom trenutku će se vršiti sa velikog broja računara. To će biti isti čvorovi o kojima smo gore govorili.

Pogledajmo kako to izgleda na dijagramu ispod:

Kao što vidite, haker je preuzeo kontrolu nad velikim brojem korisničkih računara i na njih instalirao svoj špijunski softver. Zahvaljujući njemu sada može izvršiti potrebne radnje. U našem slučaju - da izvršimo ddos napad.

Dakle, ako se ne pridržavate sigurnosnih pravila pri radu za računarom, možete biti izloženi virusnoj infekciji. A možda će se vaš računar koristiti kao host za zlonamjerne aktivnosti.

Trebaće ti: u članku smo opisali neke aspekte sigurnosti.

Ali kako će se koristiti ovisi o tome koju opciju odabere napadač

Klasifikacija ddos napada

Napadači mogu pokušati sljedeće vrste napada:

- Zagušenje propusnog opsega. Da bi računari povezani na mrežu mogli normalno međusobno komunicirati, komunikacioni kanal preko kojeg su povezani mora normalno raditi i osigurati dovoljno parametara za određene zadatke (na primjer, propusni opseg). Ova vrsta napada je posebno usmjerena na preopterećenje mrežnih komunikacijskih kanala. Ovo se postiže stalnim slanjem nekoherentnih ili sistemskih informacija (ping naredba)

- Ograničenje resursa. Ovu vrstu smo već razmotrili gore, u primjeru s pristupom web stranici. Kao što smo primetili - server je mogao da obradi ograničen broj istovremenih konekcija. Napadač treba da usmjeri veliki broj istovremenih veza na server. Kao rezultat toga, server se neće nositi s opterećenjem i prestat će raditi.

- Napad na DNS servere. U ovom slučaju, DDOS napad je također dizajniran da zaustavi pristup web stranici. Druga opcija je preusmjeravanje korisnika sa ispravne stranice na lažnu. Ovo se može učiniti u cilju krađe ličnih podataka. To se postiže napadom na DNS servere i zamjenom ip adresa lažnim. Hajde da to istražimo na primjeru. Određena banka koristi svoju web stranicu za plaćanje putem interneta. Korisnik treba da ode do njega i unese detalje svoje plastične kartice. Napadač, da bi ukrao ove informacije, kreira sajt istog tipa i napada DNS servere (name servere). Svrha ovog događaja je da preusmjeri korisnika na web stranicu napadača kada pokuša pristupiti web stranici banke. Ako to uspije, korisnik će, nesvjestan prijetnje, unijeti svoje lične podatke na web stranicu napadača, te će im dobiti pristup

- Softverske greške. Najteži je ovaj tip napada. Zlonamjernici otkrivaju nedostatke u softveru i koriste ih u svrhu uništenja sistema. Da biste naručili takav ddos napad, morat ćete potrošiti mnogo novca

Kako izvesti DDOS napad vlastitim rukama

Kao primjer, odlučili smo vam pokazati kako možete izvršiti DDOS napad koristeći poseban softver.

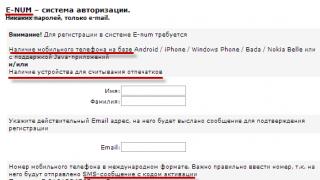

Za početak preuzmite program ovdje. Nakon toga, pokrenite ga. Trebali biste vidjeti početni prozor:

Morate napraviti minimalne postavke:

- U kolonu "URL" upisujemo adresu stranice koju želimo da napadnemo

- Zatim pritisnite dugme "Zaključaj" - vidjet ćemo ciljni resurs

- Stavili smo TCP metodu

- Odaberite broj niti (Threads)

- Podesite brzinu učitavanja pomoću klizača

- Kada su sva podešavanja završena, pritisnite dugme "IMMA CHARGIN MAH LAZER".

Sve - počeo je napad. Još jednom, sve akcije su predstavljene u informativne svrhe.

Kako se zaštititi od DDOS napada

Verovatno ste već shvatili da je ova vrsta pretnje veoma opasna. Zbog toga je veoma važno poznavati metode i principe suzbijanja i prevencije distribuiranih napada.

- Postavljanje sistema filtriranja je zadatak za sistem administratore i hosting provajdere

- Nabavka sistema zaštite od DDOS napada (softverski i hardverski sistemi)

- Upotreba zaštitnog zida i liste kontrole pristupa (ACL) - ova mjera ima za cilj filtriranje sumnjivog prometa

- Povećanje raspoloživih resursa i instaliranje redundantnih sistema

- Odgovoriti tehničkim i pravnim mjerama. Sve do privođenja počinioca pravdi

Video za članak:

Zaključak

Sada verovatno shvatate opasnost od DDOS napada. Pitanjima osiguravanja sigurnosti vaših resursa treba pristupiti vrlo odgovorno, ne štedeći vrijeme, trud i novac. Još bolje, imate posebnog stručnjaka ili cijeli odjel za sigurnost informacija.

Redovni čitatelji vrlo često postavljaju pitanje kako možete urediti tekst ako je datoteka u PDF formatu. Odgovor možete pronaći u materijalu -

Da biste zaštitili svoje podatke, možete koristiti čitav niz mjera. Jedna od ovih opcija je

Ako trebate da montirate svoj video na mreži, za vas smo pripremili pregled najpopularnijih.

Zašto tražiti informacije na drugim stranicama, ako sve prikupljamo od nas?

Bez sumnje, DDOS napad je loš, DDOS napad je neočekivan, DDOS napad je neisplativ. Ali nemojte paničariti. Distribuirani napadi su realnost modernog interneta, treba ih doživljavati kao saobraćajne gužve. I nikada ne donosite ishitrene odluke. Ne biste trebali kupovati novonastale zaštitne zidove i slično. Samo budite strpljivi i čitajte specijalizirane stranice, na primjer. I svejedno ćete naći rješenja. Ako ne, pitajte nas za savjet, razumijemo nešto u vezi ovoga i sigurno ćemo vam pomoći. A za one koji traže - pročitajte članak.

Uvod

Zamislite da će se sada 100 hiljada ljudi sa Interneta istovremeno povezati na vaš WEB server i pokušati preuzeti njegovu glavnu stranicu. Ima li dovoljno internetske propusnosti? Kako se zaštititi od zlonamjernog preopterećenja vaših komunikacijskih kanala?

Definicije

Na Internetu postoji veliki broj zaraženih računara koji daljinski izvršavaju komande, uključujući, na komandu, mogu da se povežu i preuzmu bilo koje stranice sa bilo kog WEB servera. Takav kontrolisan računar naziva se bot. Skup takvih upravljanih računara naziva se bot mreža. Svaki takav računar u ovoj mreži je zombi, koji je uvijek spreman da izvrši naredbu svog gospodara. Takav mrežni bot može uključivati do nekoliko stotina hiljada računara u isto vrijeme.

Odakle dolaze botovi?

Pravi vlasnici računara najčešće ne sumnjaju da neko može daljinski upravljati njihovim računarom. Trojanci sada rade nevidljivo i, ne primjećujući to, dozvoljavamo nepoznatim ljudima da koriste resurse naših računara za svoje potrebe. Ljudi koji vode tako veliku mrežu botova mogu ucjenjivati velike kompanije, vlasnike internet trgovina, online kazina, novinskih stranica, platnih sistema i drugih popularnih resursa, nudeći im da plate otkup kako ih ne bi napali svojom bot mrežom.

Svakako, takvi računarski resursi su od očiglednog praktičnog interesa. Moguće je ne samo izvršiti DDoS napadi, ali i slati neželjenu poštu ili provoditi distribuirano računanje, kao što je pogađanje lozinke. Stoga se vrlo često pokušavaju ukrasti botove mreže. Da bi zombi računar prihvatio komandu od vlasnika, potrebno je da dokažete da ste vlasnik, na primer, pomoću lozinke. Ako se ova lozinka podigne, postoji šansa da postanete vlasnik malog jata računara. Na primjer, to je moguće za mrežu zasnovanu na BlackEnergy botovima, koji su zaštićeni samo lozinkom.

Primjer 1. Najveći botovi u mreži

Otkrivena je nova mreža botova pod nazivom Kraken, koja uključuje oko 400.000 računara. Veličina botneta premašuje svjetski poznati Storm botnet, koji je veličine oko 100.000 računara. Izvor: Damballa na konferenciji RSA 04.07.2008

Zapitajte se: koje su moje garancije da moj računar nije uključen u mrežu botova? Da li instalirani antivirusni potpis pruža takve garancije? Ne izgleda tako. Prema statistici 40% računari uključeni u mrežu botova imaju antivirus koji ne otkriva da je računar zaražen. Da li instalirani bihevioralni antivirus ili sistem za prevenciju napada pruža garancije? Možda, ali mnogi ljudi ni ne znaju šta je to. I, namjerno, napuštanje posla nikada ne gasi računar. Niko nije imun od saučesništva u organizovanju DDOS napada.

Da bi Vaš računar postao član DDoS napadi nije neophodno da ima instaliran ranjivost ili neki zlonamjerni kod. Kôd napada može biti na mreži vašeg susjeda ili na popularnoj web lokaciji na Internetu. Dakle Trojan-Downloader.JS.Agent umeće zlonamerno javascript svim susednim računarima koji koriste napad dok učitavaju stranice u svom pretraživaču sa interneta. To može biti bilo koji kod, uključujući kod za provođenje DDoS napada. Ovaj kod u vašem pretraživaču će uspostaviti 10.000 konekcija na bilo koju stranicu:

< div id = "attack" style = "visibility:hidden" > < / div > |

Ako pročitate stranicu preko WEB pretraživača, na primjer, stranicu sa ovim člankom, a ovaj javascript kod je ugrađen u nju, tada postajete saučesnik u DDoS napadu i napadate stranicu koju je odabrao autor skripte 10.000 puta. A ako 10.000 ljudi pročita ovaj članak, tada će 100.000.000 (100 miliona) veza već biti uspostavljeno na stranicu. Druga opcija je ako neko od korisnika ubaci ovaj javascript u stranicu na kojoj sadržaj stranice popunjavaju sami korisnici (forumi, blogovi, društvene mreže), tada će svaka osoba koja posjeti stranicu pomoći u napadu. Na primjer, ako se radi o odnoklassniki.ru, gdje već ima 20 miliona korisnika, teoretski je moguće izvršiti napad na stranicu koristeći 200000000000 (200 milijardi) veza. i to nije granica.Tako da već zamislite razmjere prijetnje. Treba braniti. I vlasnici mrežnih resursa od napada, i korisnici od toga da ne postanu saučesnici u napadu.

Primjer 2: Kako izvršiti DoS napad na WEB server koristeći dva odvijača i pretraživač.

Pokrenite Internet Explorer, unesite adresu traženog sajta, jednim odvijačem popravite dugme Ctrl, a drugim F5. Broj zahtjeva u sekundi koje će vaš Internet Explorer poslati može otežati rad stranice, pa čak i spriječiti druge ljude da posjećuju isti resurs.

Pripremite se za DDoS napad

Internet je dovoljno agresivno okruženje da u njemu započnete posao bez brige o vlastitoj zaštiti. Ali u njemu žive mnoge kompanije prema izreci: dok ne zagrmi, seljak se neće prekrstiti. DoS i DDoS napadi se razlikuju po tome što se ne mogu nositi s njima bez prethodne pripreme. I pored toga, a ovo je još gore, i dalje je teško boriti se, čak i ako ste se unaprijed pripremili. Ako sada DNS i WEB stranice trpe, onda je prijetnja tako sve popularnijim servisima kao što su VoIP i IPTV na putu.

Primjer 3: DDoS napad na web stranice estonske vlade

Napadi na objekte estonske vlade počeli su nakon što su vlasti premjestile statuu Bronzanog vojnika iz centra Talina na periferiju. Kao rezultat toga, mnoge stranice estonske vlade prestale su raditi, a lokalni kompjuterski tim za brzu reakciju bio je prisiljen zatvoriti pristup stranicama iz inostranstva. Napadi su dostigli vrhunac 8. i 9. maja 2007. godine. Prema riječima premijera Estonije, napadi su bili lavina zahtjeva, ponekad i do 5 miliona u sekundi protiv normalnog saobraćaja. 1-1,5 hiljada dnevno. Za ovaj napad okrivljena je Rusija, posebno jer su odgovornost za ove akcije preuzeli neki ruski hakeri. Da li je Rusija zaista bila izvor napada, pročitajte na kraju članka.

Nažalost, mnogi serveri su izloženi na Internetu čak i bez zaštite firewall-a, a da ne spominjemo sofisticiranije sisteme zaštite kao što su sistemi za prevenciju napada. Kao rezultat toga, u trenutku kada napad počne, ispostavlja se da se nema čime braniti, a kompanije su prinuđene da troše dragocjeno (u trenutku napada) vrijeme na jednostavne stvari, kao što je instaliranje firewall-a na server, instaliranje sistema za sprečavanje napada ili prelazak na drugog provajdera. Ali, pošto je DDoS napade teško zaustaviti čak i sa instaliranim zaštitnim sistemima, a u trenutku napada nećete imati vremena da odaberete pravi način zaštite, možete se osloniti samo na zaštitne alate vašeg provajdera. A činjenica da DDoS napad nije uspio je po pravilu zasluga provajdera. O pravilnom izboru provajdera će se priča u ovom članku. Prvo, pogledajmo bliže šta su napadi uskraćivanja usluge.

Vrste DoS napada

Postoji nekoliko načina grupisanja DoS napada prema vrsti. Ovdje je jedna od logičnih kategorizacija DoS napada http://www.niser.org.my/resources/dos_attack.pdf

Postoji nekoliko vrsta DoS napada.

- Destruktivno

- Napadi koji dovode do činjenice da uređaj na mreži postaje potpuno nefunkcionalan: zamrzava se, operativni sistem ili konfiguracija su uništeni. Ovakvi napadi se zasnivaju na ranjivosti u softveru napadnutih sistema.

- Napadi na sistemske resurse

- Napadi koji značajno smanjuju performanse uređaja ili aplikacija. Na primjer, ova klasa uključuje napad

- Popunjavanje propusnog opsega kanala

Napadi koji imaju za cilj prekoračenje propusnog opsega kanala spadaju u ovu kategoriju. Obično se bilo koja vrsta TCP, ICMP ili UDP paketa koristi za prelijevanje kanala lažnim izvornim adresama koje se nasumično mijenjaju u rasponu različitih vrijednosti, odredišne adrese u paketu se također nasumično biraju iz opsega mreže koja se nalazi na napadnuti kanal. Međutim, sada su takvi napadi počeli da se izvode pomoću mreža zaraženih računara, gde su adrese izvora napada stvarne, pa se tako praktično ne razlikuju od računara koji se povezuju stvarnih korisnika.

Druga vrsta DDoS napada ovog tipa su DRDoS napadi (Distributed Reflection DoS), koji može koristiti bilo koji server na Internetu kao izvor svog napada. Ideja DRDoS: svaki server će definitivno odgovoriti na TCP paket sa SYN zastavicom sa TCP paketom sa zastavicama SYN+ACK. Ako je izvorna adresa u prvom paketu adresa žrtve, tada će server poslati nekoliko TCP paketa sa oznakama SYN + ACK na adresu žrtve sve dok ne shvati da žrtva ne želi vezu i da neće biti veza. Ako se mnogi od ovih moćnih servera koriste za napad, odgovarajući na lažne pakete na lažnoj adresi, tada će žrtva biti preplavljena nizom paketa.

Primer 4: DDoS na Kommersantu

Generalni direktor izdavačke kuće Kommersant, Demyan Kudryavtsev, izjavio je u intervjuu agenciji Interfax 14. marta 2008. da su finansijski gubici kompanije povezani sa blokiranjem web stranice www.kommersant.ru kao rezultat DDoS napada iznosili desetine ili čak stotine hiljada dolara.

Kudryavtsev je naglasio da su DDoS napadi na web stranicu Kommersant bez presedana za Rusiju: “ Ako su poznati napadi na web stranice estonske ambasade, radio stanice Ekho Moskvy predstavljali 200-300 megabajta neželjenog prometa u sekundi, onda je jučer njegov nivo na našoj web stranici dostigao 2 gigabajta u sekundi“, napomenuo je.

Izvor: securitylab.ru

Napadi tipa 1 i tipa 2 su prilično česti, a administratori već dugo efikasno koriste sisteme za prevenciju napada na mreži i hostove (IPS) za borbu protiv njih. U ovom članku ćemo govoriti o zaštiti od napada tipa 3, jer još uvijek nema informacija o ovim metodama zaštite na internetu na ruskom jeziku. Napad trećeg tipa može se otkriti sistemom za otkrivanje ili prevenciju napada, ali nažalost nijedan sistem zaštite neće moći blokirati takav napad na sam kanal. Kanal je pun tokom napada i upstream provajder mora učestvovati u zaštiti od napada. IPS se obično ne koristi za zaštitu od ovakvih napada, iako su potpisi za zaštitu SYN-Flood i UDP-Flood pomoći u ublažavanju uticaja ovih napada oslobađanjem napadnutih servera.

Najčešće, ova vrsta napada koristi mrežne botove koji obavljaju potpuno legitimne veze i rade s vašom mrežom. Ali problem je što ih ima previše i gotovo je nemoguće razlikovati zombi kompjuter od pravog korisnika. Napadi trećeg tipa poznati su svim ljetnim stanovnicima koji pokušavaju da napuste Moskvu u petak i da se vrate u Moskvu u nedjelju: Moskovski obilazni put i svi putevi u regionu su zakrčeni i nema načina da ih se otarase. Svi koji pokušavaju da probiju saobraćajnu gužvu psuju, iako su u stvari i sami deo ove saobraćajne gužve. Ostaje samo čekati da se sve završi samo od sebe.

DDoS zaštita za korporativnu mrežu

Ako vaš ISP ne nudi uslugu blokiranja DDoS napada, onda imate opciju da zamolite nekog drugog da to učini, ali bez promjene vašeg ISP-a. Analizirat ćemo takvu uslugu na primjeru kompanije Antiddos(). Čak i ako ste trenutno napadnuti, možete to brzo blokirati koristeći Antiddos uslugu koristeći jednu od sljedećih opcija.

DNS prosljeđivanje i korištenje proxyja

Možete registrovati IP adrese mreže kompanije u DNS-u. Recimo da je vaš WEB server na IP adresama Antiddosa. Kao rezultat toga, napad će biti usmjeren na njihovu mrežu, DDoS promet će biti prekinut, a neophodan promet sa vaše WEB stranice će biti isporučen svim klijentima koristeći reverse proxy. Ova opcija je veoma pogodna za internet banke, internet prodavnice, onlajn kazina ili elektronske časopise. Osim toga, proxy vam omogućava keširanje podataka.

BGP rute i GRE tuneli

Možda korištenjem BGP protokola za rutiranje da cijelom Internetu kažete da je vaša mreža na mreži site i sav promet će biti preusmjeren na njih, gdje će biti očišćen od zlonamjernog sadržaja. Čisti promet će biti preusmjeren na vas pomoću GRE protokola, koji prenosi podatke na vašu mrežu kao da nije bilo DDoS napada. A vi iz vaše mreže odgovarat ćete na pakete koji vam stignu na uobičajen način, jer vaš kanal više neće biti preopterećen.

Direktna veza sa sajtom

Možete direktno povezati svoju mrežu preko i uvijek biti ispod njih, ali iz očiglednih razloga to nije uvijek moguće.. I biće vam teško napraviti DDoS napad.

Naša kompanija štiti od DDoS napada koristeći svoje jedinstvene tehnologije. Ne koristimo aktivna sredstva zaštite. Celokupna naša infrastruktura izgrađena je na softverskom i hardverskom kompleksu našeg sopstvenog dizajna, koji vam omogućava da fleksibilno konfigurišete sistem zaštite kako bi zadovoljio potrebe svakog klijenta, kao i da se suprotstavite napadima bilo koje snage.

Usluga iz Akamaija

Velike kompanije kao što su IBM, Microsoft, Apple, Sony, AMD, BMW, Toyota, FedEx, NASA, NBA, MTV štite svoje WEB stranice od DDoS napada koristeći Akamai servis (www.akamai.com). Međutim, DDoS zaštita je samo jedna od karakteristika usluge Akamai. Ova usluga omogućava kompanijama da preslikaju svoje web stranice na hiljade različitih lokacija širom svijeta, garantirajući 100% dostupnost u svakom trenutku. Ogledala obično sadrže multimedijalne podatke kao što su video, audio i grafika. Akamai koristi matematičke algoritme za rješavanje problema s preopterećenjima koja se javljaju na WEB serverima na globalnoj razini. Ovi algoritmi su razvijeni na Massachusetts Institute of Technology (MIT). Zahvaljujući njima, Akamai omogućava brzu i pouzdanu isporuku sadržaja korisnicima interneta. U sudbini kompanije postoji tužna činjenica: jedan od osnivača Akamaija, Daniel Levin, poginuo je dok je pokušavao da zaustavi teroriste u jednom od aviona otetih 11. septembra 2001. godine u Sjedinjenim Državama.

Primjer 6

Ali čak je i Akamai jednom 2004. godine bio van pogona na sat vremena. Kažu da je to bio napad na DNS, ali i ovo je jedna od mračnih priča. Pročitajte više ovdje www.washingtonpost.com/wp-dyn/articles/A44688-2004Jun15.html

Sredstva zaštite od DDoS napada za provajdere

U normalnoj situaciji, nemoguće je odvojiti promet botova od prometa stvarnih korisnika: naizgled su to potpuno isti zahtjevi s različitih izvornih adresa. 99% ovih adresa izvora mogu biti botovi, a samo 1% su stvarni ljudi koji žele da koriste vašu stranicu. A onda se pojavljuje potpuno očekivano rješenje: samo trebate imati listu ovih zombija i blokirati ih. Ali kako sastaviti takvu globalnu listu, jer ona utiče na cijeli svijet? A kako se za nas ispostavilo, ovo je elementarno.

Postoje komercijalne kompanije koje kontinuirano prikupljaju listu adresa sa zaraženim računarima. Ostaje samo da prođete svoj promet kroz filter koji će odsjeći nepotrebne zahtjeve i ostaviti potrebne. Ovdje filter može biti ili firewall na kojem je instalirana nova politika filtriranja, ili ruter na koji je poslana nova lista pristupa, ali najefikasniji je korištenje posebnih blokatora. Vrijeme je da navedemo imena takvih proizvođača (po abecednom redu):

Sjenica (www.arbornetworks.com/en/threat-management-system.html)

Cisco (www.cisco.com/en/US/products/ps5888/index.html)

CloudShield (www.cloudshield.com/Products/cs2000.asp)

Narus (www.narus.com/products/index.html)

Arbor prikuplja liste botnet adresa (http://atlas.arbor.net/summary/botnets) koje se koriste u proizvodima Arbora i njegovih partnera. Takve liste adresa se stalno ažuriraju svakih 15 minuta i, na primjer, koriste se za otkrivanje veze zaštićenih radnih stanica s botnetima u proizvodu IBM Proventia Anomaly Detection System. U prvom slučaju provajderi koriste Peakflow SP tehnologiju, u drugom slučaju se u korporativnim mrežama koristi tehnologija Peakflow X. Uređaji proizvođača distribuiranih sistema zaštite od napada razlikuju se prvenstveno po maksimalnim brzinama na kojima rade i broju istovremeno zaštićenih klijenata. . Ako vaši kanali za prijenos podataka koriste ili planiraju više od jedne 10Gb veze, onda morate razmisliti kojeg proizvođača odabrati. Osim toga, proizvođači se razlikuju po raznim dodatnim funkcionalnostima, vremenu potrebnom da se otkrije napad i omogući zaštita, performansama i drugim parametrima.

Automatizacija naspram inteligencije

U slučaju kada napad nije usmjeren na server, već na prelijevanje kanala, tada botovi zamjenjuju bilo koju adresu kao izvornu adresu i promet izgleda kao tok nekih podataka sa svih internet adresa na sve adrese napadnute mreže . Ovo je najteži tip napada.

Primjer 7: Napad na provajdera

Od 30. do 31. maja 2007. provajder Infobox iz Sankt Peterburga bio je podvrgnut masovnom DDoS napadu - do 2 GB u sekundi. Napad je izveden sa desetina hiljada adresa širom svijeta, uključujući Rusiju, Koreju, Ujedinjene Arapske Emirate i Kinu. DNS serveri su napadnuti. Kao rezultat toga, većina kanala je bila preopterećena. Stranica, serveri koje hostuje provajder i poštanski sandučići su bili potpuno ili djelimično nedostupni. Tehnička podrška je rekla: Trudimo se da minimiziramo štetu uzrokovanu napadom, ali to je prilično problematično i može uzrokovati neugodnosti nekim korisnicima (blokiranje pristupa sa mreža velikih provajdera)“. Prema rečima generalnog direktora Infoboxa Alekseja Bahtiarova, napad je izveden sa desetina hiljada adresa širom sveta.

Vjerovatno su mnogi savremeni korisnici računara i interneta čuli za prisustvo DDoS napada koje sprovode uljezi na bilo koje stranice ili servere velikih kompanija. Pogledajmo šta je DDoS napad, kako to učiniti sami i kako se zaštititi od takvih radnji.

Šta je DDoS napad?

Za početak, možda je vrijedno razumjeti koje su takve nezakonite radnje. Odmah da rezervišemo da će prilikom razmatranja teme „DDoS napad: kako to učiniti sami“, informacije biti date isključivo za upoznavanje, a ne za praktičnu upotrebu. Sve takve radnje su krivično kažnjive.

Sam napad, u velikoj mjeri, predstavlja slanje dovoljno velikog broja zahtjeva serveru ili stranici, koji preko ograničenja pristupa blokiraju rad web resursa ili usluge provajdera u vidu gašenja servera od strane sigurnosni softver, zaštitni zidovi ili specijalizirana oprema.

Jasno je da DDoS napad "uradi sam" ne može napraviti jedan korisnik sa jednog kompjuterskog terminala bez posebnih programa. Na kraju, dobro, neće danima sjediti i svaki minut slati zahtjeve napadnutom mjestu. Takav broj neće funkcionisati, jer zaštitu od DDoS napada obezbeđuje svaki provajder, a jedan korisnik nije u mogućnosti da serveru ili sajtu dostavi toliki broj zahteva koji bi u kratkom vremenu premašio limit zahteva i pokrenuo različite zaštitnih mehanizama. Dakle, da biste kreirali vlastiti napad, morat ćete koristiti nešto drugo. Ali više o tome kasnije.

Zašto postoji prijetnja?

Ako razumijete šta je DDoS napad, kako ga napraviti i poslati preveliki broj zahtjeva na server, vrijedi razmotriti mehanizme pomoću kojih se takve radnje izvode.

To mogu biti nepouzdani oni koji nisu u stanju da se nose sa ogromnim brojem zahtjeva, praznine u sigurnosnom sistemu provajdera ili u samim operativnim sistemima, nedostatak sistemskih resursa za obradu dolaznih zahtjeva sa daljnjim zamrzavanjem ili rušenjem sistema itd.

U zoru ovakvog fenomena, DDoS napad „uradi sam“ uglavnom su izveli sami programeri, koji su uz njegovu pomoć kreirali i testirali performanse sistema zaštite. Inače, svojevremeno su čak i IT divovi kao što su Yahoo, Microsoft, eBay, CNN i mnogi drugi patili od akcija napadača koji su koristili DoS i DDoS komponente kao oružje. Ključna tačka u tim situacijama bili su pokušaji da se eliminišu konkurenti u smislu ograničavanja pristupa njihovim internet resursima.

U principu, moderni elektronski trgovci rade isto. Da biste to učinili, jednostavno preuzmite program za DDoS napade, ali tada je, kako kažu, stvar tehnologije.

Vrste DDoS napada

Sada nekoliko riječi o klasifikaciji napada ove vrste. Glavna stvar za sve je onemogućiti server ili stranicu. Prvi tip uključuje greške povezane sa slanjem pogrešnih instrukcija serveru na izvršenje, zbog čega se server ruši. Druga opcija je masovno slanje korisničkih podataka, što dovodi do beskonačne (ciklične) provjere uz povećanje opterećenja sistemskih resursa.

Treća vrsta je poplava. U pravilu, to je zadatak unaprijed loše oblikovanih (besmislenih) zahtjeva prema serveru ili mrežnoj opremi kako bi se povećalo opterećenje. Četvrti tip je takozvano začepljenje komunikacijskih kanala lažnim adresama. Može se koristiti i napad koji dovodi do promjene konfiguracije u samom računarskom sistemu, što dovodi do njegove potpune neoperabilnosti. Općenito, lista može biti duga.

DDoS napad na sajt

U pravilu je takav napad povezan s određenim hostingom i usmjeren je isključivo na jedan unaprijed definirani web resurs (u primjeru na slici ispod, konvencionalno je označen kao example.com).

Ako ima previše poziva na stranicu, veza se prekida zbog blokiranja veze ne od strane same stranice, već od strane serverskog dijela usluge provajdera, odnosno čak ni od strane samog servera ili sistema zaštite, već od strane službe podrške. Drugim riječima, takvi napadi imaju za cilj da osiguraju da vlasnik hostinga dobije uskraćivanje usluge od provajdera kada se prekorači određeno ugovoreno ograničenje prometa.

DDoS napad na server

Što se tiče napada na servere, ovdje oni nisu usmjereni na bilo koji određeni hosting, već na provajdera koji ga pruža. I nije važno što vlasnici stranica mogu patiti zbog toga. Glavna žrtva je provajder.

Aplikacija za organizovanje DDoS napada

Ovdje dolazimo do razumijevanja kako to napraviti uz pomoć specijaliziranih uslužnih programa, sada ćemo to shvatiti. Odmah napominjemo da su aplikacije ovog tipa posebno klasifikovane i nisu. Dostupni su za besplatno preuzimanje na Internetu. Na primjer, najjednostavniji i najpoznatiji program za DDoS napade pod nazivom LOIC je besplatno dostupan na World Wide Webu za preuzimanje. Može napadati samo stranice i terminale s prethodno poznatim URL-ovima i IP adresama.

Iz etičkih razloga, nećemo razmatrati kako da nam stavimo na raspolaganje IP adresu žrtve. Pretpostavljamo da imamo početne podatke.

Za pokretanje aplikacije koristi se izvršni fajl Loic.exe, nakon čega se izvorne adrese unose u gornja dva reda na lijevoj strani, a zatim se pritisnu dva dugmeta “Lock on” - malo udesno nasuprot svakog linija. Nakon toga, u prozoru će se pojaviti adresa naše žrtve.

Ispod se nalaze klizači za kontrolu brzine prijenosa zahtjeva za TCP/UDF i HTTP. Podrazumevano, vrijednost je postavljena na "10". Povećavamo do granice, nakon čega pritisnemo veliko dugme "IMMA CHARGIN MAH LAZER" da započnemo napad. Možete ga zaustaviti ponovnim pritiskom na isto dugme.

Naravno, jedan takav program, koji se često naziva „laserski pištolj“, neće moći da zadaje probleme nekom ozbiljnom resursu ili provajderu, jer je zaštita od DDoS napada tamo prilično moćna. Ali ako grupa ljudi koristi desetak ili više ovih oružja u isto vrijeme, nešto se može postići.

DDoS zaštita

S druge strane, svako ko pokušava da pokuša DDoS napad treba da shvati da nema budala ni na „drugoj“ strani. Oni lako mogu otkriti adrese s kojih se izvodi takav napad, a to je bremenito najžalosnijim posljedicama.

Što se tiče običnih vlasnika hostinga, provajder obično odmah pruža paket usluga sa odgovarajućom zaštitom. Postoji mnogo načina za sprečavanje takvih radnji. To je, recimo, preusmjeravanje napada na napadača, preraspodjela dolaznih zahtjeva na nekoliko servera, filtriranje saobraćaja, dupliranje sistema zaštite kako bi se spriječili njihovi lažni pozitivni rezultati, povećanje resursa, itd. Uglavnom, običan korisnik nema o čemu da brine.

Umjesto pogovora

Čini se da iz ovog članka postaje jasno da neće biti teško sami napraviti DDoS napad posebnim softverom i nekim početnim podacima. Druga stvar je da li se to isplati raditi, pa čak i neiskusnom korisniku koji je odlučio da se prepusti, samo zbog sportskog interesa? Svi moraju shvatiti da će njegove radnje u svakom slučaju uzrokovati primjenu uzvratnih mjera od strane napadnute strane, a po pravilu ne u korist korisnika koji je pokrenuo napad. Ali, prema krivičnim zakonima većine zemalja, za takve radnje možete doći, kako kažu, na mjesta koja nisu toliko udaljena nekoliko godina. Ko to želi?

U ovom članku želio bih razmotriti DDOS napade sa stanovišta običnog webmastera ili vlasnika stranice. Po prvi put, takav incident vas može iznenaditi i učiniti nervoznim. Ali u stvarnosti, problem je prilično čest, i prije ili kasnije gotovo svaki vlasnik web stranice suoči se s njim.

Zašto je sajt bio napadnut? Koliko dugo može trajati napad?

Prije nego što preduzmete akciju, morate analizirati situaciju i razumjeti moguće razloge napada na stranicu. Da li je napad slučajan ili se može smatrati regularnim?

Ako je vaš resurs komercijalan, napad može biti intriga konkurenata.

Ako je resurs nekomercijalan, ali popularan, mogli biste postati žrtva internetskog ransomware-a (često školaraca), koji će vam uskoro poslati pismo sa zahtjevom da platite određeni iznos kako biste zaustavili napad. Ne ulazite u takve pregovore! Laki i srednji napadi se odbijaju bez značajnih troškova, a cijena velikih napada i dalje će koštati kupca više nego što će cijena zaštite izaći za vas. Osim toga, ozbiljni napadi rijetko traju duže od jednog dana zbog visoke cijene njihove organizacije.

Odvojeno, trebamo razmotriti projekte koji su a priori podložni DDOS napadima: sajtove za online igre (Lineage 2), investicione projekte itd. Ako je vaš projekt u početku u visokorizičnom području, onda morate unaprijed razmišljati o zaštiti od napada, čak i prije pokretanja.

S kakvom se vrstom napada suočavate?

Ako se stranica nalazi na običnom web hostingu, tada ćete saznati o činjenici DDOS napada direktno od vašeg hosting provajdera. Ova neprijatna vijest će najvjerovatnije biti popraćena blokadom hostinga i zahtjevom za prebacivanje na namjenski server ili barem uklanjanje problematičnog resursa sa hostinga.

Kada je napadnut, hoster je talac situacije kao i vi, ako ne i u većoj mjeri - na kraju krajeva, desetine ili stotine drugih korisnika servera pate. Blokiranje naloga na serveru sa zajedničkim resursima je mera dostupna provajderu za brzo rešenje problema, osim ako, naravno, uslovi hostovanja ne obezbeđuju zaštitu od napada.

Samo domaćin može dati pouzdane informacije o napadu. Ako je hoster ograničen na izgovore, a ni na koji način ne doprinosi rješavanju problema, onda treba razmisliti o preseljenju (nažalost, ova situacija danas nije neuobičajena).

Domaćin obično dijeli napade na dva nivoa: flood - napad početnog ili srednjeg nivoa, koji se može odbiti bez vanjskih sredstava zaštite postavljanjem stranice na namjenske resurse i konfiguracijom servera u skladu s tim, i stvarni DDOS napad visokog nivoa , koji se može odbiti samo uz pomoć eksterne softverske i hardverske zaštite.

Ako je stranica hostovana na VPS-u, možete sami odrediti nivo napada tako što ćete privremeno isključiti web server i analizirati njegove zapise ili kontaktirati administratore servera za pomoć. Takve stručnjake možete pronaći, na primjer, na burzama slobodnih zanimanja u odjeljku Administracija sistema ili na forumima za webmastere u odjeljcima za hosting. Revizija servera će biti ili besplatna ili neće biti skupa. Naravno, reviziju treba povjeriti samo stručnjacima s reputacijom.

Poznavanje detalja napada će vam olakšati odluku koju radnju poduzeti da biste riješili problem.

U većini slučajeva, vlasnici sajtova su suočeni sa http poplavom - napadom u kojem je veb server preopterećen mnogim istovremenim zahtevima sa relativno malog broja IP adresa (obično u roku od nekoliko hiljada).

Hoster nudi standardni prijelaz na VPS ili namjenski server, gdje možete konfigurirati filtriranje problematičnih zahtjeva na nivou Nginx web servera ili blokirati IP adrese bot mašina pomoću firewall-a (iptables, APF, ipfw). Skripte za analizu logova web servera mogu se redovno pokretati preko cron-a, što vam omogućava da pružite zaštitu od srednjih napada u automatskom režimu.

Ukoliko hoster nudi prelazak na VPS ili namenski server, onda pre nego što pristanete na ponudu proverite da li je spreman da izvrši odgovarajuća podešavanja zaštite od napada na serveru i pod kojim uslovima. Hoster koji poštuje sebe često je spreman pomoći u borbi protiv poplava prilikom prelaska na server, bilo besplatno ili za relativno malo novca - do 30-50 dolara jednokratno.

Ako domaćin nije spreman pomoći u zaštiti od napada, ili ne može dati nikakve garancije da će se nositi s napadom trenutnog nivoa, onda nemojte žuriti s prebacivanjem na server. Uzmite u obzir dostupne spoljne odbrane. Na primjer, usluga http://www.cloudflare.com, gdje čak i besplatni plan može pomoći u borbi protiv poplava i napada srednjeg nivoa. Podešavanje se svodi samo na registraciju na CloudFlare i promjenu DNS-a za domen vaše web stranice. Slične usluge možete dobiti od Highloadlab-a.

Ako ste suočeni s napadom visokog nivoa koji se ne može odbiti bez vanjskih sredstava zaštite, trebate donijeti odluku upoređujući cijenu odbijanja napada i štetu od zastoja. Ponekad je lakše sačekati napad dan-dva, ostavljajući na web stranici zaglavak s porukom o privremenoj nedostupnosti projekta i kodom 503 za botove pretraživača, umjesto da odmah odbijete napad. Morate imati na umu da je cijena zaista ozbiljnih napada veća od troškova odbrane, što znači da napad može prestati prije nego što mislite.