Сегодня пользователям компьютеров и ноутбуков всё чаще приходится сталкиваться с вредоносными программами, подменяющими файлы их зашифрованными копиями. По сути, это вирусы. Одним из самых опасных в этой серии считается шифровальщик XTBL. Что собой представляет этот вредитель, как попадает в компьютер пользователя и можно ли восстановить повреждённую информацию?

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение.xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус - XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов - графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

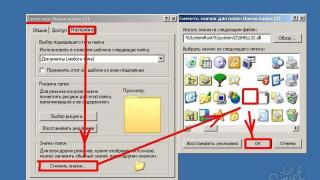

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Под воздействием XTBL-шифровальщика расширение файла изменяется. Теперь пользователь видит пиктограмму пустого листа и длинное название с окончанием.xtbl вместо изображения или текста в Word. Кроме того, на рабочем столе появляется сообщение, своего рода инструкция по восстановлению зашифрованной информации, требующая оплатить разблокировку. Это не что иное, как шантаж с требованием выкупа.

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Есть ли возможность восстановить информацию

Можно попытаться расшифровать информацию, воспользовавшись специальными утилитами. Однако нет никакой гарантии, что вы сможете избавиться от вируса и восстановить повреждённые файлы.

В настоящее время XTBL-шифровальщик представляет несомненную угрозу для всех компьютеров с установленной ОС Windows. Даже у признанных лидеров в борьбе с вирусами - Dr.Web и Лаборатории Касперского - нет 100% решения этого вопроса.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением.xtbl, то процесс дальнейшего заражения вполне реально прервать.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

Выбор безопасного режима с загрузкой сетевых драйверов

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Обезвреживание вредоносных файлов после проведения сканирования Windows

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка - Лечение и расшифровка файлов - RectorDecryptor - Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

Как расшифровать файлы - видео

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены. Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер.

- Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows. Возможно, получится найти решение, которое исправит ситуацию.

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Запуск программы и выбор уровня защиты

Запуск программы и выбор уровня защиты

Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат. Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию. По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

Инструкция

Вызовите главное меню системы Microsoft Windows нажатием кнопки «Пуск и перейдите в пункт «Все программы для выполнения операции расшифровки ранее зашифрованных файлов.

Вызовите контекстное меню подлежащего расшифровке файла, папки или диска кликом правой кнопки мыши и укажите пункт «Свойства.

Перейдите на вкладку «Общие открывшегося диалогового окна и выберите команду «Другие.

Снимите флажок на поле «Шифровать содержимое для защиты данных и нажмите кнопку OK для применения выбранных изменений. Следует помнить, что при выполнении отмены шифрования папки, зашифрованные файлы и подпапки остаются зашифрованными, если не оговорено обратное, а вновь создаваемые файлы и подпапки расшифрованной папки подвергаться процедуре шифрования не будут.

Загрузите бесплатный инструмент te19decrypt.exe с официального сайта разработчика антивирусного приложения Dr.Web и запустите исполняемый файл утилиты для выполнения операции расшифровки файлов, зашифрованных вирусом Trojan.Encoder. (Этот вирус является программой-вымогателем, шифрующим файлы пользователя и самоудаляющимся после этого. При этом на системном диске остается текстовый файл crypted.txt, содержащий требование денежных переводов разных сумм для расшифровки поврежденных файлов.)

Нажмите кнопку «Продолжить в главном окне программы и согласитесь с предложением указать местонахождение ключевого файла c:crypted.txt вручную.

Введите полный путь к нужному файлу в диалоговом окне «Открыть и нажмите кнопку OK для подтверждения выполнения команды.

Обратите внимание

Не пытайтесь самостоятельно удалить текстовый файл с:\crypted.txt, поскольку выполнение операции расшифровки зашифрованных вирусом файлов после этого становится невыполнимой!

Источники:

- Расшифровка файла или папки

- Как расшифровать файлы, зашифрованные вирусом Trojan.Encoder?

- зашифрован файл

- Расшифровка файлов EFS

Некоторые вирусы шифруют пользовательские файлы, после чего доступ к ним обычными средствами может быть ограничен. Восстановление нормального режима происходит путем программного вмешательства.

Инструкция

Выполните дополнительную проверку вашего компьютера на наличие вирусов. После этого загрузите из интернета одну из программ-антитроянов. Это необходимо в случае если вредоносная программа была спрятана от антивируса. Выполните проверку, после чего найдите зашифрованные файлы .

Сделайте на всякий случай их резервную копию и убедитесь в отсутствии угроз на вашем компьютере. Перепишите полное наименование троянов, найденных в вашем компьютере. Это необходимо для того, чтобы в дальнейшем получить доступ к информации о методах шифрования файлов, поскольку здесь вряд ли подойдут утилиты общего назначения. По этой же причине не торопитесь удалять вредоносные программы с вашего компьютера при первоначальной их проверке.

Скачайте любую утилиту для дешифровки файлов после поражения вирусами. Такие утилиты обычно доступны на официальных сайтах разработчиков антивирусных систем. Также при выборе программы руководствуйтесь названием трояна, которым было выполнено шифрование, поскольку многие из них используют разные способы.

Лучше всего выполнять загрузку с сайтов известных вам разработчиков систем защиты, поскольку опять же есть риск столкнуться с вредоносными программами. Обычно данные утилиты имеют пробный срок, в течение которого их можно использовать для лечения .

Следуя указаниям системы, выберите в запущенной на вашем компьютере скачанной утилите зашифрованные вирусом файлы и, следуя указаниям системы, выполните необходимые действия. После этого снова выполните проверку на вирусы, в частности касаемо расшифрованных вами файлов.

После этого установите на ваш компьютер надежное обновляемое антивирусное программное обеспечение, чтобы в дальнейшем не допустить возникновения подобных ситуаций.

Видео по теме

Пользуйтесь антивирусным программным обеспечением.

ВИН автомобиля содержит практически всю важную и ценную информацию об автотранспортном средстве: начиная со страны, где был собран автомобиль, и заканчивая его цветом, годом изготовления и комплектацией. Чтобы все эти сведения стали для вас открытыми, ВИН просто надо научиться читать.

Вам понадобится

- - ВИН код автомобиля

Инструкция

Определите составляющие части вашего ВИН

а.

ВИН

-код

состоит из 17 символов, которые делятся на три части:

- мировой индекс изготовителя или WMI;

- описательная часть или VDS;

- отличительная часть или VIS.Мировой индекс изготовителя - это первые три знака ВИН

а, описательная часть состоит из следующих шести символов, а последние восемь знаков - это отличительная часть. Давайте разберем подробнее, какую же информацию можно почерпнуть, расшифровав каждую из составляющих частей ВИН

а.

Расшифруйте мировой индекс изготовителя.Первый знак индекса скажет вам, в какой части света был изготовлен ваш , второй - в какой стране, а третий укажет на конкретный -изготовитель. Буквы латинского алфавита от A до H стоят в этой части код а, если автомобиль был собран в Африке; от J до R - в одной из стран Азии, а от S до Z - в Европе. Также среди первых трех символов ВИН а вы можете встретить и цифры. В случае, если родина вашего - Северная Америка, вы обнаружите цифры от 1 до 5; если он был изготовлен в Океании, то индекс изготовителя будет содержать цифры 6 или 7, а на производителей из Южной Америки приходятся цифры 8 или 9.

Расшифруйте описательную часть индекса. Эти шесть символов используют для того, чтобы описать тип транспортного средства: , на базе которого оно построено, модель автомобиля, тип кузова и прочие . Для каждой фирмы-изготовителя эти символы уникальны, так что для более детальной расшифровки вам следует искать информацию, касающуюся вашей конкретной .Последний описательной части ВИН а большинство производителей после 1980 года используют для указания типа двигателя. Отметим правда, что это действительно только для тех моделей , в производстве которых изготовитель предусматривал установку различного вида и/или объема.

Расшифруйте отличительную часть. Здесь содержится информация, которая касается исключительно вашего автомобиля. Производитель мог зашифровать в последних восьми знаках ВИН а комплектацию вашего автомобиля, его цвет, тип трансмиссии. Иногда бывает, что отличительная часть - это просто последовательность символов, которая соответствует каждому конкретному автомобилю в общей базе производителя и не расшифровывается вовсе.Однако вот, что можно сказать с уверенностью: десятый символ любого ВИН -код а автомобиля - это шифр его года выпуска. Буквам латинского алфавита от A до Y соответствуют с 1980 до 2000 соответственно. Если автомобиль был выпущен в промежуток с 2001 до 2009 года, то в ВИН номере десятый символ будет числом от 1 до 9. Все последующие годы, начиная с 2010 снова обозначают в соответствии с буквами латиницы, начиная с A.

Полезный совет

В помощь автолюбителям в сети интернет есть большое количество организаций, которые бесплатно предлагают расшифровать общие сведения в ВИН-коде.

Также за определенную плату крупные международные организации типа Carfax и Autocheck могут предоставить достоверную информацию о том, участвовало ли автотранспортное средство в дорожно-транспортных происшествиях, где проходило сервисное обслуживание, каков его пробег и прочие данные. Это абсолютно законно и создано для того, чтобы автолюбители во всем мире могли узнать историю подержанной машины перед покупкой.

Источники:

- вин автомобиля

Шифрование папок является наиболее надежным способом защиты информации, предоставляемым операционной системой Windows. Пользователь, осуществивший шифрование файла, может работать с ним так же, как и с другими папками, но для гарантии доступа к зашифрованным данным необходима резервная копия сертификата и ключа шифрования.

Инструкция

Вызовите контекстное меню папки или файла, подлежащего шифрованию, и перейдите в пункт «Свойства».

Выберите вкладку «Общие» открывшегося диалогового окна и укажите пункт «Дополнительно».

Примените флажок на поле «Шифровать содержимое для защиты данных» и нажмите кнопку OK для подтверждения выполнения операции шифрования.

Снимите флажок на поле «Шифровать содержимое для защиты данных» и нажмите кнопку OK для подтверждения выполнения операции расшифровки выбранного файла или папки.

Нажмите клавишу Enter для подтверждения выполнения команды и раскройте папку «Личная» нажатием стрелки, расположенной рядом с ней.

Укажите раздел «Сертификаты» и выберите сертификат, перечисляющий «Файловая система EFS» в «Назначения».

Убедитесь в правильности выбранного сертификата прокручивая его данные вправо и примените этот алгоритм действий ко всем существующим EFS-сертификатам.

Укажите пункт «Все задачи» в меню «Действие» верхней панели инструментов окна приложения и выберите команду «Экспорт».

Подтвердите пароль администратора компьютера повторным введением в поле подтверждения и нажмите кнопку «Далее» для создания файла хранения сертификата.

Укажите имя выбранного файла и полный путь к нему и нажмите кнопку «Готово».

Видео по теме

Обратите внимание

Сжатые папки и файлы не могут быть зашифрованы.

Полезный совет

Зашифрованы могут быть только файлы и папки, находящиеся на томах NTFS.

Источники:

- Шифрование и расшифровка папки и файла в 2019

Операционная система Windows позволяет в атрибутах задать опцию его шифрования. После этого файл станет доступен для чтения только этому пользователю, тому, кого он укажет в качестве «агента восстановления» или пользователю, имеющему «публичный ключ». Если в дальнейшем возникнет необходимость отменить шифрование , сделать это можно тоже в настройках файла или папки.

Запустите «Проводник» - нажмите комбинацию клавиш Win + E или выберите пункт «Компьютер» в главном меню ОС. По дереву каталогов в левой панели перейдите в нужную папку.

Добраться до зашифрованного файла можно и по-другому, с помощью поисковой системы ОС. В Windows 7 и Vista делать это очень легко: нажмите клавишу Win и начинайте вводить название файла. Когда в списке результатов появится ссылка на нужный объект, кликните на нем правой кнопкой мыши и выберите пункт «Расположение файла».

Выделите этот файл и кликните по файлу правой кнопкой мыши либо нажмите клавишу вызова контекстного меню - она помещена на клавиатуре между правыми кнопками Win и Ctrl. В обоих случаях на экране появится контекстное меню, в котором вам нужна самая последняя строка - «Свойства». Выберите ее в меню и будет открыто отдельное окно с настройками свойств файла.

Вкладка «Общие» (она открывается по умолчанию) разделена на секции. В самой нижней помещено несколько чекбоксов, относящихся к атрибутам файла, и кнопка «Другие» - нажмите ее.

В окне дополнительных атрибутов файла уберите отметку в поле «Шифрование содержимого для защиты данных». Затем нажмите кнопки OK в обоих открытых окнах, и операция будет завершена.

При необходимости отменить шифрование не для отдельного файла, а для всех файлов в папке действовать надо почти так же. После первых трех шагов выделите не файл, а нужную папку в левой панели «Проводника». Контекстное меню с пунктом «Свойства» для папки, как и для файла, вызывается щелчком правой кнопки мыши, а в окне свойств объекта вам нужно повторить два предыдущих шага.

Расшифровка данных, закодированных с использованием профессионального программного обеспечения, требует либо наличия такого же программного комплекса, либо огромных вычислительных мощностей и еще более продвинутых программ. Однако чаще для кодирования используются более доступные средства, которые и раскодировать намного проще.

Инструкция

В веб-строительстве чаще всего используется наиболее доступный способ шифрования данных - с помощью встроенных функций языков программирования. Среди серверных языков наиболее распространен сегодня PHP, в котором для шифрования предназначена функция base64_encode. Закодированные с ее помощью данные можно декодировать с использованием обратной функции - base64_decode. Если у вас есть возможность в своем компьютере или на веб-сервере исполнять PHP-скрипты, создайте такой простой код:

Между кавычками функции base64_decode поместите строку данных, которую требуется расшифровать. Затем сохраните код в файл с расширением php и откройте эту страницу через браузер - в пустой странице вы увидите расшифрованные данные.

При отсутствии возможности выполнять php-скрипты воспользуйтесь веб-формой на одном из интернет-сайтов - ссылка на нужную страницу приведена ниже. Зашифрованные данные скопируйте и вставьте в поле над кнопкой Base 64 Decode. После нажатия этой кнопки появится дополнительное поле с расшифрованными данными - их тоже можно скопировать и использовать по своему усмотрению.

Если способ шифрования неизвестен, попробуйте декодировать данные с помощью одной из программ, способных перебирать несколько алгоритмов. Одно из таких приложений называется «Штирлиц», не требует инсталляции и довольно популярно в интернете, поэтому найти его не составит труда. Программа пытается расшифровать данные с использованием пяти алгоритмов шифрования.

Последние версии операционных систем Windows позволяют кодировать все файлы на заданном диске или на всех носителях компьютера. Если раскодировать надо данные именно из такого файла, лучше всего доверить это самой ОС - отключите шифрование в ее настройках, и Windows перепишет все файлы с данными их незашифрованными вариантами. Чтобы это сделать, нажмите кнопку Win, наберите и в списке результатов поиска выберите строку «Шифрование диска BitLocker». Затем кликните ссылку «Отключить BitLocker» напротив нужного диска. По окончании выполнения системой этой команды можете открывать файл с ранее зашифрованными данными.

Источники:

- Веб-форма для функции base64_decode

При работе с документами может появиться необходимость их отправки кому-либо посредством сети Интернет (например, с помощью электронной почты). Однако в некоторых случаях важность содержащейся в них информации не позволяет сделать это в открытом виде. Конечно, решением является шифрование, которое у многих ассоциируется с чем-то далеким и сложным. Тем не менее, такую задачу без труда можно решить, воспользовавшись бесплатной программой-архиватором файлов, например, 7-Zip, создав с ее помощью зашифрованный архив.

Вам понадобится

- - интернет;

- - операционная система Microsoft Windows;

- - программа-архиватор 7-Zip.

Инструкция

Загрузите и установите . Для того, чтобы зашифровать документ с помощью программы 7-Zip, сначала ее необходимо установить. Для этого перейдите на веб-сайт http://7-zip.org/ (раздел «Download»), выберите подходящую для Вашего компьютера версию программы (32 или 64 бит) и загрузите ее. После загрузки запустите инсталлятор программы и следуйте его инструкциям - это не должно вызвать у Вас вопросов.

Проверьте ассоциации файлов . После установки, как правило, 7-Zip не меняет настройки операционной системы и не добавляет свой раздел в контекстное меню проводника. Чтобы внести эти изменения, необходимо открыть меню «Пуск», «Программы», «7-Zip» и выбрать «7-Zip File Manager». В главном меню откройте раздел «Сервис» и выберите «Настройки...». Далее перейдите на вкладку «Система» и нажмите «Выделить все». Подтвердите изменения нажатием кнопки «ОК» внизу окна программы.

Выберите файл документа . Зашифровать можно любой файл, его формат не имеет значения. Для этого откройте проводник и найдите нужный файл. Далее щелкните по нему правой кнопкой мыши и в появившемся меню выберите «7-Zip», «Добавить к архиву...».

Задайте настройки и запустите . В открывшемся окне Вы можете задать имя архива, пароль на открытие, установить шифрование имен файлов и другие настройки. Обратите внимание, что по умолчанию шифрование имен отключено, пароль на архив не задан. Задав все желаемые настройки, Вы можете запустить создание зашифрованного архива нажатием кнопки «ОК» в текущем окне.

Дождитесь окончания . На выполнение операции может потребоваться некоторое время, в зависимости от размера шифруемых файлов, степени сжатия и других установленных настроек. По ее окончании рядом с шифруемыми файлами появится архив с заданным ранее именем.

В последнее время наблюдается всплеск активности нового поколения вредоносных компьютерных программ. Появились они достаточно давно (6 - 8 лет назад), но темпы их внедрения достигли своего максимума именно сейчас. Все чаще можно столкнуться с тем, что вирус зашифровал файлы.

Уже известно, что это не просто примитивные вредоносные ПО, к примеру, (вызывающие появление синего экрана), а серьезные программы, нацеленные на повреждение, как правило, бухгалтерских данных. Они шифруют все имеющиеся файлы, находящиеся в пределах досягаемости, включая данные 1С бухгалтерии, docx, xlsx, jpg, doc, xls, pdf, zip.

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор ) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный "Касперский" (антивирусная программа), ни "Вирус Тотал" (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Как избежать заражения данным вирусом?

Следует проверять каждый полученный файл. Особое внимание уделяется вордовским документам, которые имеют внедренные pdf.

Варианты «зараженных» писем

Их достаточно много. Самые распространенные варианты того, как вирус зашифровал файлы, представлены ниже. Во всех случаях на электронную почту приходят следующие документы:

- Уведомление касательно начала процесса рассмотрения поданного на конкретную компанию судебного иска (в письме предлагается проверить данные посредством перехода по указанной ссылке).

- Письмо из ВАС РФ о взыскании долга.

- Сообщение из Сбербанка относительно увеличения существующей задолженности.

- Уведомление о фиксации нарушения ПДД.

- Письмо из Коллекторского агентства с указанием максимально возможной отсрочки платежа.

Уведомление о шифровании файлов

Оно после заражения появится в корневой папке диска С. Иногда во все каталоги с поврежденным текстом помещаются файлы типа ЧТО_ДЕЛАТЬ.txt, CONTACT.txt. Там пользователя информируют о шифровании его файлов, которое осуществлено посредством надежных криптостойких алгоритмов. А также его предупреждают о нецелесообразности применения сторонних утилит, так как это может привести к окончательному повреждению файлов, что, в свою очередь, приведет к невозможности их последующей расшифровки.

В уведомлении рекомендуется оставить компьютер в неизменном состоянии. В нем указано время хранения предоставленного ключа (как правило, это 2 суток). Прописана точная дата, после которой любого рода обращения будут игнорироваться.

В конце предоставляется е-мейл. Там также говорится, что пользователь должен указать свой ID и что любое из нижеперечисленных действий может привести к ликвидации ключа, а именно:

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода - незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа - вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат - вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

файлы: что делать?

Для проведения процедуры дешифровки потребуется:

Как избежать потери данных из-за рассматриваемого вредоносного ПО?

Стоит знать, что в ситуации, когда вирус зашифровал файлы, для процесса их дешифровки потребуется время. Важным моментом выступает то, что в вышеупомянутом вредоносном ПО существует ошибка, позволяющая сохранить часть файлов, если быстро обесточить компьютер (выдернуть вилку из розетки, выключить сетевой фильтр, вытащить батарею в случае с ноутбуком), как только появится большое количество файлов с ранее указанным расширением.

Еще раз следует подчеркнуть, что главное - это постоянно создавать резервное копирование, но не в другую папку, не на съемный носитель, вставленный в компьютер, так как данная модификация вируса доберётся и до этих мест. Стоит сохранять бэкапы на другом компьютере, на винчестер, который постоянно не присоединен к компьютеру, и в облако.

Относиться следует с подозрением ко всем документам, которые приходят на почту от неизвестных лиц (в виде резюме, накладной, Постановления из ВАС РФ или налоговой и др.). Не надо их запускать на своем компьютере (для этих целей можно выделить нетбук, не содержащий важных данных).

Вредоносная программа *[email protected]: способы устранения

В ситуации, когда вышеуказанный вирус зашифровал файлы cbf, doc, jpg и т. д., существует всего три варианта развития события:

- Самый простой способ избавиться от него - удалить все зараженные файлы (это приемлемо, если только данные не особо важные).

- Зайти в лабораторию антивирусной программы, к примеру, Dr. WEB. Выслать разработчикам несколько зараженных файлов обязательно вместе с ключом для дешифровки, находящегося на компьютере в качестве KEY.PRIVATE.

- Самый затратный способ. Он предполагает оплату запрошенной хакерами суммы за дешифрование зараженных файлов. Как правило, стоимость данной услуги в пределах 200 - 500 долл. США. Это приемлемо в ситуации, когда вирус зашифровал файлы крупной компании, в которой ежедневно протекает существенный информационный поток, и данная вредоносная программа может за считаные секунды нанести колоссальный вред. В связи с этим оплата - самый быстрый вариант восстановления зараженных файлов.

Иногда результативным оказывается и дополнительный вариант. В случае когда вирус зашифровал файлы (paycrypt@gmail_com либо иное вредоносное ПО), может помочь на несколько дней назад.

Программа для дешифровки RectorDecryptor

Если вирус зашифровал файлы jpg, doc, cbf и т. п., то может помочь специальная программа. Для этого сначала потребуется зайти в автозагрузки и отключить все, кроме антивируса. Далее необходимо перезагрузить компьютер. Просмотреть все файлы, выделить подозрительные. В поле под названием «Команда» указано месторасположение конкретного файла (внимание уделять стоит приложениям, не имеющим подписи: производитель - нет данных).

Все подозрительные файлы надо удалить, после чего потребуется почистить кэши браузеров, временные папки (для этого подойдет программа CCleaner).

Чтобы приступить к дешифровке, необходимо скачать вышеуказанную программу. Затем запустить ее и нажать кнопку «Начать проверку», указав измененные файлы и их расширение. В современных версиях данной программы можно указать лишь сам зараженный файл и нажать кнопку «Открыть». После этого файлы будут расшифрованы.

Впоследствии утилита автоматически осуществляет проверку всех компьютерных данных, включая файлы, находящиеся на присоединенном сетевом диске, и дешифрует их. Данный процесс восстановления может занять несколько часов (в зависимости от объема работы и быстродействия компьютера).

В итоге все поврежденные файлы будут расшифрованы в ту же самую директорию, где они находились первоначально. В завершение останется лишь удалить все имеющиеся файлы с подозрительным расширением, для чего можно проставить галочку в запросе «Удалять зашифрованные файлы после успешной расшифровки», нажав предварительно кнопку «Изменить параметры проверки». Однако лучше ее не ставить, так как в случае неудачной дешифровки файлов они могут удалиться, и впоследствии придется их сначала восстанавливать.

Итак, если вирус зашифровал файлы doc, cbf, jpg т. д., не следует торопиться с оплатой кода. Может, он и не понадобится.

Нюансы удаления зашифрованных файлов

При попытке ликвидации всех поврежденных файлов посредством стандартного поиска и последующего удаления может начаться зависание и замедление работы компьютера. В связи с этим для данной процедуры стоит воспользоваться специальной После ее запуска необходимо вписать следующее: del «<диск>:\*.<расширение зараженного файла>» /f /s.

Обязательно надо удалить такие файлы, как «Прочти-меня.txt», для чего в той же командной строке следует указать: del «<диск>:\*.<имя файла>»/f /s.

Таким образом, можно отметить, что в случае, если вирус переименовал и зашифровал файлы, то не стоит сразу тратить средства на покупку ключа у злоумышленников, сначала стоит попробовать разобраться в проблеме самостоятельно. Лучше вложить деньги в приобретение специальной программы для расшифровки поврежденных файлов.

Напоследок стоит напомнить, что в данной статье рассматривался вопрос касаемо того, как расшифровать файлы, зашифрованные вирусом.

Если система заражена вредоносной программой семействTrojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola , Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX , то все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh имена и расширения изменятся по шаблону locked-<оригинальное_имя>.<4 произвольных буквы> .

- При заражении Trojan-Ransom.Win32.Cryakl в конец содержимого файлов добавляется метка {CRYPTENDBLACKDC} .

- При заражении Trojan-Ransom.Win32.AutoIt

расширение изменяется по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>

.

Например, [email protected]_.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX расширение изменяется по шаблонам <оригинальное_имя>.crypt, <оригинальное_имя>. crypz и <оригинальное_имя>. cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot , Trojan-Ransom.Win32.Rannoh , Trojan-Ransom.Win32.AutoIt , Trojan-Ransom.Win32.Fury , Trojan-Ransom.Win32.Crybola , Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX версии 1 , 2 и 3 .

Как вылечить систему

Чтобы вылечить зараженную систему:

- Скачайте файл RannohDecryptor.zip .

- Запустите файл RannohDecryptor.exe на зараженной машине.

- В главном окне нажмите Начать проверку .

- Укажите путь к зашифрованному и незашифрованному файлу.

Если файл зашифрован Trojan-Ransom.Win32.CryptXXX , укажите файлы самого большого размера. Расшифровка будет доступна только для файлов равного или меньшего размера. - Дождитесь окончания поиска и расшифровки зашифрованных файлов.

- Перезагрузите компьютер, если требуется.

- Для удаления копии зашифрованных файлов вида locked-<оригинальное_имя>.<4 произвольных буквы> после успешной расшифровки выберите .

Если файл был зашифрован Trojan-Ransom.Win32.Cryakl, то утилита сохранит файл на старом месте с расширением .decryptedKLR.оригинальное_расширение . Если вы выбрали Удалять зашифрованные файлы после успешной расшифровки , то расшифрованный файл будет сохранен утилитой с оригинальным именем.

- По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена ОС).

Имя отчета имеет следующий вид: ИмяУтилиты.Версия_Дата_Время_log.txt

Например, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

В системе, зараженной Trojan-Ransom.Win32.CryptXXX , утилита сканирует ограниченное количество форматов файлов. При выборе пользователем файла, пострадавшего от CryptXXX v2, восстановление ключа может занять продолжительное время. В этом случае утилита показывает предупреждение.