Несмотря на то, что многие не знают, что такое аутентификация, каждый пользователь глобальной сети ежедневно встречается с процедурой её прохождения. Одни начинают свой рабочий день с этой операции, другие – включая компьютер, третьи – проверяя почту и посещая страницы интернет, четвертые – в процессе подключения сети.

Что это такое

Аутентификация – основа безопасности любой системы на программном уровне. Доступ к информации защищается идентификатором и паролем. В роли первого может выступать логин, имя пользователя, электронный ящик или сгенерированный код.

Таким образом, пользователь, который проходит регистрацию на сервере или в любой другой системе, получает уникальный id. Он есть только у него (это цифровое значение, которое может быть обычным порядковым номером). Идентификация – это представление пользователем данных, а аутентификация – принятие этой информации сервером. Эти две процедуры и условия их выполнения связаны друг с другом.

Вместо термина аутентификация часто используют более простые выражения, которые можно назвать синонимами:

- проверка подлинности;

- авторизация.

Видео: Биометрическая аутентификация

Виды

Как правило, методы проверки подлинности разделяют по используемым во время процесса средствам и их количеству.

Виды аутентификации по таким признакам делят на несколько групп:

- информационная составляющая (когда вы знаете то, что никому другому неизвестно, например, пароль);

- предмет или средство (в случае использования карточки, ключа-марки, жетона, специальной USB-флешки);

- биометрика (доступ по сетчатке глаза, отпечатку пальца, группе крови);

- пользовательская информация (доступ к определенной информации в зависимости от места нахождения, языка, информации из кэша браузера).

Парольная защита

Самый известный и распространенный способ – это парольная защита. При прохождении процесса авторизации и вводе пароля система производит его сравнение с определенным идентификатором, который хранится в базе данных.

Существует два вида паролей:

- постоянные;

- динамические.

Постоянный пароль выдается сервером при регистрации (в случае подключения для доступа к общей информации) или задается самим пользователем (в случае хранения личной информации).

Динамический пароль выдается сервером. И в зависимости от настроек прекращает свое существование, спустя некоторое время или сразу после выхода из системы.

Защита динамическим паролем более безопасная. Но взломщики умудряются обходить и её, используя основную уязвимость – человеческий фактор, потому как для авторизации пользователя существует необходимость передачи ему нового пароля.

Уникальные предметы

Наиболее широко используемый способ защиты банковских систем и помещений ограниченного доступа осуществляется при помощи пластиковых карт с электронным чипом, содержащим уникальную информацию.

Также этот вариант нередко используется для контролируемого физического доступа к отдельным серверным машинам или важным клиентским персональным компьютерам (usb флешка с программой-ключом и уникальным идентификатором пользователя).

Этот метод безопасности идеален для защиты от удаленного взлома . Но у него есть свои недостатки. Ведь каждый предмет может быть утерян или украден злоумышленниками.

Биометрика

Самый дорогой, но самый надежный способ аутентификации – это биометрика. Для авторизации в системе используется метод сканирования, где полученное изображение сравнивается с сохраненной копией в базе данных.

Современные методы позволяют каждый раз сравнивать разные участки или точки, а также определять пользователя по чертам лица и мимике.

Данная система самая надежная в смысле безопасности. Однако в ней имеются и недостатки. Чтобы она функционировала нормально, должны быть либо резервные коды «супервизора», либо назначено ответственное за защиту лицо. Это делается на тот случай, если с пользователем что-либо случится, но этот факт сильно нарушает идеальность системы.

Пользовательские данные

Пользовательские данные могут быть абсолютно разные и уникальные, например:

- год рождения;

- девичья фамилия матери;

- кличка любимого животного;

- мобильный номер;

- место жительства.

Данная информация может использоваться в нескольких случаях и разных целях:

- для сортировки информации, которая отображается пользователю (например, реклама предприятий в Москве не будет отображаться для жителей Киргизстана);

- для прохождения усиленного вида защиты, который называется двухсторонняя аутентификация. Такой вид используется в крайне защищенных системах и выглядит как диалог пользователя с сервером. После того как вы прошли предварительный уровень и ввели правильный пароль, вам могут предложить выбрать одну из дат рождения.

Технология и алгоритм аутентификации

Разобрав виды аутентификации, можно понять, что ни одна из них не идеальная, и в каждой существуют свои погрешности. Поэтому чаще всего используется двухуровневая проверка подлинности.

Это означает, что для того, чтобы получить полный доступ к информации, вам необходимо сначала пройти базовую проверку: к примеру, ввести логин и пароль в системе. Вслед за этим нужно подтвердить личность более строгой идентификацией (предметом, вопросами, биометрикой, подписью).

Технология проверки подлинности почтовым сервером

Самый простой способ рассмотреть работу пошагово и понять, что такое двухфакторная аутентификация – разобрать процесс получения почты:

- вторым фактором является ip адрес. В случае если вы впервые заходите с нового ip, вас могут попросить подтвердить личность при помощи номера мобильного телефона (sms сообщением) – это второй уровень защиты;

- на почтовых серверах также существует сквозная проверка подлинности. В этом случае вам не нужно вводить пароль каждый раз, пока вы пользуетесь одним и тем же компьютером и IP адресом. Данные авторизации не просто сохраняются в браузере, они подгружаются в файлы cookie, и при каждом обращении к серверу он пропускает вас «на лету».

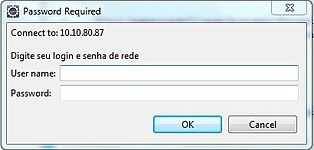

Алгоритм аутентификации на примере авторизации в локальной сети

Для идентификации компьютеров в рабочей локальной сети и разграничения доступа к ресурсам существуют доменные сети. Процесс авторизации может осуществляться одновременно на нескольких уровнях и с использованием разных факторов. В одной локальной сети можно увидеть практически все типы аутентификации.

Для выхода в сеть может использоваться имя компьютера или ip адрес, привязанный к домену. В то же время нужно ввести имя пользователя и пароль (это уже два фактора идентификации).

Следующим типом аутентификации тут является отношение пользователя, диапазона адресов или конкретно компьютера к группе с разграничением прав доступа.

Чем интересно использование доменной сети, это возможностью администрировать и разграничивать доступ абсолютно к любой информации, как в локальной, так и глобальной сети за счет многофакторной проверки подлинности.

Если возникли ошибки, что делать?

Больше всего ошибок возникает из-за неправильно введенных данных: логина, пароля, имени сервера или ip-адреса.

При использовании того или иного ресурса можно увидеть сообщение о том, что авторизация или аутентификация на сервере временно недоступна. Если это один из сервисов в интернете, то следует просто подождать или попробовать обратиться в службу технической поддержки.

Если же возник сбой одного из серверов или сетевых аппаратов (маршрутизаторов), находящихся у вас дома, на работе или в одной локальной сети, можно в зависимости от ситуации:

- проверить устройство самостоятельно;

- обратиться к провайдеру;

- позвонить системному администратору.

Каждый пользуется проверкой подлинности незаметно для себя множество раз в день, авторизируясь в операционной системе, на сервере, в социальной сети или получая почту.

Аутентификация пользователя в системе – задача несложная и повседневная. Немного разобравшись в процессе и алгоритме действия самостоятельно, можно более точно указать на проблему при обращении в службу поддержки или к администратору сети, указав, на каком уровне возникает ошибка.

Как известно, практически в любых компьютерных системах существует необходимость аутентификации. В ходе этой процедуры компьютерная система проверяет, действительно ли пользователь тот, за кого себя выдает. Для того, чтобы получить доступ к компьютеру, в Интернет, к системе удаленного управления банковским счетом и т. д., пользователю необходимо убедительно доказать компьютерной системе, что "он есть та самая персона", а не кто-либо еще. Для этого он должен предъявить системе некую аутентификационную информацию, на основании которой модуль аутентификации данной системы выносит решение о предоставлении ему доступа к требуемому ресурсу (доступ разрешен/нет).

В настоящее время для такой проверки применяется информация трех видов.

Первый - уникальная последовательность символов , которую пользователь должен знать для успешного прохождения аутентификации. Простейший пример - парольная аутентификация, для которой достаточно ввести в систему свой идентификатор (например, логин) и пароль.

Второй вид информации - уникальное содержимое или уникальные характеристики предмета. Простейший пример - ключ от любого замка. В случае же компьютерной аутентификации в этом качестве выступают любые внешние носители информации: смарт-карты, электронные таблетки iButton, USB-токены и т. д.

И, наконец, третий вид аутентификации - по биометрической информации , которая неотъемлема от пользователя. Это может быть отпечаток пальца, рисунок радужной оболочки глаза, форма лица, параметры голоса и т. д.

Очень часто комбинируют несколько видов информации, по которой проводится аутентификация. Типичный пример: аутентификационная информация хранится на смарт-карте, для доступа к которой нужно ввести пароль (PIN-код). Такая аутентификация называется двухфакторной . Существуют реальные системы и с трехфакторной аутентификацией.

В ряде случаев требуется и взаимная аутентификация - когда оба участника информационного обмена проверяют друг друга. Например, перед передачей удаленному серверу каких-либо важных данных пользователь должен убедиться, что это именно тот сервер, который ему необходим.

Удаленная аутентификация

В случае удаленной аутентификации (скажем, пользователь намерен получить доступ к удаленному почтовому серверу для проверки своей электронной почты) существует проблема передачи аутентификационной информации по недоверенным каналам связи (через Интернет или локальную сеть). Чтобы сохранить в тайне уникальную информацию, при пересылке по таким каналам используется множество протоколов аутентификации. Рассмотрим некоторые из них, наиболее характерные для различных применений.

Доступ по паролю

Простейший протокол аутентификации - доступ по паролю (Password Access Protocol, PAP): вся информация о пользователе (логин и пароль) передается по сети в открытом виде (рис. 1). Полученный сервером пароль сравнивается с эталонным паролем данного пользователя, который хранится на сервере. В целях безопасности на сервере чаще хранятся не пароли в открытом виде, а их хэш-значения.

Рисунок 1 - Схема протокола PAP

Данная схема имеет весьма существенный недостаток: любой злоумышленник, способный перехватывать сетевые пакеты, может получить пароль пользователя с помощью простейшего анализатора пакетов типа sniffer. А получив его, злоумышленник легко пройдет аутентификацию под именем владельца пароля.

По сети в процессе аутентификации может передаваться не просто пароль, а результат его преобразования - скажем, тот же хэш пароля. К сожалению, это не устраняет описанный выше недостаток - злоумышленник с тем же успехом может перехватить хэш пароля и применять его впоследствии.

Недостатком данной схемы аутентификации можно считать и то, что любой потенциальный пользователь системы должен предварительно зарегистрироваться в ней - как минимум ввести свой пароль для последующей аутентификации. А описанные ниже более сложные протоколы аутентификации типа "запрос-ответ" позволяют в принципе расширить систему на неограниченное количество пользователей без их предварительной регистрации.

Запрос-ответ

В семейство протоколов, называемых обычно по процедуре проверки "запрос-ответ", входит несколько протоколов, которые позволяют выполнить аутентификацию пользователя без передачи информации по сети. К протоколам семейства "запрос-ответ" относится, например, один из наиболее распространенных - протокол CHAP (Challenge-Handshake Authentication Protocol).

Процедура проверки включает как минимум четыре шага (рис. 2):

- · пользователь посылает серверу запрос на доступ, включающий его логин;

- · сервер генерирует случайное число и отправляет его пользователю;

- · пользователь шифрует полученное случайное число симметричным алгоритмом шифрования на своем уникальном ключе, результат зашифрования отправляется серверу;

- · сервер расшифровывает полученную информацию на том же ключе и сравнивает с исходным случайным числом. При совпадении чисел пользователь считается успешно аутентифицированным, поскольку признается владельцем уникального секретного ключа.

Рисунок 2 - Схема протокола аутентификации типа "запрос-ответ".

Аутентифицирующей информацией в данном случае служит ключ, на котором выполняется шифрование случайного числа. Как видно из схемы обмена, данный ключ никогда не передается по сети, а лишь участвует в вычислениях, что составляет несомненное преимущество протоколов данного семейства.

Основной недостаток подобных систем аутентификации - необходимость иметь на локальном компьютере клиентский модуль, выполняющий шифрование. Это означает, что, в отличие от протокола PAP, для удаленного доступа к требуемому серверу годится только ограниченное число компьютеров, оснащенных таким клиентским модулем.

Однако в качестве клиентского компьютера может выступать и смарт-карта либо аналогичное "носимое" устройство, обладающее достаточной вычислительной мощностью, например, мобильный телефон. В таком случае теоретически допустима аутентификация и получение доступа к серверу с любого компьютера, оснащенного устройством чтения смарт-карт, с мобильного телефона или КПК.

Протоколы типа "запрос-ответ" легко "расширяются" до схемы взаимной аутентификации (рис. 3). В этом случае в запросе на аутентификацию пользователь (шаг 1) посылает свое случайное число (N1). Сервер на шаге 2, помимо своего случайного числа (N2), должен отправить еще и число N1, зашифрованное соответствующим ключом. Тогда перед выполнением шага 3 пользователь расшифровывает его и проверяет: совпадение расшифрованного числа с N1 указывает, что сервер обладает требуемым секретным ключом, т. е. это именно тот сервер, который нужен пользователю. Такая процедура аутентификации часто называется рукопожатием.

Рисунок 3 - Схема протокола взаимной аутентификации

Как видно, аутентификация будет успешна только в том случае, если пользователь предварительно зарегистрировался на данном сервере и каким-либо образом обменялся с ним секретным ключом.

Заметим, что вместо симметричного шифрования в протоколах данного семейства может применяться и асимметричное шифрование, и электронная цифровая подпись. В таких случаях схему аутентификации легко расширить на неограниченное число пользователей, достаточно применить цифровые сертификаты в рамках инфраструктуры открытых ключей.

Протокол Kerberos

Протокол Kerberos, достаточно гибкий и имеющий возможности тонкой настройки под конкретные применения, существует в нескольких версиях. Мы рассмотрим упрощенный механизм аутентификации, реализованный с помощью протокола Kerberos версии 5 (рис. 4):

Рисунок 4 - Схема протокола Kerberos

Прежде всего, стоит сказать, что при использовании Kerberos нельзя напрямую получить доступ к какому-либо целевому серверу. Чтобы запустить собственно процедуру аутентификации, необходимо обратиться к специальному серверу аутентификации с запросом, содержащим логин пользователя. Если сервер не находит автора запроса в своей базе данных, запрос отклоняется. В противном случае сервер аутентификации формирует случайный ключ, который будет использоваться для шифрования сеансов связи пользователя с еще одним специальным сервером системы: сервером предоставления билетов (Ticket-Granting Server, TGS). Данный случайный ключ (обозначим его Ku-tgs) сервер аутентификации зашифровывает на ключе пользователя (Kuser) и отправляет последнему. Дополнительная копия ключа Ku-tgs с рядом дополнительных параметров (называемая билетом) также отправляется пользователю зашифрованной на специальном ключе для связи серверов аутентификации и TGS (Ktgs). Пользователь не может расшифровать билет, который необходим для передачи серверу TGS на следующем шаге аутентификации.

Следующее действие пользователя - запрос к TGS, содержащий логин пользователя, имя сервера, к которому требуется получить доступ, и тот самый билет для TGS. Кроме того, в запросе всегда присутствует метка текущего времени, зашифрованная на ключе Ku-tgs. Метка времени нужна для предотвращения атак, выполняемых повтором перехваченных предыдущих запросов к серверу. Подчеркнем, что системное время всех компьютеров, участвующих в аутентификации по протоколу Kerberos, должно быть строго синхронизировано.

В случае успешной проверки билета сервер TGS генерирует еще один случайный ключ для шифрования сеансов связи между пользователем, желающим получить доступ, и целевым сервером (Ku-serv). Этот ключ шифруется на ключе Kuser и отправляется пользователю. Кроме того, аналогично шагу 2, копия ключа Ku-serv и необходимые целевому серверу параметры аутентификации (билет для доступа к целевому серверу) посылаются пользователю еще и в зашифрованном виде (на ключе для связи TGS и целевого сервера - Kserv).

Теперь пользователь должен послать целевому серверу полученный на предыдущем шаге билет, а также метку времени, зашифрованную на ключе Ku-serv. После успешной проверки билета пользователь наконец-то считается аутентифицированным и может обмениваться информацией с целевым сервером. Ключ Ku-serv, уникальный для данного сеанса связи, часто применяется и для шифрования пересылаемых в этом сеансе данных.

В любой системе может быть несколько целевых серверов. Если пользователю необходим доступ к нескольким из них, он снова формирует запросы к серверу TGS - столько раз, сколько серверов нужно ему для работы. Сервер TGS генерирует для каждого из таких запросов новый случайный ключ Ku-serv, т. е. все сессии связи с различными целевыми серверами защищены при помощи разных ключей.

Процедура аутентификации по протоколу Kerberos выглядит достаточно сложной. Однако не стоит забывать, что все запросы и зашифровывание их нужными ключами автоматически выполняет ПО, установленное на локальном компьютере пользователя. Вместе с тем необходимость установки достаточно сложного клиентского ПО - несомненный недостаток данного протокола. Впрочем, сегодня поддержка Kerberos встроена в наиболее распространенные ОС семейства Windows, начиная с Windows 2000, что нивелирует данный недостаток.

Второй недостаток - необходимость в нескольких специальных серверах (доступ к целевому серверу обеспечивают как минимум еще два, сервер аутентификации и TGS). Однако в системах с небольшим числом пользователей все три сервера (аутентификации, TGS и целевой) могут физически совмещаться на одном компьютере.

Вместе с тем следует подчеркнуть, что сервер аутентификации и TGS должны быть надежно защищены от несанкционированного доступа злоумышленников. Теоретически злоумышленник, получивший доступ к TGS или серверу аутентификации, способен вмешаться в процесс генерации случайных ключей или получить ключи всех пользователей и, следовательно, инициировать сеансы связи с любым целевым сервером от имени любого легального пользователя.

Идентификация и аутентификация представляют собой основу современных программно-технических средств безопасности, так как любые другие сервисы в основном рассчитаны на обслуживание указанных субъектов. Эти понятия представляют собой своеобразную первую линию обороны, обеспечивающую пространства организации.

Что это такое?

Идентификация и аутентификация имеют разные функции. Первая предоставляет субъекту (пользователю или процессу, который действует от его имени) возможность сообщить собственное имя. При помощи аутентификации уже вторая сторона окончательно убеждается в том, что субъект действительно представляет собой того, за кого он себя выдает. Нередко в идентификация и аутентификация заменяются словосочетаниями «сообщение имени» и «проверка подлинности».

Сами они подразделяются на несколько разновидностей. Далее мы рассмотрим, что собой представляют идентификация и аутентификация и какими они бывают.

Аутентификация

Данное понятие предусматривает два вида: одностороннюю, когда клиент предварительно должен доказать серверу свою подлинность, и двустороннюю, то есть когда ведется взаимное подтверждение. Стандартный пример того, как проводится стандартная идентификация и аутентификация пользователей, - это процедура входа в определенную систему. Таким образом, разные типы могут использоваться в различных объектах.

В сетевой среде, когда идентификация и аутентификация пользователей осуществляются на территориально разнесенных сторонах, рассматриваемый сервис отличается двумя основными аспектами:

- что выступает в качестве аутентификатора;

- как именно был организован обмен данными аутентификации и идентификации и как обеспечивается его защита.

Чтобы подтвердить свою подлинность, субъектом должна быть предъявлена одна из следующих сущностей:

- определенная информация, которая ему известна (личный номер, пароль, специальный криптографический ключ и т. д.);

- определенная вещь, которой он владеет (личная карточка или какое-то другое устройство, имеющее аналогичное назначение);

- определенная вещь, являющаяся элементом его самого (отпечатки пальцев, голос и прочие биометрические средства идентификации и аутентификации пользователей).

Особенности систем

В открытой сетевой среде стороны не имеют доверенного маршрута, а это говорит о том, что в общем случае информация, передаваемая субъектом, может в конечном итоге не совпадать с информацией, полученной и используемой при проверке подлинности. Требуется обеспечение безопасности активного и пассивного прослушивания сети, то есть защита от корректировки, перехвата или воспроизведения различных данных. Вариант передачи паролей в открытом виде является неудовлетворительным, и точно так же не может спасти положение и шифрование паролей, так как им не обеспечивается защита от воспроизведения. Именно поэтому сегодня используются более сложные протоколы аутентификации.

Надежная идентификация имеет трудности не только по причине различных но еще и по целому ряду других причин. В первую очередь практически любые аутентификационные сущности могут похищаться, подделываться или выведываться. Также присутствует определенное противоречие между надежностью используемой системы, с одной стороны, и удобствами системного администратора или пользователя - с другой. Таким образом, из соображения безопасности требуется с некоторой частотой запрашивать у пользователя повторное введение его аутентификационной информации (так как вместо него может уже сидеть какой-нибудь другой человек), а это не только создает дополнительные хлопоты, но еще и значительно увеличивает шанс на то, что кто-то может подсматривать ввод информации. Помимо всего прочего, надежность средства защиты существенно сказывается на его стоимости.

Современные системы идентификации и аутентификации поддерживают концепцию единого входа в сеть, что в первую очередь позволяет удовлетворять требования в плане удобства для пользователей. Если стандартная корпоративная сеть имеет множество информационных сервисов, предусматривающих возможность независимого обращения, то в таком случае многократное введение личных данных становится чересчур обременительным. На данный момент пока еще нельзя сказать, что использование единого входа в сеть считается нормальным, так как доминирующие решения еще не сформировались.

Таким образом, многие стараются найти компромисс между доступностью по цене, удобством и надежностью средств, которыми обеспечивается идентификация/аутентификация. Авторизация пользователей в данном случае осуществляется по индивидуальным правилам.

Отдельное внимание стоит уделить тому, что используемый сервис может быть выбран в качестве объекта атаки на доступность. Если выполнена таким образом, чтобы после некоторого числа неудачных попыток возможность ввода была заблокирована, то в таком случае злоумышленниками может останавливаться работа легальных пользователей путем буквально нескольких нажатий клавиш.

Парольная аутентификация

Главным достоинством такой системы является то, что она является предельно простой и привычной для большинства. Пароли уже давным-давно используются операционными системами и другими сервисами, и при грамотном использовании ими обеспечивается уровень безопасности, который является вполне приемлемым для большинства организаций. Но с другой стороны, по общей совокупности характеристик подобные системы представляют собой самое слабое средство, которым может осуществляться идентификация/аутентификация. Авторизация в таком случае становится достаточно простой, так как пароли должны быть запоминающимися, но при этом простые комбинации нетрудно угадать, особенно если человек знает пристрастия конкретного пользователя.

Иногда бывает так, что пароли, в принципе, не держатся в секрете, так как имеют вполне стандартные значения, указанные в определенной документации, и далеко не всегда после того, как устанавливается система, их меняют.

При вводе пароль можно посмотреть, причем в некоторых случаях люди используют даже специализированные оптические приборы.

Пользователи, основные субъекты идентификации и аутентификации, нередко могут сообщать пароли коллегам для того, чтобы те на определенное время подменили владельца. В теории в таких ситуациях будет правильнее всего применять специальные средства управления доступом, но на практике это никем не используется. А если пароль знают два человека, это крайне сильно увеличивает шансы на то, что в итоге о нем узнают и другие.

Как это исправить?

Есть несколько средств, как может быть защищена идентификация и аутентификация. Компонент обработки информации может обезопаситься следующим:

- Наложением различных технических ограничений. Чаще всего устанавливаются правила на длину пароля, а также содержание в нем определенных символов.

- Управлением срока действия паролей, то есть необходимостью их периодической замены.

- Ограничением доступа к основному файлу паролей.

- Ограничением общего количества неудачных попыток, доступных при входе в систему. Благодаря этому злоумышленниками должны выполняться только действия до выполнения идентификации и аутентификации, так как метод перебора нельзя будет использовать.

- Предварительным обучением пользователей.

- Использованием специализированных программных генераторов паролей, которые позволяют создавать такие комбинации, которые являются благозвучными и достаточно запоминающимися.

Все указанные меры могут использоваться в любом случае, даже если вместе с паролями будут применяться также и другие средства аутентификации.

Одноразовые пароли

Рассмотренные выше варианты являются многоразовыми, и в случае раскрытия комбинации злоумышленник получает возможность выполнять определенные операции от имени пользователя. Именно поэтому в качестве более сильного средства, устойчивого к возможности пассивного прослушивания сети, используются одноразовые пароли, благодаря которым система идентификации и аутентификации становится гораздо более безопасной, хоть и не такой удобной.

На данный момент одним из наиболее популярных программных генераторов одноразовых паролей является система под названием S/KEY, выпущенная компанией Bellcore. Основная концепция этой системы заключается в том, что имеется определенная функция F, которая известна как пользователю, так и серверу аутентификации. Далее представлен секретный ключ К, который известен только определенному пользователю.

При начальном администрировании пользователя данная функция используется к ключу определенное количество раз, после чего происходит сохранение полученного результата на сервере. В дальнейшем процедура проверки подлинности выглядит так:

- На пользовательскую систему от сервера приходит число, которое на 1 меньше количества раз использования функции к ключу.

- Пользователем используется функция к имеющемуся секретному ключу то количество раз, которое было установлено в первом пункте, после чего результат отправляется через сеть непосредственно на сервер аутентификации.

- Сервером используется данная функция к полученному значению, после чего результат сравнивается с сохраненной ранее величиной. Если результаты совпадают, то в таком случае подлинность пользователя является установленной, а сервер сохраняет новое значение, после чего снижает счетчик на единицу.

На практике реализация данной технологии имеет несколько более сложную структуру, но на данный момент это не столь важно. Так как функция является необратимой, даже в случае перехвата пароля или получения несанкционированного доступа к серверу аутентификации не предоставляет возможности получить секретный ключ и каким-либо образом предсказать, как конкретно будет выглядеть следующий одноразовый пароль.

В России в качестве объединенного сервиса используется специальный государственный портал - "Единая система идентификации/аутентификации" ("ЕСИА").

Еще один подход к надежной системе аутентификации заключается в том, чтобы новый пароль генерировался через небольшие промежутки времени, что тоже реализуется через использование специализированных программ или различных интеллектуальных карт. В данном случае сервер аутентификации должен воспринимать соответствующий алгоритм генерации паролей, а также определенные ассоциированные с ним параметры, а помимо этого, должна присутствовать также синхронизация часов сервера и клиента.

Kerberos

Впервые сервер аутентификации Kerberos появился в середине 90-х годов прошлого века, но с тех пор он уже успел получить огромнейшее количество принципиальных изменений. На данный момент отдельные компоненты данной системы присутствуют практически в каждой современной операционной системе.

Главным предназначением данного сервиса является решение следующей задачи: присутствует определенная незащищенная сеть, и в ее узлах сосредоточены различные субъекты в виде пользователей, а также серверных и клиентских программных систем. У каждого такого субъекта присутствует индивидуальный секретный ключ, и для того чтобы у субъекта С появилась возможность доказать собственную подлинность субъекту S, без которой тот попросту не станет его обслуживать, ему необходимо будет не только назвать себя, но еще и показать, что он знает определенный секретный ключ. При этом у С нет возможности просто отправить в сторону S свой секретный ключ, так как в первую очередь сеть является открытой, а помимо этого, S не знает, да и, в принципе, не должен знать его. В такой ситуации используется менее прямолинейная технология демонстрации знания этой информации.

Электронная идентификация/аутентификация через систему Kerberos предусматривает ее использование в качестве доверенной третьей стороны, которая имеет информацию о секретных ключах обслуживаемых объектов и при необходимости оказывает им помощь в проведении попарной проверки подлинности.

Таким образом, клиентом сначала отправляется в систему запрос, который содержит необходимую информацию о нем, а также о запрашиваемой услуге. После этого Kerberos предоставляет ему своеобразный билет, который шифруется секретным ключом сервера, а также копию некоторой части данных из него, которая засекречивается ключом клиента. В случае совпадения устанавливается, что клиентом была расшифрована предназначенная ему информация, то есть он смог продемонстрировать, что секретный ключ ему действительно известен. Это говорит о том, что клиент является именно тем лицом, за которое себя выдает.

Отдельное внимание здесь следует уделить тому, что передача секретных ключей не осуществлялась по сети, и они использовались исключительно для шифрования.

Проверка подлинности с использованием биометрических данных

Биометрия включает в себя комбинацию автоматизированных средств идентификации/аутентификации людей, основанную на их поведенческих или физиологических характеристиках. Физические средства аутентификации и идентификации предусматривают проверку сетчатки и роговицы глаз, отпечатков пальцев, геометрии лица и рук, а также другой индивидуальной информации. Поведенческие же характеристики включают в себя стиль работы с клавиатурой и динамику подписи. Комбинированные методы представляют собой анализ различных особенностей голоса человека, а также распознавание его речи.

Такие системы идентификации/аутентификации и шифрования используются повсеместно во многих странах по всему миру, но на протяжении длительного времени они отличались крайне высокой стоимостью и сложностью в применении. В последнее же время спрос на биометрические продукты значительно увеличился по причине развития электронной коммерции, так как, с точки зрения пользователя, намного удобнее предъявлять себя самого, чем запоминать какую-то информацию. Соответственно, спрос рождает предложение, поэтому на рынке начали появляться относительно недорогие продукты, которые в основном ориентированы на распознавание отпечатков пальцев.

В преимущественном большинстве случаев биометрия используется в комбинации с другими аутентификаторами наподобие Нередко биометрическая аутентификация представляет собой только первый рубеж защиты и выступает в качестве средства активизации интеллектуальных карт, включающих в себя различные криптографические секреты. При использовании данной технологии биометрический шаблон сохраняется на этой же карте.

Активность в сфере биометрии является достаточно высокой. Уже существует соответствующий консорциум, а также довольно активно ведутся работы, направленные на стандартизацию различных аспектов технологии. Сегодня можно увидеть множество рекламных статей, в которых биометрические технологии преподносятся в качестве идеального средства обеспечения повышенной безопасности и при этом доступного широким массам.

ЕСИА

Система идентификации и аутентификации ("ЕСИА") представляет собой специальный сервис, созданный для того, чтобы обеспечить реализацию различных задач, связанных с проверкой подлинности заявителей и участников межведомственного взаимодействия в случае предоставления каких-либо муниципальных или государственных услуг в электронной форме.

Для того чтобы получить доступ к "Единому порталу государственных структур", а также каким-либо другим информационным системам инфраструктуры действующего электронного правительства, для начала нужно будет пройти регистрацию учетной записи и, как следствие, получить ПЭП.

Уровни

Портал предусматривает три основных уровня учетных записей для физических лиц:

- Упрощенная. Для ее регистрации достаточно просто указать свою фамилию и имя, а также какой-то определенный канал коммуникации в виде адреса электронной почты или мобильного телефона. Это первичный уровень, с помощью которого у человека открывается доступ только к ограниченному перечню различных государственных услуг, а также возможностей существующих информационных систем.

- Стандартная. Для ее получения изначально нужно оформить упрощенную учетную запись, а потом уже предоставить также дополнительные данные, включая информацию из паспорта и номер страхового индивидуального лицевого счета. Указанная информация автоматически проверяется через информационные системы Пенсионного фонда, а также Федеральную миграционную службу, и, если проверка проходит успешно, учетная запись переводится на стандартный уровень, что открывает пользователю расширенный перечень государственных услуг.

- Подтвержденная. Для получения такого уровня учетной записи единая система идентификации и аутентификации требует от пользователей стандартный аккаунт, а также подтверждение личности, которое выполняется через личное посещение отделения уполномоченной службы или посредством получения кода активации через заказное письмо. В том случае, если подтверждение личности окажется успешным, учетная запись перейдет на новый уровень, а перед пользователем откроется доступ к полному перечню необходимых государственных услуг.

Несмотря на то что процедуры могут показаться достаточно сложными, на самом деле ознакомиться с полным перечнем необходимых данных можно непосредственно на официальном сайте, поэтому полноценное оформление вполне возможно на протяжении нескольких дней.

В операционной системе Windows 7 реализовано новое поколение технологий безопасности для рабочего стола и одна из них аутентификация и авторизация. Часть технологий направлена на укрепление общей инфраструктуры Windows, а остальные на оказание помощи в управлении системой и пользовательскими данными.

Прежде чем устанавливать в Windows 7 эффективные меры безопасности, например, для совместного пользования файлами и папками, важно понимать используемые во время настройки безопасности типы учетных записей пользователей, и как сетевой протокол аутентифицирует и авторизует вход пользователей в систему.

Аутентификация - это процесс, используемый для подтверждения личности пользователя, при обращении его к компьютерной системе или дополнительным системным ресурсам. В частных и государственных компьютерных сетях (включая Интернет) наиболее часто для аутентификации предполагается проверка учетных данных пользователя; то есть, имя пользователя и пароль. Однако для типов критических транзакций, например обработка платежей, проверки подлинности имени пользователя и пароля не достаточно, так как пароли могут быть украдены или взломаны. По этой причине, основная часть интернет-бизнеса, а также многие другие сделки теперь используют цифровые сертификаты, которые выдаются и проверяются центром сертификации.

Аутентификация логически предшествует авторизации. Авторизация позволяет системе определить, может ли заверенный пользователь получить доступ и возможность обновить защищенные системные ресурсы. Авторизация позволяет установить директивный доступ к папкам и файлам, часы доступа, размер разрешенного места для хранения, и так далее.

- Изменения системных ресурсов первоначально разрешены системным администратором.

- При попытке пользователя получить доступ или обновить системный ресурс разрешение на действие оценивается системой или приложением.

Последний вариант позволяет пользователю получить доступ без аутентификации и авторизации. Он используется в случае, когда требуется предоставить доступ для анонимных не проходящих аутентификацию пользователей. Такой доступ, как правило, весьма ограничен.

Процесс авторизации и аутентификации.

Для получения доступа к файлам в сети пользователи для проверки их личности должны проходить аутентификацию. Это делается во время процесса входа в сеть. Операционная система Windows 7 для входа в сеть имеет следующие методы аутентификации:

- Протокол Kerberos версии 5: Основной метод аутентификации клиентов и серверов под управлением операционных систем Microsoft Windows. Он используется для проверки подлинности учетных записей пользователей и учетных записей компьютеров.

- Windows NT LAN Manager (NTLM): используется для обратной совместимости с операционными системами более старыми, чем Windows 2000 и некоторых приложений. Он менее гибок, эффективен и безопасен, чем протокол Kerberos версии 5.

- Сопоставление сертификатов: обычно используется для проверки подлинности при входе в сочетании со смарт-картой. Сертификат, записанный на смарт-карте, связан с учетной записью пользователя. Для чтения смарт-карт и аутентификации пользователя используется считыватель смарт-карт.

Новые функции аутентификации в Windows 7.

Целый ряд улучшений, связанных с процессами входа и проверки подлинности пользователя был добавлен еще в Windows Vista ®. Эти усовершенствования увеличили базовый набор функции проверки подлинности, чтобы помогло обеспечить лучшую безопасность и управляемость. В Windows 7 Microsoft продолжает начатые в Windows Vista усовершенствования, предоставляя следующие новые функции аутентификации:

- Смарт-карты

- Биометрия

- Интеграция личности в Интернете.

Смарт-карты.

Использование смарт-карт самый распространенный метод аутентификации. Для поощрения применения организациями и пользователями смарт-карт, Windows 7 предлагает новые возможности, облегчающие их использование и развертывание. Эти новые возможности позволяют использовать смарт-карты для выполнения разнообразных задач, включая:

- Смарт-карты Plug and Play

- Личные удостоверения проверки (PIV), стандарт национального института стандартов и технологий США (NIST)

- Поддержка для входа смарт-карты Kerberos.

- Шифрование дисков BitLocker

- Документы и электронная почта

- Использование с бизнес-приложениями.

Биометрия.

Биометрия - все более популярная технология, обеспечивающая удобный доступ к системам, услугам и ресурсам. Биометрия для однозначного определения человека использует измерение его неизменных физических характеристик. Одна из наиболее часто используемых биометрических характеристик - отпечатки пальцев.

До сих пор в Windows не было стандартной поддержки биометрических устройств. Чтобы решить эту проблему, Windows 7 вводит Windows Biometric Framework (WBF). WBF предоставляет новый набор компонентов, поддерживающий снятие отпечатка пальца с помощью биометрические устройства. Эти компоненты увеличивают безопасность пользователей.

Windows Biometric Framework упрощает пользователям и администраторам настройку и управление биометрическими устройствами на локальном компьютере или в домене.

Интеграция личности в Интернете.

Управление аккаунтом - стратегия обеспечения безопасности. Для разрешения или запрета проверки подлинности определенных компьютеров или всех компьютеров, которыми вы управляете онлайн, используется Групповая политика.

Интеграцией онлайн идентификации можно управлять политикой группы. Политика, настроенная как: “Сетевая безопасность: Позволить этому компьютеру при запросе идентификации PKU2U использовать ID онлайн”, управляет возможностью ID онлайн подтвердить подлинность этого компьютера при помощи протокола PKU2U. Этот параметр политики не влияет на способность учетных записей доменов или локальных учетных записей пользователей входить на этот компьютер.