Не так давно Rainbow Technologies — дистрибьютор компании WatchGuard Technologies на территории России и стран СНГ, объявила о появлении на отечественном рынке новой серии UTM-устройств Firebox X e-Series. В настоящее время организации сталкиваются со сложными и постоянно изменяющимися группами угроз, что изменяет само понятие «безопасная сеть». Последнее поколение устройств Unified Threat Management (UTM) от компании WatchGuard обеспечивает простое решение этой проблемы, объединяя основные функции защиты в едином, доступном, высокоинтеллектуальном устройстве.

Что такое UTM?

UTM — это новое направление на рынке средств информационной безопасности. UTM-устройства объединяют в себе межсетевой экран, VPN шлюз и много дополнительных возможностей, таких как фильтрация URL, блокировка спама, защита от шпионских программ, функция предотвращения вторжений, антивирусное программное обеспечение, система централизованного управления и контроля. То есть те функции, которые традиционно реализуются по отдельности. Но, чтобы быть полноценным UTM, устройство должно быть активным, интегрированным и многоуровневым. Т.е. это должна быть комплексная система, а не набор различных решений, собранных в одном корпусе, с функцией централизованного управления и мониторинга.

Всемирно известная аналитическая фирма IDC считает направление UTM наиболее быстрорастущим, энергично развивающимся сегментом рынка устройств безопасности для Западной Европы. На нашем рынке, среди представленных Rainbow Technologies решений WatchGuard, наиболее востребованы UTM-устройства Firebox X Core e-Series. Они рассчитаны на сети различного масштаба и пользуются большой популярностью у предприятий среднего и малого бизнеса за свою экономичность, легкость настройки и высокий уровень защиты.

Firebox X Edge e-Series — идеальное решение для малых сетей и удаленных офисов. Edge может быть использован как отдельное устройство, обеспечивающее безопасность сети, а также, как решение для терминирования тоннеля VPN. Firebox X Edge e-Series включает в себя: межсетевой экран с запоминанием состояний, VPN, фильтрацию URL, а также расширенное управление сетевыми настройками и трафиком, что позволяет увеличить возможности конфигурирования сети. Это устройство обладает интуитивно понятным интерфейсом, что значительно упрощает процессы внедрения и администрирования. Централизованное управление при помощи WSM (WatchGuard System Manager) упрощает администрирование сетевых окружений, состоящих из нескольких устройств Firebox. Это модернизируемые и расширяемые устройства, которые обеспечивают 100 мегабитную пропускную способность межсетевого экрана и 35-ти мегабитную пропускную способность VPN (Virtual Private Network).

Firebox X Peak e-Series выпускается с восемью гигабитными Ethernet-портами и используется преимущественно в сложных, разветвленных сетях. Также есть модели, поддерживающие оптоволоконные интерфейсы. Firebox X Peak e-Series — линейка UTM-устройств с наибольшей производительностью. Эти решения WatchGuard обладают настоящей защитой Zero Day и пропускной способностью межсетевого экрана до 2-х гигабит в секунду. Объединяя передовые технологии в области обеспечения безопасности с расширенными возможностями управления сетью, Firebox X Peak e-Series является идеальным решением, отвечающим запросам наиболее требовательных политик безопасности.

Среди решений WatchGuard, представленных на отечественном рынке официальным дистрибьютором — компанией Rainbow Technologies, самой популярной является линейка Firebox X Core e-Series. Эти UTM-устройства рассчитаны на сети различного масштаба и пользуются большим спросом у предприятий среднего и малого бизнеса за свою экономичность, легкость настройки и высокий уровень защиты. Рассмотрим детально их возможности и функциональные характеристики.

Firebox X Core e-Series обеспечивают наиболее полную безопасность в своём классе, объединяя в себе множество средств защиты: межсетевой экран, VPN, защиту Zero Day, систему предотвращения атак, шлюзовой антивирус, систему противодействия шпионскому ПО, антиспам и URL-фильтрацию. Такой подход позволяет обеспечить надежную защиту от смешанных сетевых атак, а также сэкономить финансовые и трудовые ресурсы, которые обычно уходят на управление и настройку целого комплекса отдельных решений.

Многоуровневая защита

Firebox X Core e-Series базируется на многоуровневой архитектуре ILS (Intelligent Layer Security). Благодаря ей, уровни безопасности осуществляют защиту совместно, и проверенный на других уровнях по определенному критерию трафик, по тому же критерию повторно не проверяется. Поэтому скорость передачи данных не снижается и чувствительные к ней приложения остаются доступными для работы.

Архитектура WatchGuard ILS состоит из шести слоев безопасности, плотно взаимодействующих друг с другом, что позволяет динамически обнаруживать, блокировать и сообщать о вредоносном трафике, при этом пропуская нормальный трафик с максимально возможной эффективностью.

Для дальнейших рассуждений примем, что уровень — это логическая конструкция, которая определяет абстрактную границу между составляющими инфраструктуры сетевой безопасности. Таким образом, мы будем рассматривать каждый вид технологии обеспечения безопасности как отдельный уровень.

Многоуровневая архитектура ILS

Движок ILS является мозгом этой архитектуры. Спроектированный так, чтобы дать возможность каждому слою воспользоваться информацией от других слоев, усилить их возможности и дать возможность обменяться информацией между собой о проходящем между ними трафике, он обеспечивает максимальную защиту, надежность и производительность. Давайте взглянем на то, что из себя представляет каждый слой:

Внешние службы безопасности. Обеспечивают технологии по расширению защиты вне межсетевого экрана и информацию, которая дает возможность более эффективной работы конечного пользователя/администратора.

Целостность данных. Проверяет целостность проходящих пакетов данных и соответствие пакета протоколу

Виртуальная частная сеть (VPN). Обеспечивает безопасность и конфиденциальность внешних соединений

Межсетевой экран с динамическим разбором. Ограничивает трафик только теми источниками, назначениями и портами, которые разрешены политикой безопасности.

Глубокий анализ приложений. Обеспечивает соответствие стандартам протокола уровня приложений модели ISO, блокируя подозрительные файлы по шаблону или типу файла, блокируя опасные команды и изменяя данные, чтобы избежать утечки критически важной системной информации.

Безопасность содержимого. Анализирует и ограничивает трафик в соответствие с содержимым, включает в себя многочисленные службы, такие как: антивирус, систему предотвращения вторжений, защиту от шпионского ПО и спама, фильтрацию URL.

Хотя в описываемой модели выделены шесть уровней, а движок принимается за седьмой уровень безопасности, каждый из них включает в себя множество функционалов и возможностей. Все они легко расширяемы, чтобы включать в себя новые способы противостояния неизвестным угрозам.

Защита Zero Day

В отличие от решений, которые опираются исключительно на сканирование, основанное на сигнатурах, Firebox X Core обладает технологией, позволяющей обеспечивать надежную защиту от различных видов атак и их всевозможных вариаций, не нуждаясь в сигнатурах. Пока остальные сети остаются открытыми для атак в период действия окна уязвимости (время, требующееся для выпуска сигнатур), сеть, в которой используется Firebox, продолжает оставаться защищенной.

Система централизованного управления

WSM (WatchGuard System Manager) — интуитивно понятный графический интерфейс пользователя, используемый для управления возможностями UTM-решений линеек Firebox X Core, Peak и Edge. WSM предоставляет полное логирование, создание VPN в режиме «drag-and-drop», мониторинг системы в режиме реального времени. Поскольку, для управления всеми функциями системы безопасности работает единый интерфейс, происходит значительная экономия временных и финансовых ресурсов.

Экспертное сопровождение и поддержка

WatchGuard LiveSecurity Service — наиболее полная служба поддержки и сопровождения, предлагаемая сегодня на рынке. Подписчикам регулярно предоставляются обновления ПО, техническая поддержка, рекомендации экспертов, меры по предупреждению возможного ущерба от новых способов атак и пр. Firebox X Core e-Series обеспечены бесплатной 90-дневной подпиской на службу LiveSecurity, которая состоит из нескольких модулей. Они, в свою очередь, включают в себя техническую поддержку в режиме реального времени, поддержку ПО и его обновление, тренинги и руководства по эксплуатации, а также специальные сообщения LiveSecurity Broadcasts — оперативное оповещение об угрозах и методах борьбы с ними.

Дополнительные службы безопасности

Каждая служба безопасности на Firebox X Core e-Series работает совместно со встроенной защитой Zero Day, создавая оптимальное сочетание всех необходимых возможностей для эффективной защиты сетевых ресурсов. Эти функции полностью интегрированы в UTM-устройство, благодаря чему не требуется дополнительного оборудования.

Подписки на все необходимые службы оформляются на само устройство, а не на каждого пользователя, что позволяет избежать дополнительных финансовых расходов. Для предоставления непрерывной защиты все службы постоянно обновляются и имеют возможность централизованного управления при помощи системы WSM.

Рассмотрим подробнее функциональные характеристики каждой дополнительной службы:

SpamBlocker блокирует до 97 % нежелательной электронной почты в режиме реального времени.

Служба защиты spamBlocker фирмы WatchGuard используют технологию фирмы Commtouch ® Recurrent Pattern Detection™ (RPD) для защиты от потоков спама в режиме реального времени с точностью 99,95 % без использования сигнатур и фильтров.

Вместо того, чтобы работать с ключевыми словами и содержимым электронной почты, эта технология анализирует большие объемы трафика интернета, чтобы вычислить повторяющийся компонент для каждого потока, как только он появляется. В день обрабатываются до 500 миллионов сообщений, после чего специальные алгоритмы вычисляют, идентифицируют и классифицируют новые потоки в течении 1-2 минут.

Эти же алгоритмы разделяют спам и нормальные сообщения. SpamBlocker использует эту технологию для предоставления защиты от спамерских атак в режиме реального времени, постоянно сравнивая сообщения, подозреваемые на спам с хранящимися в центре обнаружения Commtouch (в нем храниться порядка 20000000 образцов). Эта технология несет в себе следующие преимущества:

- Чрезвычайно быстрый отклик на новые потоки;

- Практически нулевая вероятность ошибки первого рода, что характеризует эту службу, как лучшую в отрасли по показателю разделения нормальных сообщений от спамерских атак;

- Большой процент определения спама — блокируется до 97 % нежелательной электронной почты;

- Независимость от языка сообщений. Благодаря использованию основных характеристик почтового трафика в режиме реального времени, спам эффективно блокируется вне зависимости от языка, содержимого или формата сообщений.

Основываясь на свойствах основной массы сообщений, а не на конкретном содержимом, языке или формате, SpamBlocker обеспечивает защиту в реальном времени от спама, в том числе и от фишинговых атак и поддерживает высокую пропускную способность для остального сетевого трафика.

Шлюзовой антивирус/Служба предотвращения вторжений с противодействием шпионскому ПО

Система, основанная на постоянной сигнатурной защите на шлюзе, работающая против вирусов, троянов, шпионского ПО, сетевых эксплойтов, Web-cканеров, блокирующая IM и Р2Р приложения и другие смешанные угрозы.

Служба предотвращения вторжений фирмы WatchGuard обеспечивает встроенную защиту от атак, которые, хотя и соответствуют стандартам протокола, могут нести нежелательное содержимое. Основанная на сигнатурах, она предназначена для защиты от широкого спектра атак, включая cross-site scripting, переполнение буфера или SQL injections (вставки в запросы SQL).

Двумя основными проблемами, связанными с использованием систем предотвращения вторжений являются скорость работы и вероятность ошибки первого рода. Тесная интеграция службы IPS фирмы WatchGuard с другими слоями ILS их практически исключает.

Поскольку другие слои ILS блокируют 70-80 % атак (особенно эффективно применение глубокого анализа приложений), сигнатур для их блокирования не требуется. Это уменьшает общее количество сигнатур и увеличивает скорость обработки данных, одновременно уменьшая вероятность ошибки первого рода, которая пропорциональна количеству проверяемых данных и числу используемых сигнатур. Система предотвращения вторжений фирмы WatchGuard использует только порядка 1000 сигнатур для достижения сравнимого или даже лучшего уровня защиты с некоторыми другим системами, число сигнатур в которых может достигать 6000.

Шпионское ПО распространяется и многими другими способами помимо P2P, включая внедренные файлы, cookies и самоскачивающиеся программы. Шпионское ПО может отслеживать все, что вы вводите на клавиатуре, рыться в файлах в поисках паролей и идентификационных данных, заполнять экран дисплея рекламными объявлениями. Оно также замедляет работу систем и отъедает сетевой трафик. Служба предотвращения вторжений фирмы WatchGuard включает как сигнатурные, так и уникальные сканирующие способы блокирования шпионского ПО в различных точках его жизненного цикла, включая установку, момент связи для отчета с родительским хостом и послеустановочную активность приложения. Все это производится набором взаимосвязанных процедур:

- Блокирование сайтов. Движок службы предотвращения вторжений блокирует доступ к известным хранилищам шпионского ПО или файловым серверам, с которых распространяются шпионские программы во время HTTP сессий.

- Проверка содержимого, основанная на сигнатурах. Движок системы предотвращения вторжений будет постоянно сканировать трафик с помощью постоянно обновляемой базы сигнатур для определения и блокирования загружаемых шпионских программ, включая завуалированное самозагружающееся ПО.

- Остановка при настройке. Для успешной настройки шпионского ПО ему необходимо специальное приложение, с которым нужно связаться для передачи данных об установке и запроса начальных настроечных данных с родительского хоста. Система предотвращения вторжений определяет и блокирует эту связь.

- Остановка при работе. Как только зараженная машина начинает работать во внутренней сети, шпионское ПО попытается использовать сетевое соединение с целью создания канала связи для дополнительных действий. Система предотвращения вторжений будет определять и блокировать эти процессы, которые могут включать кражу информации, установку дополнительного шпионского ПО и рекламу.

Движок системы предотвращения вторжений фирмы WatchGuard тесно взаимосвязан с другими функциями межсетевого экрана и выдает отчеты, которые полностью интегрируются в систему отчетности. Это позволяет системному администратору легко вычислить элемент сети, зараженный шпионским ПО и удалить его.

WebBlocker увеличивает производительность и снижает риск, блокируя доступ к небезопасным источникам в сети, а также управляет доступом сотрудников в интернет.

WebBlocker использует базу данных сайтов и программные средства мирового лидера Web фильтрации — компании SurfControl. Чтобы наиболее точно классифицировать и полностью охватить весь спектр Web страниц, WebBlocker использует многочисленные категории, чтобы помочь блокировать то содержимое, которое вы не хотите пропустить в свою сеть. Блокируются

известные сайты, содержащие шпионское ПО или нежелательное содержимое, что помогает защитить ваши сетевые ресурсы; блокируются развлекательные сайты, что увеличивает производительность труда сотрудников.

При помощи настраиваемых списков исключений, идентификации пользователей и возможностей задать различные политики для различного времени суток, WebBlocker значительно усиливает политику безопасности.

Возможности модернизации

Если попробовать оценить итоговую сумму денежных инвестиций, необходимых для развёртывания, управления и модернизации комплекса решений безопасности, призванного удовлетворять широким требованиям сегодняшних сетей, то станет очевидным, что использование Firebox X Core e-Series более выгодно с финансовой точки зрения.

С ростом требований, можно легко расширить возможности UTM — устройства. Например, для увеличения скорости и пропускной способности устройство модернизируется путем приобретения специальной лицензии. Также предусмотрена возможность перехода аппаратной платформы на более функциональную операционную систему.

Операционная система

Вместе со всеми моделями Firebox X Core e-Series поставляется операционная система Fireware. Для сложных сетевых окружений может возникнуть необходимость модернизации до более усовершенствованной системы Fireware Prо, которая предоставляет следующие дополнительные возможности:

- Управление трафиком;

- Даёт уверенность, что для критических приложений будет выделяться необходимая полоса пропускания;

- Система отказоустойчивости (активный/пассивный режим);

- Возможность построения отказоустойчивого кластера;

- Динамическая маршрутизация (протоколы BGP, OSPF, RIP);

- Максимальная гибкость сети и эффективность её работы, благодаря динамически обновляемым таблицам маршрутизации.

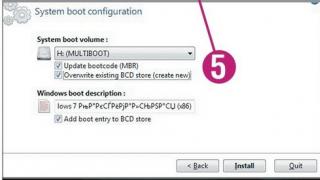

Для переустановки операционной системы на UTM-устройстве Firebox достаточно приобрести специальную лицензию.

Объединение и преобразование традиционных средств безопасности в интегрированные UTM-устройства дает возможность предприятиям перейти на новый, более высокий уровень защиты своих локальных сетей. Подход компании WatchGuard, основанный на специальной технологии, реализованной в архитектуре ILS, позволяющей интегрировать сразу несколько уровней защиты совместно с дополнительными функциями, несомненно, является эффективной защитой для любой: как уже сформированной, так и развивающейся сетевой инфраструктуры. Использование полноценных UTM-устройств, таких как, WatchGuard Firebox приобретает особую актуальность в настоящие дни, когда с увеличивающейся частотой появляются все более изощренные виды угроз.

В статье рассматривается роль UTM-систем в условиях требований к сетевой безопасности, предъявляемых бизнесом. Проводится базовый анализ «расстановки сил» на мировом и российском рынке. Под UTM-системами (универсальными шлюзами безопасности) будем подразумевать класс многофункциональных сетевых устройств, преимущественно фаерволов, которые содержат в себе множество функций, таких как антиспам, антивирус, защиту от вторжений (IDS/IPS) и контентную фильтрацию.

Введение

Риски использования сетей известны. Однако в современных условиях отказаться от последних уже не представляется возможным. Тем самым, остаётся лишь минимизировать их до приемлемого уровня.

Принципиально можно выделить два подхода в обеспечении комплексной безопасности. Первый часто называют классическим или традиционным. Его суть базируется на аксиоме «специализированный продукт лучше многофункционального комбайна».

Однако, вместе с ростом возможностей различных решений, начали проявляться и «узкие места» их совместного использования. Так, за счёт автономности каждого продукта, происходило дублирование функционального наполнения, что, в конечном счёте, сказывалось на быстродействии и итоговой стоимости не в лучшую сторону. Кроме того, не было гарантий, что различные решения от различных производителей будут «мирно соседствовать» друг с другом, а не конфликтовать. Это, в свою очередь, также порождало дополнительные трудности для внедрения, управления и обслуживания систем. Наконец, вставал вопрос взаимодействия различных решений между собой (обмен информацией для выстраивания «общей картины», корреляция событий и т.п.) и удобства управления ими.

С точки зрения бизнеса, любое решение должно быть эффективным не только в практическом аспекте. Важно, чтобы оно, с одной стороны, позволяло снизить итоговую стоимость владения, а с другой, не увеличило сложность инфраструктуры. Поэтому вопрос появления UTM-систем, был лишь вопросом времени.

Что такое универсальные шлюзы безопасности (UTM)?

Дадим краткое описание для наиболее популярных решений.

Fortinet (есть сертификация ФСТЭК)

Компания Fortinet предлагает широкий модельный ряд устройств, начиная с серии FortiGate-20 для небольших предприятий и офисов и заканчивая серией FortiGate-5000, предназначенной для очень больших предприятий и провайдеров. Платформы FortiGate используют операционную систему FortiOS с сопроцессорами FortiASIC и другим аппаратным обеспечением. Каждое устройство FortiGate включает в себя:

- Межсетевой экран, VPN и Traffic Shaping;

- Систему предотвращения вторжений (IPS);

- Антивирус/Противодействие действию вредоносных программ;

- Интегрированный Wi-Fi контроллер;

- Контроль приложений;

- Защиту от утечек данных;

- Поиск уязвимостей;

- Поддержку IPv6;

- Web-фильтрацию;

- Антиспам;

- Поддержку VoIP;

- Маршрутизацию/коммутацию;

- WAN-оптимизацию и web-кеширование.

Устройства получают динамические обновления от глобального исследовательского центра FortiGuard Labs. Также продукты на базе FortiGate обладают сложным сетевым функционалом, включая кластеризацию (active/active, active/passive) и виртуальные домены (VDOM), которые дают возможностью разделять сети, требующие различных политик безопасности.

Check Point (есть сертификация ФСТЭК)

Компания Check Point выделяет следующие преимущества для своих устройств Check Point UTM-1:

- Проверенные технологии, пользующиеся доверием компаний из списка Fortune 500;

- Все необходимое для защиты Вашей сети: функционал, обновления и управление безопасностью;

- Защита сетей, систем и пользователей от множества видов атак из Интернета

- Обеспечение конфиденциальности путем защиты удаленного доступа и связи между узлами;

- Быстрое и простое развертывание системы безопасности и ее администрирование благодаря наличию многих функций безопасности в одном устройстве и широкой линейке устройств для компаний любого размера - от малого офиса до крупного предприятия;

- Защита от появляющихся новых угроз при помощи службы обновлений Check Point Update Service.

Все устройства UTM могут включать такие программные блейды, как: FireWall, VPN, систему предотвращения вторжений, SSL VPN, защиту от вирусов, программ-шпионов и спама, специализированный межсетевой экран для защиты web-приложений и web-фильтрацию. По желанию, можно добавить другие программные блейды. Подробнее с техническими характеристиками можно ознакомиться .

Dell

Ещё один лидер отрасли, больше ориентированный на крупные компании, чем на средний и малый бизнес. Приобретение в 2012 компании Sonicwall благоприятно сказалось на портфеле предлагаемых решений. Все решения, от SuperMassive E10800 до TZ 100, строятся на собственной платформе Network Security SonicOS Platform и включают в себя:

- Next-Generation Firewall;

- Контроль приложений;

- Глубокое исследование пакетов (в том числе и зашифрованных с помощью SSL);

- Организация VPN и SSL VPN;

- Антивирус;

- Веб-фильтрация;

- Система предотвращения вторжений (IPS).

Подробнее с техническими характеристиками можно ознакомиться .

WatchGuard (есть сертификат ФСТЭК)

В линейке UTM компания WatchGuard представлена устройствами Firebox X на базе многоуровневой архитектуры Intelligent Layered Security. Архитектура состоит из шести слоев защиты, взаимодействующих друг с другом:

- «Внешние службы безопасности» - предлагают технологии, расширяющие защиту сети за межсетевой экран;

- «Целостность данных» - проверяет целостность пакетов и их соответствие протоколам;

- «VPN» - проверяет зашифрованные внешние соединения организации;

- Межсетевой экран с динамическим анализом ограничивает трафик от источников, до тех пунктов назначения и портов, которые разрешены в соответствии с политикой безопасности;

- «Глубокий анализ приложений» - обеспечивает их соответствие с уровнем приложений модели ISO, отсекает опасные файлы по шаблону или по типу файла, блокирует опасные команды и преобразует данные для избежания утечки;

- «Безопасность содержимого» - анализирует и упорядочивает трафик для соответствующего приложения. Примером этого являются технологии, основанные на применении сигнатур, службы блокирования спама и фильтрации URL.

Благодаря этому, подозрительный трафик динамически выявляется и блокируется, а нормальный пропускается внутрь сети.

В системе также используются собственные:

- Антивирус/система предотвращения вторжений на шлюзе;

- WebBlocker;

- SpamBlocker.

Подробнее с техническими характеристиками можно ознакомиться .

Sophos (есть сертификат ФСТЭК)

Модельный ряд устройств компании представлен линейкой UTM xxx (от младшей модели UTM 100 до старшей UTM 625). Основные отличия заключаются в пропускной способности.

Решения включают ряд интегрированных сетевых приложений:

- DPI межсетевой экран;

- Система обнаружения вторжений и веб-фильтрация;

- Безопасность и защита электронной почты

- Контент-фильтры;

- Антивирусный контроль трафика;

- Сетевой сервис (VLAN, DNS, DHCP, VPN);

- Отчетность.

Решения позволяют обеспечить безопасность и защиту сетевых сегментов и сетевых сервисов в телекоммуникационной инфраструктуре SOHO, SME, Enterprise, ISP и обеспечить контроль и тонкую очистку IP-трафика на сетевом уровне. уровнях приложений (FW, IDS/IPS, VPN, Mail Security, WEB/FTP/IM/P2P Security, Анти-вирус, Анти-спам).

Подробнее с техническими характеристиками можно ознакомиться .

NETASQ

Компания NETASQ, входящая в корпорацию EADS, специализируется на создании межсетевых экранов оборонного класса для надёжной защиты сетей любого масштаба. UTM-устройства NETASQ имеют сертификаты НАТО и Евросоюза, а также соответствуют классу EAL4+ «Общих критериев оценки защищенности информационных технологий».

В преимущества своих продуктов компания выделяет:

- NETASQ Vulnerability Manager;

- Антиспам с фильтрацией рассылок;

- Интеграцию с «Антивирусом Касперского»;

- Фильтрацию URL с непрерывным обновлением из облака;

- Фильтрацию внутри SSL/TLS;

- VPN-решения с аппаратным ускорением;

В портфеле компании присутствуют как аппаратные, так и виртуальные UTM-экраны (серия U и серия V соответственно). Серия V сертифицирована Citrix и VMware. Серия U, в свою очередь, имеет внушительное время наработки на отказ (MTBF) - 9-11 лет.

Подробнее с техническими характеристиками можно ознакомиться .

Cisco (есть сертификат ФСТЭК)

Компания предлагает решения как для крупного (Cisco ASA ХХХХ Series), так и для малого/среднего бизнеса (Cisco Small Business ISA ХХХ Series). Решения поддерживают функции:

- Контроля приложений и поведения приложений;

- Веб-фильтрации;

- Защиты от ботнетов;

- Защиты от интернет-угроз в режиме, максимально приближенному к реальному времени;

Также обеспечивается:

- Поддержка двух сетей VPN для связи между офисами и партнерами, с расширением до 25 (ASA 5505) или 750 (ASA 5520) сотрудников

- Поддержка от 5 (ASA 5505) до 250 (ASA 5550) пользователей локальной сети из любой точки

Подробнее с техническими характеристиками можно ознакомиться .

Juniper Networks

Функциональное направление UTM поддерживают линейки устройств SRX Series и J Series.

В основные преимущества относят:

- Всестороннюю многоуровневую защиту, включающую защиту от вредоносного ПО, IPS, фильтрацию URL-адресов, контентную фильтрацию и анти-спам;

- Контроль и защиту приложений с применением политик на основе пользовательских ролей для противодействия атакам на приложения и сервисы Web 2.0;

- Предустановленные, быстро подключаемые инструменты UTM;

- Минимальные затраты на приобретение и содержание защищённого шлюза в рамках единого производителя защитного комплекса.

Решение состоит из нескольких компонент:

- Антивирус. Защищает сеть от вредоносніх программ, вирусов, шпионских программ, червей, троянов и других атак, а также от почтовых и веб-угроз, которые могут подвергнуть риску бизнес предприятия и корпоративные активы. В основе встроенной в UTM системы защиты от вредоносных программ лежит антивирусное ядро «Лаборатории Касперского».

- IPS . Применяются различные методы детектирования, в т.ч. выявление аномалий протокола и трафика, контекстные сигнатуры, распознавание SYN-флуда, спуфинг-мошенничества, а также обнаружение бэкдоров.

- AppSecure . Ориентированный на приложения (application-aware) комплекс сервисов по обеспечению безопасности, который анализирует трафик, предоставляет широкие возможности мониторинга приложений (application visibility), обеспечивает применение правил сетевого экрана для приложений, позволяет контролировать использование приложений и защищает сеть.

- Улучшенная фильтрация веб-трафика (Enhanced Web Filtering, EWF) обеспечивает защиту от потенциально вредоносных веб-сайтов несколькими способами. Технология использует 95 категорий URL-адресов, что позволяет организовать их гибкий контроль, помогает администраторам отслеживать сетевую активность и обеспечивает выполнение корпоративных политик использования веб-ресурсов. В работе EWF применяется оперативный, осуществляемый в режиме реального времени репутационный анализ на базе сети последнего поколения, которая проверяет на наличие вредоносного кода более 40 млн. веб-сайтов в час. EWF также ведёт совокупный учёт опасности для всех URL-адресов – как категоризированных, так и некатегоризированных, позволяя компаниям отслеживать и/или блокировать сайты с плохой репутацией.

- Антиспам.

Подробнее с техническими характеристиками можно ознакомиться .

Выводы

Российский рынок UTM-систем определённо представляет интерес, как для производителей, так и для потенциальных покупателей. Однако в силу устоявшихся «традиций», производителям приходится вести одновременную «битву» как на фронте сертификации и выстраивания партнёрского канала, так и на ниве маркетинга и продвижения.

Так, можно уже сегодня наблюдать, как практически все из рассмотренных компаний ведут работу над переводами материалов на русский язык, обзаводятся новыми партнёрами, а также проводят сертификацию своих решений. К примеру, в 2012 году Dell учредила отдельную компанию Dell Russia специально для российского рынка (компания не будет заниматься даже «ближайшими соседями» - Украиной и Беларусью). Отечественные разработчики тоже не стоят на месте, развивая свои решения. Примечательно, что многие производители (как отечественные, так и зарубежные) интегрируют сторонние модули в свои продукты. Показательным в этом плане является антивирусный модуль: различные UTM-системы используют ClamAV, Антивирус Касперского, Avira AV, Dr.Web и.т.д.

Тем не менее, вывод очевиден: российский рынок рассматривается всерьёз и на долгосрочную перспективу. Пока отступать не планирует никто, а значит, впереди нас ждут борьба за место под отечественным солнцем. Ведь «№1 в Мире» - это совсем не то же самое, что «№1 в России».

Универсальное устройство Unified threat management, иначе называемое UTM-системой, создано для обеспечения компьютерной безопасности. Его применение в целях защиты цифровых данных началось в 2004 году, поскольку обычные виды межсетевых экранов уже не могли справляться со всё более изощрёнными сетевыми атаками. Unified threat management является модификацией стандартного межсетевого экрана (Firewall) , в связи с чем включает в себя функции, направленные на обеспечение защиты персональных данных. Это становится возможным за счёт включения в UTM-решение задач поиска, а также предотвращения сетевых угроз, антивируса, межсетевого экрана и VPN.

Впервые термин «Unified threat management» был использован IDC – компанией, ведущей исследование телекоммуникаций и всемирных информационных технологий. Главным достоинством UTM является то, что система представляет собой единый комплекс, выполняющий сразу все необходимые пользователю функции: антивируса, контент-фильтра, IPS – службы по предотвращению вторжений и сетевых атак, что намного удобнее и эффективнее, чем администрирование нескольких устройств единовременно.

Архитектура UTM

UTM могут быть реализованы как в виде программного решения(устанавливаемого на выделенный сервер или в качестве виртуальной машины), так и в виде программно-аппаратного комплекса. В последнем случае для вычислений используется не только центральный процессор общего назначения, но и ряд специальных процессоров. Благодаря данному свойству скорость работы UTM-шлюза может достигать 1Gbps и выше.

Процессор контента

Разработан в целях высокоскоростной обработки подозрительных сетевых пакетов, а также архивированных файлов и их сравнении с теми видами угроз, которые уже записаны в память. Трафик обрабатывается не напрямую через сеть, а от CPU общего назначения, что ускоряет скорость вычисления операций, логически относящихся к службе IPS и антивируса.

Сетевой процессор

Осуществляет высокоскоростную обработку сетевых потоков, снижая нагрузку на прочие системные компоненты. Также осуществляет шифрования, трансляцию сетевых адресов и обработку TCP-сегментов. Способен вычислить угрозу даже тогда, когда данные фрагментированы для обхода служб безопасности, путём их сортировки, вычисляет реальное назначение конечного пакета данных.

Процессор безопасности

Позволяет значительно повысить производительность антивируса, службы предотвращения потери данных и службы IPS (предотвращения сетевых вторжений). Принимает на себя сложно вычислимые задачи, значительно разгружая таким образом CPU.

Программные компоненты

Firewall

Многоуровневый межсетевой экран защищает пользователя от атак не только на уровне сети, но и на уровне приложений: доступ к внутренним данным осуществляется только после аутентификации, обеспечивая доступ исключительно санкционированным пользователям; возможно создание различных уровней прав доступа для различных пользователей. Имеется поддержка NAT-трансляции сетевых адресов без раскрытия внутренней архитектуры сети организации.

IPSEC VPN

Обеспечивает быстрое и простое создание безопасных VPN сетей – на основе домена шифрования или правил маршрутизации – объединяя таким образом функции шифрования, аутентификации, контроля доступа. Позволяет осуществить безопасное подключение удалённых пользователей, объектов, сетей.

Фильтрация URL

Фильтрация нежелательных сайтов за счёт запрета доступа сотрудников к заданному списку веб-страниц. Позволяет работать с крупными базами URL-адресов, возможно разбиение их по типу контента. Возможно создание белых или чёрных списков для отдельных пользователей или серверов.

Антивирус и Антиспам

Проверка на вирусы происходит ещё до их попадания на жёсткий диск пользователя – на шлюзе безопасности. Обычно поддерживаются наиболее часто используемые протоколы POP3/IMAP4, FTP, HTTP, SMTP. Кроме этого, антивирус, как правило, способен осуществлять сканирование сжатых файлов.

Блокировка спама происходит на основе изучения репутации IP-адреса, с которого было получено сообщение, а также путём проверки полученного пакеты данных на соответствие с чёрным и белым списком. Для почты предусмотрен IPS, который защищает её от DDoS-атак, атак на переполнение буфера. Всё содержимое письма сканируется на наличие вредоносных кодов и программ.

Кластеризация

Внедрён с целью повышения производительности межсетевого экрана, которая стала возможной благодаря увеличению пропускной способности и его разгрузки, равномерного распределения нагрузки на вычислительные ядра. Грамотное распределение трафика между резервными шлюзами позволяет достичь высокого уровня отказоустойчивости и перенаправления трафика в случае отказа из одного шлюза в другой.

Безопасный веб-серфинг

Исследует текущую веб-сессию на предмет наличия вредоносного кода. Способен определить не только наличие, но и уровень опасности исполняемого кода, и блокировать вредоносный код до того, как он достигнет компьютера пользователя. Способен скрывать информацию о сервере в HTTP-ответе, предотвращая возможные сетевые атаки.

Предпосылки к появлению

Ввиду всё большего числа сетевых атак и взломов серверов крупных компаний и корпораций стало очевидна необходимость внедрения UTM-шлюзов, способных отразить проникновения в систему вирусов и червей.

На сегодняшний день существует множество способов взлома слабо защищённых систем. Основными проблемами, с которыми сталкиваются современные компании, является отсутствие безопасности внутренних данных, а также несанкционированный доступ к информации собственных работников. Отсутствие защищённости данных становится результатом крупных денежных потерь. Тем не менее, лишь сравнительно недавно корпорации стали признавать необходимость контроля доступа к информации сотрудниками компании, пренебрежение же специализированных средств для защиты данных внутри сети приводит к разглашению и компрометации конфиденциальных данных.

Назначение UTM-решения заключается в предоставлении полного спектра приложений, необходимых для защиты данных от третьих лиц. Простые и удобные в использовании, UTM-системы постоянно развиваются, что позволяет им реагировать на всё более сложные сетевые атаки и своевременно их устранять.

UTM-решения имеет аналог в виде файервола следующего поколения, или NGFW (next generation firewall). По функционалу это устройство очень схоже с UTM, но разрабатывалось оно не для предприятий среднего бизнеса, как это было с Unified threat management, а для крупных компаний. Поначалу создатели NGFW пытались объединить в нём фильтрацию по портам и протоколам, обеспечивая функционал защиты сетевых атак и возможность анализа трафика на уровне приложений.

Рынок UTM сегодня

Согласно последним исследованиям рынка, в течение 2016-2020 годов рынок UTM возрастёт приблизительно на 15 процентов. Основные поставщики UTM-решений:

- Dell Sonic Wall

- Cisco (Cisco ASA -X)

- Check Point Software Technologies

- Juniper Networks

- Kerio (куплена GFI)

Отечественные разработчики UTM-решений:

- А-Реал (Интернет Контроль Сервер)

- Смарт-Софт (TrafficInspector)

UTM: комплексные решения

Использование сетевых решений, направленных на выполнение только одной функции, перестало быть оправданным ввиду сложности в управлении и интегрировании их друг с другом и связанными с этим высокими временными и финансовыми ресурсами. Сегодня сетевая безопасность требует комплексного подхода, объединяя функционал систем, ранее работавших разрозненно. Это обеспечивает высокую производительность и оптимальное решение проблем в более короткие сроки – и с большей эффективностью.

Наличие одного UTM-решения вместо нескольких различных устройств упрощает управление стратегией сетевой безопасности компании. Настройка всех составляющих UTM-шлюза осуществляется из одной консоли – ранее для этого потребовалось бы несколько слоёв программного и аппаратного обеспечения.

На предприятиях, имеющих удалённые офисы и серверы, UTM-решения обеспечивают централизованное управление удалёнными сетями и их защиту.

Достоинства

Снижение числа используемых устройств;

Уменьшение объёма используемого софта и финансовых трат на его поддержку;

Лёгкое и понятное управление. Наличие различных настроек, веб-интерфейса и расширяемая архитектура;

Более быстрая обучаемость персонала за счёт использования лишь одного устройства.

Недостатки

UTM представляет собой решение с единой точкой отказа, но некоторые решения поддерживают кластеризацию;

Если UTM-система не поддерживает максимальную скорость передачи данных сети, возможно влияние на пропускную способность сети и время отклика.

Современный интернет таит в себе множество угроз, поэтому львиную часть своего времени админы тратят на обеспечение безопасности сети. Появившись многофункциональные устройства защиты UTM сразу привлекли к себе внимание специалистов безопасности т.к. они сочетают в себе несколько модулей защиты с простотой развертывания и управления. На сегодня можно всттретить множество реализаций, поэтому выбрать подчас не так то просто. Попробуем разобраться с особенностями популярных решений.

Что такое UTM?

Учитывая рост сетевых и вирусных атак, спама, необходимости в организации безопасного обмена данными, предприятия нуждаются в надежном и простом в управлении средстве защиты. Особенно остро стоит вопрос в сетях малого и среднего бизнеса, в которых часто нет технической и финансовой возможности в развертывании разнородных систем безопасности. Да и подготовленных специалистов в таких организациях обычно не хватает. Именно для этих условий были разработаны многофункциональные многоуровневые сетевые устройства, получившие название UTM (Unified Threat Management, унифицированное устройство защиты). Выросшие из межсетевых экранов, UTM сегодня объединяют функции нескольких решений — файервол с DPI (Deep Packet Inspection), система защиты от вторжений (IDS/IPS), антиспам, антивирус и контентная фильтрация. Часто такие устройства имеют возможности организации VPN, аутентификации пользователей, балансировки нагрузки, учета трафика и др. Устройства класса «все в одном» с единой консолью настроек позволяют быстро ввести их в работу, а в последующем также легко обновлять все функции или добавлять новые. От специалиста требуется лишь понимание, что и как надо защищать. Стоимость UTM, как правило ниже, чем приобретение нескольких приложений/устройств, поэтому и меньше совокупные затраты.

Термин UTM введен Чарльзом Колодги (Charles Kolodgy) из аналитической компании IDC (InternationalData Corporation) в документе «World wide Threat Management Security Appliances 2004-2008 Forecast», опубликованном в сентябре 2004 года, чтобы обозначить универсальные устройства защиты, которые способны справиться со все нарастающим числом сетевых атак. Изначально подразумевалось наличие лишь трех функций (firewall, DPI и антивирус), теперь возможности предоставляемые, UTM устройствами, гораздо шире.

Рынок UTM достаточно большой, и показывает ежегодный прирост на 25-30% (вытесняя постепенно «чистый» firewall), а поэтому практически все крупные игроки уже представили свои решения, как аппаратные, так и программные. Какой из них использовать, это часто вопрос вкуса и доверия к разработчику, а также наличия адекватной поддержки и, конечно же, специфических условий. Единственный момент — следует выбрать надежный и производительный сервер с учетом планируемой нагрузки, ведь теперь одна система будет выполнять несколько проверок, а это уже потребует дополнительных ресурсов. При этом нужно быть внимательным, в характеристиках UTM решений обычно указывается пропускная способность межсетевого экрана, а возможности IPS, VPN и других компонентов зачастую на порядок ниже. Сервер UTM является единой точкой доступа, отказ которой фактически оставит организацию без интернета, поэтому разнообразные возможности по восстановлению также лишними не будут. Аппаратные реализации часто имеют дополнительные сопросессоры, используемые для обработки некоторых видов данных, вроде шифрования или анализа контекста, позволяющие снять нагрузку с основного CPU. Зато программную реализацию можно установить на любой ПК, с возможностью дальнейшего беспроблемного апгрейда любого компонента. В этом плане интересны OpenSource решения (Untangle, pfSense, Endian и другие), позволяющие существенно сэкономить на ПО. Большинство из этих проектов предлагают также и коммерческие версии с продвинутыми возможностями и техподдержкой.

Платформа: FortiGate

Сайт проекта: fortinet-russia.ru

Лицензия: платная

Реализация: аппаратная

Калифорнийская компания Fortinet, основанная в 2000 году, сегодня является одним из крупнейших поставщиков UTM устройств, ориентированных на разную нагрузку от небольшого офиса (FortiGate-30) до центров обработки данных (FortiGate-5000). Устройства FortiGate представляют собой аппаратную платформу, обеспечивающую защиту от сетевых угроз. Платформа оснащена межсетевым экраном, IDS/IPS, антивируcной проверкой трафика, антиспам, веб-фильтром и контролем приложений. Некоторые модели поддерживают функции DLP, VoIP, шейпинг трафика, WAN-оптимизацию, отказоустойчивость, аутентификацию пользователя для доступа к сетевым сервисам, PKI и другие. Механизм активных профилей позволяет обнаружить нетипичный трафик с автоматизацией реакции на такое событие. Антивирус может проверять файлы любых размеров, в том числе и в архивах, сохраняя при этом высокий уровень производительности. Механизм веб-фильтрации позволяет установить доступ к более чем 75 категориям веб-сайтов, указать квоты, в том числе в зависимости от времени суток. Например, доступ к развлекательным порталам можно разрешить только в нерабочее время. Модуль контроля приложений обнаруживает типичный трафик (Skype, P2p, IM и т.п.) вне зависимости от порта, правила traffic shaping указываются для отдельных приложений и категорий. Зоны безопасности и виртуальные домены позволяют разбить сеть на логические подсети. Некоторые модели имеют интерфейсы коммутатора LAN второго уровня и WAN-интерфейсы, поддерживается маршрутизация по протоколам RIP, OSPF и BGP. Шлюз может быть настроен в одном из трех вариантов: прозрачный режим, статический и динамический NAT, что позволяет безболезненно внедрить FortiGate в любую сеть. Для защиты точек доступа используется специальная модификация с WiFi — FortiWiFi.

Чтобы охватить системы (ПК под управлением Windows, смартфоны Android), которые работают вне защищаемой сети, на них может устанавливаться программа-агент FortiClient, включающий в себя полный комплект (firewall, антивирус, SSL и IPsec VPN, IPS, веб-фильтр, антиспам и многое другое). Для централизованного управления несколькими устройствами, производимыми Fortinet, и анализа журналов событий используются FortiManager и FortiAnalyzer.

Кроме веб- и CLI-интерфейса, для базовой настройки FortiGate/FortiWiFi можно использовать программу FortiExplorer (доступна в версии Win и Mac OS X), предлагающую доступ к GUI и CLI (команды напоминают Cisco).

Одна из фишек FortiGate — специализированный набор микросхем FortiASIC, которые обеспечивают анализ контента и обработку сетевого трафика и позволяют в реальном времени обнаруживать сетевые угрозы, не влияя на производительность сети. На всех устройствах используется специализированная ОС – FortiOS.

Платформа: Check Point UTM-1

Сайт проекта: rus.checkpoint.com

Лицензия: платная

Реализация: аппаратная

Компания Check Point предлагает 3 линейки устройств класса UTM: UTM-1, UTM-1 Edge (удаленные офисы) и Safe@Office (небольшие компании). Решения содержат все необходимое для защиты сети — файервол, IPS, антивирусный шлюз, антиспам, средства построения SSL VPN и удаленного доступа. Межсетевой экран умеет различать трафик, присущий большинству приложений и сервисов (более 200 протоколов), администратор может легко заблокировать доступ к IM, P2P сетям или Skype. Обеспечивается защита веб-приложений и URL-фильтр, в базе данных Check Point содержится несколько миллионов сайтов, доступ к которым можно легко блокировать. Антивирус проверяет потоки HTTP/FTP/SMTP/POP3/IMAP, не имеет ограничений на размер файлов и умеет работать с архивами. Модели UTM-1 с литерой W выпускаются со встроенной точкой доступа WiFi.

В IPS используются различные методы обнаружения и анализа: сигнатуры уязвимостей, анализ протоколов и поведения объектов, выявление аномалий. Механизм анализа умеет вычислять важные данныи, поэтому тщательно проверяется 10% трафика, остальной проходит без дополнительных проверок. Это позволяет снизить нагрузку на систему и повысить эффективность работы UTM. Антиспам-система использует несколько технологий — IP-репутацию, анализ содержимого, черный и белый списки. Поддерживается динамическая маршрутизация OSPF, BGP и RIP, несколько методов аутентификации пользователей (пароль, RADUIS, SecureID и др.), реализован сервер DHCP.

В решении используется модульная архитектура, так называемые Software Blades (программные блейды) позволяют при необходимости расширить функционал до нужного уровня, обеспечивая требуемый уровень безопасности и стоимость. Так можно дооснастить шлюз блейдами Web Security (обнаружение и защита веб-инфраструктуры), VoIP (защита VoIP), Advanced Networking, Acceleration & Clustering (максимальная производительность и доступность в разветвленных средах). Например, технологии Web Application Firewall и Advanced Streaming Inspection, применяемые в Web Security, позволяют в реальном времени обрабатывать контекст, даже если он разбит на несколько TCP-пакетов, подменять заголовки, скрывая данные об используемых приложениях, перенаправлять пользователя на страницу с детальным описанием ошибки.

Удаленное управление возможно средствами веб и Telnet/SSH. Для централизованных настроек нескольких устройств может применяться Check Point SmartCenter, используемая в нем технология Security Management Architecture (SMART) позволяет осуществлять управление всеми элементами Check Point, включенными в политику безопасности. Возможности SmartCenter расширяются при помощи дополнительных модулей, обеспечивающих визуализацию политик, интеграцию с LDAP, обновления, отчеты и др. Все обновления UTM получают централизованно при помощи сервиса Check Point Update Service.

Платформа: ZyWALL 1000

Сайт проекта: zyxel.ru

Лицензия: платная

Реализация: аппаратная

Большинство шлюзов безопасности, выпускаемых ZyXEL, по своим возможностям можно смело относить к UTM, хотя по официальному классификатору сегодня в этой линейке пять моделей ZyWALL USG 50/100/300/1000/2000, ориентированных для небольших и средних сетей (до 500 пользователей). В терминологии ZyXEL такие устройства называются «Центр сетевой безопасности». Так, например, ZyWALL 1000 представляет собой скоростной шлюз доступа, предназначенный для решения задач сетевой безопасности и управления трафиком. Включает потоковый антивирус Касперского, IDS/IPS, контентную фильтрацию и защиту от спама (Blue Coat и Commtouch), контроль полосы пропускания и VPN (IPSec, SSL и L2TP over IPSec VPN). К слову, при покупке стоит обратить внимание на прошивку — международная или для России. В последней из-за ограничений таможенного союза для туннелей IPsec VPN и SSL VPN используется ключ DES 56 бит.

Политики доступа основываются на нескольких критериях (IP, пользователь и время). Средства контентной фильтрации позволяют легко ограничить доступ к сайтам определенной тематики и работу некоторых программ IM, P2P, VoIP, mail и пр. Система IDS использует сигнатуры и защищает от сетевых червей, троянов, бэкдоров, DDoS и эксплойтов. Технология обнаружения аномалий (Anomaly Detection and Prevention) анализирует проходящие через шлюз пакеты на 2 и 3 уровнях OSI, выявляя несоответствия, определяет и блокирует 32 типа сетевых атак. Возможности End Point Security позволяют автоматически проверять тип ОС, наличие активного антивируса и firewall, наличие установленных обновлений, запущенных процессов, параметров реестра и других. Администратор может запретить выход в Сеть для систем, не удовлетворяющих определенным параметрам.

Реализовано множественное резервирование доступа в интернет и балансировка нагрузки. Возможна передача VoIP по протоколам SIP и Н.323 на уровне firewall и NAT, и в VPN туннелях. Предусмотрена простая организация VLAN и создание виртуальных интерфейсов-псевдонимов. Поддерживается аутентификация средствами LDAP, AD, RADIUS, что позволяет настраивать политики безопасности на основе уже принятых в организации правил.

Обновления баз основных компонентов и активация некоторых функций (антиспам Commtouch, увеличение количества туннелей VPN) осуществляется посредством карт подключения. Настройка производится при помощи CLI и веб-интерфейса. Первоначальные установки помогает произвести мастер.

ОС: Untangle Server 9.2.1 Сruiser

Сайт проекта: untangle.com

Лицензия: GPL

Реализация: программная

Аппаратные платформы: x86, x64

Системные требования: Pentium 4 или подобный AMD, 1 Гб RAM, 80 Гб диск, 2 NIC.

Любой *nix-дистрибутив можно настроить как полноценное UTM решение, в репозитариях пакетов доступно все необходимое для этого. Но есть и минусы: все компоненты придется устанавливать и настраивать самостоятельно (а это уже требует некоторого опыта), и что немаловажно, так мы лишаемся единого интерфейса управления. Поэтому в данном контексте очень интересны готовые решения, построенные на базе OpenSource систем.

Дистрибутив Untangle, выпускаемый одноименной компанией, появившись в 2008 году, сразу привлек внимание сообщества своим подходом. Его основой послужил Debian, все настройки производятся при помощи простого и понятного интерфейса. Изначально дистрибутив назывался Untangle Gateway и ориентировался для использования в небольших организациях (до 300 пользователей) как полноценная замена проприетарному Forefront TMG для обеспечения безопасного доступа в интернет и защиты внутренней сети от ряда угроз. Со временем функции и возможности дистрибутива стали шире и название было изменено на Untangle Server, а дистрибутив уже способен обеспечить работу большего количества пользователей (до 5000 и выше, в зависимости от мощности сервера).

Изначально функции защиты Untangle реализованы в виде модулей. После установки базовой системы какие-либо модули защиты отсутствуют, администратор самостоятельно выбирает то, что ему нужно. Для удобства модули разбиты по 5 пакетам (Premium, Standard, Education Premium Education Standard и Lite), доступность которых определяет лицензия, а сами пакеты разделены на две группы по назначению: Filter и Services. Все OpenSource приложения собраны в бесплатном Lite, который содержит 13 приложений, обеспечивающих проверку трафика на вирусы и spyware, контентный фильтр, блокировку баннеров и спама, файервол, контроль протоколов, IDS/IPS, OpenVPN, политики доступа (Captive Portal). Модуль Reports, входящий в пакет Lite, позволяет админу получать отчеты по всем возможным ситуациям — сетевой активности, протоколам, обнаруженному спаму и вирусам, активности пользователей с возможностью отправки результата по email и экспорта в PDF, HTML, XLS, CSV и XML. В их основе лежат популярные OpenSource приложения, такие как Snort, ClamAV, SpamAssasin, Squid и т.д. Кроме этого, сервер Untangle обеспечивает все сетевые функции — маршрутизация, NAT, DMZ, QoS, имеет DHCP и DNS серверы.

В коммерческих пакетах доступны: балансировка нагрузки и Failover, контроль полосы пропускания канала и приложений, модуль для работы с Active Directory, резервирование настроек и некоторые другие функции. За плату предоставляется и поддержка, хотя ответы на многие вопросы можно найти на официальном форуме. Кроме этого, проект предлагает готовые сервера с предустановленным Untangle.

Для настройки предлагается удобный интерфейс, написанный на Java, все изменения и статистика работы выводятся в реальном времени. При работе с Untangle администратору не нужно иметь глубоких знаний *nix, достаточно понимать, что нужно получить в результате. Установка дистрибутива довольно проста, надо просто следовать по подсказкам мастера, другой мастер в последующем помогает настроить шлюз.

Endian Firewall

ОС: Endian Firewall Community 2.5.1

Сайт проекта: endian.com/en/community

Лицензия: GPL

Аппаратные платформы: x86

Системные требования: CPU 500 МГц, 512 Mб RAM, 2 Гб

Разработчики Endian Firewall предлагают несколько версий своего продукта, реализованные как в виде аппаратной, так и программной платформы. В том числе есть версия и для виртуальных машин. Для всех релизов указана лицензия GPL, однако для свободной загрузки доступен лишь ISO образ Community Edition и исходный код. Операционная система построена на базе CentOS и содержит все специфические для Linux приложения, обеспечивающие функции файервола, IDS/IPS, антивирусную проверку HTTP/FTP/POP3/SMTP трафика, защиту от спама, фильтр контента, антиспуфинг и антифишинг модули, систему отчетов. Возможно создание VPN средствами OpenVPN и IPsec с аутентификацией по ключу или сертификату. Контентный фильтр содержит готовые настройки для более чем 20 категорий и подкатегорий сайтов, есть blacklist и функции контекстной фильтрации. Используя ACL, можно указать параметры доступа для отдельного пользователя, группы, IP, времени и браузера. Ведется статистика по соединениям, трафику, работе пользователей. При наступлении определенных событий на email админа отправляется сообщение. Предусмотрена локальная аутентификация пользователей, Active Directory, LDAP и RADIUS. Интерфейс позволяет легко создать VLAN, управлять QoS, поддерживается SNMP. Изначально дистрибутив комплектуется антивирусом ClamAV, опционально возможно использование антивирусного движка Sophos.

Для настроек используется веб-интерфейс и командная строка. Первоначальные установки производятся при помощи мастера, который позволяет задать тип подключения к интернет, назначать интерфейсы (LAN, WiFi, DMZ). Внешнему интерфейсу можно назначить несколько IP-адресов, поддерживается MultiWAN. Для удобства настроек сетевые интерфейсы разбиты на зоны — RED, ORANGE, BLUE и GREEN, правила firewall уже содержат установки, определяющие обмен между ними. Настройки распределены по группам, названия которых говорят сами за себя, при должной внимательности разобраться очень просто.

Заключение

Комплексные системы UTM постепенно вытесняют традиционные решения вроде firewall, поэтому стоит присмотреться к ним повнимательней. В зависимости от конкретных условий подойдут разные варианты. С защитой небольших и средних сетей вполне справляются OpenSource Endian Firewall и Untangle. Конечно, UTM не заменяют, а дополняют средства защиты, установленные на отдельных ПК, создавая дополнительный рубеж защиты на входе в LAN.

По итогам 2015 года Лаборатория Касперского привела неутешительную статистику: около 58% корпоративных ПК подвергались атакам вредоносных программ минимум один раз. И это только успешно отраженные. Из них треть (29%) подверглись атакам через интернет. Отмечалось, что в три раза чаще угрозам подвергаются не домашние компьютеры, а именно корпоративные, поэтому бизнес находится в опасности потери или уничтожения данных.

В 2017 ситуация не стала безопасней : вспомним хотя бы недавний переполох от печально известных вирусов Petya, WannaCry и BadRabbit. И все равно порядка 80% компаний не занимаются обновлением своей системы безопасности, а около 30% имеют явно видимые уязвимости.

Сетевая безопасность в теории и на деле

Не так давно пользователям интернета было достаточно простого файрволла. Однако времена изменились, и теперь требуется более серьезное решение – UTM-устройство, в котором объединен весь функционал, предназначенный для защиты корпоративных сетей от инвазии. Воспользовавшись системой комплексного управления угрозами, компания получит антивирус, сетевой экран, систему предотвращения угроз, защиту от спама и многое другое «в одном флаконе».

В отличие от классического способа, предполагающего покупку ряда отдельных устройств и их интеграцию в единую систему, это более экономичный и производительный вариант, стоящий фактически на трех китах:

- Многоуровневая защита в реальном времени.

- Универсальный фильтр, не пропускающий шпионские программы и вирусы.

- Защита от спама и нежелательного контента.

Такой подход избавляет от необходимости увеличивать траты на «железо», найм IT-специалистов, способных заставить работать всю эту систему корректно, и спасает от проблем с регулярным падением скорости трафика.

На практике для крупных и малых предприятий в приоритете будет разный функционал. Обращаясь к комплексным системам, небольшие организации надеются, прежде всего, решить проблему безопасного доступа в сеть для сотрудников и клиентов. Для корпоративных сетей среднего уровня сложности необходим устойчивый канал связи. Крупные компании озабочены сохранением секретов. Каждая задача в итоге имеет строго индивидуальное решение.

Практика крупных компаний

Например, для компании «Газпром» и подобных ей организаций, отдающих предпочтения российскому софту, это означает снижение рисков, возникающих при использовании иностранного ПО. Кроме того, эргономика диктует необходимость использования оборудования, стандартизированного под уже используемую аппаратную структуру.

Проблемы, с которыми сталкивается крупный бизнес, вызваны именно размерами организации. UTM здесь помогает в решении вопросов, связанных с огромным количеством сотрудников, большими объемами данных, передаваемых по внутренней сети, и необходимостью в манипулировании отдельными кластерами, имеющими доступ в интернет.

Функционал, востребованный крупным бизнесом:

- Расширенный контроль за работой пользователей ПК, их доступом в Сеть и к отдельным ресурсам.

- Защита внутренней сети от угроз, включающая фильтрацию URL и двухфакторную идентификацию пользователей.

- Фильтрация контента, передающегося по внутренней сети, управление Wi-Fi-сетями.

Еще один пример из нашей практики. В дирекции железнодорожных вокзалов компании «РЖД» (классический пример крупного бизнес-проекта с ограниченным трафиком) решение купировало ряд проблем с безопасностью, предотвращая утечку данных, а также спровоцировало прогнозируемое повышение эффективности труда в связи с установкой внутренних блокировок.

Для предприятий банковской сферы, по нашему опыту, особо важно обеспечение стабильного, скоростного и непрерывного интернет-трафика, что достигается благодаря возможности балансировать и перераспределять нагрузки. Важна также защита от утечки информации и контроль ее сохранности.

Торговые комплексы, в частности, коломенский «Рио» , также периодически подвергаются угрозе внешних атак на свою сеть. Однако чаще всего руководство моллов интересует возможность введения внутреннего контроля над сотрудниками, имеющими ограничения по работе с интернетом в зависимости от их обязанностей. Кроме того, интернет активно раздается по всей площади ТК, что увеличивает опасность нарушения периметра. И для успешного предотвращения подобных ситуаций UTM-решение предлагает использовать управление приложениями.

В настоящее время в торговом комплексе «Рио» активно применяются фильтры, разноуровневая блокировка и удаление программ и приложений, попавших в черный список. Основной результат в данном случае – повышение эффективности труда и экономия времени вследствие того, что сотрудники больше не отвлекаются на социальные сети и посторонние интернет-магазины.

Потребности сферы услуг

Кафе, рестораны и отели сталкиваются с необходимостью свободной раздачи Wi-Fi, являющейся на данный момент, согласно отзывам посетителей, одной из самых востребованных услуг. В ряду проблем, требующих немедленного решения, стоят: качественный доступ в интернет и соответствие законодательству РФ. Кроме того, отельные сети имеют некоторую специфику, связанную с повышенными нагрузками. Социальные сети, выкладка фото и видеоматериалов из отпуска и просто серфинг не должны вызывать сбоев и отключения всей системы.

Все эти проблемы купирует соответствующим образом настроенная UTM-система. В качестве решения предлагается введение идентификации устройств по SMS, фильтрация контента и трафика, разделение потоков, на которых сидят клиенты и сотрудники, по цензурным и возрастным показателям. Также обязательно устанавливается защита устройств, подключенных к сети.

Больницы, поликлиники и другие медицинские учреждения требуют унифицированного комплекса безопасности, управляемого из единого центра с учетом филиальной структуры. Российское UTM-решение приоритетно для подобных госучреждений в связи с политикой импортозамещения и соблюдения закона о защите персональных данных.

Выгоды UTM-решений

Главная очевидна: одно устройство заменяет сразу несколько, отлично выполняя функции каждого. Кроме того, подключить и настроить такое устройство на порядок проще, а работать с ним может кто угодно. Преимуществ у комплексного решения несколько:

- Финансовое. Приобретение по отдельности качественных защитных инструментов (система безопасности, антивирусный блок, VPN и прокси-сервер , межсетевой экран и пр.) – это в разы больше расходов на оборудование. Особенно, когда речь идет об импортных вариантах. UTM-устройства гораздо доступней, а качественные отечественные продукты тем более.

- Функциональное. Угрозы предотвращаются на уровне сетевого шлюза, что не прерывает рабочий процесс и не отражается на качестве трафика. Скорость стабильная и постоянная, чувствительные к этому приложения постоянно доступны и работают штатно.

- Простота и доступность. Система на основе UTM не просто быстро устанавливается, но и удобно управляется, что упрощает администрирование. А отечественные решения выполнены на русском языке, что позволяет легко разобраться в технической части без лишнего ковыряния в специфической терминологии.

- Централизованный мониторинг и управление. UTM-решение позволяет управлять удаленными сетями из единого центра без дополнительных расходов на оборудование и персонал.

В целом UTM-устройства становятся центральным элементом обеспечения ИБ любой компании с сетью от нескольких компьютеров до десятков тысяч точек доступа, эффективно предотвращая неприятности и помогая избежать процесса разгребания последствий заражений и взломов.

Однако следует учитывать, что UTM не решает всех проблем, так как не управляет конечными устройствами, беззащитными перед недобросовестными пользователями. Локальная вирусная угроза требует наличия антивирусных программ, помимо антивирусного шлюза, а для гарантированного предотвращения утечки информации необходима установка DLP-систем. Показательна в этом плане недавняя история с аэропортом Heathrow , где начато расследование после того, как на одной из улиц Лондона нашли флеш-накопитель с данными, связанными с обеспечением безопасности и проведения антитеррористических мероприятий в аэропорту.

Критерии выбора UTM-системы

Система должна соответствовать нескольким параметрам. Это максимальное удобство, надежность, легкость настройки, понятное управление, постоянная техподдержка от производителя и относительно невысокая стоимость. Помимо этого, имеется жесткое требование обязательной сертификации ФСТЭК (ФЗ-149, ФЗ-152, ФЗ-188). Оно распространяется на образовательные и госучреждения, бизнес, работающий с персональной информацией, учреждения здравоохранения, предприятия госсектора. За использование несертифицированных систем предусмотрены жесткие санкции: штраф до 50 тыс. рублей, в отдельных случаях – изъятие предмета правонарушения и приостановка деятельности до 90 суток.

Берегите себя и свои данные, используйте современные системы информационной безопасности и не забывайте ставить обновления вендоров.