Какие действия предпринимаются в деле создания систем безопасных расчетов в сети Интернет и какие при этом используются технологические средства защиты? И почему, несмотря на якобы надежную защиту, продолжают процветать мошенничество и кражи в Интернете?

Лучше быть в безопасности, чем потом сожалеть.

Американская пословица

Не так давно автору довелось беседовать с одним из друзей, который в обычной застольной беседе внезапно заинтересовался, насколько же безопасны пластиковые карты вообще и использование их в расчетах при покупках в сети Интернет в частности. Попытки отмахнуться от него ставшей уже классической фразой «Полную гарантию может дать только страховой полис» ни к чему не привели. Подняв тему, он тут же запряг всю киплинговскую шестерку «Что? Почему? Когда? Как? Где? Кто?» и, пристегнув к ним своего любимца «А вот если?», этот друг, с детских лет отличающийся феноменально занудливой въедливостью, настроился услышать распространенные и доскональные ответы на все свои вопросы. Наверное, можно было бы ответить ему с большим усердием и постараться разложить все, как говорится, по полочкам, только вот интерес его был праздным…

Однако вопросы безопасности расчетов за товары и услуги в сети Интернет — вовсе не праздные, особенно с учетом широкого наступления электронной коммерции, залогом успеха которой становится постоянное увеличение числа пользователей Интернета, привлеченных более низкими ценами и отсутствием необходимости покидать дом или офис для приобретения товара или услуги. Как известно, жертвами онлайн-мошенников становятся не только держатели карт, пользующиеся услугами электронной коммерции, но и сами продавцы, предлагающие свои товары и услуги в сети Интернет.

Покупая в интернет-магазине и используя карту для оплаты покупки, держатель рискует потерять свои деньги, если данные его карты станут известны мошенникам, интернет-продавец же в свою очередь несет риск финансовых потерь, если товары или услуги были оплачены по украденной карте мошенником.

Эмитенты, эквайеры, крайние…

Напомним, что в платежных системах участники разделяются на банки-эмитенты, выпускающие карты для держателей, и банки-эквайеры (в частном случае эмитентом и эквайером может быть одна кредитная организация/банк), обеспечивающие прием выпущенных карт в точках продажи товаров и услуг. В соответствии с этим разделением строится следующая модель взаимодействия: обладатель карты осуществляет покупку в магазине, информация с магнитной полосы карты из магазина в форме запроса передается банку-эквайеру, обслуживающему этот магазин, оттуда, через сервисы самой платежной системы, — в банк-эмитент. Банк-эмитент производит проверку полученной информации о карте и держателе, а также состояния авторизационного лимита и по результатам проверки разрешает (или не разрешает) проведение транзакции. Положительный ответ банка-эмитента на авторизационный запрос является своего рода гарантией, что банк-эквайер получит средства и переведет их на счет магазина. По правилам международных платежных систем в традиционной торговле ответственность за мошеннические операции с картами распределяется приблизительно в равных пропорциях между банком-эмитентом и банком-эквайером, то есть в случае мошенничества держателю возвращает списанные средства либо эмитент (редкость в российских банках, где ответственность чаще перекладывается на держателя), либо эквайер за счет торгового предприятия. В интернет-коммерции же ответственность за мошеннические операции ложится уже однозначно на эквайера, который в свою очередь перекладывает ее на магазин, в итоге возврат средств обладателю карты осуществляется за счет интернет-магазина, через который прошла мошенническая транзакция. Отсюда следует, что наиболее незащищенным звеном в схеме совершения платежа в сети Интернет является онлайновая торговая точка, поскольку в конечном итоге именно за ее счет осуществляется возмещение убытков держателю карты. По описанной схеме работает значительное количество интернет-магазинов, принимающих к оплате карты, что предполагает наличие неких механизмов защиты, способных относительно успешно противостоять мошенничеству.

Протоколы и другие методы защиты

Меры, предпринимаемые участниками электронной коммерции для обеспечения безопасных расчетов в сети Интернет, всегда были достаточно многообразны.

Прежде всего, это обучение держателей карт минимальным навыкам для обеспечения собственной безопасности: пользование только знакомыми интернет-ресурсами, изучение порядка доставки товаров и предоставления услуг, проверка использования интернет-коммерсантом сертифицированных протоколов, гарантирующих безопасность передаваемой информации.

Кроме таких простых методов защиты от мошенничества, как воспитание держателей, безусловно, используются и технологические средства.

Широко используемый и ставший практически обязательным в интернет-торговле протокол SSL (Secure Socked Layer) позволяет всем участникам торговли спокойно передавать самую разную информацию. При попытке перехвата данных они будут закрыты шифром, взломать который за сколько-нибудь адекватный промежуток времени невозможно.

Грамотный держатель карты, пользующийся услугами интернет-ресурсов, осуществляющих продажу товаров и услуг, отнесется с предубеждением к отсутствию SSL у точки электронной коммерции. Протокол SSL использует технологию шифрования с открытым ключом и цифровые сертификаты для опознания сервера, участвующего в транзакции, и защиты информации в процессе ее передачи от одной стороны к другой по каналам Интернета. Транзакции протокола SSL не требуют идентификации клиента. Вначале клиент посылает сообщение серверу. Сервер отвечает и отправляет клиенту свой цифровой сертификат в качестве средства идентификации. Прежде чем продолжить транзакцию, клиент и сервер договариваются по поводу сеансовых ключей. Ключи сеанса — симметричные закрытые ключи — используются только в данной транзакции. Как только ключи выбраны, сеанс связи между клиентом и сервером продолжается, при этом используются ключи сеанса и цифровые сертификаты.

Итак, хотя протокол SSL надежно защищает информацию, передаваемую через Интернет, он не может уберечь частную информацию, хранимую на сервере продавца, — например, номера кредитных карт. Когда продавец получает данные кредитной карты вместе с заявкой на покупку, информация расшифровывается и сохраняется на сервере, пока заявка не будет выполнена. Если сервер не защищен и данные не зашифрованы, то возможен несанкционированный доступ к частной информации и дальнейшее использование ее в мошеннических целях.

В дополнение к использованию протокола шифрования передаваемых данных участники интернет-коммерции используют такие хорошо известные способы идентификации держателя карты, как проверка СVV2/СVK2-кодов (СVV2-код для карт платежной системы Visa и CVK2 — для MasterCard).

К способам идентификации стоит добавить проверку адреса AVS (Address Verification Service). Данная процедура в большей степени характерна для североамериканского рынка электронной коммерции, но, тем не менее, с ней приходилось сталкиваться и держателям карт российских банков, пытавшимся воспользоваться картами для оплаты товаров с доставкой на территории США.

Однако все эти меры безопасности явно недостаточны для обеспечения высокого уровня безопасности расчетов в сети Интернет.

Доля интернет-торговли неуклонно растет из года в год, увеличиваются обороты от продажи товаров и услуг в сети, пропорционально растет и количество мошеннических операций, но мало кто хочет отказываться от получаемых выгод, поэтому всех участников процесса все больше волнует безопасность проведения платежей и расчетов.

3-D — это не только захватывающие фильмы

Вопрос безопасности волнует не только держателя карты, производящего оплату товара в интернет-магазине, но и интернет-магазин, и эквайера, и эмитента, и больше всего — платежные системы, которые вкладывают огромные средства для обеспечения безопасности платежей и защиты от мошенничества.

Многочисленные попытки международных платежных систем сделать расчеты в области электронной коммерции максимально безопасными привели к появлению разработанного платежной системой Visa International протокола 3-D Secure.

Технология 3-D Secure представляет собой протокол аутентификации владельца карты при проведении покупок в сети Интернет, предназначенный для обеспечения безопасности интернет-платежей: проверка личности осуществляется в онлайн-режиме.

Основным действующим принципом технологии 3-D Secure стала гарантия безопасности проведения расчетов в системе электронной коммерции. Причем данная технология не только гарантирует сохранение в безопасности сведений о покупателях, но и в значительной степени способствует сохранению финансовых средств остальных участников платежа.

Реализуется технология 3-D Secure на основе трех доменов (что и заложено в ее названии), в которых начинается и завершается жизненный цикл транзакции. Это домен эмитента, в котором происходит аутентификация держателя, домен эквайера, включающий в себя банк-эквайер и интернет-магазин, и, наконец, домен взаимодействия, содержащий службы и сервисы платежной системы.

Цепочка, обеспечивающая безопасность 3-D Secure, состоит из таких звеньев, как:

— проверка личности владельца карты в реальном времени, которая начинается после ввода номера карты на платежной странице электронного магазина, откуда покупатель перенаправляется на сервер своего банка-эмитента. Для проверки используется пароль, известный только владельцу карты и банку;

— формирование банком-эмитентом по результатам проверки ответного сообщения, которое банк-эмитент защищает от несанкционированных изменений, используя цифровую пдпись;

— защита конфиденциальной информации пользователя, например номера карты, для чего используются защищенные страницы платежного сервера, на котором сохраняется введенная информация. Получатель платежа — электронный магазин — не имеет доступа к этой информации, что защищает от ее хищения.

Таким образом, 3-D Secure не только обеспечивает безопасное проведение платежа, но и разграничивает риски участников транзакции за счет четкого разделения функций при обработке платежной операции: банк-эмитент проверяет личность держателя карты, поскольку именно он располагает информацией о клиенте, а банк-эквайер автоматически организует связь с системой аутентификации эмитента, используя для этого сервисы платежных систем. Отметим, что, если мошенническая транзакция прошла через интернет-магазин, использующий технологию 3-D Secure, ответственность за нее, согласно правилам платежных систем, будет нести уже не эквайер, а эмитент, и при этом не имеет значения, использует эмитент технологию 3-D Secure или нет. Выгода использования протокола 3-D Secure для точки электронной коммерции понятна, а вот эмитенты попадают в сложную ситуацию, поскольку оказываются перед выбором: либо приобрести очень недешевое решение 3-D Secure и обезопасить своих клиентов и себя от мошенников, либо запретить держателям карт их использование в интернет-магазинах и потерять значительную часть клиентов, пользующихся интернет-коммерцией, либо ничего не делать и надеяться, что мошенничество не затронет их.

Можно с уверенностью сказать, что применение этого протокола гарантирует безопасность платежей через Интернет для всех пользователей в любых электронных магазинах.

В борьбе за безопасность интернет-платежей международные платежные системы действуют сообща, поэтому протокол 3-D Secure, предложенный Visa Int., был поддержан системой MasterCard Worldwide. Результатом сотрудничества в сфере безопасности интернет-расчетов стало появление программ Verified by Visa и MasterCard SecureCode. Обе программы для безопасных расчетов в Сети предлагают использовать технологию 3-D Secure.

В самом общем виде обе программы предлагают держателю карты для проведения интернет-платежей зарегистрироваться на сайте банка-эмитента и получить от него некое кодовое слово (число), которое потребуется ввести в всплывающем окне после решения держателя оплатить выбранный товар/услугу на сайте интернетпродавца. Именно по этому слову (числу), которое известно только банку-эмитенту и держателю, эмитент идентифицирует держателя и подтверждает возможность успешного проведения операции оплаты. Как вариант, кодовое слово или число может генерироваться единожды для каждой оплаты и высылаться SMS-сообщением на телефон держателя карты. В этом случае при регистрации держателю потребуется сообщить банку-эмитенту свой номер мобильного телефона, проконтролировать, чтобы на момент проведения операции телефон был в зоне действия оператора связи, и иметь положительный баланс на счете для успешного получения SMS-сообщения. Таким образом, проверкой введенной кодовой информации и отправкой банком-эмитентом ответного сообщения транзакция успешно завершается. Даны гарантии безопасности платежа и сохранности индивидуальной информации, эмитент и эквайер обеспечили проведение безопасного расчета, интернет-коммерсант продал товар, а держатель карты получил не только товар, но и новые преимущества от совершения покупки по 3-D Secure: в системе создается специальная регистрационная запись, фиксирующая платежи в Интернете, держателю не нужно иметь особую карту, чтобы оплачивать товары или услуги в сети Интернет. Кроме того, владельцам зарегистрированных карт Visa Int. предоставляет дополнительные удобства: возможность возврата денег, гарантированную защиту от мошенничества.

Прочитав все вышеизложенное, резонно задаться вопросом, почему же не все так хорошо, если все так хорошо? Почему продолжают встречаться случаи мошенничества и кражи персональных данных, почему Интернет кишит сообществами интернет-шоперов, делящихся информацией о потерянных деньгах и отказах в проведении платежей? Ответ прост — вся красивая модель работы 3-D Secure строится на непременном участии в этих программах и эмитента, и эквайера, и интернет-коммерсанта. Если держатель карты зайдет на сайт интернет-коммерсанта, участвующего в любой из программ Verified by Visa или MasterCard SecureCode, и получит отказ в проведении операции, это будет означать, что банк-эмитент, выдавший держателю карту, не присоединился к протоколу 3-D Secure.

По информации MasterCard Worldwide, в мире зарегистрировано более 470 тыс. интернет-магазинов, участвующих в программе MasterCard SecureCode, и примерно столько же участвующих в программе Verified by Visa.

А что в России?

В 2003 г. система ASSIST стала первой российской системой электронных платежей, сертифицированной Visa International по новой технологии 3-D Secure, что можно считать как значимым событием для самой компании, так и важным этапом в развитии электронной коммерции в России в целом. С этого времени система ASSIST выступает в качестве независимого провайдера аутентификации кард-холдера Verified by Visa.

Банки, принципиальные члены МПС, имеющие лицензию на интернет-эквайринг и заинтересованные в нем, могут подключать свои процессинговые центры к шлюзу ASSIST.

В деле обеспечения возможности участникам электронной коммерции принимать к оплате карты международных платежных систем активно стартовала компания PayOnline System — самая современная из российских систем интернет-платежей. Компания сертифицирована на соответствие PCI DSS и прошла сертификацию в международных платежных системах Visa International и MasterCard Worldwide.

Солидным игроком в области предоставления интернет-процессинга по банковским картам, работающим на российском рынке, является голландская компания CronoPay.

Интересным, на наш взгляд, явлением на российском рынке стала система HandyBank, которая представляет собой интернет-банковский сервис для пользователей — физических лиц. Этот сервис предоставляют банки — участники системы. HandyBank дает возможность клиенту банка круглосуточно с любого компьютера или мобильного телефона совершать интернет-платежи со счета своей банковской карты. Система только начинает свое развитие, но уже сейчас у нее есть ряд реальных преимуществ по сравнению с обычными карточными платежами в Интернете. Во-первых, высокий уровень безопасности: система позволяет совершать транзакции, не передавая в Интернет ни номера своей карты, ни ПИН-кода к ней, ни других ее реквизитов. Во-вторых, более широкий спектр платежных операций. Клиенты HandyBank могут оплачивать множество услуг в упрощенном режиме, совершать банковские переводы, платить налоги и штрафы (госплатежи), совершать интернет-покупки с банковской гарантией возврата денег при любых проблемах с поставкой товара. К дополнительным преимуществам можно отнести также мобильный банкинг и пополнение счета через терминальные сети.

Таким образом, у российской интернет-коммерции есть все необходимые ресурсы для того, чтобы привлечь к себе большое число интернет-покупателей, предоставив им широкий спектр предлагаемых товаров и услуг и продемонстрировав высокую степень защищенности расчетов.

***

По последним сообщениям, появившимся в СМИ, в кампанию по борьбе с интернет-мошенничеством включилась корпорация Microsoft. Как сообщает пресс-служба корпорации, Microsoft совместно с Национальной ассоциацией по борьбе с киберпреступностью (NCFTA) разработали систему Internet Fraud Alert, призванную противодействовать интернет-мошенникам. Инициативу поддержали eBay, система PayPal, Citizens Bank, а также американская Федеральная комиссия по торговле и некоторые другие организации.

Internet Fraud Alert позволяет создавать базу украденных данных о сетевых аккаунтах или кредитных картах. Информация будет максимально оперативно передаваться в организацию, обслуживающую владельца данных. Таким образом, банки и другие компании смогут обеспечить безопасность пользователя и, проанализировав механизм кражи данных, предотвратить новые случаи.

Все вышесказанное дает основания полагать, что защита платежей в сети Интернет есть краеугольный камень в деле дальнейшего развития электронной коммерции, и участие в этой работе таких монстров, как Visa International, MasterCard Worldwide и корпорация Microsoft, приведет к повышению безопасности производимых интернет-расчетов и, как следствие, к повышению уровня доверия держателей карт и пользователей интернет-коммерции.

Ну и, наконец, не забывайте о старом добром способе защиты — о страховом полисе, который в настоящее время предлагают в основном активные банки-эмитенты. Банки, заключая договоры со страховыми компаниями, предлагают держателям страхование рисков от мошеннических операций, а в связи с ростом количества таких операций страхование пластиковых карт становится все более востребованным как со стороны банков-эмитентов, так и со стороны держателей карт. Среди основных рисков, которые покрывает страховка карты, — получение мошенниками денег из АТМ с использованием украденной карты или поддельной карты, использование поддельной карты и поддельной подписи на платежных документах, совершение мошеннических операций по украденным данным карты в сети Интернет.

Банкам-эмитентам, которые хотят разрушить традицию перекладывания убытков по мошенническим операциям на держателей карт, следует серьезнее отнестись к этому перспективному способу защиты средств клиента и собственного имиджа.

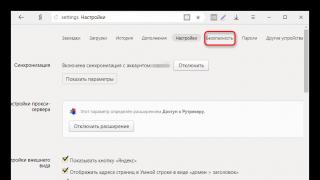

Злоумышленники могут попытаться получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2), чтобы затем использовать их для кражи денег с вашего счета. Платежные данные могут подвергнуться опасности в следующих случаях:

- форма онлайн-платежа была размещена на сайте злоумышленниками;

- сайт, принимающий оплату с платежных карт, не использует защищенное соединение HTTPS ;

- сайт использует неизвестный Яндексу сертификат ;

- форма платежа находится на другом домене, нежели основной сайт.

При вводе номера платежной карты Яндекс.Браузер может вывести на экран два вида предупреждений:

- Угроза кражи данных

- Потенциальная проблема безопасности

Чтобы получить дополнительную информацию о проблеме, нажмите на значок карточки в Умной строке. Вы увидите одно из следующих сообщений:

| Сообщение | Описание |

|---|---|

| example.com | |

| «Имя сертификата» | Сертификат сайта |

| фишинговую страницу. |

|

| example.com . |

| Сообщение | Описание |

|---|---|

| Вы вводите номер карты **** на сайте example.com , не использующем надежное шифрование. Ваши платёжные данные могут перехватить злоумышленники. | Яндекс считает сайт подозрительным или во время платежа сайт использует незащищенное HTTP-соединение. Прервите платеж, иначе ваши платежные данные могут стать добычей мошенников. |

| «Имя сертификата» может увидеть данные вашей банковской карты. | Сертификат сайта неизвестен Яндексу (сертификат подтверждает подлинность сайта и участвует в шифровании данных при HTTPS). Проверьте происхождение сертификата и решите, доверяете ли вы ему. |

| Соединение с этим сайтом не шифруется, но данные вашей карты будут отправлены на защищённый example.com . | Форма для ввода платежных данных находится не на том сайте, на котором вы совершаете платеж. Есть вероятность, что вы попали на фишинговую страницу. Убедитесь, что вы доверяете сайту, на котором расположена форма ввода платежных данных. |

| Данные вашей банковской карты будут направлены на другой защищённый сайт - example.com . |

Что такое браузер SafeZone? Самый защищённый браузер в мире®, обеспечивающий безопасность и анонимность в Интернете, с функцией Режима безопасных платежей.

В последнее время очереди в банковскую кассу стали для многих довольно редким событием. Проверка баланса, оплата счетов и совершение покупок с помощью онлайн-банков действительно очень удобны и стали для нас обычным явлением, несмотря на то, что они связаны с повышенным риском. Каждый раз при авторизации на странице интернет-банка мы вводим комбинацию логина и пароля, которая может оказаться в руках злоумышленников, поставив под угрозу сохранность денежных средств. Ч тобы обезопасить вас и ваши сбережения, мы создали защищённый Режим безопасных платежей в браузере SafeZone.

Мы обеспечиваем безопасность и анонимность при работе в Интернете

Пользователи постоянно устанавливают большое количество подключаемых расширений и модулей в свои веб-обозреватели, чтобы повысить уровень конфиденциальности, заблокировать рекламу или распознать сайты с низкой репутацией. Наши разработчики приняли решение максимально повысить уровень обеспечиваемой приватности, по умолчанию встроив данные расширения в браузер с говорящим названием SafeZone.

Поначалу данный продукт был доступен только в платных версиях наших антивирусных продуктов, однако, следуя миссии обеспечения надёжной онлайн-защиты каждого Интернет-пользователя, мы сделали его доступным и в бесплатной версии антивируса Avast .

Режим безопасных платежей изолирует вашу сессию

Хакеры имеют множество способов для перехвата информации во время совершения операций в интернет-банке. При использовании SafeZone сервисы онлайн-банков открываются в надёжно защищённом Режиме безопасных платежей . При вводе URL-адреса вашего интернет-банка (например: online.sberbank.ru) Режим безопасных платежей запускается автоматически.

Данная функция изолирует сеанс в защищённом виртуальном пространстве, охраняя передаваемые данные от потенциальной угрозы кейлоггеров, шпионских программ , отслеживания в сети и перехвата любых учётных и прочих персональных данных. Работая в Режиме безопасных платежей, вы можете быть уверены в сохранности производимых финансовых операций и защите ваших действий от отслеживания.

Для обеспечения более высокого уровня защиты наше веб-решениешифрует передаваемые и получаемые данные с помощью собственных DNS-серверов. Это особенно актуально при подключении к незащищенным общедоступным точкам доступа Wi-Fi. Вы можете активировать Режим безопасных платежей в любое время и на любом сайте по вашему желанию, обеспечив дополнительный уровень защиты и конфиденциальности.

Защита от мошеннических сайтов

Фишинг – один из самых популярных способов хищения персональных данных для последующего отъёма денежных средств у пользователей онлайн-сервисов. Как правило, используется метод рассылки e-mail сообщений от имени банковских учреждений и прочих известных организаций. Сразу отличить от оригинала подобные сообщения бывает непросто. Данные письма зачастую содержат призыв для перехода по прикреплённой ссылке, кликнув по которой пользователь оказывается на мошенническом сайте, внешне неотличимым от настоящего, где по той или иной причине будет необходимо ввести свои учётные данные (например, для входа в интернет-банк). Ранее мы о случаях маскировки мошеннических сайтов под страницы известных ритейлеров и службы DHL .

В случае, если вы попытаетесь перейти на подозрительный сайт, используя наш веб-обозреватель, сессия автоматически будет перенесена в изолированное защищенное окно для обеспечения защиты от взлома и акцентирования внимания пользователя о потенциальной онлайн-угрозе . Обратите внимание на веб-адрес сайта. Как правило, злоумышленники делают его похожим на оригинальный, но с незначительными изменениями. Отсутствие также должно насторожить. В случае каких-либо сомнений в подлинности сайта или письма всегда рекомендуем связываться со службой поддержки вашего банка.

Наш продукт фильтрует веб-страницы с плохой репутацией и предотвращает автоматическую установку нежелательных расширений, исключая риск стать жертвой шпионских программ . Это наш самый безопасный инструмент для ежедневной работы в Интернете.

Установите SafeZone в качестве браузера по умолчанию

Данный инструмент является одним из компонентов защиты нашего антивируса и по умолчанию устанавливается вместе с ним. На рабочем столе появляется ярлык программы. Однако, по желанию, его можно удалить. Во время инсталляции антивируса вы также можете исключить программу из списка компонентов для установки.

Открыть компонент можно также через пользовательский интерфейс антивируса Avast в разделе Инструменты либо

через меню Пуск. Если у вас уже установлен антивирус Avast, а браузер не отображается в списке установленных, перезагрузите свой компьютер для завершения процесса установки.Как удалить браузер SafeZone

Для корректного удаления любого дополнительного элемента антивирусной защиты Avast откройте Панель управления компьютера -> Установка и удаление программ (Программы и компоненты) -> Двойное нажатие на Avast -> Выберите Модифицировать -> Снимите галочку с компонента, который вы пожелаете удалить.

Компания ESET представляет новое поколение персональных продуктов ESET NOD32. В решениях реализован принципиально новый модуль для защиты банковских операций и онлайн-платежей

, а также усовершенствованный пользовательский интерфейс.

В 2014 году сервисами онлайн-банкинга пользовались более 23 млн россиян, выходящих в интернет

. При этом, по данным опроса ESET и Merku

, 48% респондентов заходят в интернет-банк через браузер, а 24% пользуются мобильными приложениями. 57% пользователей чаще всего заходят в онлайн-банк с собственного компьютера или ноутбука. 81% респондентов расплачивается за покупки в Сети кредитной или дебетовой картой, через платежные системы и даже криптовалютой.

Широкое распространение интернет-банкинга и онлайн-ритейла обусловило активность киберпреступников – число вредоносных банковских программ постоянно растет.

Чтобы обеспечить безопасность дистанционных платежей и банковских операций частных пользователей, в персональном решении ESET NOD32 Smart Security внедрен новый модуль «Защита онлайн-платежей». Он создает защищенную среду для онлайн-транзакций, автоматически определяя, когда пользователь посещает интернет-банк или платежные сервисы.

Новая версия ESET NOD32 Smart Security содержит также улучшенный модуль «Анализ репутации» на базе облачной технологии ESET LiveGrid, которая оценивает файлы, программы и сайты и позволяет мгновенно блокировать угрозы.

«Продукты ESET обеспечивают многоуровневую защиту от всех типов киберугроз. В настоящее время мы наблюдаем рост числа вредоносных программ, ориентированных на хищение банковских и финансовых данных, и у нас есть технологии, позволяющие блокировать данные угрозы. Мы реализовали их в совершенно новом модуле в составе ESET NOD32 Smart Security, чтобы защитить онлайн-платежи клиентов на принципиально новом уровне»,

– комментирует Пало Лука, технический директор ESET.

В новом поколении ESET NOD32 Smart Security также обновлены зарекомендовавшие себя технологии. В их числе «Защита от ботнетов», предотвращающая проникновение вредоносных ботнет-программ, сетевые атаки и спам-рассылки. Кроме того, в модуле появилась поддержка сетевых сигнатур, позволяющая более точно определять вредоносный и исходящий трафик с зараженных компьютеров, входящих в состав ботнета.

Функция «Защита от эксплойтов» предназначена для обнаружения неизвестных угроз и уязвимостей нулевого дня в популярных программных продуктах, включая браузеры, PDF-редакторы, почтовые клиенты и документы Microsoft Office. Модуль «Щит уязвимости» улучшает обнаружение известных уязвимостей на сетевом уровне.

В ESET NOD32 Smart Security и ESET NOD32 Антивирус обновлен интерфейс и усовершенствован процесс обновлений – он стал более гибким и прозрачным, новые защитные функции добавляются автоматически по мере доступности.

Новые версии антивирусных продуктов полностью совместимы с операционной системой Microsoft Windows 10.

«Мы получили позитивные отзывы о функциональности и низких системных требованиях продуктов от бета-тестеров и независимых исследователей,

– комментирует Эдуард Кесели, менеджер по продукту ESET. – Эти отклики подтверждают высокие результаты внутренних тестов. ESET NOD32 Smart Security и ESET NOD32 Антивирус обеспечивают еще более высокий уровень безопасности, позволяя пользователям не беспокоиться о киберугрозах».

Как работает безопасный прием платежей в интернет-магазине

- Разработка веб-сайтов

- Tutorial

- Recovery Mode

Предоставляемая информация верна для любой платежной системы. В том числе для систем DSS PCI, простого эквайринга (прием платежей банковскими картами), виртуальных платежных систем (яндекс.деньги, вебмани, робокасса и др).

Обсуждение статьи показало критичную безграмотность некоторых комментирующих. Обычно свет знаний у невежества вызывает страх и раздражение, что интересно отследить по комментариям. Я попытался дать разъяснения там в обсуждениях, за что и поплатился.

Как программировать безопасный прием платежей? Поделюсь опытом, расскажу и покажу. Для нуждающихся ссылки на прувы (доказательства) приведены в конце статьи.

Действующие лица

Их три.1. Пользователь – в общем случае живой человек, которые использует сервисы.

2. Интернет-магазин (ИМ) – браузерная CMS или апп с функцией оплаты. У него должен быть владелец, имеющий право заниматься коммерческой деятельностью (в соответствии с ГК РФ – ИП или юрлицо – коммерческая организация). Владелец ИМ должен заключить юридический договор с ПС и выполнить требования последнего по техническому подключению.

3. Платежная система (ПС) – сервис, предоставляющий возможность совершать платежи. Его владельцем обязательно должна быть финансовая организация (юридическое лицо, имеющее юридические возможности осуществлять такого рода деятельность).

Действия пользователя

1. Пользователь выбирает какие-то товары или услуги в ИМ.2. Пользователь выражает желание купить и оплатить покупку в ИМ.

3. ИМ направляет пользователя в ПС.

4. Пользователь совершает платеж в ПС. Пользователь видит, что платеж успешен или не успешен.

5. ПС предлагает пользователю вернуться в ИМ.

6. Если платеж был успешен, пользователь может получить оплаченные товары или услуги. Если платеж не был успешен, пользователь получает соответствующее уведомление.

Действия ИМ

1. ИМ позволяет пользователю сформировать заказ. Обычно это один или несколько заказанных товаров и услуг. У товаров и услуг должна быть явно обозначена цена и условия, на которых они продаются.2. ИМ формирует счет к оплате.

3. ИМ отправляет пользователя в ПС, при этом сообщает данные счета к оплате – идентификатор, сумму.

4. ИМ получает уведомление от ПС об успехе или неудаче платежа. Для этого отправляется специальное сообщение – мимо пользователя! Пользователь не знает об этом сообщении. Формат сообщения, как правило – XML или JSON.

5. ИМ отвечает ПС об успешном получении уведомления о статусе платежа. ПС не примет деньги, если ИМ не работает, или не желает признавать успешность платежа (например, счет истек, или произошли другие события, которые не позволяют ИМ признать этот платеж). Повторю – в этом случае ПС не примет платеж от пользователя!

6. ИМ привечает пользователя после посещения ПС, сообщая статус счета к оплате. При этом ПС сообщает ИМ номер счета – в ссылке или в данных, полученных POST. Пользователь должен быть авторизован! Не следует сообщать данные счета к оплате посторонним лицам (глупость, которая обсуждалась в пресловутых комментариях!). Следует запрограммировать механизм авторизации таким образом, что если неавторизованный пользователь попадет на страницу счета к оплате – он должен получить сообщение “Доступ запрещен” и приглашение авторизоваться. Авторизация при успехе должна возвращать (или не уводить) на текущую страницу сайта. Если авторизованный пользователь является владельцем счета, то он имеет право просматривать его страницу. Если авторизованный пользователь не является владельцем счета (и не является сотрудником ИМ) – следует вместо данных показать ему сообщение ДОСТУП ЗАПРЕЩЕН.

Действия ПС

1. Принять пользователя от ИМ вместе с данными счета к оплате.2. Принять платеж от пользователя, в соответствии с данными счета к оплате (сумма, действительно до, валюта).

3. Сообщить ИМ об успехе или неудаче платежа (это сообщение для ИМ, а не для пользователя!).

4. Получить сообщение от ИМ о том, что ИМ успешно получил и подтвердил сообщение об успехе платежа! Если ИМ не ответит – ПС не будет принимать платеж от пользователя (вернет деньги и сообщит, что в оплате отказано).

5. Сообщить пользователю об успехе или неудаче платежа (это сообщение для пользователя, а не для ИМ!).

6. Вернуть пользователя в ИМ, передав номер счета (чтобы пользователь смог попасть на нужную страницу сайта ИМ).

Счет к оплате

Добавьте эту сущность в вашу CMS, если ее еще нет.У счета к оплате должны быть обязательные свойства:

1. Идентификатор. Обычно это положительное целое число. ИМ должен обязательно сообщать его ПС при запросе действия оплаты!

2. Дата, когда создан счет

3. Время, в течении которого действителен счет. Это опциональная возможность, но она позволит избежать массы глупых ситуаций.

4. Сумма

5. Идентификатор пользователя. Чей это счет? Это важная информация, которая также используется и для обеспечения безопасности.

6. Признак действительности счета.

7. Другие данные.

В ИМ, кроме счета есть и другие сущности: заказ, статусы заказа (иногда это не отдельная сущность, а просто денормализованные данные), товары и услуги в заказе.

Не надо делать заказ и счет к оплате одной сущностью. Тому есть технологические причины, юзкейсы:

- пользователь может совершить несколько попыток оплаты;

- действительность (имею в виду время актуальности) заказа может отличаться от действительности счета, и это нормально;

- результаты неисправностей (в том числе проблем нетехнического характера) и взломов хорошо фиксировать. Логи не хранят пользовательские данные (userdata). А в этой сущности они как раз есть;

- другие причины, известные разработчикам.

Небольшой оффтопик.

Если бы мы говорили только о программировании ИМ, тут стоило бы напомнить следующее.

1. Следует сохранять цены в сущности “товары и услуги в заказе”. Цены изменяются, и это нормально. При этом не должны пострадать старые данные – цены, действующие ранее на момент оформления заказов.

2. Нельзя делать реальное удаление товаров и услуг в ИМ. Они должны отображаться, как связные данные – для корректного отображения старых заказов, когда они были в наличии, были в каталогах и т.д.

Действия ИМ со счетом к оплате

1. Создание. На этом этапе заказ должен быть полностью сформирован, так как редактирование данных в процессе платежа не допускается.2. Счет к оплате не должен редактироваться в процессе платежа. Если содержимое заказа изменено, и он еще не оплачен – должен быть создан новый счет к оплате, а старый объявлен недействительным.

3. Изменение статуса счета к оплате, в соответствии с сигналом, полученным от ПС. Счет к оплате должен быть действительным (проверяется дата создания счета и период действительности или дата действительности счета – может быть сделано и так и эдак). При этом ИМ получает сообщение от ПС в формате JSON, XML или пачку данных POST. Это сообщение страницей (сверстанной в HTML, DOC, PDF, RTF) ну никак не влияется. Более того, оно вообще для людей не предназначено.

4. Страница счета для пользователя. Должна быть защищена пользовательской сессией. На этой странице пользователь-владелец счета (или сотрудник ИМ) может увидеть информацию о статусе счета: оплачен, не оплачен, неудачная оплата, истек и т.д.

При изменении статуса счета должен срабатывать триггер, который должен изменять статус заказа. Это делает возможным процессинг интернет-магазина и связанных с ним модулей: CRM, склада и т.д.

Безопасность

1. Пользователь должен быть авторизован в ИМ перед оплатой.2. Хорошо, когда действия пользователя в ИМ скрыты от посторонних глаз посредством SSL.

3. Сообщения, которыми обмениваются ПС и ИМ, сопровождаются хешами, соленными секретными кодами, исключительно уникальными для каждого ИМ – партнера ПС. Хеши генерируются из данных счета. Таким образом, попытка искажения данных оригинального счета ИМ приведет к неуспеху платежа.

4. Все персональные данные, включая сведения о статусе и других деталях счетов, должны быть защищены пользовательской сессией! Защищать их одним хешем, как обсуждалось в пресловутых комментариях, недостаточно. А вот причины как раз там раскрыты.